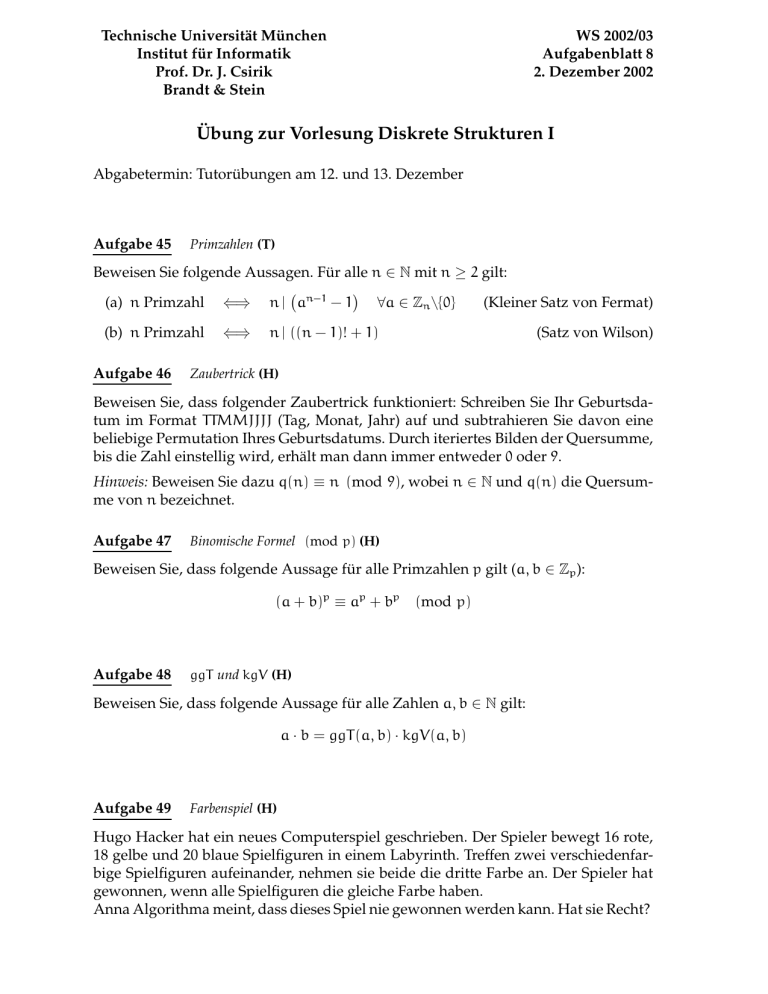

Übung zur Vorlesung Diskrete Strukturen I

Werbung

Technische Universität München

Institut für Informatik

Prof. Dr. J. Csirik

Brandt & Stein

WS 2002/03

Aufgabenblatt 8

2. Dezember 2002

Übung zur Vorlesung Diskrete Strukturen I

Abgabetermin: Tutorübungen am 12. und 13. Dezember

Aufgabe 45

Primzahlen (T)

Beweisen Sie folgende Aussagen. Für alle n ∈ N mit n ≥ 2 gilt:

(a) n Primzahl ⇐⇒ n | a

−1

∀a ∈ Z \{0}

(Kleiner Satz von Fermat)

(b) n Primzahl

Aufgabe 46

⇐⇒

(Satz von Wilson)

n | ((n − 1)! + 1)

Zaubertrick (H)

Beweisen Sie, dass folgender Zaubertrick funktioniert: Schreiben Sie Ihr Geburtsdatum im Format TTMMJJJJ (Tag, Monat, Jahr) auf und subtrahieren Sie davon eine

beliebige Permutation Ihres Geburtsdatums. Durch iteriertes Bilden der Quersumme,

bis die Zahl einstellig wird, erhält man dann immer entweder 0 oder 9.

Hinweis: Beweisen Sie dazu q(n) ≡ n (mod 9), wobei n ∈ N und q(n) die Quersumme von n bezeichnet.

Aufgabe 47

Binomische Formel (mod p) (H)

Beweisen Sie, dass folgende Aussage für alle Primzahlen p gilt (a, b ∈ Z ):

(a + b) ≡ a + b

Aufgabe 48

(mod p)

ggT und kgV (H)

Beweisen Sie, dass folgende Aussage für alle Zahlen a, b ∈ N gilt:

a · b = ggT (a, b) · kgV(a, b)

Aufgabe 49

Farbenspiel (H)

Hugo Hacker hat ein neues Computerspiel geschrieben. Der Spieler bewegt 16 rote,

18 gelbe und 20 blaue Spielfiguren in einem Labyrinth. Treffen zwei verschiedenfarbige Spielfiguren aufeinander, nehmen sie beide die dritte Farbe an. Der Spieler hat

gewonnen, wenn alle Spielfiguren die gleiche Farbe haben.

Anna Algorithma meint, dass dieses Spiel nie gewonnen werden kann. Hat sie Recht?

Aufgabe 50

Partialbruchzerlegung (T/H)

Bestimmen Sie die Partialbruchzerlegungen der gegebenen Brüche.

(T)

Aufgabe 51

2x

2x − 4x + 2

x +x−1

x − x − 2x

(H)

Chinesischer Restsatz (H)

Bestimmen sie alle Lösungen von

t ≡ 1

t ≡ 2

Aufgabe 52

(mod 5)

(mod 6)

mit

t ∈ {1, 2, . . . , 100} .

Cyclic Redundancy Check (CRC) (Z/H)

Beim CRC wird eine Nachricht (a , . . . , a ) von n Bits zusammen mit einer r-BitChecksumme (p , . . . , p ) übertragen. Sowohl

die Nachricht als auch

die CheckP P summe werden als Polynome a(x) =

p x im Z [x] auf a x bzw. p(x) =

gefaßt. Die Checksumme wird aus der Nachricht mit Hilfe eines fest vorgegebenen

Generatorpolynoms g(x) ∈ Z [x] mit grad(g) = r wie folgt berechnet: p(x) ist der

Divisionsrest bei Division von a(x)x durch g(x), es gilt also:

a(x)x = g(x) · t(x) + p(x)

⇔

a(x)x + p(x) = g(x) · t(x),

denn wir rechnen in Z ! Bei Empfang der Nachricht wird überprüft, ob a(x)x + p(x)

durch g(x) teilbar ist. Falls nicht, so ist auf jeden Fall ein Fehler aufgetreten.

(a) (Z) Zeigen Sie, dass 1-Bit-Fehler, d.h., ein Bit a ist durch 1 − a ersetzt worden,

immer erkannt werden, wenn das Generatorpolynom g(x) 6= x ist.

(b) (Z) Welche Bedingungen muss man an das Generatorpolynom g(x) stellen, damit alle 2-Bit-Fehler erkannt werden?

(c) (Z) Zeigen Sie, dass k-Bit-Fehler mit k ungerade erkannt werden, falls das Generatorpolynom g(x) die Form (x + 1)q(x) mit q(x) ∈ Z [x] hat.

(d) (H) Wir nehmen an, dass n = 6, r = 3 und g(x) = x + x + x + 1. Sie erhalten als

Nachricht a(x) = x + x + x mit der Checksumme p(x) = x. Überprüfen Sie, ob

die Checksumme zur Nachricht passt! Welche Fehler könnten aufgetreten sein

(1-Bit, 2-Bit, ungerade Anzahl von Bits)?

2