Schicht 1&2_Dokumentation_Version5

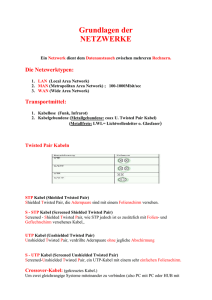

Werbung