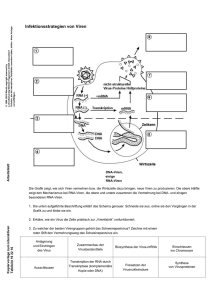

Analyse einiger typischer Computerviren

Werbung