Schadsoftware

Werbung

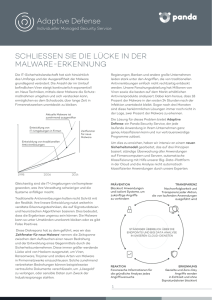

Schadsoftware - Malware Unterschieden in unabsichtlich und absichtlich schädliche Programme Unabsichtlich schädliche Programme weisen schlicht Fehler auf oder wurden mit zu wenig Kenntnis der Erfordernisse/Materie geschrieben Absichtlich schädliche Programme werden bereits als schädlich entworfen und programmiert Malware – diverse Typen I Virus: ältester Schädlingstyp, häufig falsch als Synonym für alle anderen Typen benutzt; Verbreitung durch Erzeugung von Kopien von sich selbst und Einfügen dieser Kopien in Programme, Datendateien oder Datenträger Wurm: Bezeichnung für einen Virus, der zusätzlich oder anstelle dessen Verbreitungswegen auch Netzwerke für seine Verbreitung nutzen kann (häufig Netzwerk = Internet!!) Malware – diverse Typen II Backdoor: Name leitet sich von gelegentlich wenig oder nicht gesicherten Hintertüren ab; keine eigenständige Form, wird per Virus, Wurm oder Trojaner ins Ziel gebracht; Ausspähen von Daten oder Übernahme bzw. Mitnutzung des Rechners möglich; dies geschieht über die im folgenden genannten Schädlinge Malware – diverse Typen III Spyware: Ausspionieren des Nutzers durch unbemerktes Kopieren seiner Daten und/oder Mitschneiden seiner Aktionen (Keylogger); Ziel ist etwa das Stehlen von Bank- oder Adressdaten zwecks Diebstahl oder Betrug bzw. das Versenden von Spam; große Gefahr auf Rechnern von Administratoren! Malware – diverse Typen IV Adware: oft „nur“ Einblenden von unerwünschter Werbung für beliebige Produkte (je nach Lesart kann man Popups dazuzählen...); kommt häufig mit unsauberen Installationsdateien oder durch den Besuch entsprechend verseuchter (bei Fremdeinwirkung) oder bereits so angelegter Webseiten auf den Rechner Spyware und Adware gelegentlich auch als „Grayware“ bezeichnet, weil sie nicht direkt den Rechner schädigen Malware – diverse Typen V Scareware: zielt darauf ab, den Nutzer mit (fast immer falschen) Alarmmeldungen diverser Art zu ängstigen, aber gleichzeitig vergiftete Hilfe gegen diese Angst zu liefern; kann selbst auf einen eigentlich sicheren Rechner gelangen, wenn der Nutzer dies als Administrator explizit zulässt → deswegen hohes Gefahrenpotential, wenn Nutzer selbst zustimmt, helfen auch keine Sicherheitsprogramme mehr Malware – diverse Typen VI Trojanisches Pferd bzw. Trojaner: bezeichnet ein Programm, das nicht nur das ist, was es zu sein scheint; ein beliebiges Programm (vorzugsweise ein besonders interessantes/teures) wird meist auf einschlägigen Seiten zum Download angeboten; fällt man drauf rein und installiert es, (Installation → Admin-Rechte!) ist ein Backdoor mit Admin-Rechten auf dem Rechner gelandet und kann beliebig viel weiteres installieren Malware – diverse Typen VII Rootkit I: quasi Weiterentwicklung des Trojaners (root ist die Bezeichnung des Administrators in den diversen Unix-Derivaten), dient zum fast perfekten Verstecken seiner eigenen Anwesenheit und der seines Gefolges (Rootkit lässt das OS evtl. sogar als VM laufen); es sind mittels Infektion des BIOS selbst Varianten denkbar, die eine Komplett-Neuinstallation des OS und den Austausch der Systemplatte überleben; dennoch ist dies der beste und oft einzige Weg, ein Rootkit wieder los zu werden Malware – diverse Typen VIII Rootkit II: Grund dafür ist, dass von Rootkits Teile des Systemkerns, der Systemprogramme und/oder der Systembibliotheken durch eigene, modifizierte Versionen ersetzt werden, die dazu in der Lage sind, Daten, Systemfunktionen und Operationen von Sicherheitsprogrammen umzuleiten oder ins Leere laufen zu lassen Infektionswege * Durch verseuchte Dateien fast aller Art * Durch Datenträger (Diskette bis Festplatte) * Per Mail(anhang) * Durch direkten Download des reinen Schadcodes (Drive-by-Download) von so direkt präparierten oder dafür gekaperten Webseiten; Nur das Besuchen einer solchen Seite kann bereits genügen! Malware – die Anfänge Anfangs meist geschrieben und oder verbreitet, um zu zeigen, was möglich ist (proof of concept) oder um (in einschlägigen Kreisen) berühmt zu werden Einige wenige kreiert, um schlicht und einfach physischen Schaden anzurichten (C64 war durch Schreiben eines bestimmten Werts in ein Register eines bestimmten Chips zerstörbar) Malware – heute I Große Anzahl mit Schadroutinen zum Löschen, Ausspähen und/oder Verändern von Daten bzw. zum zeit- oder triggergesteuerten Auslösen von Aktionen Einige wenige auch aktuell noch kreiert, um als proof of concept zu dienen oder auch um politische Statements zu verbreiten Malware – heute II Die Anteile der verschiedenen Verbreitungswege am Gesamtaufkommen von Malware sind sehr variabel. Infizierte Datenträger sind mittlerweile selten. Die Anzahl der per Mail(anhang) verbreiteten Schädlinge ist rückläufig. Direktangriffe von Webseiten auf Rechner werden demgegenüber zahlreicher. „Philosophisches“ • Die ehrlichen Nutzer können so gut wie immer nur reagieren und sich möglichst gut vorbereiten bzw. absichern • Angreifer können in der Lage sein, fast beliebig lange und aufwändige Untersuchungen der Schwachstellen ihres Ziels/ihrer Ziele durchzuführen Vorteil liegt beim Angreifer Gegenmaßnahmen I • Minimum für eine Workstation ist ein (und wirklich nur genau ein!) stets möglichst aktuell gehaltener Virenscanner • Software-Firewalls außer der OS-eigenen machen unter den diversen Windowsversionen eher Probleme als Sinn • Normales Arbeiten als Administrator/root ist BÖSE! Gegenmaßnahmen II • Jedes (!) Benutzerkonto muss passwortgeschützt sein • Dieses Passwort sollte wirklich nur der jeweilige Nutzer kennen • Bei der Eingabe des Passworts ist auf Ausspähversuche zu achten • Das allerwichtigste zum Schluß: Stets Hirn einschalten und eingeschaltet lassen!