Viren, Würmer und Trojaner

Werbung

Slide 1

Aspekte der

IT- Sicherheit im

E-Business

Schadsoftware (Malware)

Slide 2

Übersicht Teil 1

Anforderungen an

Informationstechnische

Systeme

Konkrete Bedrohungen für

Unternehmen (Einordnung)

Bedeutung des Themas

Überblick Malware:

Viren, Würmer, Trojaner

Beispiele: SQL- Slammer,

MS- Blaster

Denial of Service- Angriffe

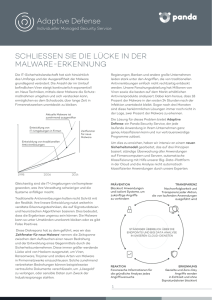

Malware im Wandel der Zeit

Malware und Linux

Schutzmaßnahmen und

Informationsquellen

Slide 3

Anforderungen an

Informationstechnische Systeme

Eigenschaft

Ziel / Grundvoraussetzung für E-Business

Vertraulichkeit

Die Informationen können von Unbefugten nicht

eingesehen werden. Das System ist so aufgebaut, dass

nur befugte Personen Zugriff auf die Informationen

haben können.

Integrität

Informationen, Systeme und Netze können

nicht unbemerkt verändert werden. Das System ist so

beschaffen, dass eine Veränderung offensichtlich wird.

Verfügbarkeit

Informationen, Systeme und Netzen sind verfügbar. Das

System muss bei einem Zugriff in einem definierten

Zeitraum antworten bzw. bestimmte Aktionen auslösen.

Slide 4

Einordnung: Konkrete Bedrohungen für UN

Absichtlich herbeigeführte Bedrohungen

Unabsichtlich

herbeigeführte

Bedrohungen

Passive Angriffe

Aktive Angriffe

Abhören von sensitiven

Daten z.B.

Teilnehmeridentitäten

und

Authentifizierungsdaten

Modifikation, Zerstörung,

Wiederholung und

Verzögerung, Verhinderung

durch Überlasterzeugung

(Denial of Service)

Menschliches Versagen

z.B. Fahrlässigkeit und

Fehlbedienung

Verkehrsflussanalyse

Einbringen von Schadsoftware

(Viren, Würmer, Trojaner etc.)

Mangelhafte Systeme

und Alterung von

Systemen

Eingriff in die Datenübertragung

(etwa Unterbrechung)

Umwelteinflüsse

Vortäuschen einer Identität

Naturkatastrophen

Sabotage

Störstrahlung

Slide 5

Bedeutung des Themas

„Nie war eine sichere IT- Plattform so wichtig wie heute, da

wir zunehmend auf das Internet angewiesen sind, um zu

kommunizieren und unsere Geschäfte abzuwickeln.“

„Die verbesserte Kommunikation bringt zwar erhebliche

Vorteile mit sich, aber auch Sicherheitsrisiken in einem

Ausmaß, das nur wenige in unserer Industrie vorausgesehen

haben.“

Bill Gates, 23.01.2003

Slide 6

Bedeutung des Themas

Im ersten Quartal 2003 wurden weltweit mehr als

160 Millionen IT- Sicherheitsvorfälle registriert!

Der finanzielle Schaden liegt bei über einer Milliarde Euro

und lässt sich durchschnittlich pro Virenbefall und

Unternehmen auf ca. 5800 Euro beziffern!

Im Gesamtjahr 2003 wird die Zahl weltweiter ITSicherheitsvorfälle nach Schätzungen bei mehr als

700 Millionen liegen!

Im Oktober 2003 waren rund 85% aller Computer in China

sind von (mindestens) einem Virus befallen!

Slide 7

Computerviren

sind eigenständig ausführbare Programmroutinen, die Daten

oder Programme verfälschen oder löschen können.

reproduzieren sich selbst und führen für den Anwender nicht

kontrollierbare Aktionen aus.

können jedoch nicht alleine existieren, sondern hängen sich

an andere Daten an und vermehren sich bei deren

Ausführung oder Verarbeitung.

Diese Daten können Programme (Dateiviren), Bootsektoren

(Bootsektorviren) oder Dokumente (Makroviren) sein.

Slide 8

Die Arbeitsweise von Viren

Rücksprungbefehl zum Wirtsprogramm

Wirtsprogramm

Sprungbefehl zum Virus

Virus

Slide 9

Trojanische Pferde

scheinbar nützliches Programm enthält neben der

gewünschten Funktionalität auch nicht dokumentierte und

schwer erkennbare Funktionen (meist Backdoors)

Trojaner können:

Passwörter ausspähen

Zugangsdaten (z.B. AOL, T-Online) ausspähen

auch Online- Banking nicht sicher

Tastatureingaben protokollieren und ausführen

Bildschirminhalt übertragen

Dateien übertragen, erstellen, bearbeiten, löschen

Netzwerkverbindungen herstellen, beenden

Programme und Dienste starten, beenden

Rechner/Betriebssystem zum Absturz bringen

(Rechner fernsteuern)

Slide 10

Würmer

verbreiten sich selbstständig über die WindowsNetzwerkfunktionen, Schnittstellen oder E-Mail-Clients wie

Microsoft Outlook (Express).

Würmer können

eine E-Mail mit dem Wurm-Programm als Anlage erstellen oder sich

selbst an ausgehende E-Mails anhängen.

Mängel im Netzwerk-Code ausnutzen, um unbefugten Zugriff auf

andere Rechner zu bekommen.

wenn sie Zugriff haben, nach neuen Rechnern suchen, um diese zu

infizieren.

sich vor allem auf Rechnern, die permanent am Internet

angeschlossen sind verbreiten

Trojanische Pferde einschleusen, Hintertüren öffnen und Anti-Virenund Firewall- Software beenden.

Slide 11

25.01.2003: W32.SQLExp.Worm (SQL- Slammer)

Der nur 376 Byte große Wurm infizierte innerhalb von 30min

75.000 Microsoft SQL-Server!

Er legte das Internet für 4 Stunden fast vollständig lahm!

Dabei nutzte er eine seit dem 24.06.02 bekannte

Sicherheitslücke im MS SQL Server 2000 aus!

Verwendete Technik: Denial of Service (sendet UDP-Pakete

an SQL-Server oder MSDE2000 auf Port 1434).

Slide 12

SQL- Slammer und seine Schäden

ausgewählte Beispiele:

Bank of America: 13.000 Bankautomaten außer Betrieb

American Express: Kundendienst durch fehlenden Datenzugriff

handlungsunfähig

Online Börsenhandel: an einigen Börsen verursachten die

ausfallenden Geschäfte ein Dreizehn-Monats-Tief

Betroffene Produkte: MS Office, MS Visio, MS Project, Visual Studio,

.NET usw.

Anzahl betroffener Rechner weltweit: rund 193.000

in nur 2 Tagen!

Slide 13

W32.Blaster.Worm (Lovesan)

Betroffen: weltweit über 1 Million infizierte Rechner

(z.B. US-Air Force, BMW, Intel, VW, Uni Frankfurt)

Verbreitung: Internet und Netzwerke allgemein.

Nutzt Pufferüberlauf- Schwachstelle (Buffer Overflow) der

DCOM RPC- Schnittstelle am Port 135 von Windows

NT/2000/XP/2003 aus.

Schaden: unkontrollierter Rechnerabsturz, Rechnersuche

über Port 135, Denial of Service- Angriff auf Microsoft-Server

Slide 14

Denial of Service- Angriffe

zielen darauf ab, bestimmte Dienste eines Servers zu

sabotieren.

versuchen den Server mit so vielen Anfragen (IP- Pakete)

zu überfluten, dass er nicht mehr antworten kann.

binden dessen verfügbare Ressourcen dabei so stark, dass

entweder der Dienst für die regulären Nutzer erheblich

verlangsamt wird oder gar zusammenbricht.

haben bereits bei diversen Online-Händlern dazu geführt,

dass die Webportale nicht mehr erreichbar bzw.

funktionsfähig waren.

Slide 15

Präventive Maßnahmen gegen DoS

nur Server mit hoher Leistungsreserve verwenden.

redundante Internetverbindungen (zu unterschiedlichen

Providern) unterhalten.

Internetverbindungen kontinuierlich überwachen und seinen

Provider bei einem akuten Angriff informieren.

Firewalls- oder Paketfilter verwenden, die schnell

umkonfigurierbar sind.

Notfall- und Wiederanlaufplan ausarbeiten.

Slide 16

Malware im Wandel der Zeit

1997

2000

1998

2001

1999

2002

Slide 17

Microsoft: Das Imperium schlägt zurück

Kopfgeld auf die Programmierer der Würmer "Blaster" und

"Sobig" ausgesetzt! Für Hinweise, die zur Ergreifung der

Wurm-Autoren führen, werden bis zu einer Viertel Million

Dollar gezahlt!

Kopfgeld- Etat von insgesamt 5 Millionen Dollar bereitgestellt!

Entwicklung neuer Strategien im Kampf gegen Malware

werden in Zusammenarbeit mit FBI, Secret Service und

Interpol.

Slide 18

Malware und Linux

Linux besitzt im Desktopbereich nur 4% Marktanteil,

Windows hält rund 90%.

Hackern ist wichtig: die Anzahl infizierter Rechner und die

Höhe des angerichteten Schadens.

Virenbaukästen für Linux gibt es (noch) nicht, Expertenwissen

ist nötig.

Bekannte Malware z.B.:

Win32/linux.Winux (infiziert ELF-Programme),

Ramen Worm (E-Mail-Wurm), Lion (dieser Wurm spioniert Passwörter

aus und öffnet Hintertüren).

Ebenfalls möglich: Makroviren, DoS-Angriffe/ Buffer Overflow

(ermöglicht dem Hacker in Kombination mit feindseligem AssemblerCode eine Shell mit root- Rechten).

Slide 19

Anforderungen an

Informationstechnische Systeme

Eigenschaft

Ziel

Vertraulichkeit

Die Informationen können von

Unbefugten nicht eingesehen

werden.

Integrität

Informationen, Systeme und

Netze können nicht unbemerkt

verändert werden.

Verfügbarkeit

Informationen, Systeme und

Netzen sind verfügbar.

Konkrete Bedrohung

durch

Alle Eigenschaften

bedroht durch:

Trojanische Pferde

Computerviren

Würmer

Slide 20

Malware: tödliche Gefahr für E-Business

So wurden bereits Server von Online-Händlern angegriffen

und deren Preise und Warenbeschreibungen verändert oder

das Warenangebot unseriös erweitert.

(Verunsichert Anbieter und Kunden)

Der Schutz vertraulicher Daten auf vernetzten Computern ist

bei Befall mit Trojanischen Pferden oder Computer-Viren

nicht mehr gesichert.

Daten können manipuliert, gelöscht oder ausgeforscht und

über das Netz an den Angreifer verschickt werden.

Dieser "Datendiebstahl" kann unbemerkt bleiben, weil im

Gegensatz zum Diebstahl materieller Dinge nichts fehlt.

Slide 21

Schutzmaßnahmen

Malwaretyp

Trojanische Pferde

Computerviren

Würmer

Maßnahmen

Immer in Kombination einzusetzen sind:

- Antivirus-Software

(On-Access- u. On-Demand- Scanner mit

aktueller Engine, Virendefinitionen u. Heuristik)

- Firewall (richtig konfiguriert!)

- Netzwerk- Monitoring- Programme

- IT- Insellösungen nicht vergessen

(Notebooks und Testrechner)

- wichtige und vertrauliche Daten verschlüsseln!

Slide 22

Weitere Schutzmaßnahmen

„Sicherheitseinstellungen“ von Internet-Browsern und E-Mail-Programmen

auf höchste Stufe einstellen (Deaktivieren von aktiven Inhalten (ActiveX,

Java, JavaScript) und Skript-Sprachen z.B. VB-Script.

dem angemeldeten Benutzer nur eingeschränkte Zugriffsrechte auf die

Dateien und Programme geben. (meist hat die Software nur die Rechte des

Nutzers, der sie startet – d.h. nicht als admin oder root arbeiten)

Sicherheitslücken schließen (Programme auf dem aktuellen Stand halten

und Sicherheits-Updates kurzfristig einsetzen – Updatekonzept!)

Nach Möglichkeit: Keine Standard-Software verwenden! (Wegen der starken

Verbreitung und des niedrigen Sicherheitsstandards sind Microsoft-Produkte

besonders bedroht).

Slide 23

Informationsquellen

Bundesamt für Sicherheit in der

Informationstechnik (BSI):

www.bsi.de

Bundesverband Informationswirtschaft,

Telekommunikation und neue Medien e.V.

(BITKOM):

www.bitkom.org

Aspekte der

IT- Sicherheit im

E-Business

Schadsoftware (Malware)

Slide 2

Übersicht Teil 1

Anforderungen an

Informationstechnische

Systeme

Konkrete Bedrohungen für

Unternehmen (Einordnung)

Bedeutung des Themas

Überblick Malware:

Viren, Würmer, Trojaner

Beispiele: SQL- Slammer,

MS- Blaster

Denial of Service- Angriffe

Malware im Wandel der Zeit

Malware und Linux

Schutzmaßnahmen und

Informationsquellen

Slide 3

Anforderungen an

Informationstechnische Systeme

Eigenschaft

Ziel / Grundvoraussetzung für E-Business

Vertraulichkeit

Die Informationen können von Unbefugten nicht

eingesehen werden. Das System ist so aufgebaut, dass

nur befugte Personen Zugriff auf die Informationen

haben können.

Integrität

Informationen, Systeme und Netze können

nicht unbemerkt verändert werden. Das System ist so

beschaffen, dass eine Veränderung offensichtlich wird.

Verfügbarkeit

Informationen, Systeme und Netzen sind verfügbar. Das

System muss bei einem Zugriff in einem definierten

Zeitraum antworten bzw. bestimmte Aktionen auslösen.

Slide 4

Einordnung: Konkrete Bedrohungen für UN

Absichtlich herbeigeführte Bedrohungen

Unabsichtlich

herbeigeführte

Bedrohungen

Passive Angriffe

Aktive Angriffe

Abhören von sensitiven

Daten z.B.

Teilnehmeridentitäten

und

Authentifizierungsdaten

Modifikation, Zerstörung,

Wiederholung und

Verzögerung, Verhinderung

durch Überlasterzeugung

(Denial of Service)

Menschliches Versagen

z.B. Fahrlässigkeit und

Fehlbedienung

Verkehrsflussanalyse

Einbringen von Schadsoftware

(Viren, Würmer, Trojaner etc.)

Mangelhafte Systeme

und Alterung von

Systemen

Eingriff in die Datenübertragung

(etwa Unterbrechung)

Umwelteinflüsse

Vortäuschen einer Identität

Naturkatastrophen

Sabotage

Störstrahlung

Slide 5

Bedeutung des Themas

„Nie war eine sichere IT- Plattform so wichtig wie heute, da

wir zunehmend auf das Internet angewiesen sind, um zu

kommunizieren und unsere Geschäfte abzuwickeln.“

„Die verbesserte Kommunikation bringt zwar erhebliche

Vorteile mit sich, aber auch Sicherheitsrisiken in einem

Ausmaß, das nur wenige in unserer Industrie vorausgesehen

haben.“

Bill Gates, 23.01.2003

Slide 6

Bedeutung des Themas

Im ersten Quartal 2003 wurden weltweit mehr als

160 Millionen IT- Sicherheitsvorfälle registriert!

Der finanzielle Schaden liegt bei über einer Milliarde Euro

und lässt sich durchschnittlich pro Virenbefall und

Unternehmen auf ca. 5800 Euro beziffern!

Im Gesamtjahr 2003 wird die Zahl weltweiter ITSicherheitsvorfälle nach Schätzungen bei mehr als

700 Millionen liegen!

Im Oktober 2003 waren rund 85% aller Computer in China

sind von (mindestens) einem Virus befallen!

Slide 7

Computerviren

sind eigenständig ausführbare Programmroutinen, die Daten

oder Programme verfälschen oder löschen können.

reproduzieren sich selbst und führen für den Anwender nicht

kontrollierbare Aktionen aus.

können jedoch nicht alleine existieren, sondern hängen sich

an andere Daten an und vermehren sich bei deren

Ausführung oder Verarbeitung.

Diese Daten können Programme (Dateiviren), Bootsektoren

(Bootsektorviren) oder Dokumente (Makroviren) sein.

Slide 8

Die Arbeitsweise von Viren

Rücksprungbefehl zum Wirtsprogramm

Wirtsprogramm

Sprungbefehl zum Virus

Virus

Slide 9

Trojanische Pferde

scheinbar nützliches Programm enthält neben der

gewünschten Funktionalität auch nicht dokumentierte und

schwer erkennbare Funktionen (meist Backdoors)

Trojaner können:

Passwörter ausspähen

Zugangsdaten (z.B. AOL, T-Online) ausspähen

auch Online- Banking nicht sicher

Tastatureingaben protokollieren und ausführen

Bildschirminhalt übertragen

Dateien übertragen, erstellen, bearbeiten, löschen

Netzwerkverbindungen herstellen, beenden

Programme und Dienste starten, beenden

Rechner/Betriebssystem zum Absturz bringen

(Rechner fernsteuern)

Slide 10

Würmer

verbreiten sich selbstständig über die WindowsNetzwerkfunktionen, Schnittstellen oder E-Mail-Clients wie

Microsoft Outlook (Express).

Würmer können

eine E-Mail mit dem Wurm-Programm als Anlage erstellen oder sich

selbst an ausgehende E-Mails anhängen.

Mängel im Netzwerk-Code ausnutzen, um unbefugten Zugriff auf

andere Rechner zu bekommen.

wenn sie Zugriff haben, nach neuen Rechnern suchen, um diese zu

infizieren.

sich vor allem auf Rechnern, die permanent am Internet

angeschlossen sind verbreiten

Trojanische Pferde einschleusen, Hintertüren öffnen und Anti-Virenund Firewall- Software beenden.

Slide 11

25.01.2003: W32.SQLExp.Worm (SQL- Slammer)

Der nur 376 Byte große Wurm infizierte innerhalb von 30min

75.000 Microsoft SQL-Server!

Er legte das Internet für 4 Stunden fast vollständig lahm!

Dabei nutzte er eine seit dem 24.06.02 bekannte

Sicherheitslücke im MS SQL Server 2000 aus!

Verwendete Technik: Denial of Service (sendet UDP-Pakete

an SQL-Server oder MSDE2000 auf Port 1434).

Slide 12

SQL- Slammer und seine Schäden

ausgewählte Beispiele:

Bank of America: 13.000 Bankautomaten außer Betrieb

American Express: Kundendienst durch fehlenden Datenzugriff

handlungsunfähig

Online Börsenhandel: an einigen Börsen verursachten die

ausfallenden Geschäfte ein Dreizehn-Monats-Tief

Betroffene Produkte: MS Office, MS Visio, MS Project, Visual Studio,

.NET usw.

Anzahl betroffener Rechner weltweit: rund 193.000

in nur 2 Tagen!

Slide 13

W32.Blaster.Worm (Lovesan)

Betroffen: weltweit über 1 Million infizierte Rechner

(z.B. US-Air Force, BMW, Intel, VW, Uni Frankfurt)

Verbreitung: Internet und Netzwerke allgemein.

Nutzt Pufferüberlauf- Schwachstelle (Buffer Overflow) der

DCOM RPC- Schnittstelle am Port 135 von Windows

NT/2000/XP/2003 aus.

Schaden: unkontrollierter Rechnerabsturz, Rechnersuche

über Port 135, Denial of Service- Angriff auf Microsoft-Server

Slide 14

Denial of Service- Angriffe

zielen darauf ab, bestimmte Dienste eines Servers zu

sabotieren.

versuchen den Server mit so vielen Anfragen (IP- Pakete)

zu überfluten, dass er nicht mehr antworten kann.

binden dessen verfügbare Ressourcen dabei so stark, dass

entweder der Dienst für die regulären Nutzer erheblich

verlangsamt wird oder gar zusammenbricht.

haben bereits bei diversen Online-Händlern dazu geführt,

dass die Webportale nicht mehr erreichbar bzw.

funktionsfähig waren.

Slide 15

Präventive Maßnahmen gegen DoS

nur Server mit hoher Leistungsreserve verwenden.

redundante Internetverbindungen (zu unterschiedlichen

Providern) unterhalten.

Internetverbindungen kontinuierlich überwachen und seinen

Provider bei einem akuten Angriff informieren.

Firewalls- oder Paketfilter verwenden, die schnell

umkonfigurierbar sind.

Notfall- und Wiederanlaufplan ausarbeiten.

Slide 16

Malware im Wandel der Zeit

1997

2000

1998

2001

1999

2002

Slide 17

Microsoft: Das Imperium schlägt zurück

Kopfgeld auf die Programmierer der Würmer "Blaster" und

"Sobig" ausgesetzt! Für Hinweise, die zur Ergreifung der

Wurm-Autoren führen, werden bis zu einer Viertel Million

Dollar gezahlt!

Kopfgeld- Etat von insgesamt 5 Millionen Dollar bereitgestellt!

Entwicklung neuer Strategien im Kampf gegen Malware

werden in Zusammenarbeit mit FBI, Secret Service und

Interpol.

Slide 18

Malware und Linux

Linux besitzt im Desktopbereich nur 4% Marktanteil,

Windows hält rund 90%.

Hackern ist wichtig: die Anzahl infizierter Rechner und die

Höhe des angerichteten Schadens.

Virenbaukästen für Linux gibt es (noch) nicht, Expertenwissen

ist nötig.

Bekannte Malware z.B.:

Win32/linux.Winux (infiziert ELF-Programme),

Ramen Worm (E-Mail-Wurm), Lion (dieser Wurm spioniert Passwörter

aus und öffnet Hintertüren).

Ebenfalls möglich: Makroviren, DoS-Angriffe/ Buffer Overflow

(ermöglicht dem Hacker in Kombination mit feindseligem AssemblerCode eine Shell mit root- Rechten).

Slide 19

Anforderungen an

Informationstechnische Systeme

Eigenschaft

Ziel

Vertraulichkeit

Die Informationen können von

Unbefugten nicht eingesehen

werden.

Integrität

Informationen, Systeme und

Netze können nicht unbemerkt

verändert werden.

Verfügbarkeit

Informationen, Systeme und

Netzen sind verfügbar.

Konkrete Bedrohung

durch

Alle Eigenschaften

bedroht durch:

Trojanische Pferde

Computerviren

Würmer

Slide 20

Malware: tödliche Gefahr für E-Business

So wurden bereits Server von Online-Händlern angegriffen

und deren Preise und Warenbeschreibungen verändert oder

das Warenangebot unseriös erweitert.

(Verunsichert Anbieter und Kunden)

Der Schutz vertraulicher Daten auf vernetzten Computern ist

bei Befall mit Trojanischen Pferden oder Computer-Viren

nicht mehr gesichert.

Daten können manipuliert, gelöscht oder ausgeforscht und

über das Netz an den Angreifer verschickt werden.

Dieser "Datendiebstahl" kann unbemerkt bleiben, weil im

Gegensatz zum Diebstahl materieller Dinge nichts fehlt.

Slide 21

Schutzmaßnahmen

Malwaretyp

Trojanische Pferde

Computerviren

Würmer

Maßnahmen

Immer in Kombination einzusetzen sind:

- Antivirus-Software

(On-Access- u. On-Demand- Scanner mit

aktueller Engine, Virendefinitionen u. Heuristik)

- Firewall (richtig konfiguriert!)

- Netzwerk- Monitoring- Programme

- IT- Insellösungen nicht vergessen

(Notebooks und Testrechner)

- wichtige und vertrauliche Daten verschlüsseln!

Slide 22

Weitere Schutzmaßnahmen

„Sicherheitseinstellungen“ von Internet-Browsern und E-Mail-Programmen

auf höchste Stufe einstellen (Deaktivieren von aktiven Inhalten (ActiveX,

Java, JavaScript) und Skript-Sprachen z.B. VB-Script.

dem angemeldeten Benutzer nur eingeschränkte Zugriffsrechte auf die

Dateien und Programme geben. (meist hat die Software nur die Rechte des

Nutzers, der sie startet – d.h. nicht als admin oder root arbeiten)

Sicherheitslücken schließen (Programme auf dem aktuellen Stand halten

und Sicherheits-Updates kurzfristig einsetzen – Updatekonzept!)

Nach Möglichkeit: Keine Standard-Software verwenden! (Wegen der starken

Verbreitung und des niedrigen Sicherheitsstandards sind Microsoft-Produkte

besonders bedroht).

Slide 23

Informationsquellen

Bundesamt für Sicherheit in der

Informationstechnik (BSI):

www.bsi.de

Bundesverband Informationswirtschaft,

Telekommunikation und neue Medien e.V.

(BITKOM):

www.bitkom.org