einen schritt voraus

Werbung

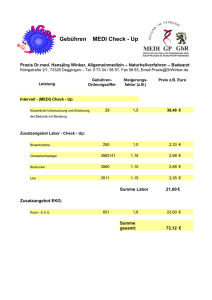

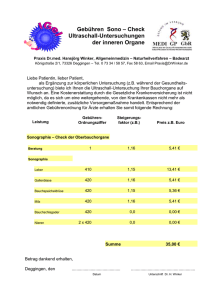

EINEN SCHRITT VORAUS vor Hackern, Angriffen und der Konkurrenz Mirco Kloss Sales Manager Threat Prevention - Central Europe ©2015 ©2015 Check Check Point Point Software Software Technologies Technologies Ltd. Ltd. [Restricted] ONLY for designated groups and individuals 1 WIR BEFINDEN UNS IN EINER WELT VOLLER SCHWACHSTELLEN SIE MÜSSEN SICH VOR ALLEN SCHÜTZEN… “ANGREIFER” BENÖTIGEN NUR EINE SCHWACHSTELLE ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 2 Die Gefahren und Angriffe steigen täglich… … und werden jedes Jahr AUSGEKLÜGELTER und HÄUFIGER 200,000+ Variationen TÄGLICH 50,000 1,300 bekannte viruse bekannte viruse 2007 1997 VIRUSES AND WORMS ©2015 Check Point Software Technologies Ltd. LOCKY TeslaCrypt v4 Samsam Maktub .JS Archive 2010 2004 ADWARE AND SPYWARE DDOS APTS 2016 RANSOMWARE HACTIVISM STATE SPONSORED INDUSTRIAL ESPIONAGE NEXT GEN APTS (MASS APT TOOLS) UTILIZING WEB INFRASTRUCTURES (DWS) [Restricted] ONLY for designated groups and individuals 3 Die Anzahl steigt… Ransomware Nov. 2015-Mar 2016 Incidents Indicators 2000 1600000 1800 1400000 1600 1200000 1400 1000000 1200 1000 800000 800 600000 600 400000 400 200000 200 0 Number of Incidents 7-Mar 28-Feb 21-Feb 14-Feb 7-Feb 31-Jan 24-Jan 17-Jan 10-Jan 3-Jan 27-Dec 20-Dec 13-Dec 6-Dec 29-Nov 22-Nov 15-Nov 8-Nov 1-Nov 0 Unique Indicators …das Problem eskaliert ©2015 Check Point Software Technologies Ltd. 4 Die bekanntesten Ransomware Varianten • CryptoWall • Locky • CryptoLocker • SamSam • TeslaCrypt • MakTub ©2015 Check Point Software Technologies Ltd. [Protected] Non-confidential content • Kovter • CryptXXX • Petya 5 Wie gross ist die Gefahr 99% der Malware wirklich? Hashes gibt es für 58 Sekunden oder weniger Ziemlich häufig gibt es Malware nur einmalig Source: Verizon 2016 Data Breach ©2015 Check Point Software Technologies Ltd. Investigations Report Dieses zeigt wie schnell Hacker Ihren Code heute modifizieren um unerkannt zu bleiben. 6 ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 7 DER TRADITIONALE ANSATZ Virus Anti -Virus Malicious Web Sites URL Filtering Attacks Botnet Anti-Bot High Risk Applications ©2015 Check Point Software Technologies Ltd. IPS Application Control [Restricted] ONLY for designated groups and individuals 8 Aber was in der Vergangenheit effectiv war… …muss es heute nicht mehr sein… 9 ©2015 Point Software ©2016 Check PointCheck Software Technologies Ltd.Technologies Ltd. [Restricted] ONLY for designated groups and individuals 9 aller Organisationen laden sich unbekannte malware runter neue Angriffe werden täglich aufgedeckt ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 10 Die kürzlich erfolgte Locky Attacke Februar 2016 100% 90% 80% 70% Die top 3 AVs haben nur um die 50% der Variationen erkannt Percentage 60% 50% 40% 30% 20% + 30 weitere AVs OHNE Erkennung 10% 0% Source: First time submission to VirusTotal ©2015 Check Point Software Technologies Ltd. [Protected] Non-confidential content 11 Deutsche Presse Computer-Virus legt das Lukaskrankenhaus lahm http://www.rp-online.de/nrw/staedte/neuss/neuss-computer-virus-legt-das-lukaskrankenhaus-lahm-aid-1.5760705 „Krankenhaus IT: mittlerweile zweistellige Zahl von attackierten Häusern" http://www.medizin-edv.de/modules/AMS/article.php?storyid=3895 Computervirus kostet täglich 75.000 Euro - Interview mit Tobias Heintges und Nicolas Krämer - Geschäftsführer des Lukaskrankenhauses http://www.rp-online.de/nrw/staedte/neuss/computervirus-kostet-taeglich-75000-euro-aid-1.5806009 Krypto-Trojaner Locky wütet in Deutschland: Über 5000 Infektionen pro Stunde http://www.heise.de/newsticker/meldung/Krypto-Trojaner-Locky-wuetet-in-Deutschland-Ueber-5000-Infektionen-pro-Stunde-3111774.html Offizielle BKA Warnung vor Comutervirus Locky http://m.heise.de/security/meldung/BKA-Warnung-vor-Locky-enthaelt-Virus-3125820.html Warnung: Bewerbung enthält Virus, aktuell wird der angehängte Trojaner in der Bewerbungs-E-Mail von fast keinem Antivirus-Programm erkannt. http://www.netzwelt.de/news/157308-warnung-bewerbung-patrick-curtis-enthaelt-virus.html ... und es wird immer so weiter gehen ... ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 12 Wir müssen anfangen ANDERS zu DENKEN und uns fragen… ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 13 Ist es wirklich ausreichend nur bekannte Malware zu erkennen? ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 14 Wie können wir uns vor den neuesten Angriffen schützen? Vor allem vor denen, die noch gar nicht existieren? ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 15 Was wäre, wenn IT-SECURITY EINEN SCHRITT VORAUS WÄRE? ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 16 ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 17 Check Point schließt die Sicherheitslücken IPS, ANTI-VIRUS & ANTI-BOT SCHÜTZT VOR BEKANNTER UND ALTER MALWARE aber: 71 von 1000 werden nicht erkannt OS- UND CPU-LEVEL ZERO-DAY PROTECTION SCHÜTZT VOR UNBEKANNTER UND NEUER MALWARE mit OS- und CPU-level Schutz THREAT EXTRACTION VOLLSTÄNDIGE ENTFERNUNG VON ALLEN GEFAHREN das Dokument wird in ECHTZEIT rekonstruiert und malwareFREI ausgeliefert ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 18 Mehrschichtiger Schutz URL Reputation Erlaubt, blockt oder limitiert Webseiten Gebrauch anhand von Reputation URL Check Antivirus SandBlast Threat Extraction SandBlast Threat Emulation ©2015 Check Point Software Technologies Ltd. 19 Mehrschichtiger Schutz URL Check Antivirus Blockt den Download von bekannter Malware Antivirus SandBlast Threat Extraction SandBlast Threat Emulation ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 20 Mehrschichtiger Schutz URL Check Antivirus Threat Extraction Auslieferung von gesäuberten Dokumenten in ECHTZEIT ©2015 Check Point Software Technologies Ltd. SandBlast Threat Extraction SandBlast Threat Emulation [Restricted] ONLY for designated groups and individuals 21 Mehrschichtiger Schutz URL Check Antivirus Threat Emulation Blockt die Auslieferung von unbekannter Malware ©2015 Check Point Software Technologies Ltd. SandBlast Threat Extraction SandBlast Threat Emulation [Restricted] ONLY for designated groups and individuals 22 SANDBOXING der nächsten Generation ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 23 Umgehungs-Techniken der traditionelle Sandbox Systeme Angreifer entwickeln kontinuierlich neue Umgehungs-Techniken • Schadsoftware überprüft die Umgebung auf Sandboxmerkmale • Schadsoftware setzt für eine bestimmte Zeit aus • Schadsoftware wartet auf menschliche Interaktion • … “Katz und Maus” … ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 24 EINZIGARTIGE und NEUE Check Point Technologie SANDBOX mit CPU LEVEL THREAT PREVENTION • Erkennt den Angriff vor der Infektion • Sehr hohe Malware Erkennung • Betriebssystem unabhängig • Resistent gegen Umgehungstechniken ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 25 EINEN SCHRITT VORAUS MIT MALWARE ERKENNUNG IN DER EXPLOIT PHASE Tausende SCHWACHSTELLEN eine Handvoll EXPLOIT SHELLCODE UMGEHUNGS-TECHNIKEN Millionen MALWARE ©2015 Check Point Software Technologies Ltd. Traditionale Sandbox Systeme [Restricted] ONLY for designated groups and individuals 26 SANDBOXING braucht Zeit ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 27 ERWARTUNGEN des ANWENDERS Dokumente müssen in Echtzeit ausgeliefert werden damit der Geschäftsprozess nicht unterbrochen wird ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 28 ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 29 Anwender Interaktion und ZUGANG zum ORIGINAL Dokument per eMail NACH der EMULATION ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 30 Anwender Interaktion für Webdownloads CONVERT to PDF oder BEREINIGTES original Format ©2015 Check Point Software Technologies Ltd. 31 ZUGANG zum ORIGINAL Dokument per Download NACH der EMULATION NACH der Emulation AUTOMATISIERT wenn als “gut” eingestuft kein Helpdesk Overhead ©2015 Check Point Software Technologies Ltd. 32 EINEN WEITEREN SCHRITT VORAUS MIT DEM… die SandBlast Technologie auch auf dem Endpoint ©2015 Check Point Software Technologies Ltd. 33 Angriffsvektoren auf dem Endpoint Ausserhalb des Büros ©2015 Check Point Software Technologies Ltd. Wechsel Datenträger M2M hinter dem Perimeter 34 Eliminierung von Zero Day Malware auf dem Endpoint SANDBLAST CLOUD 1 Web downloads oder USB Inhalt werden zu SandBlast gesendet ©2015 Check Point Software Technologies Ltd. 2 3 Eine gereinigte Version wird in Echtzeit ausgeliefert Original Dokument wird im Hintergrund emuliert 35 Identifizieren & Eingrenzen Infektionen Daten Exfiltration ausserhalb des ausserhalb des Büros Büros identifizieren blocken ©2015 Check Point Software Technologies Ltd. Infizierte Maschinen in Quarantäne nehmen und wiederherstellen 36 Erkennung von maliziösem ausgehendem Datenstrom 2 3 Ausgehender Datenstrom wird lokal von ANTI-BOT überprüft 1 THREAT INTELLIGENCE ständiger Austausch mit dem Agent C&C Verbindung und Datenabfluss werden GEBLOCKT 4 ©2015 Check Point Software Technologies Ltd. Maliziöse Prozesse werden unter QUARANTÄNE gestellt oder das ganze System erfolgt einem LOCKDOWN 37 Die Lösung um folgendes zu beantworten: Fragen: • Ist es ein realer Angriff? • Wie kam der Angreifer rein? • Wurden Daten gestohlen? • Wie können wir das bereinigen? Es gibt keinen effektiven Incident Response Ohne Incident Verständnis ©2015 Check Point Software Technologies Ltd. 38 Sammeln von forensischen Daten und Generierung eines Trigger Reportes 2 Ein Report wird automatisch generiert, sobald ein Trigger von Netzwerk Events oder eines 3rd party AnitVirus erkannt wird 1 3 ©2015 Check Point Software Technologies Ltd. FORENSISCHE Daten werden kontinuierlich von verschiedenen OS Sensoren gesammelt Network Processes Registry Files 4 Ein aufbereiteter Incident Report wird an SmartEvent gesendet Ein hochentwickelter Algorithmus analysiert die forensischen roh Daten 39 So werden Angriffe verfolg- und handhabbar C&C Kommuniktion geblockt Bot Event entdeckt Infizierter Host C&C Server Die Attacke verstehen ©2015 Check Point Software Technologies Ltd. SandBlast Agent Forensics 40 Original Attacke identifizieren Exploit Code Chrome Exploit während des browsens Dropper Process wurde von Chrome gestartet Dropped Malware Dropper Download und Malware Installation Vom Trigger zur Infektion Automatische Rückverfolgung des Infektionseintrittspunkt Die Attacke erfolgte nach dem System Boot Ausführungsplan Malware wurde ausgelegt nach dem Boot zu starten Data Breach Malware liest sensitive Dokumente aus Investigation Trigger Den Process identifizieren welcher den Zugang zum C&C Server hergestellt hat ©2015 Check Point Software Technologies Ltd. Malware Aktivierung Geplanter Angriff startete nach dem Boot 41 Check Point SandBlast Zero Phishing ©2015 Check Point Software Technologies Ltd. 42 Erweiterung des Schutzes gegen UNBEKANNTE MALWARE und ZERO-DAY ATTACKEN für Microsoft Office 365™ ©2015 Check Point Software Technologies Ltd. [Restricted] ONLY for designated groups and individuals 43 SandBlast Cloud schützt Microsoft Office 365™ schnelle und transparente Anwender Erfahrung Mail wird zum Office 365 Server gesendet SANDBLAST Inspection Anhänge und URLs werden zur Extraction und Inspection gesendet Abgelegt in einem versteckten und gesicherten Folder innerhalb von Office 365 Enterprise Users Eine gereinigte Version wird Original ist nur in Echtzeit verfügbar, wenn ausgeliefert als “gut” eingestuft Inhalt wird parallel in der Cloud analysiert ©2015 Check Point Software Technologies Ltd. 44 Check Point SandBlast Lösung NETWORK SandBlast Appliance ENDPOINT OFFICE 365™ EMAIL GW + Cloud Service ©2015 Check Point Software Technologies Ltd. 45 Check Point SandBlast Vorteile Sandboxing Umgehungssicherer SCHUTZ vor unbekannten Bedrohungen mit CPU-LevelPrevention ©2015 Check Point Software Technologies Ltd. SANDBLAST CLOUD Threat Extraction Auslieferung von gesäuberten Dokumenten in ECHTZEIT [Restricted] ONLY for designated groups and individuals 46 Best Practices für Ihren Schutz Blocking Schützen Sie sich vor neuen Crytolocker Varianten Verhindern Sie die Ausbreitung in Ihrem Unternehmen Backup Nicht nur um einer Zahlung vorzubeugen, sondern die Malware kann Bugs haben Research Beugen Sie weiteren und/oder erneuter Infektion vor, sowie schulen Sie die Mitarbeiter ©2015 Check Point Software Technologies Ltd. [Protected] Non-confidential content 47 Fragen ©2015 Check Point Software Technologies Ltd. 48 VIELEN DANK ! Mirco Kloss Sales Manager Threat Prevention Central Europe +49 151 4221 4945 [email protected] ©2015 Check Point Software Technologies Ltd. CHECK POINT EINEN SCHRITT VORAUS [Restricted] ONLY for designated groups and individuals 49