Funktionstrennung und Aufgabenverteilung mit Oracle

Werbung

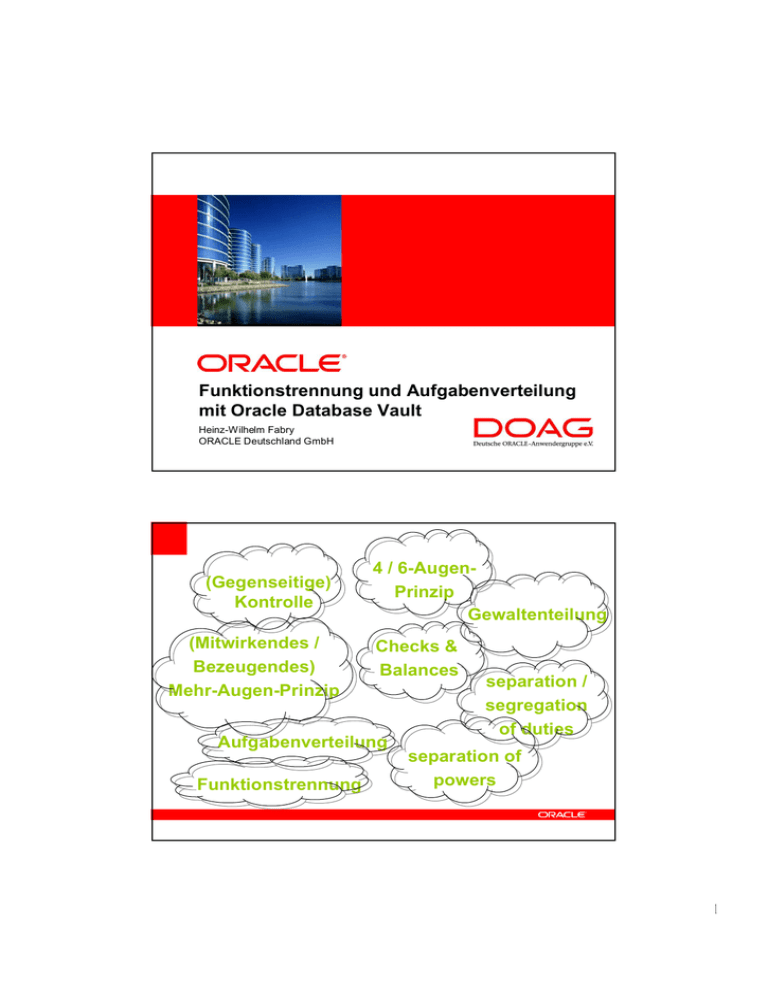

<Insert Picture Here> Funktionstrennung und Aufgabenverteilung mit Oracle Database Vault Heinz-Wilhelm Fabry ORACLE Deutschland GmbH (Gegenseitige) Kontrolle (Mitwirkendes / Bezeugendes) Mehr-Augen-Prinzip 4 / 6-AugenPrinzip Gewaltenteilung Checks & Balances Aufgabenverteilung Funktionstrennung separation / segregation of duties separation of powers 1 IT - Grundsätzlich IT - Speziell: Anforderungen PCI-DSS • Kapitel 3.6.6 "Split knowledge and establishment of dual control of keys (so that it requires two or three people, each knowing only their part of the key, to reconstruct the whole key)." • Kapitel 7.1 "Limit access to computing resources and cardholder information only to those individuals whose job requires such access." 2 IT - Spezieller: Ausschreibung Vorratsdatenspeicherung Priorität ... HÖCHSTE ... HÖCHSTE ... HÖCHSTE ... Beschreibung ... Der Administrator hat keinen Datenzugang. ... Alle Daten sind gegen Veränderung geschützt. ... Alle Änderungen an Daten des Systems werden gespeichert. ... IT - Ihre IT • Es gibt KEINEN Initialisierungs-Parameter make_db_secure / _make_db_secure • (Fast) jedes Unternehmen hat spezielle Anforderungen • Jedes Unternehmen muß seine eigenen Anforderungen festlegen • Rechtliche und sonstige Vorgaben • Individuelle Risikoeinschätzung • Einsatz spezieller Software unterliegt auch einer nicht ausschließlich finanziellen Kosten-Nutzen-Rechnung • Beispiel: Verschlüsselung zwischen rechtlichen und betrieblichen Anforderungen 3 Option Oracle Database Vault (DV) • Für Datenbankversionen 9.2.0.8, 10.2.0.3 / 4 und 11.1 Aufgaben verteilen und Funktionen trennen Berichte Unterstützung bei der Konsolidierung von Datenbanken Schutz vor der Bedrohung von Innen Anpassungsfähige Kontrolle des Zugriffs auf Daten DV - Hinweise zum Einsatz • Funktionstrennung und Aufgabenverteilung können den Personalbedarf erhöhen • Der Einsatz von Database Vault • Ist transparent für Anwendungen • Hat keinen Einfluß auf Zugriffspfade • Kann Auswirkungen auf die Performance haben 4 Default-Funktionstrennung - Privilegierte Benutzer • Bei der Installation ist mindestens der Besitzer der Database Vault-Option anzugegeben. Er / Sie erhält die Rolle • DV_OWNER • Ist KEIN neuer 'SUPERSYS', sondern • Verwaltet AUSSCHLIESSLICH die DV-Konfiguration / -Rollen • Zusätzlich möglich ist die Zuweisung der Rolle • DV_ACCTMGR • Ist KEIN neuer 'SUPERSYS', sondern • Verwaltet AUSSCHLIESSLICH ALLE Benutzer • Erhält kein Benutzer diese Rolle explizit, wird sie automatisch dem Benutzer mit der Rolle DV_OWNER zugewiesen Privilegierte Benutzer einrichten 5 DV - Werkzeuge • Oracle Database Vault Administrator • Sieht aus wie der HTML-basierte Enterprise Manager • Soll zukünftig in den Enterprise Manager integriert werden • Zugriff über Browser • Verwaltung und Kontrolle der Oracle Database VaultUmgebung • Erzeugen der im Lieferumfang enthaltenen Berichte • PL/SQL-Packages • DVSYS.DBMS_MACADM • DVSYS.DBMS_MACSEC_ROLES • DVSYS.DBMS_MACUTL Database Vault Administrator (DVA) 6 Database Vault Administrator (DVA) 7 Oracle Database Vault Realms • Definieren deklarativ Bereiche, auf die weder DatenbankAdministratoren (DBAs) noch privilegierte Benutzer zugreifen können • Tabelle, Schema, Prozeduren, Rollen, ... • Zugriff auf Objekte des Realms erfordert explizite GRANTs • Aufgabenverteilung und Funktionstrennung • Erlauben das Einrichten von Datenbank-Administratoren für festgelegte Bereiche, z.B. für Rechnungswesen- oder Personaldaten • Authorisierung als Realm-OWNER oder -PARTICIPANT • Versuchte Verstöße gegen Realms können erfaßt und gemeldet werden Realms: Was geht & Was nicht geht Realm Realm Auftraege Vertraege Lieferanten Positionen Teile ALTER TABLE rw.teile ... DBA SELECT * FROM rw.vertraege 8 Realms schützen - auch vor dem DBA % SQLPLUS system/mypassword SQL> CREATE TABLE mein_emp AS SELECT * FROM scott.emp; ERROR at line 4: ORA-00604: error occurred at recursive SQL level 1 ORA-20401: Realm violation on create table MEIN_EMP ORA-06512: at ‘DVSYS.AUTHORIZE_EVENT”, line 35 ORA-06512: at line 13 SQL> DROP TABLE scott.emp; ERROR at line 4: ORA-00604: error occurred at recursive SQL level 1 ORA-20401: Realm violation on drop table SCOTT.EMP ORA-06512: at ‘DVSYS.AUTHORIZE_EVENT”, line 35 ORA-06512: at line 13 Im Lieferumfang enthaltene Realms 9 Realms auf der Kommandozeile BEGIN DVSYS.DBMS_MACADM.ADD_OBJECT_TO_REALM( realm_name => 'GEHEIM', object_owner => 'CHEF', object_name => 'CHEF', object_type => 'SCHEMA'); END; / 10 Oracle Database Vault Regelgruppen • Regelauswertungen zur Datenbank-Security, die es ermöglichen • • • • Berechtigungen in einem Realm zu steuern Ausführen von SQL- und System-Befehlen zu steuern Arbeiten mit Faktoren zu steuern Arbeiten mit Secure Application Roles zu steuern • Im Rahmen der Regelauswertungen benutzerdefinierte PL/SQLRoutinen auszuführen Mitgelieferte Regelgruppen 11 Mitgelieferte Regeln Befehlsregeln • Steuern prozedural die Verwendung von • DML- und DDL-Kommandos • Systembefehle • Grundsätzlich oder beispielsweise zum Implementieren des 4Augen-Prinzips • Verwenden der Regeln - und damit Verwenden der Kommandos - kann • Auditiert werden • Angezeigt werden • Auswerten der Regeln erfolgt nach der Überprüfung, ob gegebenenfalls überhaupt die Berechtigung vorliegt, in einem betroffenen Realm zu arbeiten 12 Mitgelieferte Befehlsregeln Regeln für ALTER USER 13 Befehlsregeln für ... Beispiel - Einfache 4-Augen-Regel (SELECT count(*) FROM v$session WHERE username = 'KONTROLLEUR1' or username = 'KONTROLLEUR2') = 1 14 Im Lieferumfang enthaltene Faktoren 15 Faktor • Datenstruktur mit Namen vergleichbar mit CONTEXTs • Hat eine Identität • Hat einen Wert • Hat einen TRUST LEVEL • Kann OLS-Label haben • Kann auditiert werden • Mitgelieferte und selbst erstellte Faktoren Trust Level Faktor Methode Faktor Zuordnung Faktor Konstante Label Identität 16 Auditing in Oracle Database Vault • Eigener Audit Trail • DVSYS.AUDIT_TRAIL$ • Erfaßt automatisch • • • • Änderungen an der Konfiguration von Oracle Database Vault Änderungen an der Konfiguration von Oracle Label Security Änderungen an der Struktur der Datenbank Verwendung von System-Privilegien • Anzupassen für selbst-definierte Zugriffskontrollen, die zurückgreifen auf • Rollen, Realms, Regeln, Faktoren 17 Konfiguration und Auditing Sonstige Berichte 18 Beispielbericht Komponenten Sichere Anwendungsrolle Identität Realm Faktor Befehlsregel Optional Regelgruppe Verbindlich 19 Exkurs: Zertifizierungen Oracle Content DB zertifiziert PeopleSoft zertifiziert Oracle EBusiness Suite zertifiziert Siebel zertifiziert JD Edwards in Bearb. SAP in Bearb.* *Kunden gesucht für Pilot-Installationen Betriebsprozesse • Default-Einstellungen der Installation sind veränderbar • Oracle Database Vault ist in der Regel nicht READY-TO-USE • Oracle Database Vault-Komponenten an die eigenen Sicherheitsanforderungen anpassen • Oracle Database Vault erfordert in der Regel Anpassungen der Betriebsprozesse • Data Pump • LogMiner, ALTER SESSION, ALTER SYSTEM • Flashback-Funktionalität einschließlich Papierkorb • DV schränkt die Möglichkeiten eines ROOT-Benutzers (UNIX) und des Besitzers der Oracle-Software NICHT ein 20 http://www.oracle.com/global/de/community/dbadmin 21