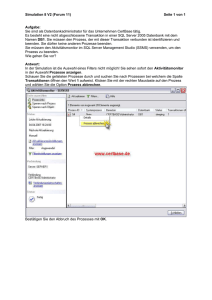

Business Process Management und Workflow

Werbung