Drucken TTG-WP-Tem-v01.qxd

Werbung

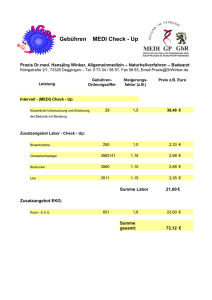

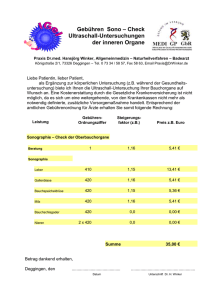

T H E TOLLY G R O U P The authoritative, unbiased source for IT certification, research and testing WHITE P APER Februar 2005 Ein von Check Point Software Technologies in Auftrag gegebenes White Paper Dokument # 205101 Optimierung des Security ROI durch eine integrierte AnwendungsSicherheits-Lösung Check Point schützt proaktiv mehr Anwendungen am Perimeter mit höherem Sicherheits-ROI als Cisco und Juniper. ©2005 The Tolly Group T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Statement of Licensing Info and Acceptable Usage Entire contents © 2005 The Tolly Group, Inc. All rights reserved. T H E TOLLY G R O U P For additional information on acceptable usage of this document (Tolly Group Document #205101) contact The Tolly Group at (561) 391-5610 or via E-mail at [email protected]. Reproduction of this publication in any form without prior written permission is forbidden. The information contained herein is believed to be accurate and reliable. The Tolly Group shall have no liability for errors, omissions or inadequacies in the information contained herein or for interpretations thereof. All excerpts from this report must be approved by The Tolly Group in advance of publication or use in any public materials. Tolly Group Services With more than 15 years experience validating leading-edge Information Technology products and services; The Tolly Group has built a global reputation for producing accurate and unbiased evaluations and analysis. We employ time-proven test methodologies and fair testing principles to benchmark products and services with the highest degree of accuracy. Launched in 2003, The Tolly Group's "Tolly Verified" service provides in-depth, vendor-neutral certification of an array of features, functions and performance characteristics in technology disciplines as diverse as WLAN Switching and Anti-spam. See our "Tolly Verified" Home Page. Our "Up-to-Spec" service provides the custom testing complement to the "standard", granular tests offered in "Tolly Verified". See our "Up-to-Spec" Home Page. Plus, unlike narrowly focused testing labs, The Tolly Group combines its vast technology knowledge with focused marketing services to help clients better position product benchmarks for maximum exposure. This document was authored by: Kevin Tolly, President/CEO The Tolly Group ©2005 The Tolly Group Charles Bruno, Executive Editor The Tolly Group Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Inhaltsverzeichnis 4 Angriffe treiben Innovationen 5 Integrierte Einbruchssicherung 11 Umfassende Sicherheit durch die Architektur 15 Gesamtkosten der Sicherheit 18 Intelligenter Ansatz für die Sicherheit Index der Bilder 8 Bild 1: Tabelle der Testergebnisse des Vergleichs zwischen Check Point VPN-1 NG Serie und Cisco PIX515E sowie Juniper NetScreen-204 15 Bild 2: Total Cost of Ownership Vergleich von lokaler Hybrid-Firewall / IPS Lösungen ©2005 The Tolly Group Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Optimierung der Investitionen in IT-Security durch eine integrierte Application Security Hacker-Angriffe treiben Innovationen voran Geht es um Unternehmens-Sicherheit, haben sich Firewalls und VPNs als fundamentale und zuverlässige Sicherungskomponente an der NetzwerkPeripherie etabliert. Mit über 65.000 möglichen TCP-Eingangspunkten blockieren Firewalls die Ports optimal – doch bekanntermaßen können nicht alle Ports geschlossen werden. Genau das wissen auch Hacker. Hacker haben die Wirksamkeit der Firewalls erkannt und schnell ihre Angriffstaktiken und -strategien in eine andere Richtung gelenkt. Dabei setzen sie ein völlig neues und taktisches Arsenal an Attacken ein. Heutzutage versuchen Hacker Netzwerke zu penetrieren, indem sie ihre Angriffe geschickt in den Datenübertragungen verstecken, die im Unternehmen zugelassen sind. Die Attacken nutzen dabei StandardProtokolle wie etwa den sicheren Web-Zugang (SSL), E-Mail-Übertragung (SMTP) oder Datenbank-Zugriffe (SQL), um nur einige zu nennen. Statt sich also wie bisher Zugang zu einem Netzwerk über offene Ports zu verschaffen, setzen Hacker nun vermehrt auf Anwendungen als Transportmittel, um an kritische Unternehmensdaten heranzukommen. Sie verwenden Applikationen, da herkömmliche Firewalls nicht darauf ausgerichtet sind, Angriffe auf Anwendungsebene zu entdecken und zu vereiteln. Die Ziele solcher Angriffe auf Applikationsebene sind vielfältig: • Legitimierten Usern den Zugriff verweigern (Denial of Service) • Zugriff auf Server und Clients mit Administrator-Rechten • Zugriff auf Datenbanken und Datenserver • Trojanische Pferde zu installieren, welche die Sicherheitsvorkehrungen umgehen und somit direkten Zugriff auf Applikationen ermöglichen • Durch Installation sogenannter „Sniffer“-Programme an User-IDs und Passwörter heranzukommen ©2005 The Tolly Group 4 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Die Hersteller von Sicherheitslösungen sind diesen hoch entwickelten Angriffen mit unterschiedlichen Ansätzen entgegengetreten. So wurden einerseits Systeme zur Erkennung und Abwehr von Einbrüchen (Intrusion Detection / Intrusion Prevention, IDS/IPS) entwickelt. Andere Hersteller setzten auf intelligente Software, die das Verhalten von Applikationen überwacht und versteht, und dieses Wissen als Schutz gegen Attacken und andere Bedrohungen nutzt. Application Intelligence ist eine software-basierende Technologie, die alle Informationen über die Protokolle führt, die von bestimmten Applikationen eingesetzt werden. Außerdem kennen diese Programme sowohl Schwachstellen und Einschränkungen der Protokolle als auch mögliche Angriffsszenarien. Die Schutz-Systeme können so konfiguriert werden, dass sie nach bestimmten Angriffen suchen, die etwa über einen definierten Port eindringen und Pakete mit Übergrößen enthalten. Sollte eine dieser Übertragungen entdeckt werden, wird der Transfer abgebrochen. Integrierte Einbruchssicherung (Intrusion Detection) Sicherheitsfirmen erkennen die Notwendigkeit, Firewalls und VPNs durch Komponenten der Einbruchssicherungs-Technologie zu erweitern. Nur so kann sicher gestellt werden, dass Angriffe erkannt und nicht zum Ärgernis, oder gar schlimmer, zu einer unternehmenskritischen Situation ausarten. Außerdem macht diese Integration auch aus unternehmerischer Sicht Sinn, wird doch so auch die Total Cost of Ownership solcher Systeme reduziert. Die Zentralisierung der umfangreichen Funktion und der Verwaltung in einer Box senkt die Kosten erheblich; Installations- und Betriebskosten werden deutlich verringert. Die in der Vergangenheit angebotenen IPS/IDS-Systeme waren in der Regel Stand-Alone-Geräte, die von den Anwendern die Einrichtung einer weiteren Box am Netzwerk-Perimeter neben der bestehenden Firewall/VPN-Lösung erforderten. In der Folge stiegen die Kosten und Netzwerke wurden immer komplexer. Administratoren mussten oft ein weiteres Management-Interface erlernen und einen weiteren Layer an Sicherheitsdevices physikalisch administrieren. Die Alternative zu den Stand Alone IPS/IDS-Lösungen ist eine mehrschichtige Sicherheitslösung, die sowohl Firewall und VPN als auch Intrusion Services anbietet. Jedoch haben bei weitem nicht alle angepriesenen Komplett-Lösungen das gleiche Sicherheitslevel. So gibt es erhebliche Unterschiede bei der Implementierung der einzelnen Komponenten und der Ausprägung der Einbruchssicherung der Lösungen. ©2005 The Tolly Group 5 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P INSPECT Engine treibt Verarbeitung voran Die Geräte der Check Point VPN-1 NG Serie basieren auf der patentierten Stateful Inspection Technologie und der Architektur, die auf der INSPECT Engine aufsetzt. Die INSPECT Engine erzwingt Sicherheitsregeln auf den Gateways, auf denen sie installiert ist und extrahiert Informationen, die sie für die vielfältigen Kommunikationsschichten des Datenverkehrs benötigt. Die INSPECT Engine wird dynamisch in den Kernel des Betriebssystems geladen, und zwar zwischen den Data Link und die Network Layer (Layer 2 und 3). Da der Data Link die eigentliche Netzwerkkarte (Network Interface Card, NIC) und der Network Layer die erste Ebene des Protokol-Stack (z.B. IP) ist, ist Check Point an der untersten Software-Ebene positioniert. Durch die Überprüfung an dieser Position stellt Check Point sicher, dass die INSPECT Engine eingehende und ausgehende Pakete aller Interfaces überprüfen kann. Kein Paket wird vom darüber liegenden Protokoll-Stack bearbeitet, egal welches Protokoll oder welche Anwendung das Paket verwendet, bevor die INSPECT Engine das Paket verifiziert hat und es den Sicherheitsrichtlinien entspricht. Da die INSPECT Engine Zugriff auf die „nackte Nachricht“ hat, kann sie alle Informationen der Nachrichten, einschließlich aller Informationen für höher liegende Kommunikationsebenen, analysieren. Auch die Nachricht selbst kann die Engine lesen (der kommunikations- und applikationsabgeleitete Status und Kontext). Die INSPECT Engine untersucht IP-Adressen, Port-Nummern und jegliche andere Information, die für die Entscheidung notwendig sind, ob das Datenpaket auf Grund der Sicherheitspolitik passieren darf. Aufgrund seiner Fähigkeit, in die Datenpakete zu schauen, kann die Inspect Engine entscheiden, bestimmte Befehle in Anwendungen zu erlauben und andere zu verbieten. Die INSPECT Engine kann etwa eine ICMP zulassen und dabei Umleitungen (redirects) verbieten, oder SMTP „gets“ durchlassen, „sets“ aber verhindern, und so weiter. Die INSPECT Engine kann Daten in einer Tabelle speichern und abrufen (Bereitstellen von dynamischem Kontext) sowie logische sowie arithmetische Operationen mit Daten von jedem Paket durchführen. ©2005 The Tolly Group Um dies zu belegen, hat Check Point Software Technologies, einer der führenden Hersteller von Sicherheitslösungen, die Tolly Group beauftragt, eine Reihe von Tests durchzuführen, um die Leistungsfähigkeit seiner Application Intelligence innerhalb der Check Point VPN-1 NG Produkte mit anderen Anbietern zu vergleichen. Gleichzeitig sollte die Vorgehensweise beim Schutz gegen Angriffe dargestellt werden. Check Point hat festgestellt, dass viele Web-Anwendungen nicht unter einem strengen Sicherheitsaspekt entwickelt wurden – wie seinerzeit der aggressive Blaster-Angriff eindrucksvoll demonstrierte. Der Blaster nutzte eine schwerwiegende Schwachstelle im Microsoft Betriebssystem aus, indem er das DCOM (Distributed Component Object Model) Interface, das die Nachrichten den RPC (Remote Procedure Call) verwaltet, angriff. Täglich werden neue Software-Schwachstellen erkannt und Hacker rüsten kontinuierlich auf, um mit immer neuen Strategien die verschiedenen Teile der Web-Umgebungen auszunutzen. Check Point geht davon aus, dass die Check Point VPN-1 mit Application Intelligence Firewall das einzige Perimeter-Gateway ist, das Sicherheit für die gesamte Peripherie eines Netzwerkes liefern kann – ohne dass ein zusätzliches Device gekauft und installiert werden muss. (Check Point’s Application Intelligence basiert auf der INTERSPECT SicherheitsArchitektur, siehe Kasten). Andere Single-Box-Lösungen, so Check Point, bieten nur unzureichenden Schutz, oder ködern Kunden mit einer Single-Box-Lösung, die nur ein Subset der benötigten Sicherheitsfunktionalitäten enthält. Nach der Installation stehen die Kunden dann oft mit einer Teillösung da und sind gezwungen, zusätzlich die Stand-Alone Box des Herstellers zu kaufen, um eine komplette Perimeter-Sicherheitslösung aufbauen zu können. Im November 2004 beauftragte Check Point die Tolly Group, drei Single-Box-Lösungen einem tiefgehenden Test auszusetzen: Check Point CPN-1 NG Firewall, Cisco System PIX 515E Firewall und Juniper Networks NetScreen-204 Firewall. Die Tests der Tolly Group zeigen sehr deutlich, dass weder Cisco noch Juniper auch nur annähernd Schutz gegen die im Test eingesetzten Angriffe bieten können. Grund dafür ist die nur teilweise Implementierung einer Intrusion Detection in deren Firewalls. Um den gleichen Schutz zu bekommen, den Check Point bietet, müssen Kunden ein weiteres Perimeter-Gerät einsetzen – ein dediziertes Intrusion Detection Gateway – verbunden mit zusätzlichen Investitions- und Betriebskosten. 6 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Vor den Tests kontaktierte die Tolly Group im November 2004 sowohl Cisco als auch Juniper, um dem Konzept des „Fair Testing Charter“ gerecht zu werden, und lud die beiden Unternehmen dazu ein, sich an den Tests zu beteiligen. Bis Ende November hatte sich Cisco nicht gemeldet, wogegen Juniper sich bereit erklärte, entsprechenden Input zu liefern. Juniper erhielt die gesamten Unterlagen über die TestMethoden, lieferte jedoch bis Ende November keine Daten. Die Tolly Group schickte dennoch die ersten Testergebnisse an Juniper Networks und bat um Feedback. Auch diese blieben bis Jahresende unkommentiert. Alle drei Produkte wurden mehr als zwei Dutzend Angriffsszenarien unterzogen, denen in der Regel auch große Unternehmen und Konzerne ausgesetzt sind. ©2005 The Tolly Group 7 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Die Tests zeigten, dass die Check Point VPN-1 NG die einzige Firewall war, die alle 24 Angriffe richtig erkannte und die notwendigen Schutzmaßnahmen einleitete. Keiner der Angriffe konnte bis hin zum Zielsystem durchdringen. Bild 1 Dies zeigt, dass die Single-Box-Inplementation der Check Point VPN-1 NG die gesamte Bandbreite der Einbruchssicherung abdeckt, wogegen die Cisco PIX 515E und die Juniper NetScreen-204 nur ein Subset an IPSFunktionalität bieten und nur unzureichend gegen die getesteten Angriffe schützen. Zwar bieten beide Hersteller in ihren PerimeterGateways einige Funktionen zum Einbruchsschutz an, um jedoch das Sicherheits-Niveau der Check Point-Lösung zu erreichen, muss der Anwender ein zweites, speziell für Intrusion Protection Services dezidiertes Gateway einsetzen. Dies führt zu einer Überlappung der Funktionen sowie einem unnötigen finanziellen Aufwand (Kauf, Wartung und Betrieb), der bei einer Single-Box-Installation von Check Point nicht anfällt. Es gibt jedoch noch weitere Aspekte. So muss man laut Testergebnis bei Cisco und Juniper eine „Two-Box“-Strategie fahren, um Ergebnisse, vergleichbar der Check PointLösung zu erreichen. Zwar hat diese Studie die „Two-Box“-Lösung von Cisco und Juniper nicht untersucht, bekanntermaßen aber führt ein solcher Ansatz zu einer wesentlich komplexeren Sicherheitsanalyse des Netzwerkes. Damit sind Cisco und Juniper auch keine voll integrierte Lösung mit einheitlicher Management-Struktur für Perimeter Firewall/VPN und interner Intrusion Detection. Check Point’s Security Management Architektur (SMART) hingegen managt alle Check Point Perimeter und internen Gateways, wodurch die gesamte Sicherheitsstruktur einfacher zu handeln und wesentlich effizienter zu verwalten ist. ©2005 The Tolly Group 8 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Aber Check Point bietet gegenüber den hier getesteten Geräten von Cisco und Juniper noch weitere Vorteile. Das Unternehmen integrierte den SmartDefenseTM Service in seine Firewall-Produkte. Mit Hilfe von SmartDefense können Kunden ihre Sicherheitssysteme konfigurieren, verstärken und ihren Angriffschutz gegen Netzwerke und Applikationen updaten. Zusätzlich liefert der SmartDefense-Service sowohl Informationen über Angriffsszenarien und neue Schutzmechanismen, als auch weiterführende Informationen über Vorgehensweisen zum Schutz der eigenen Infrastruktur. Die SmartDefense-Konsole ist Teil der VPN-1 Produktfamilie. SmartDefense ist auch in Check Points SMART Management- und Reporting-Infrastruktur integriert und bietet damit eine zentralisierte Konsole zur Erkennung von Angriffen, Abwehrmaßnahmen, Protokollierung, Überwachung und Alarmfunktionen. Juniper bietet ebenfalls ein Security Update Service, wobei dieser Service für die Deep Inspection™ Firewall und IDP Lösungen getrennt abläuft – da es sich um unterschiedliche Geräte handelt. Juniper liefert für die Protokolle der Firewalls auch Updates, jedoch benötigt die Firewall ein Upgrade des Betriebssystems, um Support für neue „Deep Inspection“ Protokolle zu implementieren. Für seine IPS bietet Juniper einen regelmässigen Update-Service an. Cisco stellt zwar auch für seine IPS einen Updateservice Updates zur Verfügung, nicht aber für seine Firewall. Im Gegensatz dazu können die in Check Points SmartDefense konfigurierbaren Abwehrmaßnahmen aktualisiert und mit einer SmartDefense-Subscription auf dem Laufenden gehalten werden. Cisco bietet nur für das Cisco IDS einen Update-Service an, nicht aber für seine PIX Firewall. Juniper Networks hat zwei unterschiedliche Update-Services im Programm – einen für ihre Deep Inspection Firewall und einen für ihr IDP. Betrachtet man die Lösungen aus einer TCO-Sicht, zeigt schon eine oberflächliche Kostenanalyse, dass die Check Point VPN-1 NG Firewall Serie um 56% günstiger ist als die Single Box-Lösungen von Cisco und Juniper Networks. Und diese Mitbewerbsprodukte liefern im Gegensatz zur Check Point-Lösung nur einen Bruchteil der Intrusion Protection. Zusammenfassend kann man sagen, dass die Check Point VPN-1 Firewall-Serie das einzige Produkt war, das einen kompletten Schutz gegen alle im Test eingesetzten Angriffe bieten konnte. Im Gegensatz zu den getesteten Cisco- und Juniper Networks-Produkten erhalten die Kunden mit der Check Point-Lösung eine robuste und umfassende multifunktionale Sicherheitslösung einschließlich Firewall, VPN und kompletter Intrusion Prevention. ©2005 The Tolly Group 9 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Cisco und Juniper Networks zwingen den Anwendern vielfach eine Zwei-Geräte-Lösung auf, um eine mit Check Point vergleichbare Sicherheitslösung anbieten zu können. Dies führt zu einer wesentlich höheren Cost-of-Ownership und deutlich komplexeren Management-Aufgaben. Check Point hingegen liefert eine integrierte Management Oberfläche, so dass der Anwender nur ein Interface erlernen muss, um die Firewall-, VPN- und Intrusion DetectionFunktionalitäten zu administrieren. ©2005 The Tolly Group 10 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Umfassende Sicherheit durch die Architektur Auch in der Architektur unterscheiden sich die Lösungen von Check Point, Cisco und Juniper Networks wesentlich. Check Point setzt auf das Application Intelligence Design, wogegen Juniper Networks einen Deep Packet Inspection-Ansatz verfolgt und Cisco eine Stateful Packet Inspection Engine einsetzt. Junipers Sicherheits-Architektur basiert auf einer Deep Inspection™ Firewall-Technologie. Nach Angaben von Juniper Networks baut die Deep Inspection Firewall auf einer Statefull Inspection auf und integriert die Intrusion Prevention-Technologie in die Firewall, um am Perimeter einen Schutz auf Anwendungsebene bereit zu stellen. Die Juniper Networks Deep Inspection Firewall kann sowohl Sicherheitsfunktionen auf dem Netzwerk ausführen als auch Anwendungen analysieren, um zu entscheiden, ob Datenverkehr passieren darf oder geblockt wird. Deep Inspection-Technologie erfordert ein umfassendes Verständnis von den Applikationen, um Entscheidungen über die Zugriffskontrolle treffen zu können. Am Perimeter eingesetzt, fokussiert eine Juniper Network Deep Inspection Firewall auf die Verhinderung von Angriffen auf Anwendungsebene, die auf Applikationen wie Microsoft Windows, Peer-to-Peer (P2P) und Instant Messaging gerichtet sind. Die Firewall eliminiert Mehrdeutigkeiten auf Anwendungsebene, in dem sie Pakete defragmentiert, wieder zusammensetzt, bereinigt und normalisiert, um die Netzwerkpakete in das applikationsbezogene Messaging zu konvertieren, wie es zwischen Client und Server statt findet. Anschließend wird die Protokollkonformität geprüft und Daten aus den identifizierten Applikations“-Service Fields“ extrahiert, auf die Attacken ausgeführt wurden und bestimmte Angriffsmuster zutreffen. Die Firewall entscheidet dann an Hand von hochgradigen Anomalien oder bekannten Angriffsmustern, ob der Datenverkehr passieren kann oder nicht. Die Deep Inspection Firewall kann Angriffe auf der Anwendungsebene am Internet Gateway verhindern, so dass die Attacken ihre Ziele nie erreichen. Des weiteren können Anwender ihre eigenen Angriffs-SchutzSignaturen hinterlegen. Cisco vertraut auf Stateful Paket Inspection, ergänzt jedoch auf der seiner Website, dass die PIX 515E „verschiedene Sicherheits-Technologien verwendet. Darunter finden sich Konformitätsprüfung der Protokolle, Zustandsverfolgung von Applikationen und Protokollen, Network Adress Translation (NAT) Services sowie eine Reihe von Angriffs- Erkennungs- und Entschärfungs-Techniken wie das Abprüfen von Protokoll-Feldlängen und URL-Längen etc.“ ©2005 The Tolly Group 11 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Die Sicherheitsarchitekturen von Cisco und Juniper sind weitgehend „antwortbasierend“. Darauf basierende Produkte bieten ohne Update ihrer Signatur-Datenbanken keinen Schutz gegen neue oder veränderte Angriffe. Im Gegensatz dazu verlässt sich Check Point nicht auf eine solche signatur-basierende Technologie. Wie die Tests gezeigt haben, bietet Check Points SicherheitsArchitektur einen umfassenderen Applikationsschutz. Nach Angaben von Check Point werden bei den eigenen Produkten nicht nur Signatur-Übereinstimmungen überprüft. Es wird eine Technik eingesetzt, die „class-based“ Erkennung genannt wird. Dank seiner INSPECT und Application Intelligence Architekturen können Check Points Firewalls nicht nur spezifische Attacken blocken, sondern ganze Kategorien oder „Klassen“ von Attacken. Check Point bietet dieses hohe Sicherheitslevel durch die Erzwingung des richtigen und vorgesehenen Einsatzes von Protokollen, wie RPC, und verlässt sich nicht auf Signaturen. Klassische signatur-basierende Schutzmechanismen sind reaktive Lösungen, da sie die genauen Charakteristiken der Angriffe kennen müssen, um diese abwehren zu können. Check Points SmartDefense basiert auf Check Points Stateful Inspection, Application Intelligence und Web Intelligence. SmartDefense ermöglicht Check Points Gateways nicht nur das Blocken von bestimmten Angriffen, sondern auch von ganzen Kategorien oder „Klassen von Attacken“. Die Kernfunktionen der Applikation Intelligence sind: • Bestätigen der Einhaltung von Standards • Bestätigen des erwarteten Protokolleinsatzes • Blockierung von bösartigem Code • Kontrolle von gefährlichen Applikations-Operationen SmartDefense blockiert Attacken an einem sogenannten Check Point “Enforcement Point”. Einige der Fähigkeiten von SmartDefense sind integraler Bestandteil der Firewall Security Policy und werden als Teil der Sicherheitsregeln der „Enforcement Points“ verteilt. Neben dem spezifischen Angriffsschutz von SmartDefense profitieren Kunden auch von der strikten Zugriffs-Kontrolle auf die von Check Point „Enforcement Points“ angebotenen Netzwerk-Ressourcen. ©2005 The Tolly Group 12 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P SmartDefense bietet ein einheitliches Sicherheits-Gerüst für verschiedene Komponenten ,die Angriffe identifizieren und verhindern. Der SmartDefense-Button auf Check Points SmartDashboard Management Oberfläche ist in eine Baumstruktur aufgeteilt, welche die von SmartDefense bereitgestellten Schutzmechanismen klassifiziert. Jedes Element der Baumdarstellung verweist auf eine Funktionskategorie, die sowohl auf Schutzmechanismen für Angriffsfamilien als auch auf allgemeine Schutz- und Sicherungsmaßnahmen (Verschlüsselung von Systemdaten) zeigen. So blockt SmartDefense nicht nur den Blaster, sondern auch ähnliche Varianten, da diese Angriffe die StandardVerbindungsmuster verletzen, die von dem Microsoft RPC Protokoll vorgegeben werden. Somit verhindert SmartDefense Angriffe auf Klassenbasis und ist nicht auf spezifische Sets von Angriffs-Signaturen limitiert. Für jede Kategorie und Unterkategorie im Baum können Administratoren mit der SmartDefense-Konsole eine individuelle Sicherheits- und Schutzkonfiguration einrichten. Außerdem liefert SmartDefense zu jedem Bereich zusätzliche Informationen zu Angriffsszenarien und Schwachstellen. Zum Zeitpunkt des Tests boten weder Cisco noch Juniper Support für die gesamte Bandbreite der von Check Point unterstützten Anwendungsprotokolle. Basierend auf unseren Untersuchungen und Verständnis der Juniper Deep Packet Inspection, können Kunden zwar Signaturen und Updates für bestehende Protokolle herunterladen, müssen aber ein Betriebssystem-Upgrade durchführen, um Support für neue Protokolle zu implementieren. Check Point bietet drei Kostenvorteile gegenüber den getesteten Mitbewerbsprodukten • Die Anfangskosten für Gateway/Management Software sind niedriger • Reduzierte Betriebs- und Management-Kosten • Niedrigere Kosten für Sicherheits-Updates ©2005 The Tolly Group Auch das Betriebssystem der Pix OS 6.3.4 enthielt in der getesteten Version nur wenige Application Level Inspection Methoden. Die auf der Cisco Sicherheits-Architektur basierenden PIX-Firewalls können nur mit einem Betriebssystem-Upgrade neue Applikations-Protokolle analysieren und prüfen. Check Point dagegen benötigt dafür keinen Betriebssystem-Upgrade. Die Updates für die Check Point Produkte erfolgen während des Betriebs ohne Ausfallzeiten. So kann Check Point neue Sicherheitsroutinen für aktuelle Protokolle oder Schutzmechanismen hinzufügen, ohne das Gateway herunter zu fahren. Die Testergebnisse zeigen, dass Check Point intelligenten AnwendungsSchutz für HTTP, HTTPS, SQL, SOCKS, IPSec, BGP, OSPF und RIP Protokolle bietet. Da die anderen Produkte im Test nicht in der Lage sind, Anwendungen, die diese Protokolle nutzen, zu prüfen, ließen sie zu, dass der Protokoll-Verkehr einer Vielzahl von Sicherheitsangriffen ausgesetzt war. 13 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Die Firewalls von Check Point schützen die in heutigen Unternehmen am häufigsten verwendeten und wichtigsten Protokolle. SQL zum Beispiel ist das Herzstück von vielen geschäftskritischen Anwendungen. Secure Sockets Layer (SSL) ist ein weiteres besonders unternehmenskritisches Tool, das vor allem für sichere E-Commerce und andere sensible Unternehmensanwendungen eingesetzt wird. BGP, OSPF und RIP sind Kern-Routing-Protokolle, die für optimale und redundante RoutingOperationen notwendig sind. Check Point bietet sofortigen Schutz gegen eine Vielzahl von Protokollund Anwendungsbasierende Angriffe in einer Microsoft-Umgebung. Da Check Point-Lösungen eine intelligente Untersuchung von Protokollen wie Common Internet File Sharing (CIFS), Microsoft SQL (MS SQL) und Microsoft Remote Procedure Call (RPC) unterstützen, bietet das System direkten Schutz gegen die oft in verschiedenen Varianten auftretenden Angriffe. Die anderen Produkte im Test, die auf Datenpaket-Analyse basieren, bieten keine Unterstützung für Microsoft Protokolle – eines der derzeit meist attackierten Segmente im Netz. Statt dessen verlassen sie sich auf Signaturen. Da Junipers Signatur-basierender Ansatz die Grundursache der Attacken nicht versteht, kann es auch keine Varianten erkennen. Kunden müssen bei Juniper zu lange auf Updates warten. Oft bedrohen Angriffe in teils neuen Varianten bereits ihre Netzwerke, bevor die Updates verfügbar sind. ©2005 The Tolly Group 14 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Gesamtkosten der Sicherheit Bei der Entscheidung über einzusetzende Technologien müssen Faktoren wie bereits bekannte Sicherheits-Angriffe sowie die Architektur der Produkte unbedingt mit einbezogen werden, wenn es um unternehmensweiten Einsatz von Sicherheitsstrategien geht. Aber Technologie-Entscheidungen sind zuletzt auch unternehmerisch beeinflusst, da es auch um Anfangsinvestitionen und laufende Kosten für die Installationen geht. Diese Faktoren werden auch oft unter Total Cost of Ownership (Gesamtbetriebskosten) und Total Cost of Security zusammengefasst. Für die TCO Analyse werden in diesem Fall unter TCO auch die GatewayKosten, fortlaufende Subscriptionservice-Gebühren für Signatur-Updates und Support-Kosten einbezogen. Alle Verkaufspreise (US-Preise in US$) wurden im November 2004 erhoben. Die Preise für die Cisco PIC 515E stammen von der bekannten CDW.com Website. Die Preise für die Juniper NetScreen-204 wurden direkt der Juniper-Preisliste vom November 2004 entnommen, die uns von Check Point zur Verfügung gestellt wurde. Die TCO Analyse aus Hardware, Software und Support-Kosten zeigen, dass die Check Point Single-Box-Lösung aus Firewall und IPS zwischen 70% und 125% günstiger ist als die Lösungen von Cisco und Juniper. Bild 2 Sogar in der Basiskonfiguration, dem ge-testeten Check Point Express 100 Software-Bundle (Perimeter Firewall und VPN mit integrierter IPSFunktionalität), liegen die Kosten zwischen 13% und 43% niedriger als die anderen Single-Box Appliance-Lösungen von den Mitbewerbern Cisco und Juniper. Da die Check Point-Lösung ein reines Software-Produkt ist, tragen die PC-HardwareKosten mit 1,595 US$ nur einen geringen Teil zu der Gesamtsumme von ca. 8.000 US$ bei – etwa 30 % günstiger als die Juniper Networks-Option und zum gleichen Preis wie die Cisco-Appliance. Addiert man noch die 9.195 US$ für die Juniper IDP-10 dazu, um die gleiche Funktionalität wie Check Point zu erreichen, so ergibt sich eine beträchtliche Preisdifferenz im Hardware-Bereich. Cisco verlangt zusätzlich zu den 7.475 US$ der PIS 515E Firewall noch 8.000 US$ für die IDS 4215. Beide Hersteller benötigen diese zusätzlichen Devices, um Anwendern den gleichen Schutz bieten zu können, den Check Point mit einer Single-Box-Lösung erreicht, um alle im Test verwendeten Angriffe abwehren zu können. ©2005 The Tolly Group 15 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Dazu kommt noch der Aspekt der Subscription-Services oder Updates, damit Sicherheitsservices Schritt halten können mit neu auftretenden Angriffs-Signaturen. Check Point und Juniper verlangen dafür etwa gleich hohe Gebühren, während Cisco nur einen Update-Service für ihre IDS-Produkte liefert. Der Support kostet weitere 975 US$ jährlich für Check Point Express 100, 1.040 US$ für die Juniper-104 und 1.600 US$ für die beiden Cisco-Devices. Zusammenfassend lässt sich folgendes sagen: Kunden zahlen gegenüber der Check Point Express 100 (10.070 US$) mehr als das doppelte für die NetScreen-104 (22.655 US$) „Two-Box“-Lösung und immerhin 70% mehr für die Cisco PIX 515E „Two-Box“-Lösung. (Siehe Total Cost of Onwership Tabelle). Für eine weitergehende Analyse muss man einen Blick über die Anfangskosten hinaus werfen. Viele Ansätze zur Quantifizierung des TCO für den Einsatz Internet Security vernachlässigen oft einige wichtige und signifikante Faktoren des TCO. Unzureichende Security aufgrund einer allgemein bekannten Sicherheitslücke kann zu Ausfallzeiten über das ganze Unternehmen hinweg, aber auch dem Verlust von Kunden führen. Ironischerweise wird bei der Kalkulation der TCO von Firewalls und VPN sehr häufig die grundlegende Sicherheit der Lösung vergessen. Denn im Grunde genommen ist die Hauptaufgabe der Firewall die Sicherheit und die der VPN eine sichere Verbindung. Neue Angriffe, die auf Anwendungs- und Protokoll-Schwachstellen aus sind, tauchen täglich auf. Sicherheitslösungen müssen agil genug sein, um diese Angriffsszenarien nicht im Zeitraum von Wochen, sondern innerhalb von Minuten zu erkennen und zu bekämpfen. Wenn eine neue Bedrohung bekannt wird, müssen sofort Verteidigungsmaßnahmen entwickelt und weltweit an Devices und User verteilt werden. Solche Anforderungen an schnelle Reaktionszeiten implizieren einen Softwarebasierenden Ansatz wie von Check Point angeboten. Die Anforderung erfordert ebenfalls eine extreme Flexibilität der Sicherheitslösung. Bei Check Point kommt diese Flexibilität durch eine sehr starke Integration zwischen Firewall und vollständiger IPS-Funktionalität in einem Gerät zustande. ©2005 The Tolly Group 16 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Dies gilt jedoch nicht für die Lösungen von Cisco und Juniper. Da Signaturen fest in einem ASIC (Chip) integriert sind, müssen Security-Updates umständlich in das System geladen und können nicht dynamisch übernommen und sofort aktiviert werden. Andererseits setzt Check Point auch auf eine einheitliche ManagementOberfläche, SMART(Security Management Achitekture) die sowohl die Funktionen der Firewall und VPN als auch die der IPS kontrolliert. Dies gilt jedoch nicht für die Juniper- und Cisco-Produkte. Bei der Cisco PIX-Architektur mangelt es an der Möglichkeit, neue Prüfungsmethoden dynamisch einzuspielen, was jedoch bei dem heutigen dynamischen Gefahrenumfeld elementar ist. Sowohl Cisco als auch Juniper benötigen zwei unterschiedliche Management-Oberflächen, um die Firewall und VPN sowie die IntrusionFunktionaltäten zu administrieren. Das führt zu höherem TCO, da der Administrator sich mit unterschiedlichsten Interfaces und Konfigurationen auseinandersetzen muss. Eine zentralisierte Management-Funktionalität ohne Command-Line Interaktion auf einer Gerät-zu-Geräte-Basis kann einem Administrator Stunden sparen. Dies gilt sowohl für die Erstkonfiguration bei der Installation als auch bei Änderungen am laufenden System. Zusammenfassend zeigt die TCO-Analyse der drei getesteten Produkte für Check Point erhebliche Vorteile. Sowohl Cisco als auch Juniper müssen ihre Perimeter-Gateways durch dedizierte IPS-Lösungen ergänzen, um die gleiche Sicherheit zu bieten, wie sie von Check Points Application Intelligence bereitgestellt wird. Die Kosten von Cisco und Juniper steigen erheblich, wenn eine separate IPS-Lösung zusätzlich zur Cisco PIX 515E und NetScreen-104 eingesetzt werden muss. Cisco IDS und Juniper IPS benötigen gesonderte Management- und online Update-Systeme, die die Kosten für die Lösung in die Höhe treiben. ©2005 The Tolly Group 17 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Intelligenter Sicherheits-Ansatz In dem sich schnell wandelnden Sicherheitsumfeld benötigen Anwender eine unternehmenskonforme Sicherheitslösung, die multiple Services auf einer einheitlichen Plattform bereitstellt. Dies reduziert erheblich die Kosten und erleichtert das tägliche Management des Netzwerkes. Außerdem wird der Netzwerk-Perimeter reaktionsschneller und sogar proaktiv gegen neue Attacken. Alle drei Hersteller des Tests bieten eine multifunktionale Sicherheitsplattform, die Firewall, VPN und Intrusion Dienste enthält. Das bedeutet jedoch nicht, dass alle integrierten Single-Box-Lösungen gleich gut sind. Die Tests haben gezeigt, dass es extreme Unterschiede gibt. Wie bereits erläutert, liefert die Check Point VPN-1 NG Serie eine Vielzahl von Vorteilen, die sie zu einer wesentlich umfassenderen MultiservicePlattform machen, als die getesteten Lösungen von Cisco und Juniper. Die Tests haben gezeigt, dass Check Point Sicherheit auf Anwendungsebene für eine größere Anzahl von Protokollen bietet. Protokolle wie SQL, HTTP, HTTPS, SOCKS, IPSec, BGP, OSPF und RIP unterstützen entweder konventionelle Anwendungen oder sorgen für den Transport von Daten über das Unternehmensnetzwerk. Check Point stellt Sicherheit sowohl für gängige wie auch selten eingesetzte Protokolle zur Verfügung. Auf Grund der breiten Unterstützung von Protokollen bietet Check Point weitreichenden Applikations-Support und -Schutz, einschließlich Unterstützung für strategische Anwendungen wie SQL, CIFS, SOCKS, P2P, IM und wichtige Routing-Protokolle. Angriffe werden nicht nur gegen weit verbreitete Protokolle wie HTTP durchgeführt, sondern auch gegen andere unternehmenskritische Protokolle wie SQL oder dynamische Routing-Protokolle wie OSPF, BGP und RIP. Check Points Application Intelligence ist bestens gerüstet, um eine breite Palette an Anwendungsprotokollen zu schützen. Check Point unterstützt alle diese Protokolle, wogegen sich Cisco und Juniper zum Schutz des Netzwerkes ausschließlich auf ein Framework aus Angriffs-Signaturen verlassen und. Anwendungs-Daten somit ungeschützt Angriffen aussetzen. ©2005 The Tolly Group 18 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Check Point hat seine Sicherheits-Architektur auch besser auf den Support von Anwendungs-Daten hin zugeschnitten. Die Application Intelligence Technology schützt gegen ungewöhnliches Verhalten auf Protokollebene, während andere getestete Produkte nur nach Angriffs-Signaturen suchen. Deep Packet Inspection für Angriffs-Signaturen schützt jedoch nicht Attacken auf Anwendungsebene. Außerdem erfordern die anderen getesteten Produkte jeweils ein Betriebssystem-Upgrade, um die Application Inspection Funktionalitäten zu erweitern. Check Points SmartDefense Funktionsumfang in der VPN-1 NG Serie bietet kürzere Bereitstellungszeiten als klassische IPS-Lösungen, die ein Betriebssystem-Upgrade erfordern. Aus Sicht einer TCO heraus, bündelt Check Point den Support für Firewall, VPN und Intrusion Detection in einem einzigen Device, ergänzt durch vollen Support für Applikations-Protokolle. Tests haben gezeigt, dass die Lösungen von Cisco und Juniper bei weitem nicht die Funktionalität von Check Point bieten. Im Gegenteil drängen diese Hersteller ihre Kunden zu einer zweiten, Intrusion-dedizierten Box. Dies treibt die Kostenschere für den TCO-Lifecycle zugunsten Check Point noch weiter auseinander. Kaum haben Cisco und Juniper ihre Kunden vom Kauf einer Single-BoxLösung überzeugt, erkennen diese schnell, dass für den Schutz auf Unternehmensebene eine zweite Intrusion-Appliance notwendig ist. Denn nur so erreicht der Kunde annähernd die gleiche Sicherheit, die Check Point schon in einer Single-Box-Lösung anbietet. So zahlen die Unternehmen am Ende mehr als das Doppelte dessen, was eine Single-Box-Lösung von Check Point gekostet hätte. Es zahlt sich also unbedingt aus, sich im Vorfeld zu informieren, welche Single Box Multi Service Plattform die Anforderungen an Firewall, VPN und Intrusion Sicherheit erfüllt. Dabei erkennen die Kunden sehr schnell, dass sowohl aus technologischer Sicht als auch aus Kostenerwägungen heraus die Check Point VPN-1 NG die mit Abstand beste Lösung ist. Denn wie die Lösungen des Mitbewerbs im Test zeigten, bedeutet doppelter Einsatz auch doppelten Aufwand. Sowohl Kosten als auch Verwaltungsaufwand sind im Falle der Zwei-Box-Installation von Cisco und Juniper deutlich höher. Check Points Intelligent Security Lösungen bieten dank ihres Designs den weitestgehenden Schutz für Anwendungsverkehr gegen die verbreitetsten Sicherheitsangriffe. Und dabei handelt es sich nicht um einen Marketing-Hype, sondern es ist das Ergebnis aus profunden Tests von drei Produkten. ### ©2005 The Tolly Group 19 Februar 2005 T H WHITE PAPER: E T O L LY Optimierung des Security ROI durch eine integrierte Anwendungs-Sicherheits-Lösung G R O U P Die Informationstechnologie ist ein Segment, das rapide wächst und ständiger Veränderung unterliegt. Die Tolly Group führt technisch fundierte Tests durch, um Unternehmen, die im Internet-Umfeld arbeiten, mit wertvollen Informationen über aktuelle Produkte und Technologien zu versorgen. Obwohl auf höchste Genauigkeit geachtet wird, können auch Fehler auftreten. In keinem Fall ist die Tolly Group für Schäden haftbar zu machen, die in irgendeiner Form als Konsequenz aus Informationen dieses Dokuments entstanden sind. Alle Warenzeichen sind Eigentum des jeweiligen Eigentümers. T H E TOLLY GROUP The Tolly Group, Inc. 3701 FAU Blvd. Suite 100 Boca Raton, FL 33431 Phone: 561.391.5610 Fax: 561.391.5810 http://www.tolly.com [email protected] ©2005 The Tolly Group 20 Februar 2005