Grundlagen von Datenbanken

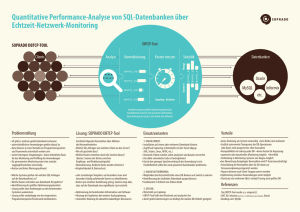

Werbung