Studie: Datenbank-Webapplikationen und ihre Technologien

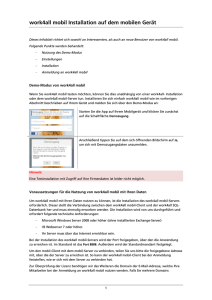

Werbung