ControlFabric-Architektur Broschüre

Werbung

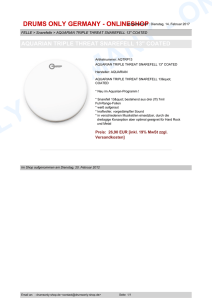

ForeScout ® ControlFabric Architektur VERBESSERN SIE DIE EFFIZIENZ IHRER LÖSUNGEN VON VERSCHIEDENEN ANBIETERN UND AUTOMATISIEREN SIE IHRE REAKTIONEN UND ARBEITSABLÄUFE DURCH DIE ZUSAMMENARBEIT MIT BRANCHENFÜHRENDEN TECHNOLOGIEPARTNERN. Die Herausforderung „ „50 % der Umfrageteilnehmer gaben an, dass sie 13 oder mehr Sicherheitssysteme besitzen und dass bisher nur eines von drei Systemen an andere Informationen freigibt und automatisch Maßnahmen zur Risikominderung ergreift.“ – SC Magazine/ ForeScout Research, September 2015 Warum wird der gute Schutz unserer Netzwerke immer noch durchbrochen? Das liegt weitestgehend daran, dass herkömmliche IT-Sicherheitsarchitekturen nicht in Bezug auf die Anforderungen der heutigen Bedrohungslandschaft und für moderne IT-Umgebungen entworfen wurden. Sie leiden unter vier Schwachpunkten: 1. IT-Sicherheitssysteme agieren unabhängig voneinander – so kommt es zu Informationssilos. Wenn Ihre Sicherheitsarchitektur wie die meisten anderen ist, haben Sie wahrscheinlich verschiedene Sicherheits- und Managementsysteme erworben. Sie verfügen vermutlich über folgende Komponenten: Antivirus, Verschlüsselung, IntrusionPrevention, Schwachstellenanalyse (Vulnerability Assessment), Firewalls, Datenverlustverhinderung (Data Leak Prevention), SIEM (Security Information and Event Management) sowie MDM (Mobile Device Management). Jedes dieser Systeme erfüllt eine wichtige Funktion, aber jedes agiert üblicherweise unabhängig von anderen Systemen. Dadurch fehlen dringend benötigte Synergien, wie die Fähigkeit, Kontextinformationen auszutauschen und Sicherheits-ManagementArbeitsabläufe zu automatisieren. Ohne diesen Informationsaustausch sind Ihre Investionen in IT-Sicherheit nicht optimal genutzt. 2. Sicherheitswarnungen sind nicht dasselbe wie Durchsetzung von Richtlinien. Zahlreiche IT-Sicherheitssysteme geben Warnungen aus, aber sie können keine unmittelbaren Maßnahmen zum Mindern eines Risikos oder zur Kontrolle einer Verletzung ergreifen. Dies ist eine Belastung für Ihre IT-Angestellten, die sich zur Nachverfolgung manuell durch die einzelnen Warnungen kämpfen müssen. Darüber hinaus haben Hacker so mehr Zeit, Ihre Systeme zu beeinträchtigen. Schwachstellenanalyse, Advanced Threat Detection (ATD) und SIEM-Systeme leiden normalerweise unter dieser Schwäche. Manuelle Maßnahmen halten mit der erbarmungslosen Geschwindigkeit von Cyber-Angriffen einfach nicht Schritt. 3. Zu viele IT-Sicherheitsprozesse werden nur periodisch und nicht dauerhaft durchgeführt. Viele NAC-Systeme prüfen die Sicherheitslage eines Endpunkts zum Zugriffszeitpunkt und ignorieren den Endpunkt dann, sobald dieser mit dem Netzwerk verbunden ist. Schwachstellenanalyse-Systeme werden üblicherweise so konfiguriert, dass sie Netzwerke periodisch scannen (beispielsweise einmal im Monat oder Quartal). Deshalb können sie meist keine Geräte scannen, die sich nur vorübergehend im Netzwerk befinden. Und Patching-Vorgänge werden ebenfalls oft nur periodisch (häufig einmal im Monat) und nicht kontinuierlich durchgeführt. 4. Sicherheits-Agenten funktionieren nur, wenn sie installiert und auf dem neuesten Stand sind. Agenten haben eine wichtige Funktion, jedoch sind sie auf bekannte Geräte, wie etwa die Computer eines Unternehmens, beschränkt. Unternehmensnetzwerke enthalten zunehmend auch Geräte, die nicht zum Unternehmen gehören, da Mitarbeiter und Lieferanten ihre eigenen Geräte mitbringen (BYOD), oder Endpunkte, die nicht mit Agenten kompatibel sind, wie beispielweise Produktionsanlagen oder nicht standardisierte Endpunkte aus dem Bereich des Internet der Dinge (IoT). Zudem weisen Agenten häufig Fehler auf oder werden falsch konfiguriert. In diesen Situationen entstehen häufig Blind Spots, wodurch Netzwerke anfällig für Cyber-Attacken werden. Die Lösung Die ForeScout ControlFabric®-Architektur erweitert die Funktionen von ForeScout CounterACT® auf eine Reihe von Unternehmenssicherheits- und Management-Systeme und ermöglicht so der kombinierten Lösung, Daten auszutauschen sowie ein breites Spektrum an Netzwerk-, Sicherheits- und Betriebsproblemen zu beheben. Dadurch können Sie Ihre vorhandenen Sicherheitsinvestitionen optimieren, Schwachstellen effizient vermeiden und beheben sowie Bedrohungen eindämmen und somit Ihr gesamtes Sicherheitsniveau verbessern. Die Basismodule wie auch die erweiterten Module von ForeScout unterstützen die Funktionen der ForeScout ControlFabric®Architektur. So verfügt ForeScout CounterACT® über eine nie dagewesene Interoperabilität und Integrationsfähigkeit mit einer Vielzahl von Anbietern. Dadurch können bestehnde Sicherheitsfunktionen gezielt aktiviert werden. Die Basismodule sind in ForeScout CounterACT enthalten. So wird eine offene Integration in eine breite Palette an Netzwerk- und Sicherheitsinfrastrukturen gewährleistet. Die Erweiterungsmodule wurden von ForeScout zusammen mit ForeScoutTechnologiepartnern entwickelt, um die Freigabe von Informationen zu koordinieren und systemübergreifende richtlinienbasierte Sicherheitsregeln zwischen CounterACT und führenden ITund Sicherheitsmanagement-Produkten zu ermöglichen. Sie haben die Möglichkeit, diese getrennt lizensierten Softwaremodule 30 Tage lang kostenlos zu testen. Advanced Threat Defense (ATD) Mithilfe unserer ATD-Module können Sie die Sicherheit zwischen CounterACT und Ihrem ATD-System intelligent abstimmen. Die kombinierte Lösung ist in der Lage, Gefährdungsindikatoren (Indicators of Compromise, IOCs) in Ihrem Netzwerk automatisch zu erkennen und infizierte Geräte unter Quarantäne zu stellen. So wird die Verbreitung von Malware eingeschränkt und die Kette eines Cyber-Angriffs durchbrochen. So funktioniert es: 1. Das ATD-System erkennt Malware und informiert dann CounterACT über das betroffene System bzw. die betroffenen Systeme und IOCs. 2.Basierend auf Ihren Richtlinien veranlasst CounterACT sein IOC-Verzeichnis, andere Endpunkte zu scannen, die versuchen, eine Verbindung herzustellen oder die bereits mit Ihrem Netzwerk verbunden sind, um dieses zu infizieren. 3.CounterACT unternimmt dann automatisch richtlinienbasierte Maßnahmen, um den Angriff so abzuwehren und auf die Bedrohung zu reagieren. Je nach Schwere oder Priorität der Bedrohung können unterschiedliche Aktionen durchgeführt werden. Schwachstellenanalyse Unsere Module zur Schwachstellenanalyse Informationen über Schwachpunkte bidirektional umfassende Informationen über Schwachpunkte bidirektional zwischen CounterACT und führenden Schwachstellenanalysesystemen, um die Systeme zu veranlassen, je nach Bedarf Geräte zu scannen und richtlinienbasierte Maßnahmen zu automatisieren. So funktioniert es: 1. CounterACT veranlasst das Schwachstellenanalysesystem, einen EchtzeitScan des sich verbindenden Geräts durchzuführen, sobald dieses mit dem Netzwerk verbunden ist. 2.CounterACT isoliert das sich verbindende Gerät in einem kontrollierten VLAN, während das Schwachstellenanalysesystem einen Scan durchführt. 3.CounterACT veranlasst Schwachstellenanalysescans auf Geräten, die bestimmte Richtlinienbedingungen, wie beispielsweise Endpunkte mit bestimmten Anwendungen oder wenn Änderungen bei der EndpunktKonfiguration entdeckt wurden. 4.Nachdem das Schwachstellenanalysesystem ein Gerät gescannt hat, erhält CounterACT die Scanergebnisse erhalten Einzelne, getrennte Sicherheitsprodukte zu einem kompletten System verbinden Die Vorteile und Funktionalitäten von CounterACT und der ControlFabric-Architektur können in drei Worten zusammengefasst werden: Sehen, Kontrollieren and Orchestrieren. See •Geräte erkennen, sobald diese sich mit Ihrem Netzwerk verbinden – auch ohne Agenten •Profile zu Geräten, Benutzern, Anwendungen und Betriebssystemen erstellen und diese klassifizieren •Verwaltete Geräte, BYOD- und IoT-Endpunkte kontinuierlich verwalten Control •Netzwerkzugang basierend auf Gerätestandort und Sicherheitsrichtlinien zulassen, verweigern oder einschränken •Schädliche oder risikoreiche Endpunkte bewerten und reparieren •Die Einhaltung von Branchenstandards und Richtlinien verbessern Orchestrate •Kontextbezogene Information mit IT-Sicherheits- und Managementsystemen teilen •Alltägliche Arbeitsabläufe, IT-Aufgaben und Sicherheitsvorgänge in mehreren Systemen automatisieren •Reaktionszeiten im gesamten System verkürzen, um Risiken und Datenverletzungen schnell zu beheben Die ControlFabricArchitektur überträgt die erweiterte Sichtbarkeit, Verwaltungs- und Fehlerbehebungsfunktionen von ForeScout CounterACT auf eine Vielzahl von Unternemenssicherheitsprodukten und ManagementSystemen. und Maßnahmen zur Risikominderung können umgesetzt werden, sofern Schwachstellen erkannt wurden. „ForeScout ControlFabric bietet eine flexible Methode, um den Kontext und die Richtlinien zu finden, die für die Verbesserung der Endpunkt-Compliance, das kontinuierliche Monitoring und die Sicherheitsanalyse nötig sind.“ – Jon Oltsik, Senior Principal Analyst, Enterprise Strategy Group So funktioniert es: Enterprise Mobility Management (EMM) 1. CounterACT erkennt infizierte Endpunkte und sendet dann die Daten an das SIEM. Unsere EMM-Module erleichtern die richtlinienbasierte Koordinierung zwischen CounterACT und führenden EMMSystemen, um so die Verwaltung von Sicherheitsrichtlinien für Mobilgeräte in Ihrem Netzwerk zu vereinheitlichen. 2.CounterACT erhält Anweisungen vom SIEM und unternimmt automatisch richtlinienbasierte Maßnahmen, um die jeweilige Bedrohung aufzuhalten und darauf zu reagieren. So funktioniert es: „ fortschrittlicher Analysefunktionen verringert werden können. 1. CounterACT erstellt umgehend Profile von verwalteten und agentenlosen Mobilgeräten, die mit dem Unternehmensnetzwerk verbunden sind. 2.CounterACT sendet umfassende Information zu den Geräten an EMMSysteme. 3.Wenn CounterACT ein Gerät ohne funktionsfähigen EMM-Agent erkennt, leitet es CounterACT zum EMM-AppStore weiter, um es gemäß der Richtlinie zu installieren. 4.CounterACT setzt Netzwerksicherheitsrichtlinien durch, überwacht und protokolliert die Einhaltung von Richtlinien und zeigt Netzwerkinformationen an, beispielsweise wo und wie Geräte eine Verbindung mit Ihrem Netzwerk herstellen. Security Information and Event Management (SIEM) Unsere SIEM-Module erleichtern den Austausch von Informationen und die Verwaltung von Richtlinien zwischen CounterACT und führenden SIEM-Systemen, sodass die Wahrnehmung in bestimmten Situationen verbessert und Risiken mithilfe 3.Je nach Schwere und Priorität der Bedrohung können verschiedene Aktionen durchgeführt werden, wie beispielsweise: oEndpunkte unter Quarantäne stellen odirekte Fehlerbehebungsmaßnahmen veranlassen oEchtzeit-Kontext mit anderen Incident-Response-Systemen teilen oeinen Scan von einem Drittanbieterprodukt starten oden Endbenutzer per E-Mail oder SMS benachrichtigen Endpoint Protection Platform (EPP) Unsere EPP-Module bieten eine bidirektionale Integration zwischen CounterACT und führenden EndpunktSchutzplattformen, um die Einhaltung von Antiviren-, Patch-Management-, Verschlüsselungs- und anderen EndpunktManagement-Richtlinien zu vereinfachen. So funktioniert es: 1. CounterACT erkennt Endpunkt-Systeme und erstellt Profile zu diesen, sobald diese sich mit dem Netzwerk verbinden. Danach teilt es diese Daten mit der EPP. 2.Wenn der Endpunkt-Agent des Systems funktioniert, informiert die EPP CounterACT über den Compliance-Status des Geräts. 3.CounterACT lässt den Zugriff von autorisierten Benutzern auf richtlinienkonforme Geräte zu. 4.Wenn das Gerät über einen fehlenden/ nicht mehr funktionsfähigen Agenten verfügt, informiert CounterACT die EPP, damit der Agent installiert/ repariert wird. CounterACT kann den Benutzer oder die Benutzerin über den Browser auf eine bestimmte Homepage weiterleiten, damit er oder sie eine Selbstkorrektur vornehmen kann. CounterACT überwacht weiterhin Systeme im Hinblick auf Compliance und auf bedrohliches Verhalten. 5.Auf Basis Ihrer Sicherheitsrichtlinien kann CounterACT eine Reihe von Kontrollaktionen durchführen, einschließlich EndpunktIsolation, Unterbrechung eines schädlichen Vorgangs oder anderer Fehlerbehebungsmaßnahmen sowie Warnungen an den Benutzer. folgenden offenen, standardbasierten Integrationsmechanismen: •Webservices-API zum Senden und Empfangen von XML-Nachrichten Benutzerdefinierte Integrationen, die das ForeScout Open Integration Module verwenden •LDAP zum Lesen in Standardverzeichnissen Die offene ControlFabric-Schnittstelle von ForeScout ermöglicht es Ihnen oder Dritten, neue Integrationen auf der Grundlage verbreiteter normenbasierter Protokolle mühelos zu implementieren. Die Schnittstelle kann durch den Erwerb des Open Integration Module in der CounterACT-Appliance aktiviert werden. Dieses Modul unterstützt die Zudem unterstützt CounterACT standardmäßig die syslog-Schnittstelle, mit der Daten an einen gewählten Server gesendet bzw. von diesem empfangen werden können. Diese Schnittstelle wird für verschiedene Integrationen in Produkte verwendet, die Protokolle aggregieren und eine Protokollanalyse ermöglichen, wie beispielsweise SIEMSysteme. •SQL zum Lesen und Schreiben in Datenbanken wie Oracle®, MySQL und SQL Server ENDPUNKTE ENDPUNKT-SCHUTZ IDENTITÄT EMM/MDM SIEM PATCH-MANAGEMENT SICHERHEITSPLATTFORMEN SICHERHEITSPLATTFORMEN ForeScout ADVANCED THREAT DETECTION SCHWACHSTELLENANALYSE THREAT INTELLIGENCE SWITCH FIREWALL ROUTER VPN WLAN CONTROLLER ACCESS POINT NETZWERKINFRASTRUKTUR Abbildung 1: ControlFabric-Ökosystem Dank der ControlFabric-Architektur kann CounterACT Kontextinformationen teilen und Arbeitsabläufe mit Sicherheitstools von Drittanbietern über Ihre vorhandene Netzwerkinfrastruktur automatisieren, um so die Sicherheit im gesamten System zu verbessern. CounterACT kann zurzeit in über 70 verschiedene Netzwerk-, Sicherheits-, Mobilitäts- und IT-Verwaltungsprodukte integriert werden.* Zusätzliche Integrationen werden vorbereitet. Über ForeScout ForeScout Technologies Inc. verändert Sicherheit durch Sichtbarkeit. ForeScout bietet den 2.000 weltweit größten Unternehmen und öffentlichen Institutionen die Möglichkeit, einen Überblick über Geräte genau in dem Moment zu gewinnen, in dem diese sich mit dem Netzwerk verbinden. Dies gilt auch für alle nicht herkömmlichen Geräte. Zudem versetzt ForeScout Sie in die Lage, diese Geräte zu verwalten und die Freigabe von Daten sowie das gemeinsame Bearbeiten von Vorgängen über unterschiedliche SicherheitsTools hinweg zu automatisieren, um so schnellere Reaktionszeiten bei IT-Vorfällen zu erreichen. Anders als bei herkömmlichen alternativen Sicherheitslösungen sind bei ForeScout keine Softwareagenten oder Vorwissen erforderlich. Unsere Lösungen lassen sich in alle führenden Netzwerk-, Sicherheits-, Mobilitäts- und IT-Management-Produkte integrieren. So werden Sicherheitssilos überwunden und Arbeitsabläufe automatisiert, was zu erheblichen Kosteneinsparungen führt. Mehr als 2.000 Kunden in über 60 Ländern* verbessern ihre Netzwerksicherheit und Compliance mit den Lösungen von ForeScout. ForeScout Technologies, Inc. 900 E. Hamilton Avenue #300 Campbell, Campbell, CA 95008 USA Gebührenfrei (USA) 1-866-377-8771 Tel. (intern) +1-408-213-3191 Support 1-708-237-6591 Fax 1-408-371-2284 Lassen Sie die Stärken von ControlFabric für sich arbeiten ForeScout ControlFabric hat für jeden in der Sicherheitskette eine Lösung parat. Ganz gleich, ob Sie ein Technologieanbieter sind, der die Funktionen von ForeScout CounterACT nutzen möchten, ein Integrator, der seine Sicherheit systemübergreifend automatisieren möchte, oder ein Unternehmenskunde, der die Effizienz seiner Sicherheitslösungen verbessern und seine Investitionen in vorhandene Sicherheitsprodukte besser nutzen möchte – es ist die beste Idee, die Möglichkeiten von und mit ControlFabric zu prüfen. Weitere Informationen finden Sie unter www.forescout.com/ controlfabric Um eine Demo anzufordern, besuchen Sie bitte www. forescout.com/request-demo. *Stand: Januar 2016 Copyright © 2016. Alle Rechte vorbehalten. ForeScout Technologies, Inc. ist ein privates in Delaware eingetragenes Unternehmen. ForeScout, das ForeScout-Logo, ControlFabric, CounterACT Edge, ActiveResponse und CounterACT sind Marken oder registrierte Marken von ForeScout. Andere erwähnte Namen sind evtl. Eigentum der jeweiligen Inhaber. Version 5_16