Klausur Algorithmen und Datenstrukturen SS 2015

Werbung

Rev. 2:1, 07.07.2015

TU Ilmenau, Institut für Theoretische Informatik

Univ.-Prof. Dr. Martin Dietzfelbinger

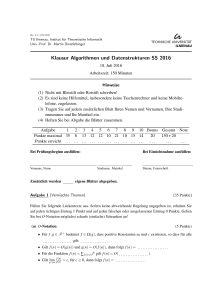

Klausur Algorithmen und Datenstrukturen SS 2015

20. Juli 2015

Arbeitszeit: 150 Minuten

Hinweise

(1) Nicht mit Bleistift oder Rotstift schreiben!

(2) Es sind keine Hilfsmittel, insbesondere keine Taschenrechner und keine Mobiltelefone, zugelassen.

(3) Tragen Sie auf jedem zusätzlichen Blatt Ihren Namen und Vornamen, Ihre Studiennummer und Ihr Matrikel ein.

(4) Heften Sie bei Abgabe die Blätter zusammen.

Aufgabe

1 2 3 4 5 6 7 8 9 10 11 12 Bonus Gesamt Note

Punkte maximal 20 9 11 14 13 8 11 9 8 21 8 18 17,5 150 + 17,5

Punkte erreicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

...

...

Bei Prüfungsbeginn ausfüllen:

Bei Einsichtnahme ausfüllen:

Name, Vorname

Studiennr., Matrikel

Abgegeben wurden 5 Aufgabenblätter und

Datum, Unterschrift

eigene Blätter.

Aufgabe 1 (Vermischte Themen)

[20 Punkte]

Füllen Sie folgende Lückentexte aus. Sofern keine abweichende Regelung angegeben ist, erhalten Sie

auf jeden richtigen Eintrag 1 Punkt und auf jeden falschen oder ausgelassenen Eintrag 0 Punkte. Geben

Sie bei O-Notation möglichst scharfe (einfache) Schranken an!

(a) O-Notation

(5 Punkte)

• Für f , g ∈ F + bedeutet f ∈ O(g), dass positive Konstanten n0 und c existieren, so dass für alle

. . . . . . . . . . . . . . . . . gilt: . . . . . . . . . . . . . . . . . .

• Gilt f1 (n) = O(g1 (n)) und f2 (n) = O(g2 (n)), folgt f1 (n) + f2 (n) = O( . . . . . . . . . . . . . . . . . ).

• Gilt f (n) = o(g(n)),

(b) Binäre Bäume

3

n log

√n

+ 17n2.5 gilt f (n) = Θ(

3n+42 n+1

f (n)

folgt limn→∞ g(n)

................. .

• Für die Funktion f (n) =

. . . . . . . . . . . . . . . . . ).

(5 Punkte)

2

Klausur Algorithmen und Datenstrukturen SS 2015

• Ein binärer Baum mit n inneren Knoten hat . . . . . . . . äußere Knoten und . . . . . . . . Kanten.

• Für einen binären Baum mit N nicht-leeren äußeren Knoten und Tiefe d gilt (keine O-Notation!):

................. ≤d ≤ ................. .

• Sei T ein binärer Baum mit n inneren Knoten. Für die totale innere Weglänge TIPL(T ) und die

totale äußere Weglänge TEPL(T ) gilt: TEPL(T ) = . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . TIPL(T

..... )

(c) 2-3-Bäume

(5 Punkte)

• Für die Anzahl m der Einträge eines Knotens in einem 2-3-Baum gilt m ∈ { . . . . . . . . . . . . . . . . . }.

• Alle Blätter in einem 2-3-Baum liegen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

• Hat ein Knoten in einem 2-3-Baum einen leeren Unterbaum, so ist dieser Knoten

................................................

• Ein 2-3-Baum der Tiefe d hat mindestens . . . . . . . . . . . . . . . . . und höchstens . . . . . . . . . . . . . . . . .

Einträge.

(d) Sortierverfahren

(5 Punkte)

√

• Zum Sortieren von n Schlüsseln aus {1, 2, . . . , n} benötigt CountingSort Zeit O( . . . . . . . . ).

• Sortiert man mit randomisiertem QuickSort n (paarweise) verschiedene Schlüssel, so ist die erwartete Laufzeit O( . . . . . . . . ) und die maximale Laufzeit Θ( . . . . . . . . ).

• Bei der Partitionierung des Arraysegments A[a..b], für b > a, wählt randomisiertes QuickSort das

Pivotelement . . . . . . . . . . . . . . . . . . . . . . . aus der Menge { . . . . . . . . . . . . . . . . . . . . . . . }.

(e) Divide-and-Conquer-Algorithmen

Hinweis: Die Einträge FFT(. . . , . . . )“ ergeben jeweils 1 Punkt.

(5 Punkte)

”

• Der Algorithmus von Strassen multipliziert zwei (n × n)-Matrizen in Zeit O( . . . . . . . . ).

• Das in der Vorlesung vorgestellte Master-Theorem ist auf Rekurrenzen der folgenden Form anwendbar: Sei a ≥ 1 eine ganze Zahl, b > 1 eine Konstante, und

..................................................... , n=1

T (n) =

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . , sonst.

• Für n = 2k mit k ≥ 1 führt ein Aufruf FFT((a0 , . . . , an−1 ), ω) zu den beiden rekursiven Aufrufen:

FFT( . . . . . . . . . . . . . . . . . . . . . . . . . . . . . , . . . . . . . . . . . . . . . . . ) und

FFT( . . . . . . . . . . . . . . . . . . . . . . . . . . . . . , . . . . . . . . . . . . . . . . . ).

Weiter auf nächster Seite!

Klausur Algorithmen und Datenstrukturen SS 2015

(f) Bestimmung kürzester Wege

3

(6 Punkte)

Hinweis: Hier sind alle Graphen gerichtet und gewichtet. Außerdem haben sie n Knoten und m

Kanten.

• Der Algorithmus von Dijkstra löst das SSSP-Problem in Zeit . . . . . . . . . . . . . . . . . . . . . . . , falls

alle Kantengewichte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

• In jeder Runde führt der Algorithmus von Dijkstra eine . . . . . . . . . . . . . . . . . -Operation, für jeden neu entdeckten Knoten eine . . . . . . . . . . . . . . . . . -Operation, und für jeden schon entdeckten

aber noch nicht bearbeiteten Knoten möglicherweise eine . . . . . . . . . . . . . . . . . -Operation auf einer Priority Queue aus.

• Der Algorithmus von Bellman-Ford löst das SSSP-Problem in Zeit . . . . . . . . . . . . . . . . . .

(g) Minimale Spannbäume

Hinweis: Hier sind alle Graphen G = (V, E, c) ungerichtet, zusammenhängend und gewichtet. Außerdem haben sie n Knoten und m Kanten.

(6 Punkte)

• Definieren Sie: T ist ein Spannbaum in G = (V, E, c), wenn

.......................................................................................

• Definieren Sie: Die Kosten c(T ) eines Spannbaums T berechnen sich mittels

.......................................................................................

• Der Algorithmus von Jarnı́k/Prim bestimmt einen minimalen Spannbaum eines Graphen in Zeit

. . . . . . . . . . . . . . . . . und nutzt die Hilfsdatenstruktur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

• Der Algorithmus von Kruskal bestimmt einen minimalen Spannbaum eines Graphen in Zeit

. . . . . . . . . . . . . . . . . und nutzt die Hilfsdatenstruktur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

(h) Dynamische Programmierung

(3 Punkte)

• Die Editierdistanz der Texte SONNE und MOND beträgt . . . . . . . . . . . . . . . . . .

• Mittels dynamischer Programmierung kann die Editierdistanz zweier Texte der Länge n und m in

Zeit . . . . . . . . . . . . . . . . . bestimmt werden.

• Der auf dem Prinzip der dynamischen Programmierung basierende Algorithmus zur Lösung des

0-1-Rucksackproblems hat auf Eingabe (a1 , . . . , an , c1 , . . . , cn , b) Laufzeit . . . . . . . . . . . . . . . . . .

4

Klausur Algorithmen und Datenstrukturen SS 2015

Aufgabe 2 (Stacks und Verdopplungsstretgie)

[9 Punkte]

Wir betrachten eine endliche Sequenz Op1 , Op2 , . . . von Stack-Operationen. Dabei ist der abstrakte Datentyp Stack durch Arrays mit Verdopplungsstrategie implementiert. In der Operationssequenz findet

mindestens eine Verdoppelung statt.

(a) Sei ni , für i ≥ 0, die Arraygröße nach der i-ten Verdopplung. Für i = 0 hat das Array die feste

Initialgröße n0 = m, mit m > 0. Wie groß ist das Array nach der i-ten Verdoppelung?

(1 Punkt)

Arraygröße nach i-ter Verdopplung:

ni = . . . . . . . . . . . . . . . . . , für i ≥ 0.

(b) Das Array enthält am Ende der Operations-Sequenz k Elemente. Wie groß ist k mindestens, wenn

in der Operations-Sequenz genau L > 0 Verdopplungen stattfinden? Wie groß ist k höchstens, wenn

die Operations-Sequenz genau p push-Operationen enthält? Folgern Sie aus diesen Angaben eine

obere Schranke für L!

(3 Punkte)

Schranken für Elementanzahl:

................. <k≤ .................

Schranke für Verdoppelungen:

L≤ .................

(c) Wieviel Zeit kostet die i-te Verdoppelung, unter der Annahme, dass Speicher zu alloziieren Zeit

O(1) kostet?

(1 Punkt)

Kosten der i-ten Verdopplung:

O( . . . . . . . . . . . . . . . . . ).

(d) Folgern Sie aus den obigen Teilaufgaben, dass die Gesamtkosten aller Verdoppelungen O(p) ist!

(4 Punkte)

(Hinweis: Für c 6= 1 gilt ∑0≤i<L ci = (cL − 1)/(c − 1).)

Klausur Algorithmen und Datenstrukturen SS 2015

5

Aufgabe 3 (Wörterbuch)

[11 Punkte]

Seien U und R nicht-leere Mengen. Im Folgenden wird der Datentyp Wörterbuch, mit Schlüsseln aus U

und Daten aus R, mit den Sorten Keys, Range und Maps und den Operationen empty, insert, delete

und lookup betrachtet.

(a) Geben Sie die Signatur für alle Operationen an!

(4 Punkte)

empty:

..........................................

→

.......................

insert:

..........................................

→

.......................

delete:

..........................................

→

.......................

lookup:

..........................................

→

.......................

(b) Geben Sie das mathematische Modell für alle Sorten und Operationen an!

(Hinweis: Schreiben Sie D( f ) für den Definitionsbereich einer Funktion f .)

(7 Punkte)

Sorten:

Keys = . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Range = . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Maps = . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Operationen:

empty( . . . . . . . . . . . . . . . . . . . . . . . ) =

...............................................

insert( . . . . . . . . . . . . . . . . . . . . . . . ) =

...............................................

delete( . . . . . . . . . . . . . . . . . . . . . . . ) =

...............................................

lookup( . . . . . . . . . . . . . . . . . . . . . . . ) =

...............................................

6

Klausur Algorithmen und Datenstrukturen SS 2015

Aufgabe 4 (AVL-Bäume)

[14 Punkte]

Der folgende AVL-Baum T mit Schlüsseln aus U = N sei gegeben (der Datenteil aus R wird hier der

Einfachheit halber ignoriert):

T:

5

13

2

1

8

4

3

14

7

15

11

10

12

(a) Sei d(T ) die Tiefe eines Baums T und v ein Knoten mit linkem Unterbaum Tl und rechtem Unterbaum Tr . Wie ist der Balancefaktor bal(v) definiert? Welche Bedingung erfüllen die Balancefaktoren

in einem AVL-Baum?

(2 Punkte)

Definition:

bal(v) := . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Bedingung:

......................................................................

(b) Fügen Sie mit dem Algorithmus der Vorlesung in dem gegebenen Baum T den Schlüssel 9 ein und

fügen Sie anschließend in dem entstandenen Baum den Schlüssel 6 ein! Zeichnen Sie den Baum

nach jeder Einfach- oder Doppelrotation und benennen Sie die Art der Rotation (Links-, Rechts-,

Links-Rechts- oder Rechts-Links-Rotation)!

(Hinweis: Ggf. genügt es, den veränderten Teilbaum zu zeichnen.)

(5 Punkte)

Weiter auf nächster Seite!

Klausur Algorithmen und Datenstrukturen SS 2015

T:

7

5

13

2

1

8

4

3

14

7

15

11

10

12

(c) Löschen Sie mit dem AVL-Löschverfahren der Vorlesung in den gegebenem Baum T den Schlüssel

1! Zeichnen Sie den Baum nach jeder Einfach- oder Doppelrotation und benennen Sie die Art der

Rotation (Links-, Rechts-, Links-Rechts- oder Rechts-Links-Rotation)! (Hinweis: Ggf. genügt es,

den veränderten Teilbaum zu zeichnen.)

(5 Punkte)

(d) Wieviele Einzel- und/oder Doppelrotationen benötigt eine AVL insert-Operation (exakte Angabe,

keine O-Notation) bzw. eine AVL delete-Operation (Angabe in O-Notation) maximal für einen

AVL-Baum mit n Schlüsseln?

(2 Punkte)

AVL insert:

.......................

(keine O-Notation)

AVL delete:

.......................

(in O-Notation)

8

Klausur Algorithmen und Datenstrukturen SS 2015

Aufgabe 5 (geschlossenes Hashing)

[13 Punkte]

(a) Im Folgenden betrachten wir eine Hashtabelle T[0..m − 1] mit Tabellengröße m = 11 und die Hashfunktion h(x) = x mod 10. Fügen Sie die Schlüssel

17 4 23 3 10 13 1 5 21 33

in der gegebenen Reihenfolge mit quadratischem Sondieren in T ein und geben Sie für jeden

Schlüssel die beim Sondieren betrachteten Tabellenzellen an!

(Hinweis: Hat der Schlüssel x die Sondierungsfolge 4, 10, 5, 17, . . . und wird schließlich in Tabellenzelle 5 eingefügt, sind 4, 10, 5 die anzugebenden Tabellenzellen.)

(10 Punkte)

Hashtabelle:

i

T[i]

betrachtete Tabellenzellen:

x

h(x, k) für k = 0, 1, 2, . . .

0

...........

17

...................................

1

...........

4

...................................

2

...........

23

...................................

3

...........

3

...................................

4

...........

10

...................................

5

...........

13

...................................

6

...........

1

...................................

7

...........

5

...................................

8

...........

21

...................................

9

...........

33

...................................

10

...........

(b) Formulieren Sie die Uniformitätsannahme (UF)2 für die Hashfunktion h, Tabellengröße m und

Schlüsseluniversum U!

(3 Punkte)

Klausur Algorithmen und Datenstrukturen SS 2015

9

Aufgabe 6 (Priority Queues und Heaps)

[8 Punkte]

Eine Priority Queue sei als binärer Heap, mit einem Array H, implementiert. Die Schlüssel der Einträge

des Array H sind natürliche Zahlen, der Einfachheit halber ignorieren wir den Datenteil der Arrayeinträge.

Ein Beispiel:

H:

3

5

3

6

8

6

4

9

∗

∗

Ein ∗“ repräsentiert einen nicht vorhandenen Eintrag, d.h. H speichert 8 Einträge.

”

(a) Zeichnen Sie den linksvollständigen Binärbaum zu dem gegebenen Array H!

(2 Punkte)

(b) Führen Sie im Binärbaum aus Teil (a) nacheinander die Operationen insert(4), extractMin() und

insert(1) aus und zeichnen Sie jeweils den linksvollständigen Binärbaum nach jeder der drei Operationen!

(6 Punkte)

10

Klausur Algorithmen und Datenstrukturen SS 2015

Aufgabe 7 (Divide-and-Conquer)

[11 Punkte]

Nehmen Sie an, dass der Karatsuba-Algorithmus im Folgenden zwei n-Bit-Zahlen x und y als Input

erhält. Der Aufruf hierfür sei KA(x, y).

(a) Zeigen Sie, wie der Algorithmus von Karatsuba x und y aufteilt. Nehmen Sie an, dass n ≥ 2 eine

Zweierpotenz ist.

(2 Punkte)

x=

..................................................................................

y=

..................................................................................

(b) Geben Sie die drei rekursiven Aufrufe an, die der Algorithmus auf der Eingabe ausführt. (3 Punkte)

1.

..................................................................................

2.

..................................................................................

3.

..................................................................................

(c) Geben Sie eine Rekurrenzungleichung für die Anzahl T (n) der Bitoperationen an, die der Algorithmus von Karatsuba auf einer Eingabe aus zwei n-Bit-Zahlen macht!

(2 Punkte)

T (n) ≤

..................................................... ,

.................

.................

..................................................... ,

(d) Geben Sie die Laufzeit (in O-Notation) an, die der Algorithmus von Karatsuba zur Multiplikation

zweier n-Bit-Zahlen benötigt.

(1 Punkt)

Laufzeit:

.......................

Klausur Algorithmen und Datenstrukturen SS 2015

11

Aufgabe 8 (Tiefensuche)

[9 Punkte]

(a) Führen Sie in folgendem Graph eine globale Tiefensuche durch. Die von der globalen Tiefensuche

genutzte Reihenfolge der Knoten ist lexikograpisch, d.h., A, B, . . . , F. Ist eine Kante (u, v) die i-te

Kante in der Adjazenzliste von u, so besitzt sie die Beschriftung u i . . .

v “.

”

. .k. “. Beschriften

”

Sie die Knoten wie folgt: Hat Knoten v dfs-Nummer x und fin-Nummer y, tragen Sie . .x. / .y. . v “

”

an der markierten Stelle ein. Wird ein Knoten v Wurzel eines Tiefensuchbaums, markieren Sie v

Beschriften Sie jede Kante mit ihrem Kantentyp k aus {T, F, B,C} wie folgt:

wie folgt:

”

v “.

(8 Punkte)

....

1

..../....

A 2

1

....

..../....

....

....

D

....

..../....

B

1

2

....

E

..../....

2

....

....

....

..../....

C

F

..../....

(b) Geben Sie den in (a) dargestellten Graphen in Adjazenzarraydarstellung an!

(3 Punkte)

start:

neighbours:

(c) Welche Laufzeit hat die globale Tiefensuche auf einem Graphen mit n Knoten und m Kanten in

O-Notation? Begründen Sie diese kurz!

(2 Punkte)

Laufzeit:

Begründung:

.......................

12

Klausur Algorithmen und Datenstrukturen SS 2015

Aufgabe 9 (Der Algorithmus von Huffman)

[8 Punkte]

Gegeben sei folgender Codierungsbaum T zu einem Input Σ = {a, b, c} mit einer Wahrscheinlichkeitsverteilung

p(a) = 0.5, p(b) = 0.3, p(c) = 0.2.

T:

1

0

c

0

1

a

b

(a) Beantworten Sie folgende Teilaufgaben bzgl. des Inputs und des Codierungsbaumes T . (3 Punkte)

(i) T hat bezüglich p Kosten B(T, p) = . . . . . . . . . . . . . . . . . .

(ii) Das Codewort des Buchstabens b unter T ist . . . . . . . . . . . . . . . . . .

(iii) Der codierte Text 000111“ ist decodiert . . . . . . . . . . . . . . . . . .

”

(b) Führen Sie den Algorithmus von Huffman auf folgendem Input aus. Notieren Sie in der mit “pred”

bezeichnete Zelle den Vorgängerknoten im Baum. Vermerken Sie weiterhin in der mit “mark” bezeichneten Zelle, ob der Buchstabe das 0“– oder 1“–Kind seines Vorgängers ist. Sie können diese

”

”

Markierungen beliebig vergeben.

(9 Punkte)

A

0,1

a

p(a)

B

0,05

C

0,13

D

0,09

E

0,19

F

0,05

G

0,21

H

0,06

I

0,07

Lösung:

ai

i

A

1

B

2

C

3

D

4

E

5

F

6

G

7

H

8

I

9

K

10

pi

pred

mark

0,1

0,05

0,13

0,09

0,19

0,05

0,21

0,06

0,07

0,05

i

11

12

13

14

15

16

17

18

19

pi

pred

mark

Weiter auf nächster Seite!

K

0,05

Klausur Algorithmen und Datenstrukturen SS 2015

13

(c) Nehmen Sie an, der Algorithmus von Huffman ist in dem unten abgebildeten Zustand angekommen.

ai

i

A

1

B

2

C

3

D

4

E

5

6

7

pi

pred

0,1

6

0,1

6

0,1

7

0,1

7

0,6

0,2

0,2

8

9

Geben Sie alle Schlüssel-Wert-Paare an, die zu diesem Zeitpunkt in der Priority Queue gespeichert

sind! Führen Sie genau eine Runde im Algorithmus aus und geben Sie alle PQ-Operationen an!

(4 Punkte)

In Priority Queue: . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Nächste Runde:

i

i-te Priority Queue-Operation

1

...............................................

2

...............................................

3

...............................................

(d) Nehmen Sie an, die im Algorithmus von Huffman eingesetzte Priority Queue wird als Binärheap

realisiert. Welche Laufzeit (in O-Notation) hat der Algorithmus von Huffman bei Eingabe von m

Buchstaben? Begründen Sie diese kurz!

(3 Punkte)

Laufzeit:

.......................

Begründung:

(e) Der Korrektheitsbeweis des Algorithmus von Huffman beruhte in der Vorlesung auf einem Lemma,

das einen Bezug zwischen bestimmten Inputbuchstaben und optimalen Codierungsbäumen herstellte. Formulieren Sie die Aussage des Lemmas!

(2 Punkte)

14

Klausur Algorithmen und Datenstrukturen SS 2015

Aufgabe 10 (All-Pairs-Shortest-Paths mit dem Algorithmus von Floyd-Warshall)

[21 Punkte]

(a) Gegeben sei der rechts stehende, gerichtete und gewichtete Graph G = (V, E, c). Tragen Sie in die

links stehende Matrix die Ausgabe des Floyd-Warshall-Algorithmus auf Eingabe G ein. (2 Punkte)

1

2

3

4

2

S=

3

4

1

1

4

2

4

2

-1

3

-1

3

(b) Gegeben sei ein gerichteter, gewichteter Graph G = (V, E, c) mit |V | = n und |E| = m. Definieren

Sie die im Algorithmus von Floyd-Warshall betrachteten Teilprobleme S(v, w, k) mit 1 ≤ v, w, k ≤ n.

(2 Punkte)

(c) Bestimmen Sie den Wert S(1, 2, 2) im Beispielgraphen von Aufgabenteil (a).

S(1, 2, 2) =

(1 Punkt)

.......................

(d) Geben Sie die Basisfälle und die Bellman’schen Optimalitätsgleichungen zur Berechnung von

S(v, w, k) an!

(4 Punkte)

Basisfälle: S(v, w, k) = . . . . . . . . . . . . . . . . . für . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

S(v, w, k) = . . . . . . . . . . . . . . . . . für . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Optimalitätsgleichungen:

S(v, w, k) = . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Weiter auf nächster Seite!

Klausur Algorithmen und Datenstrukturen SS 2015

15

(e) Welche Laufzeit hat der Algorithmus von Floyd-Warshall auf einem gerichteten, gewichteten Graphen mit n Knoten und m Kanten in O-Notation?

(1 Punkt)

Laufzeit:

.......................

(f) Beschreiben Sie, wieso man für die Berechnung von S(v, w, k), 1 ≤ v, w ≤ n, k fest, nur eine (n × n)Matrix bestehend aus vorher berechneten Werten benötigt. Welche Matrix wird benötigt? (2 Punkte)

(g) Beschreiben Sie, wie man mit einer einzigen (n × n)-Matrix bei der Berechnung der S(v, w, k)-Werte

auskommt.

(1 Punkt)

Viel Erfolg!