TransForm: Transaktionen für Web-Formulare - Albert

Werbung

D ISSERTATION

ZUR

E RLANGUNG DES D OKTORGRADES

FAKULTÄT FÜR A NGEWANDTE W ISSENSCHAFTEN

DER A LBERT-L UDWIGS -U NIVERSITÄT F REIBURG IM B REISGAU

DER

TransForm: Transaktionen für Web-Formulare

von

Matthias Ihle

Dekan:

Prof. Dr. Bernhard Nebel

Referenten:

Prof. Dr. Georg Lausen

Prof. Dr. Peter Thiemann

Datum der Promotion: 21. Februar 2008

Zusammenfassung

Das World Wide Web mit seinen universellen, plattformunabhängigen Browsern und deren eingebauten Formularen scheint eine ideale Plattform für OLTP-Anwendungen zu bilden. Allerdings bereitet gerade die Verarbeitung von Web-Formularen in Transaktionen

Schwierigkeiten, wenn die Abhängigkeit der zu schreibenden Daten von den Ausgangswerten erfasst werden soll. Üblicherweise wird deshalb die Serverinfrastruktur an die Bedürfnisse der Formularverarbeitung angepasst und auf modifizierte Webserver oder zusätzliche

Transaktionsserver zurückgegriffen.

TransForm verfolgt einen entgegengesetzten Ansatz und passt den Mechanismus der Formularverarbeitung und die Schnittstelle für den Datenzugriff an die Gegebenheiten des

WWW an. Dabei fungiert ein Web-Service als Wrapper für die eigentliche Datenbank, der

über eine HTTP-basierte Schnittstelle einzelne Transaktionsschritte entgegennimmt und zu

ACID-Transaktionen zusammenfasst. Spezielle Formulare bilden das clientseitige Gegenstück im Browser, die wie gewöhnliche HTML-Formulare im Seitenquelltext definiert werden. Die Tagdefinitionen enthalten alle benötigten Informationen, damit ein Javascriptprogramm Benutzerinteraktionen automatisch in Aufrufe des Web-Service übersetzen kann.

Abstract

As result of the ubiquity and platform independence of web browsers with their built-in

web forms the World Wide Web seems to be an ideal platform for OLTP applications. On the

other side, comprising the dependency of written data and initial values, the processing of

web forms raises difficulties when transactions come into play. For this purpose the server

infrastructure is usually tailored to the form processing needs, either by modifying the web

server or introducing an additional transaction server.

In this thesis, we propose with TransForm a solution following an opposite approach by

adjusting the form processing mechanism and the data access interface to the realities of

the WWW. Therefore, a web service acts as a wrapper for the underlying database subsuming individual transaction steps that are received via an HTTP-based interface into ACID

transactions. Special forms are the client-side counterpart in the browser, defined in the

web page source code like ordinary HTML forms. The tag definitions contain all the information that a JavaScript program needs to automatically translate user interactions into

web service calls.

Inhaltsverzeichnis

1 Einleitung

1.1 Motivation . . . . . . . . . . . . .

1.1.1 Problemstellung . . . . .

1.1.2 Ziele . . . . . . . . . . . .

1.2 Der TransForm-Lösungsansatz . .

1.2.1 Ein einführendes Beispiel

1.2.2 Systembedingte Nachteile

1.3 Gliederung . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

1

1

1

3

4

6

7

8

2 Hintergrund

2.1 Das World Wide Web . . . . . . . . . . . . .

2.1.1 Grundlagen & Technologien . . . . .

2.1.2 Das WWW als Anwendungsplattform

2.1.3 Das WWW als Forschungsgebiet . . .

2.2 Transaktionsverarbeitung . . . . . . . . . .

2.2.1 Benutzerschnittstellen . . . . . . . .

2.2.2 Das Transaktionskonzept . . . . . . .

2.2.3 TP-Monitore . . . . . . . . . . . . . .

2.3 Transaktionsverarbeitung im WWW . . . . .

2.3.1 Datenbankverbindungen . . . . . . .

2.3.2 Relevante Forschungsarbeiten . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

9

9

9

12

15

18

19

20

21

22

23

25

3 TransForm

3.1 Architektur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.1.1 Architektur als TP-System . . . . . . . . . . . . . . . . . .

3.1.2 TransForm als Architekturstil . . . . . . . . . . . . . . . .

3.1.3 Schichten-Modell . . . . . . . . . . . . . . . . . . . . . . .

3.1.4 Vergleich zu Datenbank-Servern . . . . . . . . . . . . . . .

3.2 Modelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.2.1 Datenmodell . . . . . . . . . . . . . . . . . . . . . . . . .

3.2.2 Transaktionenmodell . . . . . . . . . . . . . . . . . . . . .

3.2.3 Formularmodell . . . . . . . . . . . . . . . . . . . . . . . .

3.2.4 Authentifikation . . . . . . . . . . . . . . . . . . . . . . .

3.3 ACID-Garantien . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3.3.1 Atomizität und Dauerhaftigkeit von Transaktionsschritten

3.3.2 TransForm-Transaktionen . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

28

28

29

30

31

32

33

33

36

39

42

44

45

46

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

v

Inhaltsverzeichnis

3.3.3 Recovery-Strategien im Web-Service . . .

3.3.4 Wiederherstellung nach Browserabstürzen

3.3.5 Anforderungen an Scheduler . . . . . . .

3.4 Komponenten und Schnittstellen . . . . . . . . .

3.4.1 Komponenten im Webservice . . . . . . .

3.4.2 Die Web-Service-Schnittstelle . . . . . . .

3.4.3 Formulare als Browser-Komponenten . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

47

48

49

50

50

53

55

4 Backends

4.1 Charakterisierung verschiedener Backends . . . . . . . . . . .

4.1.1 Datenbank-Typen . . . . . . . . . . . . . . . . . . . . .

4.1.2 Zugriff auf relationale Datenbanken . . . . . . . . . .

4.2 Generischer Zugriff auf Relationale Datenbanken . . . . . . .

4.2.1 Die XML-Sicht der Datenbank . . . . . . . . . . . . . .

4.2.2 Datenzugriff über XPath . . . . . . . . . . . . . . . . .

4.2.3 Konflikterkennung . . . . . . . . . . . . . . . . . . . .

4.2.4 Erweiterte Sicht und Verbundanfragen . . . . . . . . .

4.3 Anwendungsspezifischer Zugriff auf relationale Datenbanken

4.3.1 Tabellen der Platzreservierungs-Datenbank . . . . . .

4.3.2 XML-Sicht des Backends . . . . . . . . . . . . . . . . .

4.3.3 XPath-Anfragen . . . . . . . . . . . . . . . . . . . . . .

4.4 Dateisysteme als Backend . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

56

56

57

57

58

59

60

64

65

70

70

71

72

74

5 Scheduler

5.1 Vorbetrachtungen . . . . . . . . . . . . . . . .

5.1.1 Klassen von Schedules . . . . . . . . .

5.1.2 Scheduling-Verfahren . . . . . . . . .

5.1.3 Ein Rahmen für TransForm-Scheduler .

5.2 Optimistische Scheduling-Verfahren . . . . . .

5.2.1 Rückwärtsgerichtete Varianten . . . .

5.2.2 Die vorwärtsgerichtete Variante FOCC

5.2.3 Der optimistische TransForm-Scheduler

5.3 Sperrbasierte Scheduling-Verfahren . . . . . .

5.3.1 Umsetzung von Sperren . . . . . . . .

5.3.2 2-Phasen-Sperrprotokolle . . . . . . .

5.3.3 Der sperrbasierte TransForm-Scheduler

5.3.4 Diskussion weiterer Sperrverfahren . .

5.4 Ein hybrider TransForm-Scheduler . . . . . . .

5.5 Verteilte Transaktionen . . . . . . . . . . . . .

5.5.1 Das 2-Phasen-Commit-Protokoll . . . .

5.5.2 Verteilte Transaktionen in TransForm .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

76

76

77

79

81

83

84

85

87

87

88

89

90

93

95

97

97

98

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

6 Formulare

101

6.1 Der Formular-Manager . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101

vi

Inhaltsverzeichnis

6.1.1 Formulare . . . . . . . . . . . . . . . . . .

6.1.2 Eingabeelemente . . . . . . . . . . . . . .

6.1.3 Formular-Definition . . . . . . . . . . . .

6.1.4 Implementierung . . . . . . . . . . . . . .

6.2 Von Formularen zu Webanwendungen . . . . . .

6.2.1 Erweiterter Formularbegriff . . . . . . . .

6.2.2 Kinoreservierung als Anwendungsbeispiel

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

102

103

105

108

109

109

111

7 Evaluierung

7.1 Performance . . . . . . . . . . . . . . . .

7.1.1 Test Setup . . . . . . . . . . . . .

7.1.2 Testreihen . . . . . . . . . . . . .

7.1.3 Ergebnisse der Latenzmessungen

7.1.4 Ergebnisse der Lastmessungen .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

114

115

117

119

120

123

8 Fazit

8.1 Zusammenfassung . . . . . . . . .

8.2 Vergleich mit verwandten Arbeiten

8.3 Beitrag . . . . . . . . . . . . . . . .

8.4 Ausblick . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

126

126

127

128

129

.

.

.

.

.

.

.

.

.

.

.

.

Abbildungsverzeichnis

130

Literaturverzeichnis

132

vii

viii

Kapitel 1

Einleitung

1.1 Motivation

Transaktionsverarbeitungs-Systeme (TP-Systeme) bieten einer Vielzahl von Anwendern die

Möglichkeit, Daten einer gemeinsamen Datenbank gleichzeitig zu bearbeiten. Wenn das

in Echtzeit geschieht, spricht man auch von online-Transaktionsverarbeitung bzw. OLTPSystemen. Klassische Anwendungsfelder sind Warenhaltungssysteme oder Flugbuchungssysteme, die schon in den 60er-Jahren mit dem SABRE-System [CMM95] die erste erfolgreiche kommerzielle Anwendung hervorgebracht haben. Üblicherweise werden OLTPAnwendungen in Plattformen mit ausgefeiltem Transaktionsmanagement wie beispielsweise dem TP-Monitor CICS [IBM] implementiert.

Aber auch das WWW, ursprünglich als Hypertext-System entworfen, hat sich als mittlerweile vielleicht größte Anwendungsplattform zu einer auf den ersten Blick attraktiven

Grundlage für OLTP-Anwendungen entwickelt. Eine zentrale Installation und Wartung der

Anwendungslogik wird ergänzt durch Web-Browser, die als universelle und plattformunabhängige Clients auf nahezu jedem System verfügbar sind und mit HTML-Formularen die

nötigen Bordmittel für die Datenbearbeitung schon mitbringen.

Näher betrachtet, bereitet aber gerade der aus seiner Hypertext-Vergangenheit resultierende grundlegende Anfrage-Antwort-Zyklus Probleme, insbesondere bei der Verarbeitung

von Formulardaten in Transaktionen, wenn diese die Abhängigkeit der geschriebenen Daten von den Ausgangswerten erfassen sollen.

1.1.1 Problemstellung

Abbildung 1.1 verdeutlicht diese Problematik. Hier erzeugt ein erster Webserver-Prozess

eine Webseite, die ein Formular mit in diesem Fall zwei Formularfeldern enthält. Die Ausgangswerte dieser Formularfelder liest er dazu aus der Datenbank, dargestellt durch den

Pfeil zwischen der ersten server action und dem Datenbank-Zylinder. Wenn der Benutzer

die Bearbeitung des Formulars abgeschlossen hat, übermittelt der Browser die Inhalte aller

Formularfelder zurück an den Webserver.

In einem zweiten Prozess schreibt der Webserver nun abhängig von den übermittelten

1

Kapitel 1 Einleitung

Abbildung 1.1: Die Verarbeitung von Formularen in unterschiedlichen Prozessen des Webservers.

Formularinhalten einen neuen Zustand in die Datenbank und liefert eine neue Webseite mit dem Verarbeitungsergebnis aus. Da das Lesen und Schreiben in unterschiedlichen

Webserver-Prozessen geschieht, kann es nicht in eine einzige Transaktion der Datenbank

eingeschlossen werden. Die dazu nötige Verbindung zur Datenbank muss nämlich in jedem Prozess neu aufgebaut werden und kann nicht einfach wiederverwendet werden. Bei

Verbindungsende werden alle Transaktionen automatisch beendet.

Um trotzdem beide Verarbeitungsschritte in eine gemeinsame Transaktion zu kapseln,

stehen prinzipiell zwei Möglichkeiten zur Verfügung:

1. Verarbeitung beider Webseiten in einem Prozess: Dieser Ansatz wurde zum ersten Mal

von Mawl [ABBC99] vorgeschlagen. Ein modifizierter Webserver fasst beide Schritte

in einer Session zusammen. Da jede Session in einen Prozess verarbeitet wird, muss

die Datenbankverbindung nicht geschlossen werden.

2. Aufrechterhaltung der Datenbankverbindung: Eine andere Möglichkeit wäre es, die

Datenbank-Verbindungen von einer externen Komponente aufrechterhalten zu lassen und sie dem Webserver zur Verfügung zu stellen. Als typisches Beispiel sei hier

JPernLite [YK99] genannt, das mit Hilfe solcher externer Komponenten weitreichende Unterstützung für Transaktionen im Webumfeld bietet.

Beide Möglichkeiten erfordern eine Anpassung der normalen Web-Architektur, entweder

durch eine Modifikation des Webservers oder die Hinzunahme weiterer, externer Komponenten. Die übliche Web-Infrastruktur wird also durch eine an die speziellen Bedürfnisse

angepasste Infrastruktur ersetzt.

Hohe Anforderungen an die Infrastruktur verhindern aber eine größere Verbreitung solcher Systeme und insbesondere ein Vordringen in Massenangebote kommerzieller Webhosting-Provider. Diese bilden immer noch Grundlage der meisten Webanwendungen und

2

1.1 Motivation

setzen auf verbreitete und leicht wartbare Standardkomponenten. Skriptsprachen wie PHP

oder ASP.NET implementieren die Anwendungslogik und bieten Zugriff auf Datenbanken.

In solchen Web-Anwendungen kommt üblicherweise keine oder nur eine rudimentäre

Nebenläufigkeitskontrolle zum Einsatz, für die der Programmierer auf Ebene der Anwendungslogik sorgen muss.

Die Komplexität dieser transaktionsunterstützenden Systeme resultiert auch aus dem

Wunsch, SQL in vollem Umfang zu unterstützen, und somit die Schnittstelle für den Datenzugriff unverändert zu lassen. Gerade OLTP-Anwendungen kommen aber oft mit einer

relativ kleinen Untermenge von SQL aus, da für die Formularverarbeitung im Wesentlichen

einzelne Datenbankfelder gelesen und geschrieben werden müssen.

1.1.2 Ziele

Wir wollen in dieser Arbeit einen entgegengesetzten Ansatz verfolgen, indem wir den Verarbeitungsmechanismus von Formularen sowie die Schnittstelle für den Datenzugriff an die

Gegebenheiten des WWW anpassen. Dazu haben wir ein Framework entwickelt, dessen

Name TransForm für die transaktionale Formular-Verarbeitung steht. Bei der Konzeption

unseres Systems haben wir uns folgende Ziele gesetzt:

1. ACID-Garantien: Unser System soll für die Verarbeitung von Daten in Formularen die

ACID-Eigenschaften gewährleisten.

2. Standardinfrastruktur: Wir wollen keine neue Infrastruktur mit externen Komponenten wie Transaktions-Servern definieren, sondern Komponenten und Modelle entwickeln, die sich nur mit Standardtechnologien umsetzen lassen und lediglich einen

Webserver mit Unterstützung für eine der üblichen Skriptsprachen voraussetzen.

3. Integration: Unser System soll dabei kompatibel zu bewährten Programmiersprachen und Entwicklungs-Frameworks für Webanwendungen bleiben. Wir wollen die

Schnittstellen von TransForm so gestalten, dass sich der Datenzugriff überall integrieren lässt, entweder durch fertige Komponenten oder durch maßgeschneiderte

Lösungen.

4. Formulare: Als zentraler Aspekt soll der Formularbegriff unseres Systems über den

von HTML hinausgehen. Web-Anwendungen sollen sich einerseits aus solchen Formularen zusammensetzen lassen und andererseits über Formulare leicht in andere

Webseiten integrieren lassen, was dem integrativen Gedanken des Web 2.0 entspricht.

5. Unterstützung verschiedener Datenbanksysteme: Unser System soll nicht auf eine bestimmte Datenbank festgelegt sein. Das Hauptaugenmerk liegt deshalb nicht auf einer

möglichst guten Unterstützung von relationalen Datenbanken und SQL, sondern auf

der Integration von unterschiedlichen Datenquellen auf einheitliche Art und Weise.

3

Kapitel 1 Einleitung

1.2 Der TransForm-Lösungsansatz

TransForm definiert eine Datenbankschnittstelle, die auf die Verarbeitung von Formulardaten in Transaktionen zugeschnitten ist. Neben einem Web-Service sieht TransForm eine

spezielle Art von Formularen als Grundlage dieser Schnittstelle vor, die für die Ausführung einzelner Transaktionsschritte auf den Web-Service zurückgreifen und die Grenzen

von Transaktionen definieren.

Der Webservice schlüpft dabei in die Rolle eines Transaktionsservers, der über eine HTTPbasierte Schnittstelle ein an das WWW angepasstes Transaktionsmodell implementiert. Als

Wrapper für Datenquellen wie relationale Datenbanken oder Dateisysteme bietet er neben

einfachen Lese- und Schreibzugriffen auf die Daten auch Operationen für die TransaktionsSteuerung an. Der Dienst ist dabei in gewisser Weise ein leichtgewichtiger Transaktionsserver, da er den Transaktionsmechanismus der Datenbank dazu ausnutzt, um die ACIDEigenschaften seines Transaktionsmodells zu gewährleisten.

Die Formularverarbeitung in TransForm ist in Abbildung 1.2 schematisch dargestellt. Die

Abbildung zeigt eine Webseite mit einem TransForm-Formular, dessen komplette Verarbeitung mittels unterschiedlicher HTTP-Anfragen an den Web-Service erfolgt. Das Formular

wird also zur Verarbeitung nicht mehr komplett an den Webserver übertragen. Die Verarbeitung erfolgt in mehreren kleinen Schritten, deren Ergebnisse jeweils direkt in der

aktuellen Seite dargestellt werden, ohne diese durch eine neue Seite ersetzen zu müssen.

Jedes Formularelement ist direkt mit einem Datenobjekt verknüpft und leitet einzelne

Verarbeitungsschritte wie das Schreiben von geänderten Werten in direkter Reaktion auf

Benutzer-Events an den Webservice. Da dieser mit jedem Schritt auch Informationen über

den Transaktionszustand zurückgeben kann, können Benutzer schon während der Formularverarbeitung auf eventuelle Konflikte hingewiesen und zum Scheitern verurteilte Transaktionen frühzeitig abgebrochen werden. Erst mit dem letzten Schritt, dem Commit, werden die Effekte der Transaktion in der Datenbank sichtbar.

Damit der Web-Service die ACID-Eigenschaften garantieren kann, ist es natürlich entscheidend, dass alle Datenzugriffe über ihn erfolgen und keine Daten ohne sein Wissen

verändert werden. Der Zugriff auf den Webservice muss aber nicht ausschließlich über Formulare aus dem Browser heraus erfolgen. Beispielsweise könnte auch ein Verwaltungsprogramm für die Datenbank in Java geschrieben sein solange es die Web-Service-Schnittstelle

für den Datenzugriff verwendet.

In der Abbildung 1.2 ist die linke server action ausgegraut dargestellt, da sie als Webserverprozess, der die TransForm-Seite ausliefert, nicht auf den Web-Service zugreift und die

Seitengenerierung somit unabhängig vom Zustand der Datenbank erfolgt. Deshalb muss

das Formular zunächst die Transaktion starten und anschließend die Initialwerte aller Formularelemente auslesen. Prinzipiell können Transaktionsstart sowie das Auslesen der Initialwerte schon von dieser server action übernommen werden, solange dazu der Web-Service

verwendet wird und der Transaktions-Zustand in die Formulardefinition einfließt.

4

1.2 Der TransForm-Lösungsansatz

Abbildung 1.2: Der Formularverarbeitungsmechanismus von TransForm.

Transparenz

Es kann dabei für Benutzer verborgen bleiben, dass nicht der übliche Formularverarbeitungsmechanismus zum Einsatz kommt. Dazu müssen alle Kontrolloperationen transparent

bleiben, was auch problemlos möglich ist, solange keine Konflikte auftreten. Transaktionsstart sowie das Auslesen der Initialwerte können automatisch erfolgen und der Commit

kann hinter dem üblichen Absendemechanismus versteckt bleiben. Eventuelle Konflikte

und damit verbundene Transaktionsabbrüche müssen aber dem Benutzer entsprechend erklärt werden.

Datenmodell

Die Grundlage des TransForm-Konzepts ist ein abstrahiertes Datenmodell, das die Datenbank in logische Datenobjekte aufteilt und in XML modelliert. Als Anfragesprache kommen

dabei spezielle XPath-Ausdrücke zum Einsatz, über die Datenobjekte spezifiziert werden,

die entweder gelesen oder geschrieben werden können. Bei relationalen Datenbanken werden diese Ausdrücke in eine select-project-join-Anfragesprache als Untermenge von SQL

übersetzt. Damit wird natürlich nicht die Mächtigkeit von SQL erreicht. Für die Formularbearbeitung entstehen aber zwei entscheidende Vorteile.

Einerseits können die Lese- bzw. Schreibzugriffe automatisch erzeugt werden, wenn jedes Formularelement mit einem solchen Objekt des Datenmodells verknüpft ist. Andererseits können Konflikte effizienter erkannt werden, da keine SQL-Anfragen oder andere native Anfragesprachen analysiert werden müssen. Das XML-Modell und die Struktur der

XPath-Ausrücke können so entworfen werden, dass betroffene Datenobjekte relativ leicht

ermittelt werden können.

Formulare

Der Umgang mit dieser ungewohnten Datenbankschnittstelle wird über spezielle TransForm-Formulare wesentlich erleichtert, da diese die Präsentation und Bearbeitung der Da-

5

Kapitel 1 Einleitung

<html>

<head>

<script type="text/javascript " src="tf. js "/>

</head>

<body onload="transform();">

<h1>Daten Freiburg</h1>

<tf:form service="http://tf .net/pfad/zu/service" protocol="opt">

<tf:begin type="hidden" autostart="true" />

Name:

<tf:input xpath="/mondial/city[id=’FR’]/@name" />

Einwohnerzahl: <tf:input xpath="/mondial/city[id=’FR’]/@population" />

<tf:commit type="button" label="sichern" />

<tf:messages></tf:messages>

</tf:form>

</body>

</html>

Abbildung 1.3: Ein erstes Beispiel einer Webseite mit TransForm-Formularen.

ten im Browser weitestgehend automatisieren. Ähnlich wie normale HTML-Formulare werden sie über Tags direkt im Markup der Seite definiert. Da der Browser diese speziellen

Tags nicht verstehen kann, übersetzt ein Javascript-basierter Controller diese in Eingabefelder oder andere im Browser darstellbare HTML-Elemente und kommuniziert mit dem

Web-Service gemäß den Regeln unseres Systems. Dabei nehmen Formularelemente von

gewöhnlichen Eingabeelementen über JavaScript-basierte Schieberegler bis hin zu Elementen, die Seitenbereiche dynamisch nachladen, eine große Bandbreite ein.

Diese Tags bilden die Programmier-Schnittstelle für den Anwendungsprogrammierer. Sie

enthalten deshalb alle für die Umsetzung nötigen Informationen, wie die URL des WebServices oder Objekte des Datenmodells, mit denen die Formularelemente verknüpft sind.

Als kleinster gemeinsamer Nenner der Webanwendungsentwicklung sind Tags die ideale

Grundlage für die Integration in andere Systeme.

1.2.1 Ein einführendes Beispiel

Abbildung 1.3 zeigt ein einfaches Beispiel einer TransForm-Webseite. Im Header wird die

TransForm-Bibliothek eingebunden, in der der Controller definiert ist. Im Body-Tag ist im

onload-Attribut eine Funktion hinterlegt, die aufgerufen wird, sobald die Seite geladen ist.

Diese Funktion startet den Controller, der zuerst den Quelltext der Seite nach TransFormTags durchsucht und diese zum Leben erweckt.

Unser Beispiel enthält ein solches Formular, das auf einen Web-Service an der im service-

6

1.2 Der TransForm-Lösungsansatz

(a) Formular während der Bearbeitung

(b) Resultat der Formularverarbeitung

Abbildung 1.4: Die Darstellung der TransForm-Beispielseite im Browser.

Attribut angegebenen Adresse zugreift und der in diesem Fall ein optimistisches Scheduling-Protokoll verwenden soll. Das Formular enthält zwei Eingabefelder, die als einziges

Attribut das Datenobjekt enthalten, auf das sie zugreifen sollen. Es handelt sich dabei um

die Attribute name sowie population der Tupel der city-Relation der mondial-Datenbank,

die in ihrer id-Spalte den Wert ’FR’ enthalten.

Das <tf:begin>-Tag enthält Optionen für den Transaktionsstart. Da sein Typ als hidden

definiert ist, wird es als verstecktes Formularfeld auf der Seite nicht visuell repräsentiert.

Es sorgt allerdings über das Attribut autostart dafür, dass der Controller automatisch eine

Transaktion startet und die Eingabefelder ihre Startwerte einlesen. Wie der Transaktionsabschluss gehandhabt werden soll, ist im <tf:commit>-Tag spezifiziert. Wie es das typeAttribut festlegt, erzeugt der Controller einen Button, den er gemäß des label-Attributs mit

’sichern’ beschriftet. Der Benutzer kann nun das Commit der Transaktion anfordern, indem er diesen Knopf anklickt. Das letzte Tag, das der Controller berücksichtigen muss, ist

<tf:messages>, über das der Benutzer über den aktuellen Transaktionszustand informiert

wird.

Wie diese Situation sich im Browser nach dieser Initialisierung durch den Controller darstellt, ist in Abbildung 1.4(a) dargestellt. Abbildung 1.4(b) zeigt die Seite nach Abschluss

der Transaktion, in der die Einwohnerzahl auf 217.547 geändert wurde. Wie aus dem Nachrichtenfeld ersichtlich ist, konnte die Transaktion erfolgreich abgeschlossen werden.

1.2.2 Systembedingte Nachteile

Um in TransForm ACID-Transaktionen ohne zusätzliche, externe Komponenten verwirklichen zu können, mussten natürlich einige Kompromisse eingegangen werden. Diese gehen

insbesondere zu Lasten der Mächtigkeit der Anfragesprache sowie der Performance.

7

Kapitel 1 Einleitung

Als Anfragesprache dienen einfache Lese- und Schreiboperationen auf Datenobjekte. Die

so definierte Anfragesprache ist im Vergleich zu Anfragesprachen wie SQL eingeschränkt

und erzielt nicht die gleiche Mächtigkeit.

Neben dem erhöhten Aufwand für den Datenzugriff, bei dem wir als zusätzlichen Schritt

unsere Ausdrücke in die native Anfragesprache übersetzen müssen, wirkt sich auch die

Transaktionsverwaltung und Konflikterkennung, die über dem Transaktionsmechanismus

des Datenbanksystems implementiert sind, negativ auf die Performance aus. Da in jedem

Transaktionsschritt Kontakt zum Webservice aufgenommen wird, entsteht natürlich auch

eine größere Belastung für den Webserver als beim herkömmlichen Formularverarbeitungsmechanismus aus Abbildung 1.1.

1.3 Gliederung

Kapitel 2 soll zunächst Hintergrundinformationen zu den beiden Schwerpunktgebieten dieser Arbeit liefern, dem WWW sowie der Transaktionsverarbeitung. Dabei werden insbesondere die Schwierigkeiten näher erläutert, welche die grundlegende Architektur des Web

der Anwendungsentwicklung sowie der Transaktionsverarbeitung auferlegt.

Im Kapitel 3 wird das TransForm-Framework im Ganzen beschrieben. Dazu werden Architektur, grundlegende Modelle sowie einzelne Komponenten und deren Schnittstellen

vorgestellt und gezeigt, wie diese im Zusammenspiel die ACID-Eigenschaften garantieren.

Eine Datenbank, in der ein TransForm-Dienst die persistenten Daten speichert, wird in

unserer Terminologie als Backend bezeichnet. In Kapitel 4 diskutieren wir die Eignung unterschiedlicher Datenbanksysteme als TransForm-Backends und stellen neben zwei unterschiedlichen Möglichkeiten für relationale Datenbankbackends ein Dateisystem-basiertes

Backend vor.

In Kapitel 5 entwickeln wir verschiedene Scheduler. Dazu rekapitulieren wir zunächst einige Konzepte aus der Serialisierbarkeitstheorie und entwickeln ausgehend von bewährten

Strategien geeignete Scheduling-Protokolle für TransForm-Systeme. Zum Abschluss werden noch die Möglichkeiten verteilter Transaktionen innerhalb eines TransForm-Systems

diskutiert.

Kapitel 6 behandelt die tagbasierte Definition von Formularen sowie deren Umsetzung

in Browsern und vermittelt die grundlegende Idee, wie sich ganze Webanwendungen mit

Hilfe von TransForm-Formularen entwickeln lassen.

Im Kapitel 7 führen wir eine prinzipielle Auswertung der Performance von TransFormSystemen durch und ziehen Vergleiche zu Webanwendungen, die Formulare auf die herkömmliche Art verarbeiten.

Kapitel 8 fasst schließlich die Arbeit zusammen. Dabei wird ein Vergleich zu verwandten

Arbeiten gezogen und noch einmal der Beitrag von TransForm herausgestellt.

8

Kapitel 2

Hintergrund

Da diese Arbeit in der Schnittmenge des WWW und der Transaktionsverarbeitung liegt,

wollen wir zunächst einen Überblick über beide Gebiete liefern und relevante Technologien, Systeme, Konzepte und Forschungsarbeiten vorstellen.

2.1 Das World Wide Web

Seit seiner Einführung als Hypertextsystem mit statisch in Dateien abgelegten Inhalten und

Hyperlinks als einziger Interaktionsmöglichkeit hat das World Wide Web [BL96] eine große

Wandlung durchlaufen und bildet mittlerweile die vielleicht größte Anwendungsplattform.

Die Gründe für diese Entwicklung liegen dabei weniger in den technologischen Vorzügen

des Web als Plattform, sondern vielmehr in der Allgegenwart von Webbrowsern, die sich zu

einem universellen und plattformunabhängigen Anwendungsfrontend entwickelt haben.

2.1.1 Grundlagen & Technologien

Das World Wide Web wurde im Wesentlichen von Tim Berners-Lee als Weiterentwicklung

des Hypertext-Systems Enquire am Genfer Forschungszentrum für Teilchenphysik CERN

entwickelt [BLCGP92], wo es um 1990 seinen endgültigen Namen erhielt und die ersten

Versionen seiner drei Säulen entstanden:

1. HTTP, das Protokoll für die Kommunikation zwischen Web-Clients und Web-Servern

(Hypertext Transfer Protocol [FGM+ 99]).

2. Ein einheitliches Adressierungsschema für beliebige Datenquellen - das Schema der

sogenannten URIs (URI: Universal Resource Identifier [BL94]).

3. HTML als Auszeichnungssprache für Web-Dokumente (HTML = Hypertext Markup

Language).

Berners-Lee schrieb auch die erste Web-Server-Software und stellte Ende des Jahres 1990

unter dem Namen info.cern.ch die ersten, in HTML geschriebenen Web-Seiten der Welt zur

9

Kapitel 2 Hintergrund

Verfügung. Zunächst fand das Projekt vor allem unter wissenschaftlichen Institutionen Verbreitung. Erst mit der Veröffentlichung des Mosaic-Browser 1993 wurde das WWW auch

für Privatanwender verfügbar. Zunächst schufen Netscape mit ihrem 1994 veröffentlichten

Navigator sowie später Microsoft mit dem Internet Explorer De-Facto-Standards für das

WWW, indem nach Belieben neue und nicht standardisierte Features in die Browser integriert wurden. Mittlerweile existiert mit dem W3-Konsortium eine akzeptierte Institution,

die sich um die technischen Grundlagen und Standards im Web kümmert.

Interaktion mit Formularen

Berners-Lees ursprüngliche Idee des Web wich durchaus von dessen tatsächlicher Entwicklung ab, die von nur zum Lesen gedachten Web-Browsern geprägt wurde. Eigentlich sollten

Web-Seiten online editierbar sein, sofern entsprechende öffentliche Schreibrechte vergeben

waren. Diese Ideen mündeten später in WebDAV [EJWG99], einer Erweiterung von HTTP.

Zunächst setzten sich jedoch andere Konzepte durch.

Mit der Einführung der CGI-Schnittstelle [NCS] durch den NCSA Server 1993 in Kombination mit HTML-Formularen wurde die heute noch gültige Grundlage für interaktive

Webanwendungen geschaffen. CGI definiert eine Schnittstelle für den Aufruf externer Programme, die im Wesentlichen aus Variablen sowie Ein- und Ausgabekanälen besteht. Der

Browser fungiert dabei als Gateway für den Aufruf dieser CGI-Programme über eine URL.

So lassen sich Webseiten dynamisch erzeugen. Variablen sind zeichenkettenbasierte NameWert-Paare, die üblicherweise aus den Namen und Inhalten von Formularelementen erzeugt werden. Obwohl CGI-Programme prinzipiell in jeder allgemeinen Programmiersprache geschrieben werden können, wird oft Perl in einem Atemzug mit CGI genannt, da

umfangreiche Bibliotheken die Programmierung erleichtern.

Mittlerweile wurde der Formularbegriff durch den W3C-Standard XForms [W3C00] wesentlich erweitert. XForms folgt dem Model-View-Controller-Muster und sieht eine Trennung von Daten-Modellierung, Darstellung und Steuerung vor. Als Bestandteil des noch in

der Entwicklung befindlichen XHTML-2.0-Standards findet XForms allerdings aktuell lediglich über Plugins Unterstützung in Browsern.

Das „Web 2.0“

Mit dem Platzen der Internetblase um die Jahrtausendwende entstanden bzw. verbreiteten sich Technologien wie XML, SOAP oder Ajax, die später den Begriff des „Web 2.0“

prägten. Neben dem Gedanken des sozialen „Mitmach“-Web, bei dem Inhalte nicht mehr

zentral über große Anbieter sondern vernetzt und dezentral, beispielsweise über Weblogs,

verbreitet werden, steht das Schlagwort auch für eine neue Generation von Webanwendungen. Merkmale dieser neuen Webanwendungen sind eine Benutzerschnittstelle, die der

von Desktopanwendungen nachempfunden ist, und die Integration in andere Seiten als

10

2.1 Das World Wide Web

sogenannte Mashups. Google Maps oder YouTube bilden klassische Anwendungsbeispiele.

Aus technischer Sicht steht „Web 2.0“ für eine Kombination aus unterschiedlichen Technologien wie Web-Service-APIs, Ajax oder Abonnement-Dienste wie RSS, die im Gegensatz

zu älteren Technologien für reichhaltige Webanwendungen wie Java-Applets oder ActiveX

in allen modernen Browsern direkt zur Verfügung stehen.

Der Begriff Ajax (Asynchronous JavaScript and XML) wurde in [Gar05] geprägt und steht

für ein ganzes Paket von Technologien für die asynchrone, XML-basierte Datenübertragung

zwischen Browser und Webserver. Während eine Webseite im Browser dargestellt wird,

tauscht ein JavaScript-Programm im Hintergrund asynchron mit einem Webserver Daten

aus. Dabei handelt es sich in der Regel um XML, das mittels JavaScript geparst und in den

DOM-Baum der Webseite integriert wird. Mit der JavaScript Object Notation hat sich mittlerweile eine leichtgewichtigere Alternative zu XML etabliert. Da HTTP-Anfragen durchgeführt werden, ohne dabei eine Seite komplett neu laden zu müssen, entsteht der Eindruck

einer besseren Performance. Es werden lediglich einzelne Seitenbereiche bei Bedarf neu

dargestellt. Da HTTP-Anfragen asynchron durchgeführt werden ohne den Browsern zu blockieren, werden Wartezeiten von Benutzern oft nicht wahrgenommen.

Die clientseitige Skriptsprache JavaScript wurde ursprünglich für den Netscape Navigator entwickelt. Sie ist heute aber als ECMAScript [ECM99] standardisiert und wird von

den meisten Browsern weitgehend unterstützt. Die Namensähnlichkeit zu Java ist allerdings irreführend. Obwohl die Syntax durchaus Ähnlichkeiten zu der von Java aufweist,

gibt es grundlegende Unterschiede wie beispielsweise eine prototypbasierte anstelle einer

klassenbasierten Objektorientierung.

Eine andere Möglichkeit, Code im Browser zur Laufzeit auszuführen, ist die Skriptsprache des verbreiteten Flash-Plugins. Obwohl Flash in erster Linie für Animationen in Webseiten gedacht ist, lassen sich damit die gleichen Dinge bewerkstelligen wie mit JavaScript.

Web-Services

Das serverseitige Gegenstück zu Ajax bilden im neuen Web die Web-Services oder WebDienste. Ein Web-Service ist für die maschinelle Verarbeitung durch Rechner und nicht für

menschliche Benutzer gedacht und sieht deshalb eine automatisierte Nutzung von Funktionen auf entfernten Rechnern vor. Es haben sich zwei grundsätzliche Arten von Web-Services

etabliert.

SOA-Web-Services

Die service-orientierte Architektur [He] ist ein Architekturstil, der eine Menge voneinander unabhängiger, lose gekoppelter Dienste vorsieht. Ein Dienst wird dabei von einem

Dienstanbieter für einen Konsumenten erbracht. Wesentliches Merkmal der SOA ist eine

plattformunabhängige Kapselung von persistenten Daten durch Dienste.

Dabei haben sich drei XML-basierte Standards als sogenanntes Web-Service-Dreieck eta-

11

Kapitel 2 Hintergrund

bliert. Sie bilden dabei die wichtigsten Teile der Zusammenarbeit zwischen Anbieter und

Konsument ab: Das Zusammenfinden, das Binden sowie den Datenaustausch.

Der Verzeichnisdienst UDDI dient der Registrierung von Web Services und ermöglicht

das dynamische Finden des Web-Services durch den Konsumenten. WSDL erklärt die Benutzung eines Dienstes und standardisiert die Beschreibung der unterstützten Methoden

und deren Parametern. SOAP ist schließlich das Kommunikationsprotokoll, über das der

eigentliche Dienst-Aufruf abgewickelt wird.

REST-basierte Web-Services

Eine andere Art von Web-Services ist aus dem Begriff des REpresentational State Transfer

oder kurz REST entstanden, den Roy Fielding in seiner Dissertation [Fie00] als Architekturstil für Web-Anwendungen einführt. Dabei steht REST weder für ein Produkt noch für

einen Standard, sondern beschreibt, wie bestehende Standards in einer dem Web gerechten

Weise eingesetzt werden können.

Die grundlegende Idee REST-basierter Web-Services sind Ressourcen, die über eine URI

identifiziert werden und beliebig viele Repräsentierungen besitzen. REST-Web-Services sind

einfach gehalten und setzten auf verbreitete Standard-Technologien wie HTTP für die

Schnittstellen und XML als Nachrichtenformat. Dabei wird die HTTP-Methode GET nur

für das Auslesen der Repräsentation einer Ressource verwendet. Andere Methoden werden

für das Ändern (POST), das Erzeugen (PUT) oder das Löschen (DELETE) von Repräsentationen benutzt.

Das World Wide Web stellt selbst eine REST-Anwendung dar. Viele Suchmaschinen, Shops

oder Buchungssysteme sind ohne Absicht bereits als REST-basierter Web Services verfügbar.

2.1.2 Das WWW als Anwendungsplattform

Der Begriff Webanwendung kann einerseits für ein Internet-basiertes Geschäftsmodell stehen, sich andererseits aber auch auf die Lauffähigkeit von Anwendungen in einem WebBrowser beziehen.

Die Abgrenzung von Webanwendungen zu klassischen Websites oder Web-InformationsSystemen ist dabei schwierig. In [IBV98] wird eine Klassifizierung nach Verwendung in

organisatorischen Einheiten vorgenommen: Intranets für organisationsinterne Arbeiten,

Web-Präsenzen bzw. Webauftritte für die Erreichung von Kunden, Electronic-Commerce

für die Interaktion mit Kunden und Extranets für die B2B-Kommunikation.

Architektur

Die grundlegende Architektur ist dabei allerdings für alle Arten von Webanwendungen die

gleiche, egal ob es sich um Ajax-Anwendungen, um eine klassische, formularverarbeitende

Webanwendung oder um dynamisch erzeugte Webseiten handelt. Alle sind Client/ServerAnwendungen, bei denen ein Webbrowser die Rolle des Clients einnimmt, der mit einem

12

2.1 Das World Wide Web

HTMLSeite

HTMLSeite

HTTPAnfrage

HTTPAntwort

Web-Server

Prozess

an

URI

CGIProgramm

Datenbank

Abbildung 2.1: Der grundlegende HTTP-Anfrage-Antwort-Zyklus.

Webserver über HTTP kommuniziert. Dieser implementiert nun entweder direkt oder in

Verbindung mit weiteren Komponenten die Anwendungslogik.

Die konkrete Architektur kann dabei eine große Bandbreite von statischen Web-Sites

als reine Client/Server-Systeme bis hin zu komplexen n-tier-Systemen einnehmen. Den

wichtigsten Spezialfall bildet dabei ein geschichtetes System mit den drei Ebenen Browser,

Webserver und Datenbankserver. Die drei im letzten Abschnitt vorgestellten Pfeiler des

WWW bilden dabei natürlich auch die Basistechnologien jeder Webanwendung.

Anfrage-Antwort-Zyklus als grundlegendes Modell

Das Grundprinzip ist der in Abbildung 2.1 dargestellte Anfrage-Antwort-Zyklus, bei dem

der Browser, ausgelöst durch eine Benutzerinteraktion, eine Webseite vom Webserver anfordert und diese dem Benutzer anzeigt. Der Webserver sendet dazu entweder ein statisches Dokument zurück oder ruft dazu über die CGI-Schnittstelle ein Programm auf, das

die Antwort dynamisch erzeugt.

Eine Webanwendung besteht nun prinzipiell aus vielen solchen aufeinanderfolgenden

Zyklen, die im Allgemeinen über Hyperlinks oder Formulare miteinander verbunden sind.

Konzeptuell besteht eine Webanwendung allerdings aus lediglich einem Programm wie es

auch in Abbildung 2.2 dargestellt ist. Daraus ergeben sich zwei prinzipielle Probleme:

1. Gewährleistung der globalen Kohärenz: Die vielen separaten Programme müssen ein

kohärentes konzeptuelles Programm bilden. Das Gesamtverhalten einer Webanwendung ist über eine Anzahl eigenständiger Programme verteilt und hängt von der Interaktion dieser untereinander ab. Das erschwert die Analyse, Erstellung und Wartung

des konzeptuellen Programms.

2. Anwendungszustand: Da HTTP ein zustandsloses Protokoll ist, muss der Anwendungszustand auf andere Art und Weise zwischen den einzelnen Anfrage-AntwortZyklen bewahrt werden. Üblicherweise werden dazu über Cookies, versteckte Formularfelder oder URL-Codierungen die für den Zugriff auf die eigentlichen Daten in

der Datenbank benötigten Informationen übertragen.

13

Kapitel 2 Hintergrund

HTMLSeite

HTMLSeite

WebserverProgramm

HTMLSeite

HTMLSeite

WebserverProgramm

HTMLSeite

Anwendung

WebserverProgramm

und

Anwendung

HTMLSeite

Abbildung 2.2: Der skript- und seitenbasierte Ansatz (links) sowie der sessionbasierte Ansatz (rechts).

Für die Implementierung von Webanwendungen gibt es viele unterschiedliche Sprachen

und Frameworks, die sich auf unterschiedlichen Abstraktionsebenen einordnen lassen. Dabei kann man drei prinzipielle Ansätze unterscheiden, je nachdem welche Konzepte im Zentrum der Anwendungsentwicklung stehen: 1. Skripte, 2. Webseiten oder 3. Sessions. Auf

unterster Ebene stehen dabei die aus dem letzten Abschnitt bekannten CGI-Programme.

Der skriptbasierte Ansatz

Zentrales Konzept dieses Ansatzes ist ein Skript, das sozusagen als Seiteneffekt seines Ablaufs als Ausgabe eine Webseite erzeugt. Als Schnittstelle kommt erwähntes Common Gateway Interface [NCS] zum Einsatz, über das der Webserver die Anfrage dem Skript vermittelt. Ein großer Nachteil von CGI-Programmen ist ihre relativ schlechte Performanz, weil

der Webserver jeden CGI-Aufruf in einem eigenen Prozess ausführt.

FastCGI umgeht diese Probleme, indem in jedem Prozess mehrere Aufrufe bearbeitet

werden. Es konnte allerdings trotz deutlicher Vorteile gegenüber CGI nie annähernd dessen

Bedeutung erlangen, da sich gleichzeitig einfacher zu handhabende Lösungen des seitenbasierten Ansatzes etablieren konnten.

Der seitenbasierte Ansatz

Der seitenbasierte Ansatz unterscheidet sich nicht grundsätzlich vom skriptbasierten. Allerdings stehen hier Webseiten im Vordergrund, in die ausführbarer Code eingebettet ist. Hier

entsteht die Webseite also nicht als Seiteneffekt. Der Code ist in spezielle Bereiche einer

Webseite integriert und wird bei der Auslieferung der Seite vom Webserver interpretiert.

Es gibt eine ganze Reihe sehr populärer Sprachen, die diesen Ansatz verfolgen, in erster

Linie die Open-Source-Sprache PHP sowie Active Server Pages (ASP) und Servlets (JSP).

Der Webserver muss speziell konfiguriert werden, damit er gewöhnliche HTML-Dateien

von solchen mit eingebettetem Code unterscheiden kann.

14

2.1 Das World Wide Web

Die Performance kann im Vergleich zu CGI-Programmen deutlich gesteigert werden, da

der Interpreter der Skriptsprache als Bibliothek eingebunden und Skripte in Threads des

Webservers ausgeführt werden können.

Der sessionbasierte Ansatz

Ein naheliegender Ansatz, das Problem der globalen Kohärenz zu lösen, ist der sessionbasierte Ansatz, bei dem in einem Prozess nicht mehr nur ein Anfrage-Antwort-Zyklus

verarbeitet wird, sondern alle Zyklen, die zu einem Programm bzw. einer Session gehören. Dieser Ansatz ist in Abbildung 2.2 auf der rechten Seite abgebildet, wo ein Prozess

mehrere Seiten ausliefert.

Dieser Ansatz wurde zuerst im Mawl-Projekt [ABBC99] verwendet, bei dem eine Webanwendung als Ansammlung von Sessions betrachtet wird, die jeweils in einem einzigen

Programm implementiert sind. Dieser Ansatz hat zu der Entwicklung von verschiedenen

domänenspezifischen Sprachen geführt, die den höchsten Abstraktionsgrad für die Entwicklung von Webanwendungen bilden. Einige Vertreter dieser Sprachen stellen wir im

nächsten Abschnitt vor.

Dieser Ansatz erfordert allerdings nicht nur die Anpassung der Webserver-Konfiguration,

sondern benötigt spezielle Webserver, wie beispielsweise Web-Container bzw. EJB-Container innerhalb der im kommerziellen Bereich wichtigen Java-Plattform J2EE.

Das MVC-Entwurfsmuster

Ein häufig im Zusammenhang mit Webanwendungen erwähntes Entwurfsmuster ist das

„Model-View-Controller”-Muster, bei dem die Sicht das Modell (Daten) repräsentiert. Ein

Controller sorgt dafür, dass Änderungen an der Sicht dem Modell bzw. an dem Modell der

Sicht mitgeteilt werden. Die klassische Anwendung sind GUIs. Im Kontext von Webanwendungen entspricht dabei das Browserfenster der Sicht und die Datenbank dem Modell.

Leider ist die Anwendung dieses Entwurfsmusters nicht ganz zutreffend, da die Sicht immer den aktuellen Zustand des Modells widerspiegelt und deshalb über Änderungen durch

den Controller informiert werden sollte. Gerade das ist allerdings bei Webanwendungen

nicht möglich, da die Aktivität, also die Initiierung der Kommunikation, immer vom Browser ausgehen muss. Der Webserver nimmt eine rein passive Rolle ein, in der er auf Anfragen

von Clients wartet. Bestenfalls kann ein Browser ermitteln, ob seine dargestellte Sicht noch

dem Modell entspricht.

2.1.3 Das WWW als Forschungsgebiet

Die Diskrepanz zwischen dem Interesse am WWW als Anwendungs-Plattform und seinen

technologischen Defiziten hat ein riesiges Forschungsgebiet entstehen lassen. Aus Sicht der

Datenbankgemeinschaft sind dabei zwei Gesichtspunkte interessant. Wenn man das WWW

15

Kapitel 2 Hintergrund

selbst als Datenbank betrachtet, müssen die bekannten Konzepte für die Modellierung, Anfragen und Ähnliches angepasst werden. Auch muss die Integration des neuen, semistrukturierten Datenmodells von XML mit dem bewährten relationalen Modell untersucht werden. Die Modellierung und Implementierung von Webanwendungen wird allerdings auch

in der Softwaretechnik untersucht und hat zu der Entwicklung von domänenspezifischen

Sprachen geführt.

Domänenspezifische Sprachen

Domänenspezifische Sprachen sind Programmiersprachen, die im Hinblick auf die Anwendungen einer speziellen Domäne entworfen sind. Für Webanwendungen gibt es eine Reihe

von solchen Sprachen, die Unzulänglichkeiten der Web-Plattform vor dem Programmierer verbergen und die Anwendungsentwicklung der von Desktopanwendungen angleichen.

Sie verfolgen dabei meist den sessionbasierten Ansatz und geben Laufzeitgarantien für die

Wohlgeformtheit und Validität der XML- bzw. HTML-Ausgabe, die Korrektheit des Kontrollflusses, die Typkorrektheit oder die globale Konsistenz von Parametern.

Einer der ersten Ansätze war dabei das Bigwig-Projekt [BMS02]. Bigwig ist eine eigenständige, C-artige domänenspezifische Sprache, die im Wesentlichen einen Sessionbegriff

einführt und zum Kompilierzeitpunkt die Wohlgeformtheit von XHTML-Fragmenten garantiert. Dazu ist XHTML als Datentyp direkt in die Sprache integriert, der wie bei TemplateSystemen Platzhalter enthalten kann, die über spezielle Operationen andere Fragmente

integrieren und so Dokumente dynamisch erzeugen können. Sowohl die RPC-ähnliche Interaktion der Clients mit dem Server als auch deren Kontrollfluss wird direkt im Quellcode

der Anwendung definiert. JWig [CMS03] ist das Nachfolgeprojekt von Bigwig und ersetzt

im Wesentlichen die eigenständige Sprache des Vorgängers durch Java. Dabei wurden die

grundlegenden Ideen und Konzepte weitgehend übernommen bzw. an Java angepasst.

Es existieren auch verschiedene Ansätze für funktionale domänenspezifische Sprachen:

WASH [Thi05] ist dabei der wohl verbreitetste Ansatz. Es bietet in Haskell ein High-LevelInterface für die Programmierung von Webseiten und unterstützt dabei Konzepte wie Sessions, XHTML-Validierung, Typsicherheit und Konsistenz von Parametern. In [Thi06] wird

eine Implementierung von WASH innerhalb eines Webservers vorgestellt. Hier wird ein sessionbasierter Ansatz verfolgt, wodurch WASH-Programme effizienter verarbeiten können,

da eine komplette Session innerhalb eines Threads im Webserver abgearbeitet wird.

Formularvalidierung

Normalerweise wird erst serverseitig überprüft, ob Formularinhalte ihrem Typ genügen.

Im Rahmen des Bigwig-Projekts ist mit PowerForms [BMRS00] ein Framework für die clientseitige Typprüfung von Formularfeldern entstanden. Dabei werden Inhalte von Formularfeldern mittels JavaScript überprüft und die notwendigen Javascriptprogramme können

automatisch erzeugt und in den Browser integriert werden. Es war das erste Projekt, das

16

2.1 Das World Wide Web

dabei auf Standard-HTML-Formulare setzte, während frühere clientseitige Lösungen wie

Active Forms [TB96] auf Tcl-Applets beruhen oder wie Web Dynamic Forms [GL97] ein

eigenes Formularmodell innerhalb von Java-Applets implementieren.

Das WWW aus Sicht der Datenbankgemeinschaft

Aus Sicht der Datenbankgemeinschaft ist das WWW eine große verteilte Datenbank, die

im Vergleich zu relationalen Systemen andere Modelle und Anfragekonzepte benötigt. So

entstand das semistrukturierte Datenmodell und daraus XML mit seinen bekannten Anfragesprachen wie XPath und XQuery.

Anfragen, die sich über das gesamte Web erstrecken, sind die klassische Domäne von

Suchmaschinen. Webseiten werden hier als Knoten von Graphen betrachtet, bei denen die

Kanten den Links entsprechen. Suchmaschinen kombinieren dabei die klassische inhaltsbezogene Suche und die Suche auf der Struktur von Webseiten.

Aber auch für die Erzeugung bzw. Verwaltung von Web-Sites ist die Modellierung der

Struktur und Definition von Integritätsbedingungen an diese Struktur sinnvoll. Strudel

[FFK+ 98] ist eine der wichtigsten Arbeiten, die Datenbankkonzepte auf die Web-SiteErzeugung anwenden. Die Schlüsselidee ist die Trennung von 1) der Verwaltung der Daten,

2) der Erzeugung und Verwaltung der Struktur der Site und 3) der visuellen Repräsentation

der einzelnen Seiten.

Modellierung von Web-Anwendungen

Schon früh wurde erkannt, dass die Erzeugung und das Management von Webseiten Datenmanagementprobleme sind, die von Datenbanktechnologie und deklarativer Spezifikation

der Inhalte und Struktur profitieren. HDM [GPS93] hatte das Ziel, die Entwicklung von

Webanwendungen weitestgehend zu automatisieren. Es bahnte den Weg für das model-driven design von Hypermedia-Anwendungen und beeinflusste spätere Arbeiten wie OOHDM

[RSL99] und WebML [CFB00].

[RSL99] beschreibt die Web-Modellierung mit OOHDM, das vier Modelle definiert, die

jeweils als Sicht der darunterliegenden Modellschicht definiert sind: Neben dem konzeptuellen Modell, gibt es jeweils eines für Navigation, Schnittstellen und die Hypertexterzeugung.

WebML [CFB00] verfolgt eine datenorientierte Modellierungsmethode die auf das ERModell als Modellierungssprache zurückgreift und deren Stärken bei datenintensiven Webseiten liegt. Ein großer Vorteil von WebML ist die Unterstützung durch die kommerzielle

Web-Entwicklungssoftware WebRatio.

Template-Systeme

Die Trennung von Inhalt und Layout ist auch die Idee von Template-Systemen. Dabei werden Vorlagen für das Layout eines HTML-Dokuments durch Template Engines dynamisch

mit Inhalt gefüllt, der aus einer Datenbank gelesen wird.

17

Kapitel 2 Hintergrund

MyXML [KK00] ist ein Beispiel einer solchen Template Engine. Die Templates sind dabei

spezielle Elemente eines XML-Dokuments, die SQL-Anfragen enthalten, Loops definieren

oder CGI-Parameter bereithalten können. Template-Dokumente enthalten also dynamisch

erzeugten Inhalt, der mit XSL in endgültige Formate wie HTML transformiert wird. Das

System erzeugt dabei automatisch den Java-Code für ein Servlet, das die enthaltenen SQLAnfragen dynamisch ausführt. Als Gegenstück auf Clientseite werden Formulare bereitgestellt [KKK02], über die Datenbankinhalte bearbeitet werden können.

Relationale Datenbanken und XML

Da XML die Grundlage des Datenaustauschs im E-Commerce bildet, Daten normalerweise

aber in relationalen Datenbanken gehalten werden, hat sich der Import von XML und der

Export nach XML bei relationalen Datenbanken als wichtiger Gegenstand der Forschung

etabliert.

Als XML-Publishing wird dabei der Export von Datenbankinhalten nach XML bezeichnet, der von den großen kommerziellen Datenbanksystemen in jeweils unterschiedlicher

Form schon lange unterstützt wird und mittlerweile als SQL/XML im SQL:2003-Standard

[EMK+ 04] enthalten ist. Dem entgegengesetzt ist der Import, also die Speicherung von

XML-Dokumenten in relationalen Datenbanken. Eng damit verknüpft ist die Auswertung

von XQuery- bzw. XPath-Anfragen auf solchen XML-Dokumenten mittels SQL.

Es existieren zahlreiche Ansätze, von denen frühe wie [DFS99] noch mit den ersten Anfragesprachen für semistrukturierte Daten wie Lorel arbeiteten, während spätere Arbeiten

[YASU01, DTCO03] direkt XPath/XQuery auswerten.

XTABLES [FKS+ 02b] bzw. sein Vorgängerprojekt XPERANTO [CFI+ 00] ist eine Middleware, die auf einem beliebigen relationalen Datenbanksystem aufbaut und versucht, die

Lücke zwischen XML-basiertem Datenaustausch und relationaler Datenhaltung zu schließen. Es stellt dabei ein Framework bereit, um einerseits XML-Views von relationalen Daten

zu erzeugen und andererseits XML-Dokumente relational abzuspeichern. Dabei benutzt

XTABLES XQuery als universelle Sprache sowohl für die Erzeugung der Sichten als auch

für nahtlose Anfragen über den Sichten, den relationalen Daten sowie Metadaten und den

abgespeicherten XML-Dokumenten.

Mit SilkRoute [FKS+ 02a] können XML-Sichten von relationalen Daten erzeugt und angefragt werden [FMS01]. In SilkRoute wird dazu eine spezielle Sprache namens RXL für

die Erzeugung eingeführt, während für Anfragen eine andere Sprache namens XML-QL

[DFF+ 98] vorgesehen ist.

2.2 Transaktionsverarbeitung

Geschäftsabschlüsse oder Geschäfts-Transaktionen bezeichnen in der Regel ein Wechselspiel zwischen Unternehmen untereinander oder mit Personen, bei denen Geld, Dienstleistungen, Produkte o.Ä. ausgetauscht werden. Die dafür notwendige Buchhaltung wird

18

2.2 Transaktionsverarbeitung

dabei mittlerweile meist elektronisch von sogenannten Transaktionsverarbeitungssystemen

(transaction processing systems, TP-Systemen [BN97]) erledigt, die für die benötigten Geschäftsabläufe eine Reihe von Transaktionsprogrammen durchführen. Eines der ersten und

immer noch größten TP-Systeme war dabei das Reservierungssystem Sabre [CMM95], das

Anfang der 60er Jahre von IBM und American Airlines entwickelt wurde. Heutzutage gibt

es eine ganze Reihe von großangelegten TP-Anwendungen für Geschäftsfelder wie das

Bankwesen oder die Bestandsverwaltung.

Eine Transaktion ist dabei die Ausführung eines Transaktionsprogrammes, das für die

Ausführung seiner Funktion auf eine mit vielen anderen Transaktionen gemeinsam benutzte Datenbank (shared database) zugreift. Wenn wie in obigen Anwendungsbeispielen das

Ergebnis eines Transaktionsprogramms direkt erwartet wird, spricht man klassischerweise von online transaction processing (OLTP) im Gegensatz zu einem Batch-Betrieb, in dem

Transaktionen offline durchgeführt werden.

TP-Anwendungen werden von einem großen Spektrum von Computersystemen verarbeitet. Das können einfache PCs für Anwendungen mit direktem Zugriff auf einen (lokalen)

Datenbankserver sein. Typischerweise haben wir es jedoch mit in großem Maßstab verteilten Systemen und heterogenen Komponenten zu tun. Diese Computersysteme bilden die

eigentlichen TP-Systeme und bestehen neben Software eventuell aus speziell angepasster

Hardware, beispielsweise, wenn Geldautomaten zum Einsatz kommen. Sie erfüllen dabei

folgende drei Hauptfunktionen, die für jede Transaktion genau einmal komplett abgearbeitet werden und dabei permanente Ergebnisse erzeugen:

1. Beschaffung der Eingabe auf Seiten des Clients: Das klassische Interface sind Formulare bzw. Terminals. Möglicherweise kommen aber auch spezielle Bausteine wie

Sensoren oder Barcode-Scanner zum Einsatz. Jedenfalls wird in Reaktion auf die Eingabe eine Anfrage generiert.

2. Vermittlung der Anfrage: Wenn die Anfrage bzw. der Request akzeptiert wird, muss

das entsprechende Transaktionsprogramm ermittelt und aufgerufen werden. In verteilten Systemen kommt hier ein TP-Monitor zum Einsatz, der diese Vermittlung auch

im Netzwerk sicher durchführt.

3. Transaktionsausführung: Schließlich erfolgt die eigentliche Verarbeitung der Daten.

Dazu kommt üblicherweise eine Datenbank zum Einsatz.

2.2.1 Benutzerschnittstellen

Die klassische Benutzerschnittstelle von TP-Systemen sind die Block-Mode-Terminals früherer Mainframe-Architekturen, bei denen immer ein kompletter Bildschirminhalt übertragen

wurde. Obwohl solche Benutzerschnittstellen zwischenzeitlich als überholt galten, sind sie

mit dem Aufkommen von Browsern als Clients für WWW-basierte TP-Systeme wieder aktuell geworden. Die Ähnlichkeit zu Web-Formularen ist nicht zu übersehen.

19

Kapitel 2 Hintergrund

Im Rahmen der formularorientierten Analyse [DW04] werden solche formularbasierten

Schnittstellen als Submit-Response-Style-Interfaces bezeichnet, bei denen die Mensch-Computer-Interaktion als alternierender Austausch von Nachrichten modelliert wird. Sie zeigen

dem Benutzer zu jedem Zeitpunkt eine aktuelle Seite, die Current Page und erlauben dem

Benutzer zwei Formen der Interaktion mit dem Interface: Page Edits und Page Changes.

Page Changes sind Interaktionen, die zu einem Seitenwechsel führen. Sie tauschen die

aktuelle Current Page gegen eine neue aus. Page Edits sind Interaktionen innerhalb der

Current Page, bei denen Formulare ausgefüllt werden. Formulare sind dabei die einzigen

editierbaren Bereiche einer Seite. Da Page Edits immer in Vorbereitung eines Page Changes

erfolgen, spricht man auch von einem 2-stufigen Interaktions-Paradigma.

2.2.2 Das Transaktionskonzept

Eine entscheidende Rolle in jedem TP-System spielt natürlich die Datenbank, die erst eine

fehlerfreie Verarbeitung von simultanen Datenzugriffen garantiert.

Dazu hat die Datenbankgemeinschaft das Transaktionskonzept [Gra81, WV01] entwickelt, dessen Hauptidee es ist, die konsistente Verarbeitung von Daten auch in einem nicht

fehlerfreien Umfeld garantieren zu können, selbst wenn diese Daten von mehreren Programmen gleichzeitig bearbeitet werden. Eine Schlüsseleigenschaft dabei ist, dass dieses

als Abstraktionskonzept in generischer Art und Weise erreicht wird. Die Anwendungslogik

kann also von einer idealen Umgebung ausgehen, in der folgende Effekte maskiert sind:

• Nebenläufigkeit: alle Effekte, die entstehen, wenn mehrere Programme gleichzeitig

gemeinsame Daten bearbeiten. Jede Transaktion hat den Eindruck, der einzige Client

zu sein.

• Fehlersituationen: alle Effekte, die entstehen, wenn Programme abstürzen, unterbrochen werden oder wenn Hardwarefehler auftreten.

Transaktionen sind so etwas wie ein Kontrakt zwischen Anwendung und Transaktionsserver: die Anwendung gibt die Transaktionsgrenzen und die gewünschte Terminierung bekannt. Der Server betrachtet alle Anfragen innerhalb dieser Grenzen als zu einer Transaktion gehörend und garantiert gewisse Eigenschaften für diese Menge von Anfragen in Bezug

auf die Daten. Der Transaktionsserver muss dazu folgende Aufrufe anbieten:

1. Begin Transaction: legt den Anfang einer Transaktion fest.

2. Commit Transaction: legt das Ende einer Transaktion fest. Damit verbunden ist die

Aufforderung, alle Effekte der Transaktion dauerhaft zu machen.

3. Abort Transaction: legt den Abbruch einer Transaktion fest. Damit verbunden ist die

Aufforderung, alle Effekte der Transaktion ungeschehen zu machen.

20

2.2 Transaktionsverarbeitung

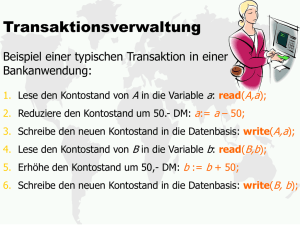

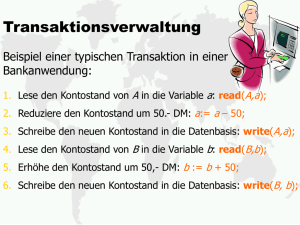

Es haben sich vier elementare Eigenschaften herauskristallisiert, die ein Transaktionsserver

für die Maskierung von Fehlersituationen und Nebenläufigkeit während der Transaktionsausführung garantieren muss, die als sogenannte ACID-Eigenschaften bekannt sind:

• Atomizität: Die Atomizität fordert, dass die Schritte einer Transaktion entweder komplett oder gar nicht in die Datenbank übertragen werden und für andere Transaktionen erst sichtbar sind, wenn die Transaktion erfolgreich abgeschlossen ist. Im Falle

von System- und Transaktionsfehlern muss der Eindruck erweckt werden, dass die

Transaktion nie stattgefunden hat.

• Konsistenz-Erhaltung: Diese Eigenschaft verlangt, dass Integritätsbedingungen in Bezug auf die Daten von Transaktionen eingehalten werden. Eine Transaktion darf die

Datenbank nur von einem konsistenten Zustand in einen anderen konsistenten Zustand überführen. Nur innerhalb einer Transaktion sind inkonsistente Zwischenzustände erlaubt.

• Isolation: Diese Eigenschaft verlangt, dass Transaktionen voneinander isoliert sind.

Jede Transaktion verhält sich, als ob sie die einzige wäre und sieht nur konsistente

Zustände.

• Dauerhaftigkeit: Die Dauerhaftigkeit garantiert im Falle eines erfolgreichen Transaktionsabschlusses, dass die Daten erhalten bleiben, egal welche Fehlersituationen auch

auftreten.

2.2.3 TP-Monitore

TP-Monitore [Ber90] sind Software-Systeme, die Kernfunktionen für verteilte TP-Systeme

bereitstellen und zwischen dem Anwendungsprogramm und der Datenbank stehen. Sie sorgen neben einer effektiven Ausnutzung der Systemressourcen für einen korrekten Ablauf

der Transaktionen und für zusätzliche Datensicherheit in großen Netzwerken. Für einfache

Client-Server-Verbindungen in lokalen Netzen sind sie überdimensioniert. Die grundlegende Architektur umfasst dabei Komponenten für alle Hauptfunktionen eines TP-Systems:

1. Präsentations-Server: Sie regeln die Interaktion mit einem Endbenutzer über Menüs

oder Formulare. Dabei sammelt ein Präsentations-Server Eingabeparameter, identifiziert Transaktionen und ist für die Authentifizierung zuständig.

2. Workflow-Controller: Seine Hauptaufgabe ist die Vermittlung zwischen 1. und 3. Dabei wählt er die Transaktionsprogramme aus, steckt Transaktionsgrenzen ab und behandelt Fehlersituationen.

3. Transaktions-Server: Die Anwendung, die die eigentlichen Transaktionsprogramme

ausführt. Dazu wird in der Regel auf eine Datenbank zugegriffen.

21

Kapitel 2 Hintergrund

Damit die Kommunikation zwischen unterschiedlichen Prozessen sicher durchgeführt

werden kann, wird oft das sogenannte queued transaction processing [BHM90] verwendet.

Im Gegensatz zu einer direkten Kommunikation beispielsweise über RPC [BN84] kommt

hier eine persistente Warteschlange zum Einsatz, in die Clients und Server Anfragen und

Antworten einfügen bzw. herausnehmen. Diese Art der Kommunikation ist asynchron, kann

also auch benutzt werden, wenn der Kommunikationspartner gerade nicht verfügbar ist.

Es gibt eine ganze Reihe von kommerziellen Transaktionsmonitoren. Das Customer Information Control System (CICS) [IBM] ist der wohl verbreitetste und steht für viele Plattformen zur Verfügung.

Tuxedo [ACM94] ist ein auf Unix-Systeme beschränkter TP-Monitor, der für ein AnfrageAntwort-Paradigma mittels persistenter Warteschlangen optimiert ist und mittels des 2Phasen-Commit-Protokoll verteilte Transaktionen unterstützt. Encina [She93] ist ein weiterer Monitor für UNIX-Plattformen und basiert auf dem Architekturmodell der X/Open für

verteilte Transaktionsverarbeitung.

Obwohl TP-Monitore in den 90er-Jahren gut verstandene und etablierte Softwaresysteme waren, entstanden in dieser Zeit neue Herausforderungen, vor allem durch das WWW.

2.3 Transaktionsverarbeitung im WWW

Dank seiner Natur als Client/Server-System und der Allgegenwart von Browsern mit ihren

HTML-Formularen ist das WWW auch als Plattform für TP-Systeme sehr attraktiv.

Die Architektur von Web-Anwendungen erlaubt unterschiedliche Ansätze für die Umsetzung des Transaktionsmanagements. Wir können dabei folgende Klassifizierung vornehmen [RS00]:

1. clientseitig: Hier erfolgt der Datenbankzugriff direkt aus dem Browser heraus. Dazu

kommen externe Viewer oder Plugins wie Java-Applets oder Flash zum Einsatz, die

innerhalb des Browsers eine eigene Anwendungsplattform installieren. Der Webserver liefert lediglich noch den Anwendungscode aus. [GL97] ist ein Beispiel eines

solchen Systems aus der Forschung, bei dem ein eigenes Formularmodell durch JavaApplets implementiert wird.

2. serverseitig: Hier erfolgt der Datenbankzugriff direkt aus dem Webserver heraus. Die

Transaktionsverarbeitung ist komplizierter, da weder Webserver noch Datenbankserver für dieses Szenario entworfen sind.

3. middleware-basiert: Bei diesem Ansatz werden Transaktionsdienste in zusätzlichen

Komponenten implementiert. Auch dieser Ansatz stellt in gewisser Weise eine Emanzipation von der Web-Architektur dar. Die Konsequenz ist die Festlegung auf die spezielle Architektur und Schnittstellen, die die Middleware vorgibt. Dieser Ansatz bietet

größtmögliche Freiheit im Entwurf der Systeme.

22

2.3 Transaktionsverarbeitung im WWW

Der serverseitige Ansatz stellt dabei die größten Herausforderungen, da er als einziger

an die Architektur des WWW gebunden ist und weder auf Seiten des Browsers noch des

Webservers besondere Anforderungen stellt. Neben der HTTP-Verbindung zwischen dem

Browser und dem Webserver macht dabei vor allem die Datenbankverbindung Probleme

für die Transaktionsverarbeitung. Das gilt allerdings nicht für alle Anwendungen.

Eine Möglichkeit, Unterstützung für Transaktionen in Webanwendungen zu integrieren,

ist die direkte Zuordnung von HTTP-Anfragen zu Transaktionsprogrammen. Die nötigen

Parameter sind dabei in der URL enthalten. Angewendet auf die Hauptfunktionen eines

TP-Monitors agiert der Webserver dabei als Workflow-Controller, der mit dem Transaktionsserver in Verbindung steht, während der Webbrowser die Rolle eines Präsentations-Server

übernimmt.

Wenn diese Zuordnung ausreichend ist, können die Transaktionen der Datenbank benutzt werden. In vielen Fällen ist das allerdings nicht möglich, gerade bei der Umsetzung

formularbasierter OLTP-Anwendungen. Wie wir schon in der Einleitung gesehen haben,

müssen hier mehrere HTTP-Anfragen einer Transaktion zugeordnet werden.

2.3.1 Datenbankverbindungen

Normalerweise besitzt jeder Datenbank-Server eine eigene Schnittstelle für den Zugriff von

Clients. Die prinzipielle Funktionsweise ist dabei allerdings immer die gleiche.

Für den Zugriff auf den Datenbankserver muss der Client zunächst eine Verbindung aufbauen. Eine Verbindungsanfrage enthält dabei neben Parametern, die Verbindungsoptionen

festlegen, auch Authentifizierungsinformationen. Sobald die Verbindung etabliert ist, kann

der Client entweder Anfragen für die Datenverarbeitung abschicken oder Transaktionen

über die üblichen Kommandos steuern. Bei Verbindungsende werden alle nicht abgeschlossenen Transaktionen des Clients automatisch abgebrochen.