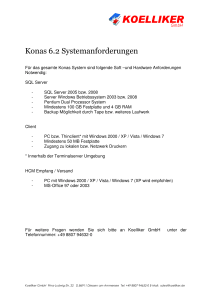

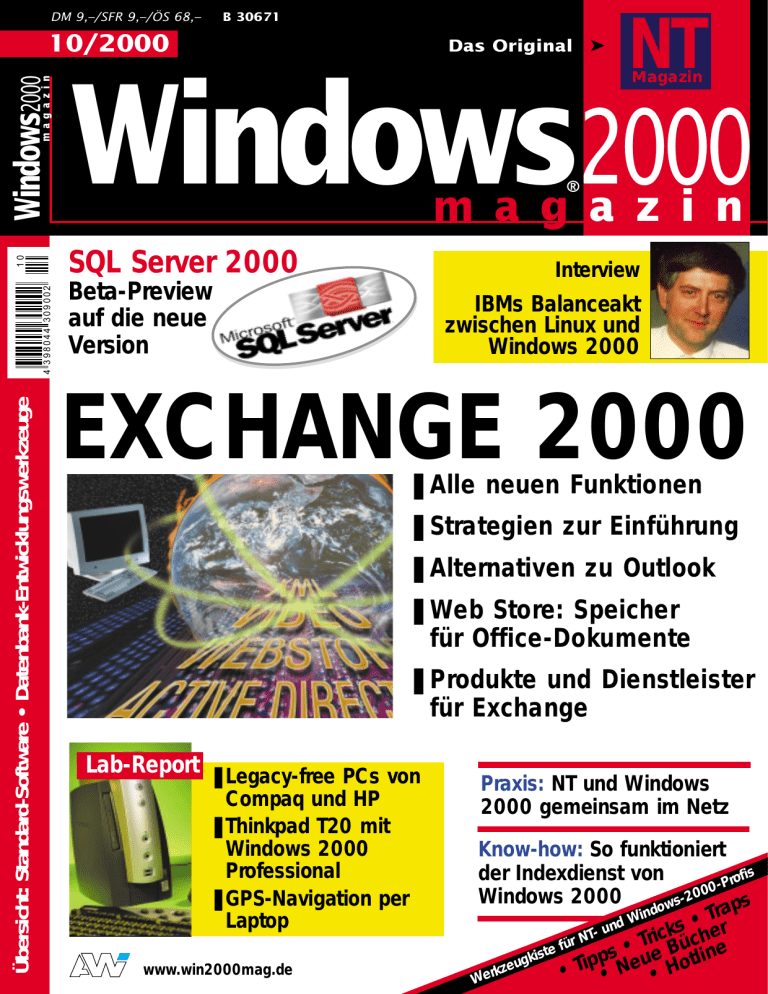

Windows 2000 10

Werbung