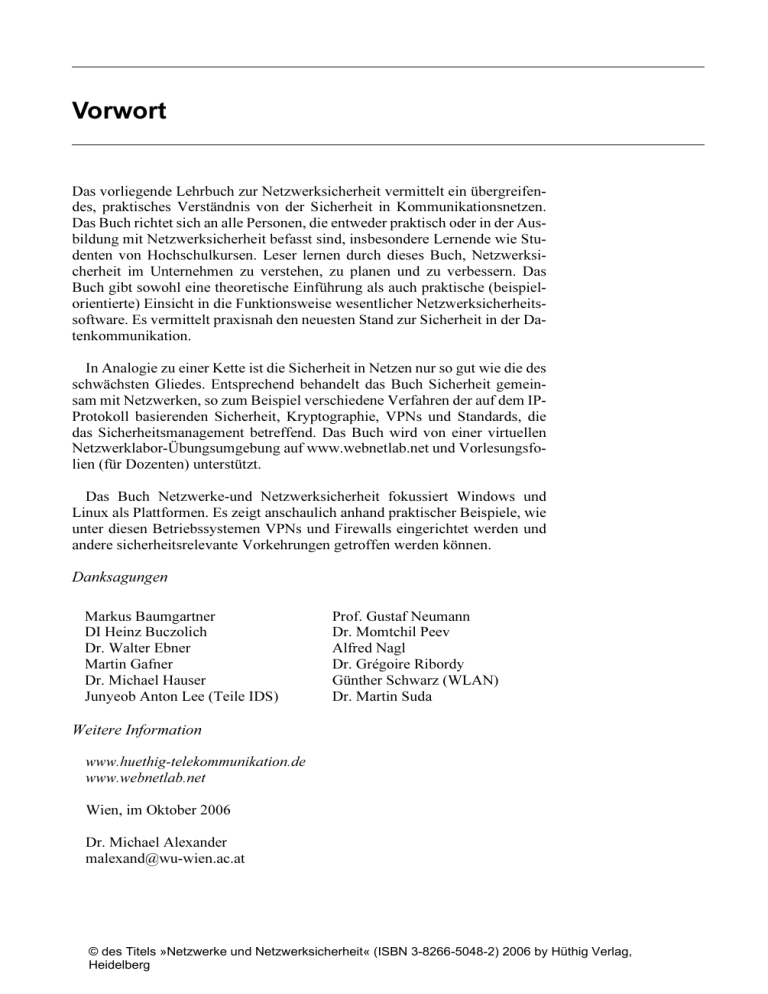

Vorwort - Buecher.de

Werbung