Evolutionäre Algorithmen Gutachter

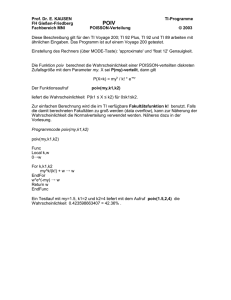

Werbung