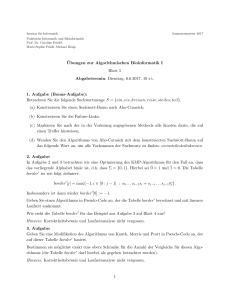

Algorithmische Bioinformatik I/II

Werbung