Einführung in die Informatik, Algorithmen und Datenstrukturen

Werbung

Einführung, Algorithmen und Datenstrukturen

1

Erweiterungsteile zum Skript als Anhang am ENDE

Das vorliegende Script wurde in der Vergangenheit erfolgreich für die Ausbildung von

Fernstudenten genutzt. Eine Überarbeitung im Rahmen der augenblicklichen

Lehrveranstaltung ist vorgesehen, der Originaltext bleibt aber für das volle Semester im Netz

verfügbar.

Einführung in die Informatik, Algorithmen und Datenstrukturen

(Studiengang Informatik, Fernstudium)

Dozent Dr.-Ing.habil. Georg Paul

Dipl.Inf. Dirk Jesko

Otto-von-Guericke-Universität

Fakultät für Informatik

Institut für Technische und Betriebliche Informationssysteme

Dez. 1999

Einführung, Algorithmen und Datenstrukturen

2

Vorwort

Die Informatik hat sich in den letzten Jahren zu einer umfangreichen Fachwissenschaft

entwickelt. Das drückt sich u.a. in der großen Zahl der Lehrfächer aus, die zum Beispiel in

einem Studiengang Informatik angeboten werden. Natürlich müssen in den ersten Semestern

die Grundlagen in den mathematischen, naturwissenschaftlichen und Informatikfächern gelegt

werden. Das Lehrfach „Einführung, Algorithmen und Datenstrukturen“ soll dabei eine

Plattform für die sich anschließenden Fächer aus den Teilgebieten der Theoretischen,

Technischen und Praktischen Informatik bilden. Dabei ist die Motivation für die Informatik

ein erklärtes Ziel der Lehrveranstaltung.

Der erste Teil beinhaltet eine Einführung, indem Aspekte des Entwurfs, der Theorie und der

Ausführung von Algorithmen behandelt werden. Dieser Teil lehnt sich dabei sehr eng an den

Klassiker in der Informatikliteratur

Goldschlager/Lister: Informatik - Eine moderne Einführung, 3., bearbeitete und

erweiterte Auflage, Hanser Verlag München, 1990

an.

Natürlich ist es gut, bereits bei den praktischen Übungen zur Entwicklung von Algorithmen

an eine Implementierung zu denken. Deshalb ist ein zweites Lehr- und Lernziel des ersten

Teiles das Kennenlernen einer Programmiersprache. Vereinbarungsgemäß sollte dies im

Lehrplan der Fakultät für Informatik der Otto-von-Guericke-Universität Magdeburg eine

prozedurale Programmiersprache sein. Der Lehrende entschied sich für C/C++. Als abrufbare

Literaturquelle steht zum Erlernen der Syntax und zum Üben ein Skriptum

Paul/Nikolov: Grundlagen der Informatik für Ingenieure , überarbeitete Auflage 1998

http://wwwiti.cs.uni-magdeburg.de/

zur Verfügung.

Einführung, Algorithmen und Datenstrukturen

1

2

3

4

5

3

EINFÜHRUNG

7

1.1

Geschichte der Informatik [REM91]

7

1.2

Computer und Algorithmen

12

1.3

Programme und Programmiersprachen

14

1.4

Software-Hardware-Hierarchie

16

1.5

Bedeutung der Algorithmen

16

ENTWURF VON ALGORITHMEN

18

2.1

Algorithmen, Programme, Programmiersprachen

18

2.2

Syntax und Semantik

18

2.3

Schrittweise Verfeinerung von Algorithmen

19

2.4

Steueralgorithmen

19

2.5

Modularität

21

2.6

Rekursion

22

2.7

Parallelität

24

2.8

Datenstrukturen

25

THEORIE DER ALGORITHMEN

28

3.1

Berechenbarkeit

28

3.2

Komplexität

32

3.3

Korrektheit

36

3.4

Nichtprozedurale Algorithmen

39

ALGORITHMENAUSFÜHRUNG: AUFBAU VON COMPUTERN

42

4.1

Struktur von Computern

42

4.2

Physikalische und elektronische Bausteine

42

4.3

Mikroprogrammierte Computer

43

ALGORITHMENAUSFÜHRUNG: SYSTEMSOFTWARE

44

Einführung, Algorithmen und Datenstrukturen

4

5.1

Sprachübersetzer

44

5.2

Betriebssysteme

46

6

EINFÜHRENDES BEISPIEL : GRÖßTER GEMEINSAMER TEILER

7 ZUSAMMENHANG DATENMODELLE, DATENSTRUKTUREN,

ALGORITHMEN

48

48

7.1

Datenmodelle, Datenstrukturen in C++ (C)

48

7.2

Elementare Datenstrukturen

49

8

BÄUME

58

9

REKURSION

59

10

SORTIERALGORITHMEN

59

10.1 Elementare Sortierverfahren

59

10.2 Quicksort

59

10.3 MergeSort

59

10.4 Prioritätswarteschlangen

60

11

SUCHVERFAHREN

63

12

VERARBEITUNG VON ZEICHENFOLGEN

63

12.1 Pattern Matching

12.2 SYNTAXANALYSE (PARSING)

12.4 Kryptologie

13

ALGORITHMEN FÜR GRAPHEN

65

69

74

77

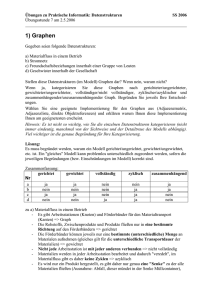

13.1 Allgemeines

77

13.2 Darstellung von Graphen

A BC D EFGH IJKLM

78

80

13.3 Operationen auf Graphen

13.3.1 Tiefensuche

13.3.2 Breitensuche

81

81

83

13.4 Zweifacher Zusammenhang (biconnectivity)

84

Einführung, Algorithmen und Datenstrukturen

5

13.5 Gewichtete Graphen

84

13.6 Gerichtete Graphen

85

ABBILDUNG 1.1-1: GRUNDSTRUKTUREN EINES RECHENSYSTEMS

8

ABBILDUNG 1.1-2 RECHNERARCHITEKTUR

11

ABBILDUNG 1.2-1:KOMPONENTEN EINES COMPUTERS

14

ABBILDUNG 1.3-1: STUFEN DER ALGORITHMUSAUSFÜHRUNG

15

ABBILDUNG 2.6-1: TÜRME VON HANOI

22

ABBILDUNG 2.7-1: PAARWEISE ADDITION VON ZAHLEN

24

ABBILDUNG 2.8-1: UNSTRUKTURIERTE DATEN

25

ABBILDUNG 2.8-2: STRUKTURIERTE DATEN

26

ABBILDUNG 2.8-3: BAUMSTRUKTUR

26

ABBILDUNG 2.8-4: SORTIERTER BINÄRBAUM

27

ABBILDUNG 3.1-1: ABLAUF DES ALGORITHMUS STOPP-TESTER

29

ABBILDUNG 3.1-2: ALGORITHMUS SPAßIG

30

ABBILDUNG 3.1-3: PARTIELLE BERECHENBARKEIT

31

ABBILDUNG 3.2-1: DIE HERAUSFORDERUNG AN DIE COMPUTERWELT

32

ABBILDUNG 3.2-2: STANDARDALGORITHMUS ZUR MULTIPLIKATION

33

1,59

ABBILDUNG 3.2-3: EIN N -MULTIPLIKATIONSALGORITHMUS

33

ABBILDUNG 3.2-4: KASTENPROBLEM MIT EINER LÖSUNG

36

ABBILDUNG 3.4-1: FUNKTIONALER ALGORITHMUS ZUM AUFSUMMIEREN EINER

LISTE

39

ABBILDUNG 5.1-1: ÜBERSETZUNGSPHASEN

45

ABBILDUNG 7.2-1: VERKETTETE LISTE

50

ABBILDUNG 7.2-2:VERKETTETE LISTE MIT ANFANGS- UND ENDKNOTEN

50

ABBILDUNG 7.2-3: ÄNDERUNG DER REIHENFOLGE IN EINER VERKETTETEN

LISTE

50

ABBILDUNG 7.2-4:EINFÜGEN EINES LISTENELEMENTES

50

ABBILDUNG 10.4-1: EIN HEAP ALS VOLLSTÄNDIGER BAUM

61

ABBILDUNG 10.4-2: HEAP ALS FELD

61

ABBILDUNG 10.4-3:EINFÜGEN VON P

62

ABBILDUNG 10.4-4: EINFÜGEN VON C FÜR DAS GRÖßTE ELEMENT

62

ABBILDUNG 10.4-5: ENTFERNEN DES GRÖßTEN ELEMENTS

62

ABBILDUNG 12.1-1 AUTOMAT ZUR MUSTERERKENNUNG

66

ABBILDUNG 12.1-2 KONSTRUKTION VON ZUSTANDSAUTOMATEN

67

ABBILDUNG 12.1-3 SYNTAXBAUM FÜR (A*B+AC)D

69

ABBILDUNG 12.1-4TRIE ZUR KODIERUNG DER ZEICHEN A,B,C,D UND R

72

ABBILDUNG 12.1-5 HÄUFIGKEIT IN DER ZEICHENFOLGE A SIMPLE..

73

ABBILDUNG 13.1-1 BEISPIEL EINES GERICHTETEN GRAPHEN

77

ABBILDUNG 13.1-2 MARKIERTER GRAPH MIT 2 KNOTEN

77

ABBILDUNG 13.2-1 GRAPH ZUR ADJAZENZLISTE

80

ABBILDUNG 13.3-1 TIEFENSUCH-WALD, ADJAZENZLISTE

82

ABBILDUNG 13.3-2 TIEFENSUCH-WALG, ADJAZENZMATRIX

83

ABBILDUNG 13.4-1 EIN NICHT ZWEIFACH ZUSAMMENHÄNGENDER GRAPH

84

ABBILDUNG 13.5-1 UNGERICHTETER, GEWICHTETER GRAPH

84

ABBILDUNG 13.6-1EIN GERICHTETER GRAPH

86

ABBILDUNG 13.6-2 TIEFENWALD-SUCHE FÜR EINEN GERICHTETEN GRAPHEN 86

TABELLE 1.1-1VERGLEICH DUAL - UND DEZIMALSYSTEM

7

Einführung, Algorithmen und Datenstrukturen

6

TABELLE 1.1-2: MERKMALE DER RECHNERGENERATIONEN

11

TABELLE 1.2-1 ALGORITHMEN FÜR ALTTAGSPROZESSE

13

TABELLE 2.7-1: AUSFÜHRUNG DES ALGORITHMUS ZUR PAARWEISEN ADDITION25

TABELLE 3.2-1: AUSFÜHRUNGSZEITEN FÜR ALGORITHMEN

33

TABELLE 12.1-1 AUTOMAT ALS FELD

67

TABELLE 12.1-2 INHALT DER DEQUE WÄHREND DER ERKENNUNG VON AAABD68

TABELLE 13.2-1 ADJAZENZMATRIX EINES GERICHTETEN GRAPHEN NACH

OBIGER ABBILDUNG

79

Einführung, Algorithmen und Datenstrukturen

7

Teil I: Einführung

1

Einführung

1.1 Geschichte der Informatik [REM91]

(Zahlensysteme, Grundelemente eines Rechensystems, Rechenmaschinen/Computer,

Rechnerarten, Aufbau eines Digitalrechners)

Literatur:

Rembold/Levi : Einführung in die Informatik für Naturwissenschaftler und Ingenieure,

3. Auflage, Hanser Verlag München 1999

Die Entwicklung des Rechners begann mit der Erfindung der Zahlensysteme.

Die meisten wichtigen Kulturvölker hatten ihre eigenen Zahlensysteme (Sumerer, Ägypter,

Babylonier, Römer, Chinesen, Maya.. ). Diese Systeme waren Stellenwert- oder

Positionssysteme, d.h., der Wert einer Zahl hängt nicht nur von der Form eines Zeichens

sondern auch von seiner Stellung in einer Zahl ab.

Beispiel:

Jahreszahl 1965 im römischen System

MCMLXV

(2 * 1000 - 100) +50 +10 + 5

Das von uns am meisten verwendete Dezimalsystem kam im Mittelalter aus Indien.

Elektronische Rechner arbeiten nach dem Prinzip der Dualarithmetik (Leibniz 1646-1716).

Der Ursprung könnte jedoch bei den alten Chinesen liegen. Eine Dualzahl kann den Wert 0

oder 1 annehmnen. Diese Werte können mit elektrischen Schaltungen verwirklicht werden,

d.h., liegt z.B. keine Spannung an, deuten wir es als Wert 0, ansonsten als Wert 1.

Technisch kann man dies mit Schaltern, Relais, Röhren oder Transistoren realisieren. Mit

integrierten Schaltungen können sodann komplexe Rechenwerke aufgebaut werden, die die

vier Grundrechenarten Addieren, Subtrahieren, Multiplizieren und Dividieren sehr effizient

durchführen können.

Dual-System (Basis 2)

m= 10 9 8 7 6 5 4 3 2 1 0

0

1

10

11

100

101

1010

10100

110010

1100100

111110100

1111101000

11110101101

Dezimalsystem (10)

3210

0

1

2

3

4

5

10

20

50

100

500

1000

1965

Tabelle 1.1-1Vergleich Dual - und Dezimalsystem

Ein

Rechenvorgang besteht

nun

aus

Eingabe,

Verarbeitung und

Ausgabe. Die

Einführung, Algorithmen und Datenstrukturen

8

Grundelemente eines Rechners sind jene nach Abbildung 1.1.

Eingabe

Verarbeitung

Rechenwerk Steuereinheit

Speicher

Ausgabe

Abbildung 1.1-1: Grundstrukturen eines Rechensystems

Die Arbeit eines solchen Rechenssystems besteht also darin, daß über eine Eingabe Daten

übernommen werden, die von einem Programm, das z:B. im Speicher liegt, abgerufen werden,

im Rechenwerk anschließend verarbeitet werden, um die Ergebnisse an die Ausgabe zu

übergeben. Die Steuereinheit wacht über die ordnungsgemäße Ausführung.

Auf der Basis dieser Erkenntnisse wurden zahlreiche Versuche zur Entwicklung von

Rechenmaschinen unternommen.

Die ersten Ergebnisse dieser Bemühungen sind die

1623 von Schickard gebaute Rechenmaschine (Addition, Subtraktion, Multiplikation,

Division) sowie die

1641 von Pascal konstruierte, erste, erhaltengebliebene Vierspeziesmaschine ("Pascaline" im

Londoner Museum).

Weitere Entwicklungsetappen stellen dar:

1804

Jacquard konstruierte den lochkartengesteuerten mechanischen Webstuhl, der

die Lochungen mit Nadeln abtastete.

1822

Babbage entwarf das Konzept einer mechanischen, programmgesteuerten

Rechenmaschine mit den Einheiten Speicher, Steuereinheit und

Verarbeitungseinheit. Die Anlage konnte aufgrund der begrenzten

Leistungsfähigkeit der ausschließlich mechanischen Bauteile nicht zur

vollständigen Funktionstüchtigkeit entwickelt werden.

1886

Hollerith konstruierte die elektrische Lochkartenmaschine, die in den USA zur

Auswertung der Volkszählung verwendet wurde.

1941

Zuse entwarf und konstruierte die Anlage Z3, die erste programmgesteuerte

Rechenmaschine mit ca. 3000 Relais und 50 Operationen je Minute.

1944

Aiken entwickelte den Relaisrechner Mark I.

1964

Eckart, Mauchly gaben die Ideen zum Bau des Elektronenröhrenrechners

ENIAC (electric integrater and numerical computer).

Diese Ausführungen zeigen, daß die EDV keineswegs eine zufällige Erfindung war, sondern

das Ergebnis langen Suchens sowohl nach technischen Lösungen als auch nach geeigneten

funktionalen Prinzipien.

Funktionsprinzipien in Verbindung mit den dafür geeigneten Technologien erschließen der

EDV laufend neue Gebiete, die Wirkungen erzeugen, die weit über die ursprünglichen

Bedürfnisse hinausgehen.

Obwohl der Computer als Werkzeug zur Datenverarbeitung das Ergebnis einer zielstrebigen

Forschung und Entwicklung war und ist, überraschen seine weitreichenden Anwendungen

selbst Fachleute immer wieder.

Die Ursachen liegen im Zusammentreffen mehrerer grundsätzlich neuer Dinge. Dazu gehören:

- gespeichertes Programm,

Einführung, Algorithmen und Datenstrukturen

9

- kybernetisches Prinzip der informationellen Steuerung auf der Basis digital dargestellter

Informationen,

- Entwicklung einer Jahrhunderttechnologie in Form integrierter Schaltkreise auf Si-Basis.

Die Verbindung neuer funktionaler Prinzipien und kaum begrenzter Leistungstechnologien

bewirken den bedeutungsvollen Schritt in das Informationszeitalter.

Während die Si-Technik größte Beachtung erfährt, ist es ungleich schwieriger, die

revolutionierende Bedeutung der geistig-logischen Prinzipien an hervorragender Stelle

darzustellen.

In dieser Reihe sind besonders zu erwähnen:

Leibniz

Boole

Turing

Auf ihn geht die Verallgemeinerung der Ziffernschreibweise im Dualprinzip

sowie die Erfindung einer formalen, universellen Sprache zurück (1680-1690).

Erfand die Algebra der Logik (1815-1864).

Entwickelte die mathematische Logik weiter zum Konzept der Berechenbarkeit

und ihrer Formulierung in einem Automatenmodell (1936).

Den entscheidenden Durchbruch gab es mit der bereits erwähnten Konzeption des

speicherprogrammierbaren Rechners durch den ungarischen Mathematiker Johann von

Neumann (1944/45). Das gespeicherte Programm schafft eine informationsverarbeitende

Maschine, die die Möglichkeit hat, nicht nur Nutzinformationen, sondern auch ihre eigene

Arbeitsfolge, die als Informationen ebenfalls gespeichert ist,

- zu verarbeiten,

- zu verändern und

- den Ablauf der Arbeit damit selbst zu steuern.

Dieser Prozeß war bisher in der Technik nicht bekannt. Der dadurch praktizierte Übergang zur

informatorischen Steuerung hat viel grundsätzlichere Bedeutung, indem verschiedenartige

Steuerungsvorgänge abstrahiert und auf einheitliche Verarbeitungsmethoden zurückgeführt

werden. Hierin liegt auch das Erfolgsgeheimnis der Mikroprozessoren. Die Entwicklung

integrierter Schaltkreise in Si-Technik stellt eine wissenschaftlich-technische

Kombinationsleistung dar, die zusammen mit der Kernenergie- und Raumfahrttechnik die

Geschichte der Technik im 20. Jahrhundert prägt. Die technische Perfektion der Si-Technik

führt zur Absenkung des Preis/Leistungsverhältnisses.

Waren anfänglich geringe Produktionsausbeuten wegen ungenügend beherrschter

Herstellungsprozesse zu verzeichnen, so gelang es mittels zuverlässiger Technologien, die

Schaltkreise auf immer kleineren Si- Chips unterzubringen und damit die Packungsdichte zu

erhöhen. Höhere Ausbeute, schnellere und leistungsfähigere Schaltkreise führen hinsichtlich

der Computerleistung zu einem Effekt in dritter Potenz.

Die alte Ingenieurerfahrung, nach der Fortschritt an der einen Stelle seinen Preis an anderer

Stelle hat, tritt in diesem Falle in mehrfacher Wirkung auf. Dafür gibt es in der

Naturwissenschaft nur wenige Parallelen (z.B. Nutzbarmachung des Feuers, Erfindung der

Buchdruckerkunst).

Äquivalenz zwischen Steuerung und Informationen

Auf der Suche nach fundamentalen Grundsätzen in der Wissenschaft war es stets nützlich,

Quelle und Entwicklung des heute gesicherten Wissens im historischen Rückblick zu

analysieren. Die Entwicklungen von Wissenschaft und Technik sind oft einen großen Schritt

Einführung, Algorithmen und Datenstrukturen

10

dadurch vorangebracht worden, daß große Denker unabhängig voneinander bekannte

Gesätzmäßigkeiten in anderen Erscheinungen gefunden haben. Dieser Sachverhalt wird durch

den Begriff "Äquivalenz" ausgedrückt.

Beispiele:

Isaac Newton

Robert Meyer

Albert Einstein

Johann von Neumann

1683

1842

1907/17

1946

Schwerkraft-Massenanziehung

Wärme und Energie

Masse und Energie

Information und Steuerung

Das Prinzip des als Information gespeicherten Programms präsentiert sich als weitreichendes

Prinzip, dem sich fast täglich neue Anwendungen eröffnen. Alle seit dieser Zeit der von

Neumann'schen Entdeckung entwickelten Computeranlagen haben dieses Prinzip als

Kernstück. Daher ist die Organisation der informatorischen Steuerung sowohl in zentralen als

auch in verteilten Systemen zu einer Primäraufgabe der Softwareentwicklung und -architektur

geworden. Dies erfordert, daß sich die Ingenieurgenerationen im verstärkten Maße der

Ausarbeitung und Beherrschung logischer Konzeptionen von Systemen widmen müssen. Die

Möglichkeit, ursprüglich technische Prozesse als informatorische Strukturen zu erkennen und

zu betrachten, führt dazu, daß die Informationsverarbeitung mehr und mehr als eine

Wechselwirkung zwischen Programmen und Informations-Komplexen zu verstehen ist. Die

von Neumann'schen Architekturen markieren den "Königsweg" der EDV zu ihrem

zivilisationsgeschichtlichen Universalanspruch.

Vor diesem Hintergrund vollzieht sich gegenwärtig ein dramatischer Technologiewandel - der

Übergang zur 6. Rechnergeneration.

Nach Rembold [REMB, S.25 ff.] ist die Entwicklung der elektronischen Rechnermaschinen

dadurch gekennzeichnet, daß sich jede der sechs Perioden durch typische Software- und

Hardwareentwicklungsstufen auszeichnet. (Die Zeitangaben differieren in den einzelnen

Quellen, die Merkmale sind jedoch zumeist eindeutig.)

Periode I (1953-58)

-Hardware: Vakuumröhren, Magnetbänder, Magnettrommeln als Externspeicher, Zugriffszeit

10-3 sec.

-Software: keine unterstützenden Betriebssysteme bzw. Compiler

-Einsatz : vor allem im Rechnungswesen

Periode II (1958-66)

-Transistoren, verbesserte Kernspeicher, 10-6 sec.

-Betriebssytem und Compiler (Cobol, Fortran) vorhanden

-wissenschaftliche Rechnungen, Betriebsüberwachung

Periode III (1966-74)

-integrierte Schaltungen, Mikroprozessoren, 2*10E-9 sec.

Kleinrechner, Halbleiterspeicher, Rechnerverbund

-Softwarekrise, da mit Hardwareentwicklung nicht schritthaltend

-Rechner als Konstruktionshilfe (CAD)

Periode IV (1974-82)

-Verkleinerung der Schalkreise (>130 000 Transistoren)

64 K Bit-Speicher, Super- und Kleinrechner

Einführung, Algorithmen und Datenstrukturen

11

-CAD/CAM-Anlagen, Netze

Periode V (1982-1990)

-höchstintegrierte Schaltkreise, 16 - 64M Bit-Speicherchips

-Workstation

-Expertensysteme, KI

Periode VI (ab 1990)

- 64 Bit-Prozessoren, 16 Mbit DRAM Speicher,

- rapide Zunahme des Einsatzes von PCs, Verbundsysteme

- Ausdehnung der Anwendungen auch auf nichtkommerzielle Bereiche z.B. Medizin,

Ausbildung, Medientechnik

Nr.

Elektronische Basis

Jahr

Charakteristik

1

Röhren

1945

Schaltsekunden 1ms

2

Transistoren, RTL

1955

1 mikrosec.

3

Integrierte Schaltkreise, TTL

1965

1

nanosec.,

geringe

Magnetkernspeicher

4

Prozessoren, VLSI, MOS

1975

Softwareentwicklung

5

ULSI, Gesamtsystem

1987

Künstliche Intelligenz

6

Superskalares System

1990

Verbundsysteme

Baugröße

Tabelle 1.1-2: Merkmale der Rechnergenerationen

Rechner verarbeiten Daten. Die Datenein- und Ausgabemöglichkeiten sind heute vielfältig, so

daß prinzipiell alle bekannten Kommunikationsmittel wie Text, Bild, Sprache, Video

verarbeitet werden können.

Ein Digitalrechner (Computer) benötigt entsprechende Software, um die Hardware bertreiben

zu können. Dazu gehören

Betriebssystemprogramme ( zur Ablaufsteuerung, Ein-/Ausgabesteuerung, externen

Datenverarbeitung, Zentralspeicherverwaltung, Konfigurationsverwaltung),

Dienstprogramme (Compiler, Interpreter),

Anwenderprogramme (vom Nutzer generierte Programme zur Problemlösung).

Abbildung 1.19, Seite 35 Rembold übernehmen

Abbildung 1.1-2 Rechnerarchitektur

Einführung, Algorithmen und Datenstrukturen

12

1.2 Computer und Algorithmen

(Computerrevolution mit der Wirkung der Steigerung der geistigen Kräfte des Menschen,

Was ist ein Computer? Algorithmus, Prozeß, Prozessor, Computermerkmale

(Geschwindigkeit, Zuverlässigkeit, Speicher, Kosten))

Wir leben im Zeitalter der Computerrevolution. Wie jede Revolution ist sie umfassend,

durchdringend und wird bleibende, fundamentale Auswirkungen für die gesellschaftliche

Entwicklung haben. Sie wirkt sich insbesondere auf die Denk- und Lebensweise jedes

Einzelnen aus.

- industrielle Revolution, das bedeutete im wesentlichen eine Steigerung der körperlichen

Kräfte des Menschen, der Muskelkräfte:

* Druck auf den Knopf veranlaßt die Maschine, ein Muster in ein Metallblech zu stanzen.

* Zug an einem Hebel bewegt eine schwere Baggerschaufel durch eine Kohlenmasse.

* Bestimmte, sich wiederholende körperliche Tätigkeiten werden von Maschinen

übenommen.

- Computerrevolution als tragende Säule der technischen Revolution, das bedeutet

Steigerung der geistigen Kräfte des Menschen:

* Druck auf einen Knopf kann eine Maschine veranlassen, verzwickte Berechnungen

durchzuführen, komplizierte Entscheidungen zu fällen oder Informationsmengen zu speichern

und wieder aufzufinden.

* Bestimmte, sich wiederholende geistige Tätigkeiten werden von Maschinen übernommen.

Was ist ein Computer, daß er solche revolutionären Auswirkungen besitzt ?

Eine Maschine, die geistige Routineaufgaben ausführt, indem sie einfache Operationen

mit hoher Geschwindigkeit vornimmt, wobei die Einfachheit der Operationen (z.B.

Addition oder Vergleich zweier Zahlen) mit Geschwindigkeit ausgeglichen wird und

eine hohe Zahl von Operationen ausführbar ist.

Somit kann ein Computer bedeutende Aufgaben lösen.

Definition für Algorithmusbegriff:

Einen Computer dahin zu bringen, daß er eine Aufgabe ausführt, bedeutet, ihm mitzuteilen,

welche Operationen er ausführen soll - man muß beschreiben, wie die Aufgabe auszuführen

ist. Solch eine Beschreibung nennt man Algorithmus. Er beschreibt demzufolge die

Methode, mit der eine Aufgabe gelöst wird. Der Algorithmus besteht aus einer Folge von

Schritten, deren korrekte Abarbeitug die gestellte Aufgabe löst. Diesen Vorgang bezeichnet

man als Prozeß.

Weitere Definitionen:

Ein Algorithmus liegt genau dann vor, wenn gegebene Größen (Eingabegrößen,

Eingabeinformationen, Aufgaben) aufgrund eines Systems von Regeln (Umformungsregeln)

eindeutig in andere Größen (Ausgabegrößen, Ausgabeinformationen, Lösungen) umgeformt

oder umgearbeitet werden können.

Ein Algorithmus dient stets zur Lösung einer Klasse von Aufgaben einheitlichen Typs.

Ein Algorithmus ist ein eindeutig bestimmtes Verfahren unter Anwendung von

Einführung, Algorithmen und Datenstrukturen

13

Grundoperationen über primitiven (gegebenen) Objekten.

Der Algorithmus ist keine Besonderheit der Informatik. Viele Alltagsvorgänge lassen sich

durch Algorithmen beschreiben (siehe Tabelle 1.3)

Prozeß

Pullover

stricken

Modellflug-zeug

bauen

Kuchen backen

Kleider nähen

Sonate spielen

Algorithmus

Strickmuster

Typische Schritte im Algorithmus

stricke Rechtsmasche,

stricke Linksmasche

Montage-anleitung leime Teil A an den Flügel B

Rezept

Schnitt-muster

Notenblatt

nimm 3 Eier, schaumig schlagen

nähe seitlichen Saum

spiele Note o/

Tabelle 1.2-1 Algorithmen für Alttagsprozesse

Beispiel:

Algorithmus für das Suchen der größten Zahl aus einer Menge von positiven ganzen Zahlen;

die Zahl -1 kennzeichnet das Ende der Menge

Verbale Beschreibung:

Dieser Algorithmus besteht aus 3 wesentlichen Schritten

- Eingabe und Speicherung (1,2)

- Schleife (3,4,5)

- Ausgabe (6)

Schritt 1: lies die erste Zahl

Schritt 2: initialisiere z mit der gelesenen Zahl (die Zahl der

Variablen z zuweisen)

Schritt 3: lies die nächste Zahl x

Schritt 4: wenn diese Zahl x größer z, dann setze auf z diese Zahl

Schritt 5: wenn noch Zahlen vorhanden, dann gehe nach Schritt 3

Schritt 6: gib z aus

Pascal - Programm:

program maxnr(input,output);

var z,x:integer;

begin

readln(z);

(* Schritt 1 und 2 *)

repeat

readln(x);

(* Schritt 1 und 3 *)

if x>z then z:=x

(* Schritt 4, Vergleich *)

until x=-1;

(* Schritt 5, Abbruch *)

writeln(z);

(* Schritt 6 *)

readln

(* Ausgabebildschirm bleibt solange, *)

(* bis eine Taste gedrückt wird *)

end.

Einführung, Algorithmen und Datenstrukturen

14

Personen oder Einheiten, die solche Prozesse ausführen, nennt man Prozessoren. Der

Computer ist ein spezieller Prozessor, der im wesentlichen aus 3 Hauptkomponenten besteht:

1. Zentraleinheit (CPU, central processing unit), die die Basisoperationen ausführt,

2. Speicher (memory), der

a) die auszuführenden Operationen als Algorithmus und

b) die Information oder die Daten, auf denen die Operationen wirken, enthält,

3. Ein- und Ausgabegeräte (input and output devices), über die der Algorithmus und die

Daten in den Hauptspeicher gebracht werden und über die der Computer die Ergebnisse seiner

Tätigkeit mitteilt.

Diese 3 Komponenten bilden die Hardware.

Abbildung 1.2-1:Komponenten eines Computers

Merkmale, die für einen Computer kennzeichnend sind:

1. Geschwindigkeit (Operationen/Zeiteinheit)

Computer der heutigen Zeit können mehrere Millionen Operationen pro Sekunde ausführen.

Diese Geschwindigkeit wird auch gebraucht, da es eine große Zahl von Algorithmen gibt,

deren Ausführung sehr viele einzelne Operationen verlangen und damit sehr zeitaufwendig

sind.

2. Zuverlässigkeit (Fehlerhäufigkeit)

Computer haben den Vorteil, daß sie selbst in ihrer Arbeitsweise nahezu fehlerlos sind. Wenn

trotzdem Abstürze vorkommen, so liegt das zumeist an der Unvollkommenheit der

Algorithmen.

3. Speicherfähigkeit (Menge der Informationseinheiten)

Als die „ Computer laufen lernten“, waren Speicherkapazität und Zugriffszeit in Dimensionen

unterschiedlich zu jenen heutiger Zeit. Frühere Kraftakte zur Formulierung von Algorithmen,

die sich durch speichersparende Lösungen auszeichnen, sind momentan nicht mehr so sehr im

Blickfeld.

4. Kostenaufwand

(Preis/Leistungsverhältnis)

Computer sollen Aufgaben übernehmen, die der Mensch nicht effktiv selbst ausführen kann.

Computer sind deshalb Hilfsmittel, die sich gemessen am Preis-Leistungsverhältnis

amortisieren müssen.

1.3 Programme und Programmiersprachen

(Computer als Prozessor,Algorithmus als Programm in einer Programmiersprache,

Maschinensprache,

Assemblersprache

bis

zu

höheren

Programmiersprachen,

Sprachübersetzer,

Sprachen wie Fortran, Pascal, C, C++, Java, PROLOG, LISP...)

Einführung, Algorithmen und Datenstrukturen

15

An den Algorithmus wird der Anspruch gestellt, daß er so ausgedrückt wird, daß der

Prozessor ihn versteht und ausführen kann. Der Prozessor muß den Algorithmus interpretieren

können, indem er

a) versteht, was jeder Schritt bedeutet und

b) die jeweilige Operation ausführen kann.

Zum Beispiel muß der Pianist Noten lesen und spielen können, der Koch muß ein Rezept

umsetzen und der Strickende muß Nadeln und Wolle handhaben können.

Ist der Prozessor ein Computer, muß der Algorithmus in Form eines Programmes ausgeführt

werden. Dazu bedarf es einer geeigneten Programmiersprache. Um den Algorithmus als

Programm zu formulieren, muß man programmieren.

Jeder Algorithmusschritt wird durch eine Anweisung (instruction) oder einen Befehl

(statement) beschrieben. Ein Algorithmus besteht somit aus einer Folge von Anweisungen,

von denen jede Operationen angibt, die der Computer ausführen soll.

Die Abbildung 1.3-1 vermittelt die Stufen der Algorithmusausführung mittels Computer.

Abbildung 1.3-1: Stufen der Algorithmusausführung

Einführung, Algorithmen und Datenstrukturen

16

1.4 Software-Hardware-Hierarchie

Programme bilden die Software, Geräteausstattung ist gleich Hardware. Eine Sammlung von

Programmen nennt man Anwendungspaket, Anwendungspakete plus benutzergeschriebene

Programme gleich Anwendungssoftware.

Systemsoftware( z.B. Betriebssystem ) erfüllt Dienste für Anwendungssoftware.

Rollen der Soft- und Hardware sind nicht scharf zu trennen. Prinzipiell kann jede Funktion

eines Computersystems durch Hard- oder Software realisiert werden!

1.5 Bedeutung der Algorithmen

Schritte eines Computerprozesses sind: Algorithmus entwerfen, Algorithmus in Programm

umsetzen, Programm durch Computer ausführen.

Was interessiert die Informatik an Algorithmen?

1. Aspekt des Entwurfs (design)

Fragestellung: Gibt es einen Algorithmus zum Entwurf von Algorithmen?

2. Aspekt der Berechenbarkeit (computability)

Fragestellung: Gibt es Prozesse, für die kein Algorithmus existiert?

3. Aspekt der Komplexität (complexity)

Fragestellung: Welche Ressourcen (Zeit, Speicher..) werden benötigt?

4. Aspekt der Korrektheit (correctness)

Fragestellung: Macht ein Algorithmus auch wirklich das, was er soll?

Wie dargelegt, erfordert die Durchführung eines Prozesses auf einem Computer, daß

1. ein Algorithmus entworfen wird,

2. der Algorithmus in einer geeigneten Programmiersprache ausgedrückt wird,

3. der Computer das Programm ausführt.

Die Rolle der Algorithmen ist grundlegend:

Ohne Algorithmus kein Programm,

Ohne Programm keine Ausführung.

Algorithmen sind weiterhin sowohl unabhängig von der Programmiersprache als auch vom

Computertyp.

Als Analogie zum Alltagsleben:

Ein Rezept für einen Obstkuchen kann in Deutsch oder Englisch ausgedrückt werden - der

Algorithmus ist derselbe. Falls das Rezept gewissenhaft befolgt wird, entsteht der gleiche

Kuchen - unabhängig vom Code.

Technisch ausgedrückt heißt das: Alle Computer (wie alle Köche) können die gleichen

Grundoperationen ausführen, obwohl diese sich in Details unterscheiden. Daraus resultiert der

Schluß:

Algorithmen können unabhängig von der Tagestechnologie erzeugt und studiert werden

- die Ergebnisse bleiben trotz neuer Computermodelle und Programmiersprachen gültig

.

Programmiersprachen und Computer sind Mittel, um Algorithmen in Form von Prozessen

auszuführen. Computertechnologie und Programmiersprachen bestimmen jedoch

Einführung, Algorithmen und Datenstrukturen

17

entscheidend die schnellere, billigere und zuverlässigere Ausführung von Algorithmen

(Beispiel: Möglichkeit der computergestützten Wettervorhersage).

4 allgemeine Merkmale für Algorithmen :

Ein Algorithmus muß von einer Maschine durchgeführt werden können. Die für den

Ablauf des Algorithmus benötigte Information muß zu Beginn vorhanden sein.

Ein Algorithmus muß allgemeingültig sein. Die Größe der Datenmenge, auf die der

Algorithmus angewandt wird, darf nicht eingeschränkt sein.

Der Algorithmus besteht aus einer Reihe von Einzelschritten und Anweisungen über die

Reihenfolge. Jeder Schritt muß in seiner Wirkung genau definiert sein.

Ein Algorithmus muß nach einer endlichen Zeit (und nach einer endlichen Zahl von

Schritten) enden. Für das Ende des Algorithmus muß eine Abbruchbedingung formuliert

sein.

Einführung, Algorithmen und Datenstrukturen

18

2 Entwurf von Algorithmen

Literatur

Goldschlager/Lister: Informatik-Eine moderne Einführung, 3. Auflage, Hanser Verlag,

München 1990

2.1 Algorithmen, Programme, Programmiersprachen

Algorithmen sind im allgemeinen dazu da, um die Ausführung von Prozessen zu beschreiben.

Auf Computern bestehen die Prozesse darin, Eingabedaten zu übernehmen, dieselben zu

verarbeiten, um sie dann auszugeben.

Die Prozesse sollen dabei endlich ablaufen. (Beispiel Pullover stricken!)

Es gibt jedoch auch unendlich ablaufende Prozesse. (Beispiel Ampel steuern!)

Algorithmus und Programm

Welche Programmiersprache sollte gewählt werden ? Warum nicht die gewohnte

Umgangssprache?

Abweisende Gründe:

1.Umgangssprache ist zu umfangreich im Vokabular und Grammatik. Es müßte ein

Algorithmus existieren, der diese Sprache zergliedern kann, um sie übersetzen zu können.

2. Verständnis der Sprache hängt nicht nur von der Grammatik sondern auch vom Umfeld (

Kontext ) ab. Der Sinn ( die Semantik ) ist von entscheidender Bedeutung!

(Beispiel: Das war ein Wink mit dem Zaunpfahl!)

Schlußfolgerung: Einfachere Programmiersprachen müssen her!

Alle diese Programmiersprachen haben ein bestimmtes Paradigma, ein Vokabular und eine

Grammatik.

Bei der Entwicklung von Programmiersprachen werden hauptsächlich diese Ziele verfolgt:

1. Möglichkeit der einfachen und knappen Darstellung der Algorithmen

2. leicht verständlich für Computer zu sein

3. leicht verständlich für den Menschen zu sein

4. Minimierung der Fehlermöglichkeiten

5. Programm sollte die Ausführung des Prozesses erkennen lassen.

2.2 Syntax und Semantik

Ein Prozessor (Computer) muß befähigt sein

(1) die Darstellung des Algorithmus zu verstehen und

(2) die Operationen ausführen zu können.

Schritt (1) zerfällt in 2 Teilschritte: Den verwendeten Symbolen muß eine Bedeutung

zugeordnet werden, d.h., Vokabular und Grammatik, die als Syntax bezeichnet werden,

müssen dem Prozessor bekannt sein. Hierbei auftretende Fehler werden als Syntaxfehler

bezeichnet.

Beispiel:

x=x+1;

Syntaxfehler in Pascal

da richtig:

x:=x+1;

Der 2. Teilschritt, der notwendig ist, um einen algorithmischen Ausdruck zu verstehen,

verlangt ,jedem Schritt eine Bedeutung zuzumessen, die dann als ausführbare Operationen

erkannt werden. Die Bedeutung der Ausdrucksformen heißt Semantik einer Sprache. Die

dabei begangenen Fehler nennt man semantische Fehler.

Beispiel:

Einführung, Algorithmen und Datenstrukturen

19

var monat: 1..12;

n: integer;

readln (n);

{ falls n > 12 eingelesen wird, erzeugt die Ausgabe}

writeln (monat);

{einen semantischen Fehler.}

Zusammenfassend:

Um jeden Schritt eines Algorithmus interpretieren zu können, muß ein Prozessor in der Lage

sein

1. die Symbole, in denen der Algorithmusschritt ausgedrückt ist, zu verstehen,

2. dem Algorithmusschritt in Form von auszuführenden Operationen eine Bedeutung

zuzuordnen,

3. die entsprechenden Operationen auszuführen.

Bei der Nutzung eines Computers werden die Schritte 1. und 2. durch einen Übersetzer

vollzogen.

Neben syntaktischen und semantischen Fehlern treten auch logische Fehler auf, die der

Computer nicht entdeckt.

Beispiel:

U:= Pi*R;

richtig: U:=2 *Pi*R;

2.3 Schrittweise Verfeinerung von Algorithmen

Sind zu lösende Aufgaben leicht überschaubar, so hat auch der Entwickler keine Probleme,

um einen Algorithmus für die Computernutzung vorzubereiten. Komplexere Aufgaben

müssen methodisch aufbereitet werden. Die Vorgehensweise dafür ist die schrittweise

Verfeinerung (top-down-design). Schrittweises Verfeinern entspricht dem Gedanken „divide

et conquera“ (teile und herrsche). Der auszuführende Prozeß ist in Teilschritte zu zergliedern,

die durch einfache, überschaubare Algorithmen zu beschreiben sind.

(Beispiel: Roboter soll Kaffee kochen![GOLI90, S.22 ff])

2.4 Steueralgorithmen

Algorithmusschritte können in bestimmter Reihenfolge angeordnet sein.

Sind sie einfach hintereinander aufgereiht, so spricht man von einer Folge oder Sequenz.

Beispiel.

Umgangssprache

Gib einen Wert ein.

Bilde das Quadrat dieses Wertes.

Gib den neuen Wert aus.

in C++-Notation

cin >> Wert;

Wert=Wert*Wert;

cout >>Der neue Wert ist<< Wert;

Oftmals muß eine Auswahl zwischen zwei oder mehreren Schritten getroffen werden. Man

spricht in diesem Fall von einer Auswahl oder Selektion.

Beispiel:

Falls Alter größer als 17

if (Alter>17)

dann schreibe volljährig

cout >>volljährig;

sonst schreibe minderjährig

else cout >>minderjährig;

Einführung, Algorithmen und Datenstrukturen

20

Häufig kommt es vor, daß bestimmte Algorithmusschritte wiederholt werden müssen, um das

gewünschte Ziel zu erreichen.

Beispiel: Summe der ganzen Zahlen 1 - n

Nehmen wir an, wir wollen die Summe der Zahlen 1 bis n bilden. Dann könnte der

Algorithmus so aussehen (verbal und Pascal):

Lies n ein!

Setze die Summe auf Null!

Setze die Zahl auf 1!

Wiederhole

Summe = Summe + Zahl

Zahl = Zahl + 1

Bis Zahl > n;

readln(n)

summe:= 0;

zahl:=1;

repeat

summe:= summe + zahl;

zahl:= zahl + 1;

until zahl>n;

Prinzipiell besteht diese Schleife oder auch Iteration aus diesen Teilen:

wiederhole

Algorithmusteil

bis Bedingung

repeat

{Algorithmusteil}

until Bedingung

Das bedeutet, daß der Algorithmusteil zwischen den Worten wiederhole und bis solange

wiederholt wird, bis die Bedingung erfüllt ist. Den Algorithmusteil nennt man

Schleifenkörper, die Bedingung heißt Abbruchbedingung. Die Schleife ermöglicht, einen

Prozeß unbekannter Dauer zu beschreiben. Hierin liegt nun auch die Verantwortung des

Entwicklers solcher Konstrukte, indem er für eine gewollte Beendigung der Schleife sorgt.

Fehlt die korrekte Endbedingung, tritt einer der häufigsten Fehler beim Algorithmusentwurf

auf.

Die Wiederhole bis - Schleife ist nicht immer probates Mittel für eine Iteration, da in dieser

Schleife der Schleifenkörper auf jeden einmal durchlaufen wird. Es handelt sich um eine

sogenannte nichtabweisende, endgeprüfte Schleife. Als Alternative steht die Solange

führe aus – Schleife als anfangsgeprüfte Schleife zur Verfügung, die bei Nichterfüllung der

Bedingung abweisend ist:

Solange Bedingung führe aus

Algorithmusteil

while Bedingung do

begin {Schleifenkörper} end;

Beispiel: Größter gemeinsamer Teiler zweier ganzer Zahlen

Euklids Algorithmus zur Bestimmung des größten gemeinsamen Teilers (GGT) lautet:

GGT(x,y) = GGT(y, Rest von x/y) falls y < 0

und

GGT(x,y) = x falls y= 0

GGT (24,9) = GGT (9,6) = GGT(6,3) = GGT(3,0) = 3

verbal

Solange y 0 führe aus

Berechne Rest von x/y

Pascal

while (y <> 0) do

begin rest := x mod y;

Einführung, Algorithmen und Datenstrukturen

Ersetze x durch y

Ersetze y durch Rest

Schreibe als Ergebnis x

21

x := y;

y := rest;

end;

writeln (x);

2.5 Modularität

Bei der schrittweisen Verfeinerung der Algorithmen fällt uns auf, daß bestimmte

Komponenten immer wiederkehren und eigentlich unabhängig vom Gesamtalgorithmus der

zu lösenden Aufgabenstellung sind. Diese Unabhängigkeit der Algorithmen kann soweit

führen, daß deren Entwicklung separat durch Personen betrieben werden kann, die eigentlich

nichts mit der Lösung der Gesamtaufgabenstellung zu tun haben. Man benötigt nur bestimmte

Absprachen über die Leistung., die die Komponente - oder auch Modul - erbringen soll. Ein

Modul beinhaltet demzufolge einen Algorithmus, der problemlos in einen übergeordneten

Algorithmus eingefügt werden kann. In den einzelnen Programmiersprachen gibt es dafür

unterschiedliche Bezeichner: procedure, function, routine, subroutine, subprogram..

Moduln können in allgemeiner Form wie folgt beschrieben werden:

Modul Modulname (Formalparameter)

{Spezifikation des Prozesses, den der Modul beschreibt}

Modulrumpf

Beispiel: Berechnung des Sinuswertes eines Winkels

function Sinus (Winkel: integer) : real;

begin

Winkel := Winkel*PI/180; {Umrechnung in Bogenmaß!}

Sinus := sin(Winkel);

end;

Der Aufruf des Moduls erfolgt über seinen Namen und die aktuellen Parameter:

Modulname (Aktualparameter)

Im obigen Falle z. B. mit

Ergebnis := Wert*Sinus(alfa);

Ein Algorithmus, der aus mehreren Moduln besteht, nennt man modular. Eine Schnittstelle

zwischen einem Modul und der aufrufenden Einheit besteht in zweifacher Hinsicht:

(1) aus der Schnittstelle, die sich aus den Übergabeparametern ergibt,

(2) aus der Schittstelle, die sich implizit aus den Vereinbarungen über den Modulrumpf

ergeben.

Das Arbeiten mit Moduln bietet wesentliche Vorteile:

Moduln können problemlos in einen Entwurfsprozeß nach der Top-Down-Methode

eingefügt werden.

Ein Modul ist eine in sich geschlossene Komponente, die sowohl getrennt entwickelt als

auch gestestet werden kann.

Um einen Modul in einen Algorithmus einzufügen, muß man nur wissen, was der Modul

leistet und nicht wie er funktioniert.

Da bei der Nutzung eines Moduls nur dessen Wirkungen verstanden werden müssen,

erleichtert dies das Vorgehen bei der Änderung des aufrufenden Algorithmus.

Moduln können in Bibliotheken verwaltet werden.

Einführung, Algorithmen und Datenstrukturen

22

2.6 Rekursion

Wir folgen dem Konzept von [GOLI90] und erklären bereits an dieser Stelle das Prinzip der

Rekursion. Der Grund liegt in der hohen Bedeutung dieser Technik. Der Grundansatz der

Rekursion besteht in dem Selbstaufruf von Moduln, wobei die Eingabe für diesen Modul sich

stetig vereinfacht und schließlich in einem Begrenzungsfall endet.

Beispiel der Fakultätsberechnung

n! = n (n-1)!

Lösung ( in Pascal) als

Iteration

Rekursion

function fakit (n:integer):integer;

i:integer;

begin

fakit:= 1;

for i:= 2 to n do

fakit:= i*fakit;

end;

function fakrek (n:integer ):integer;

begin

if n>1 then fakrek:=n*fakrek(n-1)

else fakrek:=1;

end;

Ein rekursiver Algorithmus ist demzufolge ein Algorithmus, der sich selbst aufruft. Rekursive

Algorithmen sind oftmals kürzer und eleganter als iterative Algorithmen, wobei sich jeder

rekursive Algorithmus auf einen iterativen Algorithmus zurückführen läßt.

Ein bekanntes Beispiel, das leichter rekursiv als iterativ zu lösen ist, ist als Türme von Hanoi

bekannt.

Senke

Quelle

Arbeitsbereich

1

Abbildung 2.6-1: Türme von Hanoi

Die Aufgabe besteht nun darin, die Scheiben auf einen der äußeren Türme zu legen, ohne daß

zwischendurch eine größere Scheibe auf einer kleineren zu liegen kommt. Nennen wir den

einen Turm Quelle, den zweiten Senke und den Hilfsturm Arbeitsbereich, so können wir den

rekursiven Modul so formulieren:

Modul Turmbewegung (n, Quelle, Senke, Arbeitsbereich)

{Bewegt einen Turm mit n Scheiben von Quelle zu Senke und benutzt erforderlichenfalls

Arbeitsbereich}

Falls n=1

dann bewege Scheibe von der Quelle zur Senke

sonst Turmbewegung (n-1, Quelle, Arbeitsbereich, Senke)

Einführung, Algorithmen und Datenstrukturen

23

bewege 1 Scheibe von der Quelle zur Senke

Turmbewegung (n-1, Arbeitsbereich, Senke, Quelle)

Lösung in C++ nach [AWILLMS97]

#include <iostream.h>

void rekhanoi(int x, char a, char b, char c)

{

if(x==1)

{

cout << "Eine Scheibe von " << a << " nach " << c << " legen.\n";

return;

}

rekhanoi(x-1,a,c,b);

rekhanoi(1,a,b,c);

rekhanoi(x-1,b,a,c);

}

void hanoi(int x)

{

rekhanoi(x,'A','B','C');

}

void main(void)

{

int x;

cout <<"Wieviel Scheiben :";

cin >> x;

hanoi(x);

}

Ergebnis

Wieviel Scheiben :3

Eine Scheibe von A nach C legen.

Eine Scheibe von A nach B legen.

Eine Scheibe von C nach B legen.

Eine Scheibe von A nach C legen.

Eine Scheibe von B nach A legen.

Eine Scheibe von B nach C legen.

Eine Scheibe von A nach C legen.

Die buddhistischen Mönche wollten einen Turm mit 64 Scheiben übertragen. Für einen Turm

mit n Scheiben benötigt man 2n - 1 Ausführungen, bei n = 3 also 7 mal (siehe oben!). Die

Mönche würden womöglich heute noch daran arbeiten.

Einführung, Algorithmen und Datenstrukturen

24

2.7 Parallelität

Alle bisherigen Algorithmenausführungen gingen davon aus, daß nur 1 Prozessor zur

Bearbeitung zur Verfügung steht. Das bedeutet, daß alle Schritte in Folge, also sequentiell

erledigt werden. Nun könnte man sich vorstellen, daß Computer mit mehreren Prozessoren

ausgerüstet werden, die dann Aufgaben parallel bearbeiten. Vorausetzung ist, daß sich der

ursprüngliche Algorithmus in Teilschritte zerlegen läßt.Der Vorteil dieser Algorithmen liegt

im Zeitgewinn.

Als Beispiel betrachten wir die Addition von n Zahlen.

sequentieller Algoritmus

Modul Summe-sequentiell(n)

{Addiert eine Reihe von nZahlen}

Setze Gesamtsumme auf 0

Beginne mit dem Anfang der Reihe

Wiederhole n-mal

Addiere Zahl zur Gesamtsumme

Lies die nächste Zahl der Reihe

Der Algorithmus durchläuft die Schleife n-mal, deshalb wird die Ausführungszeit auch

proportional n sein.

Einen parallelen Algorithmus kann man sich aus dem Abbildung 2-2 ableiten.

3

1

6

4

5

4

11

2

7

6

15

13

28

Abbildung 2.7-1: Paarweise Addition von Zahlen

Man benötigt mindest n/2 Prozessoren, die eine Ausführungszeit benötigen, die log n

proportional ist (log bedeutet Logarithmus zur Bais 2). Das Zeitverhalten sequentieller

Algorithmus zum parallelen Algorithmus beträgt demzufolge n / log n.

Bezeichnen wir einen Prozessor mit i, so kann der Algorithmus für den i-ten Prozessor

geschrieben werden

Modul Summe-parallel(i)

{Summationsalgorithmus für den i-ten Prozessor}

Wiederhole log n-mal

Setze Zahl[i] auf Zahl[2i-1] + Zahl[2i]

Die Addition erfolgt entsprechend nachfolgender Tabelle .

Ursprüngliche Reihe

Reihe nach 1. Addition

3

4

1

11

6

6

5

7

4

4

2

2

7

7

Einführung, Algorithmen und Datenstrukturen

Reihe nach 2. Addition

Reihe nach 3. Addition

25

15

28

13

13

6

6

7

7

4

4

2

2

7

7

Tabelle 2.7-1: Ausführung des Algorithmus zur paarweisen Addition

Da die Ausgabe (das Ergebnis) jeder Stufe die Eingabe für die nachfolgende bildet, darf keine

Stufe beginnen, bevor die vorhergehnde abgeschlossen ist. Da heißt, alle Prozessoren müssen

mit der gleichen Geschwindigkeit arbeiten oder aufeinander warten. Der Ausdruck für dieses

Prinzip lautet Synchronisation. Im obigen Beispiel ist die benötigte Gesamtzeit gleich jener,

die ein Prozessor für die Lösung des Algoritmus benötigt, demnach proportional zu log n

.Damit ist der parallele Algorithmus im Verhältnis n/log n schneller als der sequentielle.

( Übung: Erschließen Sie sich das Beispiel des parallelen Sortieralgorithmus nach

Goldschlager/Lister, ab Seite 65!)

Je nach Ausführung ( parallel oder sequentiell oder auch kombiniert) gibt es nun Algorithmen,

die in ihrer Ausführungszeit n-, log n-, n log n- oder n²- proportional sind. Bei wenigen

Prozeßschritten mag dies noch nicht so sehr ins Gewicht fallen, aber so verlangt die

Sortierung von 100000 Elementen nach einem Algorithmus, der jedes Element sequentiell

miteinander vergleicht, 100000 * 100000 = 1010 Zeiteinheiten.

Geschwindigkeitssteigerung muß jedoch durch Kostensteigerung erkauft werden. Der beste

bekannte parallele Sortieralgorithmus liefert eine n-fache Geschwindigkeitssteigerung auf

Kosten einer n log n - fachen Steigerung der Prozessorenzahl.

2.8 Datenstrukturen

Die bisherigen Ausführungen stellten die Kontrollstrukturen, d.h. die Strukturen zur

Ablaufsteuerung, in den Mittelpunkt. Kontrollstrukturen regeln, in welcher Reihenfolge unter

welchen Bedingungen die Algorithmen ausgeführt werden. Nun sind die Algorithmen im

allgemeinen dazu da, Daten zu verarbeiten. Deshalb nun die Konzentration auf die Abbildung

der Daten. Daten sind Informationsteile, die in bestimmten Beziehungen zueinander stehen.

Nehmen wir ein Beispiel:

Ein Tierarzt hat eine Kundendatei. Dort stehen Daten über das Tier und den Tierhalter.

Hund

6

Paul

Katze

Förderstedt

2

Berger

Magdeburg

Abbildung 2.8-1: unstrukturierte Daten

Man erkennt, daß diese Daten aus dem wahllosen Durcheinander in eine strukturierte Form

überführt werden können. Dazu bildet man Datensätze( records!). In Beispielfall könnte man

den Datensatz wie folgt aufbauen:

Tierart

Alter Tierhalter

Adresse

Hund

6

Katze

Paul

Förderstedt

2

Berger

Magdeburg

Einführung, Algorithmen und Datenstrukturen

Sittich

26

10

Grundig

Schönebeck

Abbildung 2.8-2: strukturierte Daten

Aus dieser Struktur heraus können noch weitere Beziehungen zwischen den Komponenten der

Datensätze aufgebaut werden.

So kann man alle Datensätze z. B.in einer Liste (Datei) zusammenfassen, um dann bei einem

Suchvorgang feststellen zu können, ob die Person Kunde mit welchen Tieren ist.

Ein typischer Algorithmus für eine sequentielle Listenbearbeitung ist dieser:

Beginne mit dem Listenanfang

Solange Listenende nichterreicht führe aus

Bearbeite nächstes Element

Bestimmte Listenformen finden immer wieder Verwendung, so daß die Informatiker ihnen

einen besonderen Namen gaben.

Vektor (array) ist eine Liste fester Länge , bei der jedes Element durch seine Position

identifiziert wird. Das Feldelement wird über einen Index angesprochen.

Warteschlange (queue) ist eine Liste variabler Länge, bei der Elemente stets an einem Ende

angefügt und am anderen Ende entfernt werden. Mit dieser Datenstruktur kann das Prinzip

„wer zuerst kommt, mahlt zuerst (fist in-first out)“ realisiert werden.

Stapel (stack) ist eine Liste variabler Länge, bei der Elemente nur an einem Ende

hinzugefügt oder entfernt werden (Last in-first out).

Eine andere, häufig verwendete Struktur ist der Baum (tree).

Ein Baum ist eine hierarchische Struktur. Er besteht aus Knoten (node), die in Zweigen

(branch) geordnet werden , wobei der erste Knoten als Wurzel (root) und die untersten als

Blätter (leaf) bezeichnet werden.

Fahrrad

Rahmen

Sattel Lenker Tretlager

Rad

Vorderrad

Zubehör

Hinterrad

Elektrik

Bremse

Felge Nabe Speiche Bereifung

Abbildung 2.8-3: Baumstruktur

Oftmals werden bei der Ausführung von Algorithmen Zwischendatenstrukturen eingeführt,

um das gewünschte Ziel zu erreichen. Ein Beispiel ist die Sortierung einer Liste unter

Verwendung der Zwischendatenstruktur Binärbaum (ein Baum, in dem von jedem Knoten

höchstens 2 Zweige ausgehen!).

Die Liste der Namen lautet: Jochen, Karin, Sepp, Franz, Bernd, Jim, Maria.

Das zu erwartende Ergebnis hat dieses Aussehen in Baumform.

Jochen

Franz

Karin

Einführung, Algorithmen und Datenstrukturen

Bernd

27

Jim

Sepp

Maria

Abbildung 2.8-4: sortierter Binärbaum

Warum ist dieser Baum sortiert?

Die Erklärung liegt in der Vereinbarung, daß alle Daten die links vor einem Knoten

angeordnet sind, vor dem Knoten liegen, die rechts angeordnet sind, jedoch hinter dem

Knoten. Im konkreten Fall bedeutet das, Bernd liegt vor Franz, Franz vor Jim, alle 3 liegen

vor Jochen, Karin liegt hinter Jochen, jedoch vor Sepp, wobei Maria vor Sepp liegt.

Der Algorithmus der Sortierung hat zwei Schritte:

Überführe die unsortierte Liste in einen sortierten Binärbaum

Überführe den sortierten Baum in eine Ausgabeliste.

Beide Anweisungen können getrennt behandelt werden.

Modul Baum-bilden(L,B)

{Macht aus der Liste einen Binärbaum.}

Beginne mit dem Anfang von L

Solange L nicht erschöpft ist führe aus

Füge nächsten Namen in B ein

Die letzte Anweisung kann rekursiv aufgelöst werde.

Modul Namen-einfügen (Name,B)

{Fügt Name in sortierten Binärbaum ein.}

Falls B leer ist

dann erzeuge einen neuen Teilbaum mit Name als Wurzel

sonst falls Name vor dem Namen in Wurzel von B liegt

dann Namen-einfügen (Name, linker Teilbaum von B)

sonst Namen-einfügen (Name, rechter Teilbaum von B)

Der Ausgabemodul wird ebenfalls rekursiv gelöst mit

Modul Baum -ausgeben (B)

{Gibt alle Knoten eines Binärbaumes B nach der Regel „links vor rechts“ aus .}

Falls B nicht leer ist

dann Baum-ausgeben (linker Teilbaum von B)

Schreibe Namen in der Wurzel von B nieder

Baum-ausgeben (rechter Teilbaum von B)

Der komplette Sortieralgorithmus hat dann diese Form:

Modul Sortiere (L)

{Sortiert Liste in alphabetischer Ordnung.}

Beginne mit einem leeren Baum, der mit B gekennzeichnet ist

Baum-bilden (L,B)

Baum-ausgeben (B)

Einführung, Algorithmen und Datenstrukturen

28

3 Theorie der Algorithmen

In den Kapiteln 1 und 2 haben wir uns bereits mit Interpretationen und Anwendungen von

Algorithmen bekanntgemacht. Im Kapitel 3 soll nun der Versuch gemäß Goldschlager/Lister

unternommen werden, zu untersuchen, durch welche allgemeinen Eigenschaften sich

Algorithmen auszeichnen. Auf tiefschürfende mathematische Beweise wird zum großen Teil

verzichtet. Dies bleibt den Spezialvorlesungen vorbehalten [Dassow, Smid]. Es wird also vom

Leser dieser Ausführungen erwartet, daß er den Standpunkt der Autoren folgt, um den roten

Faden zu behalten.

Literatur:

Dassow: Theoretische Informatik, Vorlesung

Smid: Effiziente Algorithmen, Vorlesung

3.1 Berechenbarkeit

Das tägliche Leben schreibt viele Geschichten, die durch Prozesse bestimmt werden, die

ihreseits wieder der verschiedensten Algorithmen, d.h. Lösungsschritte, bedürfen, um

überhaupt ausgeführt werden zu können. Meistens benötigen wir dazu keine Computer. Wenn

wir jedoch auf einen Computer zurückgreifen, dann wissen wir, daß die Algorithmen

computergerecht vorbereitet werden müssen. Oftmals wird der Computer als Allheilmittel

verstanden, der Probleme aller Art lösen hilft. Spätestens an dieser Stelle müssen wir uns

fragen, ob es Probleme gibt, für die es keinen sinnvollen Algorithmus gibt und die damit

auch nicht auf dem Computer ausführbar sind.

Mit dieser Frage beschäftigt sich die Aufgabe zur Festellung der Berechenbarkeit von

Algorithmen. Überraschenderweise ist die Zahl der mit dem Computer lösbaren Aufgaben

endlich im Vergleich mit den unendlich vielen nichtlösbaren Aufgaben.

Das Hilbertsche Problem

Es gab in der Geschichte der Berechenbarkeit genügend Versuche, diese Lücke der

Unlösbarkeit zu schließen. Ein berühmter Vertreter dieser Schule war der Mathematiker

David Hilbert (1862-1943) , der im Prinzip diesen Grundsatz verfolgte:

„Da ist ein Problem, suche die Lösung. Du kannst sie durch reines Denken finden; denn

in der Mathematik gibt es kein Ignorabismus.“

Das Ziel Hilberts bestand also darin, ein mathematisches System zu ersinnen, in dem alle

Probleme präzise als Aussagen formulierbar sind, die entweder war oder falsch sind.

(Hilbertsches Entscheidungsproblem!)

1931 widerlegte Kurt Gödel diese Aussage durch die Veröffentlichung seines

Unvollständigkeitstheorems, das u.a. besagt, daß

es keinen Algorithmus gibt, der als Eingabe irgendeine Aussage über die natürlichen

Zahlen erhält und der eine Ausgabe erzeugt, die angibt, ob diese Aussage wahr oder

falsch ist.

Auch die Mathematiker Alonso Church, Stephen Kleene, Emil Prost, Alan Turing fanden

Probleme, die keine algorithmische Lösung besitzen.

Die Church-Turing-These

Um den Beweis führen zu können, daß es für bestimmte Aufgaben keine Lösung - keinen

Algorithmus - gibt, muß erst einmal exakt festgelegt werden, was wir unter einem

Einführung, Algorithmen und Datenstrukturen

29

Algorithmus zu verstehen haben. Dazu gab es viele Versuche:

Gödel

Algorithmus als Folge von Regeln zur Bildung komplizierter

mathematischer Funktionen aus einfacheren mathematischen Funktionen

Church

Verwendete einen Formalismus, der als Lambda-Kalkül bekannt wurde.

Turing

Erklärte den Algorithmusbegriff mit einer hypothetischen Maschine, der

Turingmaschine.

Man stellte sobald fest, daß alle plausiblen Erklärungen gleichwertig waren und formulierte

die nachfolgenden allgemeingültigen Aussagen:

Alle vernünftigen Definitionen von „Algorithmus“ , soweit sie bekannt sind, sind

gleichwertig und gleichbedeutend.

(2)

Jede vernünftige Definition von „Algorithmus“, die jemals irgendwer aufgestellt hat,

ist

gleichwertig und gleichbedeutend zu denen, die wir kennen.

Diese beiden Annahmen sind als Church-Turing-These bekannt.

Modern ausgedrückt können wir alles, was von einem Computer ausführbar ist, als

„Algorithmus“ definieren.

Weil die Algorithmen unabhängig von dem Computer sind, auf dem sie ausgeführt werden,

haben sie die Eigenschaft der Universalität.

(1)

Das Halteproblem

Eines dieser nichtberechenbaren Probleme ist das Halteproblem. Das Interesse der Informatik

an diesem Problem besteht darin, einen Algorithmus zu finden, der feststellt, ob ein

Programm ordnungsgemäß endet oder in eine nichtgewollte Endlosschleife geht.

Die Lösung wäre ein Algorithmus, der bei gegebenen Programm P und seinen Eingabedaten D

ermittelt, ob P jemals hält, falls es mit den Eingabedaten D ausgeführt wird.

Praktisch könnte man diese Frage lösen, indem eine Zeitschranke mit einprogrammiert wird.

Was geschieht aber bei jenen Lösungen, wo man die Zeitschranke kaum oder gar nicht

abschätzen kann? Dies ist sicherlich bei vielen technischen Simulationen zu erwarten. Leider

ist dieses Problem nicht lösbar, was durch die nachfolgenden Ausführungen beschrieben

werden soll.

Wir nehmen an, es gibt einen Algorithmus zur Lösung des Halteproblems, genannt StoppTester. Dieser hat die Eingaben P und D. Der Tester gibt die Antwort „OK“ aus, wenn P

ausgeführt mit D hält, ansonsten „NOK“.

P

D

P

Stoppt P(D)?

Ausgabe OK

NOK

und anhalten

Stoppt P(P)?

Ausgabe NOK

und anhalten

a) Ablauf Stopp-Tester

Ausgabe OK Ausgabe

und anhalten und anhalten

b) Ablauf Stopp-Tester-neu

Abbildung 3.1-1: Ablauf des Algorithmus STOPP-Tester

Stopp-Tester

unterscheidet

sich

von

Stopp-Tester-neu

nur

dadurch,

daß

der

Einführung, Algorithmen und Datenstrukturen

30

Eingabedatenstrom D durch das Programm P selbst ersetzt wird. Dies ist nicht ungewöhnlich,

da ein Programm selbst nur aus Zeichen besteht und Zeichen können bekannterweise als

Eingabedaten dienen.

Der Modul für Stopp-Tester-neu lautet nun:

Modul Stopp-Tester-neu (P)

{Prüft, ob das Programm P endet, falls es mit den Daten P ausgeführt wird.}

Stopp-Tester (P,P)

Mit diesen Annahmen gelingt nun der Aufbau des folgenden Algorithmus Spaßig, der nur eine

Eingabe P hat und voraussetzt, daß Stopp-Tester und damit auch Stopp-Tester-neu existieren.

Modul Spaßig (P)

{Dieser Modul setzt die Existenz von Stopp-Tester voraus.}

Falls Stopp-Tester-neu (P) NOK ausgibt

dann stoppe

sonst schleife endlos

P

Spaßig

Stoppt Spaßig (P) ?

ja

nein

Stoppt Spaßig (Spaßig)?

ja

nein

anhalten

anhalten

Endlosschleife

Endlosschleife

a) Ablauf von Spaßig (P)

b) Ablauf von Spaßig (Spaßig)

Abbildung 3.1-2: Algorithmus Spaßig

Schauen wir uns die Wirkung der Ausführung von Spaßig (Spaßig) an, so entdecken wir einen

Widerspruch, denn einerseits bildet der Algorithmus eine Endlosschleife, wenn

Spaßig (Spaßig ) stoppt und andererseits, wenn Spaßig (Spaßig) eine Endlosschleife bildet,

dann stoppt der Algorithmus.

Oder zusammenfassend:

Die Ausführung von Spaßig (Spaßig) kann weder stoppen noch endlos schleifen.

Dieser Widerspruch kann nur aufgelöst werden, wenn Spaßig (Spaßig) als Algorithmus nicht

existiert. Das Bedeutet aber wiederum, daß Stopp-Tester nicht existieren kann, womit das

Halteproblem keine Lösung hat.

Der obige Beweis hat diese Schritte:

(1) Man nehme an, es kann ein Programm Stopp-Tester geschrieben werden.

(2) Man benutze es, um ein anderes Programm Spaßig zu bilden (mittels eines

Zwischenprogramms Stopp-Tester-neu).

(3) Man zeige, daß das Programm Spaßig eine undenkbare Eigenschaft hat (es kann weder

halten noch endlos sein).

(4) Man schlußfolgere, daß Schritt (1) falsch ist.

Wir haben mit diesem Nachweis gezeigt, daß es generell kein Programm geben kann, das das

Einführung, Algorithmen und Datenstrukturen

31

Halteproblem löst.

Trotz alledem gibt es natürlich viele Programme, wo wir von vornherein absehen können, daß

diese stoppen. Aber es gibt mindestens ebenso viele, wo dies nicht gelingt.

Ein bekanntes Beispiel ist die Lösung des Fermatschen Satzes. Dieser Satz behauptet, daß es

keine positive Ganzzahlen a, b und c gibt, so daß die Gleichung

an + bn = cn mit n > 2

erfüllt wird. Der Leser wird aufgefordert, einen Algorithmus zu schreiben, der diese Aufgabe

löst!

Weitere

nicht-berechenbare Probleme

sind das

Totalitätsproblem, das die Frage nach dem Halten eines Programmes bei allen Eingabedaten

stellt,

sowie das

Äquivalenzproblem, das die Fragestellung aufwirft, ob es einen Algorithmus gibt, der 2

Programme miteinander vergleicht, um festzustellen, ob diese Programme die gleiche

Ausgabe liefern bei gleichen Eingaben.

Wir wissen (Ohne an dieser Stelle den Beweis anzutreten!), daß diese Algorithmen leider

nicht existieren, obwohl wir beim Entwurf unserer Programme gern wüßten, welchen

Datenstrom sie verarbeiten können oder wie sicher eine Transformation eines Programmes

von der einen Sprache in eine andere erfolgte.

partielle Berechenbarkeit

Wir haben bisher einige nicht-berechenbare Probleme besprochen (Halteproblem,

Totalitätsproblem, Äquivalenzproblem). Einige davon sind weniger berechenbar als andere.

Gemeint ist mit dieser Aussage die Tatsache, daß es für manche Aufgaben Algorithmen gibt,

die zumindest eine Teillösung, eine partielle Lösung liefern. Ein Beispiel dafür ist das

Halteproblem. Der Algorithmus gibt „JA“ aus, wenn P(D) stoppt, und geht in eine

Endlosschleife, wenn P(D) nicht stoppt.

Eingabe

Eingabe

Algorithmus

Algorithmus

JA NEIN

JA Endlosschleife bei Nein

a) berechenbare Aufgabenstellung b) partiell-berechenbare Aufgabenstellung

Abbildung 3.1-3: partielle Berechenbarkeit

Fassen wir zusammen:

Probleme können berechenbar, partiell-berechenbar oder nicht-berechenbar sein.

berechenbar Es gibt einen Algorithmus, der für jede Eingabe korrekt mit „JA“ oder „NEIN“

antwortet.

partiell-berechenbarEs gibt einen Algorithmus, der mit „JA“ antwortet, wenn die Antwort

korrekt ist.

nicht-berechenbar Es gibt keinen Algorithmus, der immer korrekt mit „JA“ oder „NEIN“

Einführung, Algorithmen und Datenstrukturen

32

antwortet.

Oder anders ausgedrückt: Für jedes berechenbare oder partiell-berechnbare Problem gibt es

eine Beweismethode, falls die Antwort „JA“ vorliegt und stimmt. Bei nicht einmal partiellberechenbaren Problemen gelingt dieser Beweis nicht.

Rekursionssatz

Im Kapitel 2 haben wir bereits über rekursive Funktionen gesprochen. Wir wollen jetzt über

Algorithmen diskutieren, die über sich selbst sprechen. Dieser Sachverhalt wird durch den

Rekursionssatz beschrieben.

Der Rekursionssatz besagt, daß Algorithmen eine Kopie von sich selbst bearbeiten können.

Das bedeutet, daß es für jeden Algorithmus, der eine beliebige Zeichenfolge D bearbeitet,

auch einen Algorithmus gibt, der die Zeichenfolge des Algorithmus selbst bearbeitet. Diese

Art von Algorithmen beziehen sich auf sich selbst.(Weiter siehe Goldschlager/Lister, S.91ff.)

3.2 Komplexität

Im Kapitel 3.2 standen die Fragen der generellen Lösbarkeit von Problemen im Mittelpunkt.

Nun ist es aber genauso interessant zu wissen, welche Ressourcen (Betriebsmittel)

einzusetzen sind, um die lösbaren Aufgaben zu bewältigen. Mit dieser Fragestellung setzt sich

die Komplexitätstheorie auseinander.

Wir wissen bereits, daß es unter allen möglichen Aufgabenstellungen nur eine begrenzte

Menge gibt, die auch algorithmisch lösbar ist. Davon ist nun wiederum nur eine Untermenge

aus der Sicht der Betriebsmittelanforderungen ausführbar.

alle Aufgabenstellungen

berechenbare

Augabenstellungen

durchführbare Aufgabenstellungen

Abbildung 3.2-1: Die Herausforderung an die Computerwelt

Als Computerressourcen interessieren im wesentlichen die Geräte (Hardware), Speicher

(Memory) und die Rechenzeit (Time). Geräte umfassen alle Einheiten, die zur Ausführung

eines Algorithmus benötigt werden. Speicher umschreibt den vom Algorithmus angeforderten

Speicherplatz. Und unter Zeit versteht man die Dauer der Ausführung des Algorithmus vom

Start bis zum Ende.

Vielleicht ist es in der heutigen Zeit, wo Rechner mit hoher Taktfrequenz, großen

Arbeitsspeichern und mehreren Prozessoren zur Verfügung stehen, gar nicht so wichtig, die

Frage der Komplexität in den Vordergrund zu stellen. Doch dies ist ein Trugschluß, denn mit

neuen Betriebsmitteln kann man auch die Menge der bisher kaum ausführbaren

Aufgabenstellungen erweitern. Deshalb ist es nach wie vor eine erklärte Zielstellung,

Algoritmen mit möglichst geringem Betriebsmittelverbrauch zu entwickeln.

Ein Beispiel:

Wir wollen zwei n-stellige Zahlen miteinander multiplizieren.

1984 x 6713

11904

13888

1984

5952

13318592

Einführung, Algorithmen und Datenstrukturen

33

Abbildung 3.2-2: Standardalgorithmus zur Multiplikation

Dieser Algorithmus, der üblicher Weise auch in der Schule vermittelt wird, benötigt diese

Schritte zur Ausführung:

Es müssen zunächst n Zwischenrechnungen zur Bestimmung der Zwischenzeilen

durchgeführt werden. Anschließend sind n x n (oder n²) Zeiteinheiten erforderlich, um die

Addition der Zwischenzeilen durchzuführen. Die Ausführungszeit des gesamten Algorithmus

ist deshalb proportional zu n².

Es geht aber auch schneller, wie in Abbildung 3-6 festgehalten.

A

19

B

84

x

C

67

D

13

AC = 19x67

= 1273

(A+B)(C+D)-AC-BD=(103x80)-1273-1092 = 5875

BD = 84x13

=

1092

13318592

Abbildung 3.2-3: Ein n 1,59-Multiplikationsalgorithmus

An diesen beiden Beispielen erkennt man 2 Sachverhalte:

1.Verschiedene Algorithmen haben einen verschiedene Betriebsmittelbedarf.

Das Auffinden von Algorithmen mit dem geringsten Betriebsmittelbedarf ist eine große

Herausforderung. Dabei konkurrieren die Betriebsmittelarten miteinander. Weniger Zeit wird

oftmals durch mehr Hardware (Prozessoren) erreicht.

2. Der Betriebsmittelbedarf hängt von der Menge der Eingabedaten ab.

Im allgemeinen kann man bei einer Eingabe von n Zeichen den Betriebsmittelbedarf als

Funktion von n auffassen. (z.B. n , 3n² + 5n, 2nlogn + n +17)

In diesen Funktionen gibt es immer einen Ausdruck, der die anderen dominiert und somit das

asymptotische Verhalten der Funktion beschreibt. Genau dieses Verhalten wird zur

Beschreibung des Betriebsmittelbedarfs herangezogen.

Die nachfolgende Tabelle 3.-1 vermittelt eine Vorstellung über die Durchführbarkeit von

Algorithmen.

Größe n der

Eingabedaten

log2 n

Mikrosekunden

n

Mikrosekunden

n²

Mikrosekunden

2n

Mikrosekunden

10

0.000003

Sekunden

0.00001

Sekunden

0.0001

Sekunden

0.001

Sekunden

100

0.000007

Sekunden

0.0001

Sekunden

0.01

Sekunden

1014

Jahrhunderte

1000

0.00001

Sekunden

0.001

Sekunden

1

Sekunde

astronomisch

10000

0.000013

Sekunden

0.01

Sekunden

1.7

Minuten

astronomisch

100000

0.000017

Sekunden

0.1

Sekunden

2.8

Stunden

astronomisch

Tabelle 3.2-1: Ausführungszeiten für Algorithmen

Algorithmen mit dem asymptotischen Verhalten cn , wie 2n, heißen exponentielle

Algorithmen.

Einführung, Algorithmen und Datenstrukturen

34

Diese sind praktisch kaum durchführbar. Algorithmen mit dem Verhalten nc , wie n oder n²

oder n³, heißen polynomiale Algorithmen.

Man sieht, daß Algorithmen, die der Zahl der Eingabedaten direkt proportional sind, ein

brauchbares Zeitverhalten aufweisen. Dieses Verhalten kann auf sequentiellen Rechnern

erzielt werden. Algorithmen, die sich wie log n verhalten, können nur auf parallelen Rechnern

ausgeführt werden.

Die Komplexitätsproblematik versucht auch Antworten darauf zu geben, wieviel

Betriebsmittel (z.B. Zeit) im schlechtesten Fall benötigt werden (worst-case complexity),

wieviel Betriebsmittel im Durchschnitt (average-case complexity), wie groß die

Standardabweichung ist (standard deviation).

Neben der Komplexität von Algorithmen spricht man noch von der Problemkomplexität.

Darunter versteht man die Komplexität des besten Algorithmus, der das Problem löst. Der

Betriebsmittelbedarf für den besten, das Problem lösenden Algorithmus nennt man obere

Grenze (upper bound), der mindestens notwendige Betriebsmittelbedarf zur Ausführung eines

Algorithmus wird als untere Grenze (lower bound) bezeichnet.

Teile und herrsche

Dieses Prinzip beinhaltet den Ansatz, komplexe Probleme durch die Aufgliederung des

Gesamtproblems in kleinere Einheiten überschaubarer zu machen.

Ein Beispiel dafür ist das Sortieren einer Liste, indem erst die eine Hälfte bearbeitet wird,

anschließend die zweite, um die sortierten Teile dann zu mischen.

Modul Sortiere (Liste)

{Sortiert eine Liste von n Namen alphabetisch.}

Falls n>1

dann Sortiere (erste Listenhälfte)

Sortiere (zweite Listenhälfte)

Mische die zwei Hälften zusammen

Nun stellt sich die Frage nach dem Zeitverbrauch dieses Algorithmus. Wie lange benötigt der

Algorithmus, um n Namen zu sortieren?

Die Zeit zur Sortierung von n Namen sei T(n). Für die erste Hälfte benötigt man demzufolge

die Zeit T(n/2), für die zweite Hälfte ebenfalls T(n/2). Weiterhin muß das Mischen

durchgeführt werden. Dafür ist einzusehen, daß die Zeit proportional zu n, also cn sein wird.

Insgesamt kann man konstatieren:

T(n) = 2 T(n/2) + cn.

Diese Art von Gleichungen nennt man rekursive Relationen.

Es sei vorweggenommen, daß die Lösung dieser Relation das Ergebnis

T(n) = cn log n +kn

liefert. Das asymptotische Verhalten des Misch-Sortieralgorithmus ist proportional zu n log n.

In gleicher Art kann man die rekursive Relation für den Algorithmus zur Multiplikation

ganzer Zahlen nach Abbildung 3.6 mit

T(n) = 3T(n/2) + cn

mit der Lösung

Einführung, Algorithmen und Datenstrukturen

35

T(n) = (2c + k)nlog 3 - 2cn

ableiten. Damit ist dieser Algorithmus proportional nlog 3 , was in etwa n1.59 entspricht.

Durchführbare und undurchführbare Algorithmen lassen sich näherungsweise aus ihrem

Zeitverhalten schlußfolgern. Wir halten fest, daß Algorithmen mit polynomialem

Betriebsmittelbedarf durchführbar sind.

Diese Schlußfolgerung soll maschinenunabhängig sein, denn wir sagen, daß alle denkbaren

sequentiellen Computer ähnliche polynomiale Ausführungszeiten haben (These der

sequentiellen Berechenbarkeit, sequential computation thesis!).

Undurchführbare Aufgaben

Nun haben wir ein Merkmal der Durchführbarkeit gerade fixiert, so müssen wir schon wieder

Einschränkungen machen. Einige Aufgaben sind nicht ausführbar, weil es eben nicht gelingt,

einen Algorithmus mit polynomialem Zeitbedarf zu finden. Ein Beispiel ist die

Verallgemeinerung des Schachspiels für ein n x n -Brett. Hierfür wurde ein exponentieller

Zeitbedarf bewiesen. Aber es ist noch kein ausführbarer polynomialer Ansatz gefunden

worden. Weitere Aufgaben sind unter den Namen Kastenproblem, Problem des

Handelsreisenden, Stundenplanproblem bekannt (siehe Goldschlager/Lister, S.103 ff).

Eine Möglichkeit, dieses Problem doch einer Lösung zuzuführen, besteht in der Nutzung

sogenannter fehlerhafter Algorithmen. Diese Algorithmenart, bei der Fehler einkalkuliert

werden, die aber sehr selten auftreten, nennt probalistische Algorithmen.

NP-Vollständig

Wir mußten feststellen, daß für viele Probleme durchführbare, polynomiale Algorithmen

fehlen. Aber oftmals gibt es eine Lösung für einen Beispielfall.

3t

3t

4t

8t

n=6 Kästen

5t

5t

T= 2 Lastzüge

max. Ladung G= 14 Tonnen

Einführung, Algorithmen und Datenstrukturen

3

36

3

4

8

5

5

5

5

Abbildung 3.2-4: Kastenproblem mit einer Lösung

Anhand des Beispielfalles kann man nun verifizieren, daß die Lösung korrekt ist. Für diese

Aufgabenstellungen gibt es einen Algorithmus, der für einen Beispielfall und eine

vorgeschlagene Lösung mit polynomialem Zeitbedarf spricht.

Die Menge der Aufgabenstellungen, die einen schnellen Verifikationsalgorithmus besitzen,

heißt NP. Alle durchführbaren Aufgaben gehören zur Menge NP.

In dieser Menge gibt es Aufgaben, deren Lösung zu den schwersten gehört. Solche

Aufgabenstellungen, für die nach wie vor ein polynomialer Ansatz gesucht wird, nennt man

NP-vollständig.

Zusammengefaßt: Durchführbare Aufgabenstellungen haben einen schnellen Algorithmus für

ihre Lösung. Aufgabenstellungen in der Menge NP können einen solchen haben oder auch

nicht, aber wenigstens sind die vorgeschlagenen Lösungen leicht verifizierbar. NPvollständige Aufgaben sind die schwersten in der Menge NP und es wird angenommen, daß es

für sie keine schnellen Lösungen gibt.

Parallele Computer

In üblicher Weise konzentrierten sich die Überlegungen zur Kompexitätstheorie auf

sequentiellen Zeit- und Speicherbedarf. Heute gibt es Rechner, die mehrere Prozessoren

vereinigen. Damit kann die Frage nach einer parallelen Bearbeitung und somit nach einem

parallelen Zeitbedarf gestellt werden. Die Prozessoren können hierbei sternförmig um einen

Speicher oder als Netz angeordnet sein. Diese Parallelcomputer zeichnen sich durch 2

Merkmale aus:

- Sie bestehen aus einer Anzahl von Prozessoren mit entsprechenden Speichereinheiten und

- sie arbeiten synchron, d.h. alle Prozessoren führen ihre Berechnungen Schritt für Schritt im

Gleichklang durch.