Modul1 - Klickdichschlau.at

Werbung

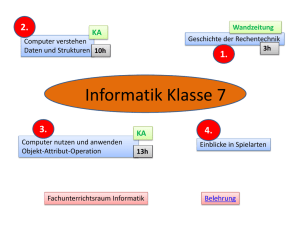

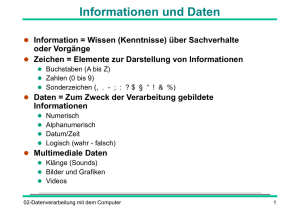

IT-Grundlagen Ca. 10.000 Einzelbefehle pro Sekunde Erste Ansätze Computergenerationen von 1962 – 1980 1100 v. Chr. Abakus Addition, Subtraktion, Multiplikation und Division per Verschiebung der Kugeln mit der Hand 1617 Rechenstäbchen (John Napier Laird of Merchiston) 1962 - 1970 Integrierte Schaltkreise = 3. Generation 100 Transistoren auf drei Quadratmillimetern Ca. 1 Million Einzelbefehle pro Sekunde 1968 Hochintegrierte Schaltkreise = 4. Generation Beschichtungs-, Ätz- und Aufdampfprozesse auf Siliziumscheiben Ca. 10 Millionen Einzelbefehle pro Sekunde 1980 Cray-Computer = 5. Generation Mehrere Prozessoren werden miteinander verbunden Transputer = Transistor und Computer Rechenmaschinen 1622 Rechenschieber (William Oughtred) Logarithmische Zahlendarstellung Wird heute noch verwendet 1623 Rechenmaschine (Wilhelm Schickard) 1641 Addiermaschine (Blaise Pascal mit 19 Jahren) 1673 Rechenmaschine (Gottfried Wilhelm Leibniz) Lochkarten 1805 Lochkarte (Joseph-Marie Jacquard) Erstmalige Möglichkeit der Speicherung 1833 Analytische Maschine (Charles Babbage) Programmgesteuerte Rechenmaschine mit Lochkartensteuerung 1886 Lochkartenmaschine (Hermann Hollerith) Elektromagnetische Sortier- und Zählmaschine zur Auswertung von Lochkarten Der erste Computer Zuse Z3 1934 - 1943 Zuse Z3 (Konrad Zuse) Erster funktionsfähiger Computer Personalcomputer 1974 Die ersten Homecomputer ALTAIR-8800 Commodore (PET) Tandy Radio Shack (TRS-80) 1977 Apple-Computer Erste Farbgrafiken waren möglich 1981 IBM-Personalcomputer Grundstein für den heutigen Personalcomputerstandard Prozessor von Intel Betriebssystem MS-DOS von Microsoft 1987 Apple Macintosh Grafische Benutzerführung Die Vernetzung von Computern Der Computer MARK I Ab 1985 Vernetzung von Computern 1934 - 1944 Mark I (Howard H. Aiken) Im Auftrag von IBM entwickelter Computer Ca. 700.000 Einzelteile Ca. 15 m Länge, 2,5 m Höhe, 35 Tonnen Ca. zehn Rechenoperationen pro Sekunde Betriebssysteme der letzten zehn Jahre Computergenerationen von 1946 – 1960 Das letzte Jahrzehnt 1946 - 1952 Neumann-Maschine (John von Neumann) Prinzip einer flexiblen Speichermaschine, die logische Entscheidungen treffen kann 1946 Eniac = 1. Generation (John P. Eckert und John W. Mauchly) Electronic Numerical Integrator And Computer Röhrentechnik Ca. 1000 Einzelbefehle pro Sekunde 1955 - 1960 Tradic = 2. Generation (J.H. Felker) Transistoren und Dioden (Halbleitertechnik) Tragbare Computer (Laptops/Notebooks) 1991/92 Von MS-DOS zu Windows 3.0/3.1 1991/92 OS/2 von IBM 1994 – 1998 Die Windows-Weiterentwicklung (3.11, 95, 98, NT) Aktuelle Entwicklungen Speichermedien Wiederbeschreibbare CD-ROM als Standard MO-Laufwerke und DVD mehr als 10 GB Speicherkapazität Prozessoren Schneller und Anpassung an spezielle Bedürfnisse Spracherkennung Computersteuerung über menschliche Sprache zuverlässiger Multimedia Zusammenwirken von Text, Bild, Video und Ton auf dem Computer Internet Erfolgreiches Medium für weltweite Information und Kommunikation Tendenzen Weiterer Ausbau der Informationsverarbeitung und Telekommunikation Verbesserung des Preis-Leistungs-Verhältnisses vom Hard- und Software Überwindung von Grenzen im Zuge einer Globalisierung der Märkte (Verwischen von Unternehmensgrenzen) Virtuelle Unternehmen Telearbeit, Telekonferenzen Neue Formen der Bildung, Ausbildung und Unterhaltung Frage nach dem Datenschutz und der Datensicherheit Grundlegende Funktionsweise eines Computers EVA-Prinzip: Eingabe - Verarbeitung - Ausgabe EVA-Prinzip am Beispiel Geldautomat Eingabe Scheckkarte Geheimzahl Funktion (z.B. gewünschter Betrag) Verarbeitung Prüfung Geheimzahl, Kontostand, eventuell Sperren Ausgabe Karte Geldbetrag oder Hinweis, dass die Auszahlung nicht möglich ist Meldung über den aktuellen Kontostand Informationen und Daten Information = Wissen (Kenntnisse) über Sachverhalte oder Vorgänge Zeichen = Elemente zur Darstellung von Informationen Buchstaben (A bis Z) Zahlen (0 bis 9) Sonderzeichen (, . - ; : ? $ § “ ! & %) Daten = Zum Zweck der Verarbeitung gebildete Informationen Numerisch Alphanumerisch Datum/Zeit Logisch (wahr - falsch) Multimediale Daten Klänge (Sounds) Bilder und Grafiken Videos Analoge und digitale Daten Analoge Daten Analog = entsprechend, vergleichbar Beispiel: Zeigerstellung der Uhr Digitale Daten Digit (engl.) = Zahl Daten werden immer durch Ziffern dargestellt. Innerhalb eines Computers lassen sich Daten nur digital verarbeiten. Bits und Bytes (Kapazität von Speichermedien) Maßeinheit für die Kapazität von Speichermedien 1 Bit = 1 Zeichen (0 oder 1) 1 Byte = 8 Bit (256 Zeichen) 1 KB = 1024 Byte (ca. 1000 Zeichen) 1 MB = 1024 KByte (ca. 1 Mio. Zeichen) 1 GB = 1024 MByte (ca. 1 Mrd. Zeichen) 3,5" Diskette (1,44 MByte) Standardfestplatte (4 - 10 GByte) Interne Verarbeitung mit dem Dualsystem Alle Daten innerhalb des Computers werden digital über das duale Zahlensystem verschlüsselt. Es existieren nur zwei Zustände: 0 1 Strom aus Strom an Nicht magnetisch Magnetisch Keine Vertiefung Vertiefung Kurzer Ton Langer Ton Zahlen innerhalb eines Computers Zehnersystem 743 3 Einer = 3 * 100 = 3 4 Zehner = 4 * 101 = 40 7 Hunderter Dualsystem = 7 * 102 = 700 OCR-A (Optical Character Recognition Type A) Unicode (Darstellung von Zeichen aller bekannten Sprachen mit verschiedensten Schriftzeichen wie z.B. japanisch) 10 1110 0111 1* 1 1* 2 1* 4 0* 8 0 * 16 1 * 32 1 * 64 1 * 128 0 * 256 1 * 512 Datums- und Zeitangaben im Computer = 1 * 20 = 1 * 21 = 1 * 22 = 0 * 23 = 0 * 24 = 1 * 25 = 1 * 26 = 1 * 27 = 0 * 28 = 1 * 29 Datumsangaben 1.1.1900 wird intern mit der Zahl 1 verwaltet. 15.1.1900 wird intern mit der Zahl 15 verwaltet usw. Zeitangaben Zeitangaben werden mit Zahlen zwischen 0 und 1 verwaltet. 00:00 Uhr wird intern mit der Zahl 0 verwaltet. 12:00 Uhr wird intern mit der Zahl 0,5 verwaltet. _____________________ = 743 Kombinierte Datums- und Zeitangaben 15.1.1900 12:00 Uhr entspricht der Zahl 15,5. Wie rechnet ein Computer? Töne und Bilder im Computer Rechenregeln im Dualsystem 0+0=0 1+0=1 1 + 1 = 0 mit Übertrag 1 Beispiel: Addition Töne, Bilder und Videos Werden als Folge von Nullen und Einsen verwaltet Ergeben eine hohe Qualität Erfordern enormen Rechenaufwand Dezimal+ Ü = Bestandteile eines Computers Dualsystem 4743 1 0 0 1 0 1 3129 0 1 1 0 0 0 __1_ 7872 1 1 1 1 0 1 0 0 0 0 1 1 1 0 1 1 1 0 0 1 1 1 1 1 1 1 _ 1 0 0 0 0 0 0 Texte innerhalb eines Computers Die ASCII-Codierung American Standard Code for Information Interchange 1 Bit = 1 Binary Digit (= Binärziffer, Dualziffer) 1 Byte = 8 Bit (= Platz, um 1 beliebiges Zeichen des Zeichensatzes zu speichern) Beispiel: A = 01000001 im Dualsystem (ASCII-Verschlüsselung) = 65 im Dezimalsystem Weitere Codierungsarten Weitere bei Computern bekannte Codierungsarten EBCDI (Extended Binary Coded Decimal Interchange) ANSI (American National Standards Institute) EAN (Europäische Artikelnummer) Eingabegeräte Die Tastatur Maus und Trackball Maus Verlängerter Arm des Benutzers für den Bildschirm Trackball "Umgedrehte Maus" Das Grafiktablett Grafiktablett Maßstabgetreues Zeichnen Scanner als Eingabegerät Scanner Optisches Einlesen von Texten und Grafiken Weitere Eingabegeräte Joystick Steuerknüppel für Computerspiele Lesegriffel Zum Lesen von Strich- bzw. Barcode (z.B. an Kassen) Mikrofon Aufzeichnung von Sprache und Musik Digitale Kamera Aufnehmen von Bildern und Filmen mit Übertragungsmöglichkeit zum PC ... Ausgabegeräte Bildschirm (Monitor) Größenangabe durch Bildschirmdiagonale in Zoll (z.B. 17" - 1 Zoll = 2,54 cm) Bildwiederholungsfrequenz: mind. 72 Hz (flimmerfrei) Strahlungsarm nach TCO 95 bzw. TCO 99 Die Grafikkarte Schnittstelle zwischen PC und Monitor Auflösungen VGA = Video-Grafik-Array 640 * 480 = 307.200 SVGA = Super-Video-Grafik-Array 800 * 600 = 480.000 Accelerator (engl. "Beschleuniger") 1024 * 768 = 786.432 1280 * 1024 = 1.310.720 Speicherkapazität gibt Auskunft über die maximal darstellbare Farbtiefe 16 Farben (4 Bit) = 800 * 600 * 4 = 240.000 Byte 256 Farben (16 Bit) = 800 * 600 * 16 = 960.000 Byte 16,8 Mio. (24 Bit) = 800 * 600 * 24 = 1.440.000 Byte Drucker Druckertypen Typenraddrucker PC-gesteuerte Schreibmaschine Matrixdrucker Nadeldrucker Tintenstrahldrucker Thermotransferdrucker Laserdrucker PC-gesteuerter "Kopierer" Auswahlkriterien für Drucker Geschwindigkeit Seiten pro Minute bzw. Zeichen pro Sekunde Auflösung dpi = dots per inch Druckerspeicher Zur Umrechnung der Druckjobs Papiergrößen DIN-Größen, Endlospapier, amerikanische Größen Papierarten Papierstärke, Papieroberfläche, Etiketten, Umschläge Kosten pro Seite Druckmaterial, Energie, Medien Farbausdrucke Plotter Computergesteuerte Zeichengeräte Zur Ausgabe von Grafiken, Zeichnungen und Plänen entwickelt Je nach Modell sind sehr große Flächen bedruckbar Modem und ISDN-Karte Modem Modulator - Demodulator Analoger Datentransfer zwischen zwei PCs über die Telefonleitung ISDN-Karte Integrated Services Digital Network Digitaler Datentransfer zwischen zwei PCs über die Telefonleitung Soundkarten und Boxen Klangausgabe Schnittstellen Serielle Schnittstelle Zum Beispiel Anschluss für Maus oder Modem Parallele Schnittstelle Zum Beispiel Anschluss für Drucker USB (Universal Serial Bus) Ersatz für serielle und parallele Schnittstellen Anschluss von bis zu 127 Geräten Weitere Bestandteile eines PCs Datenbusse (Verbindungsleitungen) Adressbus Datenbus Steuerbus Steckkarten Ein- und Ausgabesteuerung Ermöglichen eine Verbindung zwischen der Hauptplatine und den Zusatzgeräten wie Bildschirm, Drucker, ... Netzteil (Stromversorgung) Hauptplatine (engl. Main-/Motherboard) Auf der Platine sind die wesentlichen Bauteile, wie Prozessor, RAM- und ROM-Chips untergebracht Prozessor Engl. CPU = Central Processing Unit (= zentrale Recheneinheit) Auch Mikroprozessor, Chip "Gehirn" des Computers Besteht aus Rechenwerk, Steuerwerk und Taktgeber Coprozessor Gleitkommazahlenberechnungen Prozessorhersteller Intel AMD Cyrix NexGen Interne Speicher ROM (engl. Read Only Memory) Enthält elementare Befehle zum Betrieb des Computers Start des Computers Laden des Betriebssystems Zusammenarbeit der einzelnen Komponenten RAM (engl. Random Access Memory) Hier befinden sich Betriebssystemdaten und laufende Programme und deren Daten. Nach Abschalten des Rechners gehen alle in diesem Speicher befindlichen Daten verloren ("Kurzzeitgedächtnis"). Cache-Speicher (Pufferspeicher auf Festplatte) Zwischenspeicher für häufig benötigte Daten Externe Speicher Magnetspeicher Diskette ZIP-Diskette Festplatte DAT-Streamer Optische Speicher CD-ROM DVD Magnetooptische Speicher CD-RAM, MO Diskettentypen Formatieren von Disketten Auf jeder Seite 80 Spuren und 18 Sektoren Pro Sektor und Spur 512 Byte 2 Seiten * 80 Spuren * 18 Sektoren * 512 Byte = 1.474.560 Byte = 1.440 KByte = 1,44 MByte Funktionsweise von Disketten Aufbau und Arbeitsweise Flexible oder starre Kunststoffscheibe mit einer magnetisierbaren Oberfläche Bezeichnungen 5 1/4" DD, Kapazität 360 KB 3 1/2" DD, Kapazität 720 KB 5 1/4" HD, Kapazität 1,2 MB 3 1/2" HD, Kapazität 1,4 MB LS-Disks, Kapazität 120 MB Zip-Disks, Kapazität 100 MB - 250 MB Fest- und Wechselplatten Festplatte Dauerhafte Datenspeicherung Größenangabe in Megabyte (MB) oder Gigabyte (GB) 1024 MB = 1 GB Schnelle Zugriffszeit (ca. 9 - 30 ms) Dreht sich ständig (ca. 160 Umdrehungen/Sek.) Wechselfestplatte Ist aus dem PC herausnehmbar Magnetbänder Der Streamer Magnetbandlaufwerk Wird hauptsächlich für die Datensicherung verwendet Ca. 250 MB - über 10 GB Optische Speicher CD-Brenner Einmaliges Beschreiben = CD-R (R = Recordable) Mehrmaliges Beschreiben = CD-RW (RW = Rewritable) Dateien Datei = File (engl.) Bestimmte Menge von zusammengehörenden Daten, die auf einem Datenträger gespeichert und durch einen Namen eindeutig identifizierbar ist Mögliche Inhalte einer Datei Text Kalkulationstabelle Datenbank (Karteikasten) Grafik/Bild Programm (Folge von Befehlen) usw. Dateierweiterung kennzeichnet den Typ der Datei Beispiel: .txt = Textdatei Programme und Programmiersprachen Programm Folge von Befehlen, die in einer für den Computer verständlichen Sprache (Programmiersprache) formuliert sind Programmiersprache Dient zur Formulierung von Algorithmen auf Computern Besteht aus einer Reihe von Befehlen, Datentypen und Syntaxregeln, deren Funktionen je nach Programmiersprache für bestimmte Anwendungsgebiete geeignet sind Bekannte Programmiersprachen Programmiersprachen und ihre Einsatzbereiche Algol (Mathematik) FORTRAN (Technik, Naturwissenschaft) BASIC (Beginnersprache) Pascal (Wissenschaft) COBOL (Wirtschaft) C (systemnahe Programmierung) C++ (objektorientierte Programmierung) Java (Internet) ... Beispielprogramm in BASIC Problemstellung Es wird ein Programm benötigt, das eine Liste von Zahlen einliest. Am Ende der Liste soll das Programm die kleinste (Minimum) und die größte (Maximum) Zahl aus der Liste anzeigen. Folgende Schritte werden durchgeführt Beschreibung durch ein Flussdiagramm Erstellen eines Algorithmus (Lösungsweg) in Deutsch Übersetzung in die Programmiersprache Eingabe des Programms Testen des Programms Programm auf Diskette/Festplatte speichern Flussdiagramm Algorithmus in deutscher Sprache 1. Lies die erste ZAHL 2. Setze MINI=ZAHL 3. Setze MAXI=ZAHL 4. Falls ZAHL=0, dann mache bei 9. weiter 5. Falls ZAHL>MAXI, dann setze MAXI=ZAHL 6. Falls ZAHL<MINI, dann setze MINI=ZAHL 7. Lies ZAHL 8. Weiter mit 4. 9. Zeige Wert von MINI und MAXI 10. Ende Algorithmus in BASIC 10 INPUT ZAHL 20 LET MINI=ZAHL 30 LET MAXI=ZAHL 40 IF ZAHL=0 THEN GOTO 90 50 IF ZAHL>MAXI THEN MAXI=ZAHL 60 IF ZAHL<MINI THEN MINI=ZAHL 70 INPUT ZAHL 80 GOTO 40 90 PRINT MINI,MAXI 100 END Was ist ein Betriebssystem? Programm, das die Verbindung zwischen dem Benutzer, der Software und der Hardware herstellt Die Installation eines Betriebssystems ist für die Arbeit mit einem Computer unerlässlich. Aufgaben eines Betriebssystems Allgemeine Aufgaben Dialog mit dem Benutzer führen Disketten und Festplatten verwalten Programme laden, starten und unterbrechen Zuteilung von Prozessorzeit für die laufenden Programme Zuteilung von Arbeitsspeicherplatz für die laufenden Programme Ein- und Ausgabe koordinieren, Peripheriegeräte verwalten Fehlerbehandlung Dienstleistungsprogramme zur Verfügung stellen Kennzeichen eines Betriebssystems ??-Bit-Betriebssystem Grafische Benutzeroberfläche Sicherheitsaspekte Verwaltbarer Festplattenspeicher Verwaltbarer Arbeitsspeicher Multitasking Multithreading Netzwerkfähigkeit Plug & Play MS-DOS MS-DOS = Microsoft-Diskoperating-System Erstes weit verbreitetes Betriebssystem für Personalcomputer Zeichenorientiert 16-Bit-Betriebssystem Arbeitsspeicherverwaltung auf 640 KB begrenzt Dateinamen auf acht Zeichen begrenzt FAT (File Allocation Table) Nicht multitaskingfähig Benutzeroberfläche Windows 3.x Grafische Betriebssystemerweiterungen für MS-DOS WYSIWYG-Technik (What You See Is What You Get) Windows 95 32-Bit-Nachfolger für die Kombination MS-DOS/Windows 3.x Lange Dateinamen (bis zu 256 Zeichen) Arbeitsspeicherverwaltung bis zu 4 GB Preemptives Multitasking Multithreading Plug & Play Abwärtskompatibel für ältere MS-DOS-Programme Windows NT 3.51 und 4.0 NT = New Technology Reines 32-Bit-Betriebssystem für professionelle und geschwindigkeitsorientierte Anwender Dateisystem NTFS (New Technology File System) Professionelle Netzwerkfähigkeit Sicherheitskriterien Benutzername + Zugangskennwort Sicherheitsstandard C2 (US-Verteidigungsministerium) Windows 2000 Nachfolger von Windows 98 und Windows NT 4.0 Sicherheitsstandards von NT 4.0 Benutzerfreundlichkeit von Windows 98 Verbessertes Plug & Play Erhöhte Datensicherheit durch Verschlüsselung OS/2 OS/2 von IBM Konnte sich aufgrund der anfänglichen Inkompatibilität zu DOS und der höheren Hardware-Anforderungen nicht durchsetzen Insbesondere unter den alten IBM-Großrechnerkunden verbreitet Sonstige Betriebssysteme Unix Wurde mit der Programmiersprache C speziell für Rechner der mittleren Datentechnik entwickelt (sechziger Jahre) Betriebssystem für vernetzte Umgebungen Linux Unix-Version für Personalcomputer 32-Bit-Betriebssystem Ermöglicht den Anschluss von mehreren "dummen" Terminals an einen Personalcomputer Programmarten Office-Pakete Office-Paket = Software für Büroanwendungen Standardanwendungen (Text, Tabelle, Grafik und Datenbank) werden in einem Paket angeboten Preislich oft günstiger als der Kauf der Einzelprogramme Bekannte Office-Pakete Microsoft Office Lotus SmartSuite Corel WordPerfect Suite StarOffice von StarDivision Merkmale der Textverarbeitung Zeichenhervorhebung (Zeichenformatierung) Seitengestaltung (Seitenformatierung) Kopf- und Fußzeilen Inhalts- und Stichwortverzeichnisse Fußnotenverwaltung für wissenschaftliche Texte Textbausteine für häufig wiederkehrende Textteile Absatzgestaltung (Absatzformatierung) Grafiken einbinden Synonymwörterbuch (Alternativwörter) Serienbriefe Automatische Silbentrennung und Rechtschreibprüfung Linien und Rahmen zeichnen Bekannte Textverarbeitungsprogramme Word von Microsoft WordPerfect von Corel StarWriter von StarDivision Word Pro von Lotus Tabellenkalkulation Möglichkeiten einer Tabellenkalkulation Aufbereitung und Auswertung von Zahlenmaterial in tabellenartiger Form Bei jeder Änderung in der Tabelle werden alle Formelfelder automatisch neu berechnet Bekannte Tabellenkalkulationsprogramme Excel von Microsoft Quattro Pro von Corel StarCalc von StarDivision 1-2-3 von Lotus Datenbanken Möglichkeiten eines Datenbankprogramms Karteikarteninhalte eintragen, verändern und löschen Individuell gestaltbare Ein- und Ausgabemasken Beliebig sortierte Listen und Berichte Selektion von Daten (z.B. Umsatz > DM 1000,-) Etikettendruck Serienbriefe Auswertungen, Statistiken Automatisierung durch Programmierung Zugriff von verschiedenen Benutzern auf gemeinsame Daten Bekannte Datenbankprogramme Access von Microsoft Paradox und dBase von Inprise (Borland) StarBase von StarDivision Approach von Lotus Präsentationsprogramme Möglichkeiten von Präsentationsprogrammen Darstellung von Informationen für ein bestimmtes Publikum Einfache und schnelle Darstellung von Texten, Zahlen, Diagrammen und Organigrammen auf übersichtlichen Folien Ausdruck oder Projektion der Folien Verwendung von Präsentationsvorlagen Bekannte Präsentationsprogramme PowerPoint von Microsoft Presentations von Corel Harvard Graphics von SPC Freelance von Lotus Möglichkeiten von Grafikprogrammen Vektorgrafik Besteht aus einzelnen Objekten (Linien, Kurven, Rechtecken, Kreisen usw.) Objekte werden durch ihre Anfangs- und Endkoordinaten bzw. durch die Koordinaten ihrer Knotenpunkte definiert Bekannte Grafikprogramme Bekannte Bildbearbeitungsprogramme (Pixelgrafik) Photo-Paint von Corel Photoshop von Adobe Bekannte Vektorgrafikprogramme Corel Draw von Corel Designer von Micrografx Freehand von Macromedia Illustrator von Adobe DTP-Programme Desktop-Publishing (DTP) Druckerei am Schreibtisch Prospekte, Berichte und Bücher drucktechnisch aufbereiten Bekannte DTP-Programme Pagemaker von Adobe Ventura Publisher von Corel Quark XPress von Quark Mailprogramme Mailsysteme Versenden und Empfangen elektronischer Post Firmenintern oder weltweit Bildbearbeitung Retuschierung Optimierung Verfremdung Effekte Bekannte Mail-Programme cc:Mail von Lotus Outlook von Microsoft Notes Mail von Lotus Messenger von Netscape Emailer von Claris/Apple Erstellen von Bildern, Zeichnungen, ... Weitere typische Standardanwendungen Pixel- und Vektorgrafiken Pixelgrafik (Bitmap) Bilder setzen sich aus einzelnen Punkten (Pixel) zusammen Terminplaner Groupware (Workflow) Integrierte Programme Betriebswirtschaftliche Programme Wissenschaftliche Programme CAD - Computer Aided Design CAM - Computer Aided Manufacturing ... Begriffsbestimmungen Anwendungsbereich Anwendbares einzelstaatliches Recht Datenschutz als Grundrecht Kapitel II. Allgemeine Bedingungen für die Rechtmäßigkeit der Verarbeitung personenbezogener Daten Grundrecht auf Datenschutz Jede einzelne Person hat grundsätzlich das Recht, über die Weitergabe und Verwendung ihrer persönlichen Daten zu bestimmen (informationelles Selbstbestimmungsrecht). Einschränkungen dieses Rechts bedürfen eines Gesetzes. Einschränkungen sind nur im überwiegenden Allgemeininteresse zulässig. Problematik des Datenschutzes Generelle Probleme des Datenschutzes Über eine Person werden falsche Daten gespeichert. Über eine Person werden die richtigen Daten gespeichert, diese gelangen jedoch zu unbefugten Personen oder werden falsch ausgewertet. Beispiele zur Datenschutzproblematik Durch unzureichenden Passwortschutz einer Datenbank mit Gehaltstabellen der Mitarbeiter ist auch unbefugten Personen ein Zugriff auf diese Daten möglich. Bei der Übermittlung von Kreditkarteninformationen über das Internet werden die Daten zwischengespeichert und durch Unbefugte abgefragt. Ein Polizist gibt bei der Erfassung eines Straftäters einen falschen Vornamen ein, sodass die Straftat einer anderen Person zugeordnet wird. Datenschutzgesetze und Richtlinien Datenschutzgesetze Als Rahmen gilt die EU-Datenschutzrichtlinie der Europäischen Union. In den einzelnen europäischen Ländern existieren Landesdatenschutzgesetze. Wozu dienen Datenschutzgesetze? Datenschutzgesetze regeln die Zulässigkeit der Verarbeitung personenbezogener Daten durch Behörden und durch private Unternehmen. Datenschutzgesetz in Europa EU-Datenschutzrichtlinie regelt den Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zum freien Datenverkehr Auszug aus der EU-Datenschutzrichtlinie Kapitel I. Allgemeine Bestimmungen Gegenstand der Richtlinie Abschnitt I. Grundsätze in Bezug auf die Qualität der Daten Abschnitt II. Grundsätze in Bezug auf die Zulässigkeit der Verarbeitung von Daten ... Datenschutzgesetz in Deutschland Im Bundesdatenschutzgesetz (BSDG) stehen die bundesweiten Gesetze zum Datenschutz. Innerhalb der Bundesländer existieren Landesdatenschutzgesetze. Weitergehende Informationen zum Thema Datenschutz http://www.datenschutz.de http://www.bfd.bund.de Datenschutzgesetz in Österreich Datenschutzgesetz (DSG) Weitergehende Informationen zum Thema Datenschutz http://www.ad.or.at/office/ Datenschutzgesetz in der Schweiz Bundesgesetz über den Datenschutz (DSG) Verordnung zum Bundesgesetz über den Datenschutz (VDSG) Weitergehende Informationen zum Thema Datenschutz http://www.edsb.ch Datenschutzbeauftragte Bundesbeauftragter für den Datenschutz Gewählt vom Deutschen Bundestag auf Vorschlag der Bundesregierung 35. Lebensjahr muss vollendet sein Innerhalb der Bundesländer gibt es jeweils einen Landesdatenschutzbeauftragten Bundesdatenschutzbeauftragter Aufgaben Kann von jedermann in Anspruch genommen werden, wenn dieser bei der Erhebung, Verarbeitung oder Nutzung von personenbezogenen Daten durch öffentliche Stellen des Bundes in seinen Rechten verletzt worden ist Verantwortlichkeit Öffentlich-rechtliches Amtsverhältnis zum Bund In Ausübung seines Amtes unabhängig und nur dem Gesetz unterworfen Untersteht der Rechtsaufsicht der Bundesregierung Erstattet dem Deutschen Bundestag alle zwei Jahre einen Tätigkeitsbericht (auch für nichtöffentlichen Bereich) Wird innerhalb der Bundesländer durch Landesdatenschutzbeauftragte unterstützt Gültigkeitsdauer des Urheberrechts Bis 70 Jahre nach dem Tod des Urhebers Für Datenbanken eine Schutzfrist von bis zu 15 Jahren Datenschutz im Unternehmen Urheberrechtsgesetz in Österreich Alle Unternehmen der Privatwirtschaft haben nach dem BDSG die Verpflichtung, einen Datenschutz-beauftragten schriftlich zu bestellen, wenn personenbezogene Daten automatisiert verarbeitet werden und mindestens fünf Arbeitnehmer in der Regel mit der Verarbeitung dieser Daten befasst sind. oder Wenn personenbezogene Daten auf andere Weise verarbeitet werden und mindestens zwanzig Arbeitnehmer mit der Verarbeitung der Daten in der Regel beschäftigt sind. Auszüge aus dem Urheberrechtsgesetz Betrieblicher Datenschutzbeauftragter Aufgaben Überwachung der Einhaltung des Bundesdatenschutzgesetzes im Unternehmen Überwachung eventuell weiterer betrieblicher Datenschutzvorschriften Kontrolle, dass die Rechte der Betroffenen bei der Verarbeitung ihrer Daten eingehalten werden Ansprechpartner für alle Fragen des Datenschutzes Macht die Mitarbeiter mit den Vorschriften der Datenschutzgesetze vertraut und sensibilisiert sie für den Datenschutz Berufsverband der Datenschutzbeauftragten Deutschland e.V. (BvD) http://www.bvdnet.de Urheberrechtsgesetz in Deutschland Grundlagen des deutschen Urheberrechtsgesetzes Bezieht sich ausschließlich auf die Person des Urhebers Urheber = Schöpfer eines Werkes Urheberrecht gilt für Alle Werke, d.h. persönliche geistige Schöpfungen Ab dem 01.01.1998 auch Datenbanken (Sammlungen von Werken, Daten oder anderen Elementen) Anwendung des Urheberrechtsgesetzes Diese Rechte bedürfen einer Genehmigung vom Urheber. Vervielfältigung Verbreitung Ausstellung Öffentliche Wiedergabe Bei Verletzung des Urheberrechts kann der Urheber auf Schadensersatz etc. klagen. I. Hauptstück: Urheberrecht an Werken der Literatur und der Kunst I. Abschnitt: Das Werk §1 Werke der Literatur und der Kunst §2 Werke der Literatur §3 Werke der bildenden Künste §4 Werke der Filmkunst §5 Bearbeitungen §6 Sammelwerke §7 Freie Werke §8 Veröffentlichte Werke §9 Erschienene Werke II. Abschnitt: Der Urheber § 10 Der Urheber § 11 Miturheber ... Urheberrechtsgesetz in der Schweiz Gesetzliche Grundlage Bundesgesetz über das Urheberrecht Verwandte Schutzrechte (Urheberrechtsgesetz, URG) Internationale Abkommen Berner Übereinkunft zum Schutz von Werken der Literatur und Kunst (RBUe) Welturheberrechtsabkommen (WUA) Abkommen über den Schutz der ausübenden Künstler, der Hersteller von Tonträgern und der Sendeunternehmungen (Rom-Abkommen) Problematik der Datensicherheit Allgemeine Gefahren Daten werden zerstört Unberechtigte Personen greifen auf sensible Daten zu Gefahren für einen einzelnen PC Unberechtigter Benutzer greift auf Daten zu Virenverseuchte Disketten übertragen Viren auf die Festplatte Verlust von Daten durch Überspannung oder Festplattendefekt Zusätzliche Gefahren in einem Netzwerk Unberechtigter Benutzer greift innerhalb der Firma auf sensible Daten zu Über die Schnittstelle des Netzwerkes zum Internet greift ein fremder Benutzer auf den Server zu Übersicht der Schutzmechanismen Zugang zum einzelnen Computer bzw. zum Server wird durch einen Zugriffsschutz abgesichert Überprüfung aller Datenträger auf Viren Zusätzliche Absicherung der Daten mit Verschlüsselungsprogrammen Absicherung der Stromversorgung des Computers gegen Überspannungen Regelmäßige Datensicherung auf separaten Datenträgern Spezielle Absicherung aller Zugänge über Telefonleitungen Zugriffsschutz Zugangskontrolle durch das Betriebssystem Anmeldung der Benutzer Sicherheitsprogramme Für Betriebssysteme ohne Zugangsschutz Verschlüsselung von Daten Weitere Schutzmechanismen Schutzfunktionen in Anwendungsprogrammen Zusätzliche Absicherung im Netzwerk Kontrolle durch Netzwerkadministrator (Logfiles) Was sind Computerviren? Computerviren sind Programme, die sich selbst vervielfältigen, sich in andere Programme einnisten und bestimmte Aktionen durchführen. Virentypen Bootsektorviren Programmviren Makroviren Polymorphe Viren Stealth Viren (Tarnkappenviren) Schutz vor Computerviren Sicherste Methode = Keine Nutzung fremder Daten und Programme auf dem Computer Antivirenprogramme Überprüfung sämtlicher fremder Datenträger Möglichkeit der Entfernung eines vorhandenen Virus Regelmäßige Aktualisierung des Virenprogramms (Update) Viren in Mail-Anhängen Datei nicht in Mailprogramm öffnen, sondern direkt auf Festplatte speichern Datei mit Antivirenprogramm prüfen Makroviren Antivirenprogramm oder Option Makros deaktivieren in Word Notwendigkeit der Datensicherung Datensicherung (Backup) wird benötigt bei Versehentlichem Löschen von Daten auf der Festplatte Zerstörung von Daten durch einen Virus Defekten auf der Festplatte infolge von Überspannung in der Stromzufuhr Datenverlust aufgrund eines Headcrashs Defekten Daten bedingt durch ein starkes magnetisches Feld Datensicherung Datensicherungsprogramme Ermöglichen automatische Sicherung zu bestimmten Zeiten Möglichkeit der Sicherung auf Separater Festplatte Disketten Magnetbändern CD-ROMs Vorteil der Datensicherung in mehreren "Generationen" Ältere Versionen von Daten sind im Bedarfsfall vorrätig Bei Defekt eines Sicherungsmediums existieren noch weitere Medien Richtlinien für Bildschirmarbeitsplätze Gesetze und Verordnungen Arbeitsschutzgesetz EU-Richtlinie zur Ergonomie am Arbeitsplatz (Bildschirmarbeitsverordnung) Ursachen für Entstehung der Richtlinien Starke Beanspruchung der Augen Beanspruchung des Bewegungsapparates in Nacken- und Schulterbereich Hohe Anforderungen an die Konzentration Defizite in der Gestaltung der Arbeitsumgebung Arbeitsplatzanalyse Bestandsaufnahme der Arbeitsumgebung Bestandsaufnahme der Arbeitsabläufe bezüglich Sicherheit und Gesundheitsschutz Einschätzung und Bewertung der gesundheitlichen Gefährdungen Festlegung der erforderlichen Maßnahmen zur Verbesserung Ergänzende Untersuchungen und Maßnahmen beim Auftreten von Beschwerden Dokumentation der Maßnahmen und Ergebnisse Einweisung und Schulung der Mitarbeiter Überprüfung der Wirksamkeit von Verbesserungen Bildschirmarbeitsverordnung Büroraum Allgemeine Anforderungen Flächenangebot Arbeitsumweltbedingungen Arbeitsplatz Allgemeine und benutzerdefinierte Anforderungen Arbeitsstuhl Bildschirm Entspiegelter, grafikfähiger Multiscan-Farbmonitor Bildschirmdiagonale von 19 Zoll (45 cm) Auflösung 800 * 600 (SVGA) bei einer Vertikalfrequenz von 80 Hz Lochmaske kleiner 0,28 mm Strahlungsarm nach TCO-Norm 99 "TÜV Ergonomie geprüft" und Plakette "GS-geprüfte Sicherheit" Flexibel schwenk- und kippbar Reflexionen und Blendung durch Lichtquellen beachten Beispiel für Tastatur, Maus und Drucker Tastatur Deutscher Zeichensatz Blendfreie Oberfläche Eventuell ergonomische Tastatur Maus Form der Handfläche entsprechend Hochwertiges Mousepad Drucker Je nach Aufstellungsort und Einsatzgebiet Zum Beispiel für Einzelplatz Tintenstrahldrucker oder Laserdrucker, mit Ozongehalt der Luft < 0,2 mg/cbm Beispiel für ergonomische Aspekte Allgemeine und benutzerdefinierte Anforderungen Arbeitstisch Arbeitsmittel DIN 4549 Höhe: 72 cm bzw. höhenverstellbar Tiefe: 80 - 90 cm Breite: 160 cm Allgemeine und spezielle Anforderungen Belastungen Stütz- und Bewegungsapparat - Sehen und Wahrnehmen Mensch-Maschine-Schnittstelle - Sonstige Belastungsmomente Arbeitsstuhl Beispiel für Computer und Bildschirm Platzbedarf Computer Grundfläche von mindestens 8 - 10 qm Freie Bewegungsfläche von mindestens 1,5 qm Angemessener Prozessor gegen unnötige Wartezeiten bei neuerer Software Temperaturgesteuerter Lüfter (22 dbA) DIN 4551 Beispiel für die Arbeitsumgebung Lärmpegel Unter 55 dbA Wärme Raumtemperatur: 20° C Bei hohen Außentemperaturen sollte die Raumtemperatur 26° C nicht überschreiten Feuchtigkeit Relative Luftfeuchtigkeit zwischen 50% und 65% Vorteile eines lokalen Netzwerks? Schnelle Kommunikation Gemeinsame Nutzung des Datenbestandes Gemeinsame Nutzung der Betriebsmittel Gemeinsame Nutzung der Software Hardware-Komponenten zur Vernetzung Verbindungskabel Kupferkabel Koaxialkabel Glasfaserkabel Funk Infrarot Netzwerkkarte Weltweit einmalige, eindeutige und unveränderbare Kartennummer (NodeAdresse) T-Stecker und Terminatoren Vernetzung von Computern Client Richtet Anforderung an Server Client-Software Verwaltet Anforderungen des Anwenders Gibt Informationen an Netzwerkkarte weiter Nimmt ankommende Daten entgegen und stellt diese dem Anwender zur Verfügung Server Erbringt angeforderte Dienstleistung Server-Software Verwaltet ankommende Anforderungen Erledigt die entsprechenden Arbeiten Gibt Rückmeldung an den Absender der Anforderung Peer-to-Peer-Netzwerk Vernetzung mehrerer gleichwertiger Computer Jeder Computer kann sowohl ein Server als auch ein Client sein. Jeder Computer dient zunächst als Arbeitsstation für einen Mitarbeiter und kann Dienstleistungen für einen anderen Computer ausführen. Einsatzgebiete Einige wenige Benutzer (< 10) möchten z.B. einen Drucker gemeinsam nutzen und gelegentlich auf den gleichen Datenbestand zugreifen. Server-Funktionen Server = Computer mit besonderen Aufgaben Dateien über das Netzwerk an Computer (Clients) versenden, sobald diese die Daten anfordern Dateien, die auf einem anderen Computer erzeugt wurden, auf seiner Festplatte abspeichern Vorteile zentraler Speicherung der Daten auf dem Server Daten können problemlos in regelmäßigen Abständen gesichert werden. Anwender wissen immer genau, wo sie nach den gewünschten Informationen suchen müssen. Server Server-Arten File-Server Druck-Server Mail-Server Fax-Server usw. Zugriff auf den Server Anmeldung mit Namen und Passwort Zugriff auf Netzwerklaufwerke Ausdrucke direkt an den Netzwerkdrucker Faxmöglichkeit Internetzugang Strukturierte Netzwerke Kabelstrecke, Satellitenstrecke Meistens bildet sich die Struktur des Unternehmens im Netzwerk ab. Mitarbeiter sind in Gruppen zusammengefasst. Was bedeutet "Internet"? Netzwerkbetriebssystem Netzwerkbetriebssystem ermöglicht die zentrale Verwaltung und Zuordnung der Mitarbeiter des Datenbestandes der Betriebsmittel Beispiele für Netzwerkbetriebssysteme Novell NetWare Windows NT Server, Windows 2000 Server Unix Begriff: Inter lateinisch = zwischen => "Zwischennetz" (Netz der Netze) Das Internet verbindet weltweit einzelne, voneinander unabhängige Rechnernetze. => Möglichkeit des weltweiten Datenaustausches und der weltweiten Kommunikation Wofür kann das Internet genutzt werden? Betreut und verwaltet die Server und Arbeitsstationen Ansprechpartner für Fragen der Anwender Informationsbeschaffung Kommunikation (E-Mail, Chat, News) Business und Marketing Forschung und Studium Softwaredownload (Updates, Tools, ...) Online-Shopping Homebanking Spielen Benutzerkonto Geschichte des Internet Für die Anmeldung einer Person am Netzwerk-Server Wird pro Person eingerichtet Definition der Rechte dieser Person im Netzwerk Persönliches Passwort zum Schutz vor unberechtigtem Zugriff auf vertrauliche Daten Ursprung im militärischen Bereich Wissenschaftliche Nutzung WWW = World Wide Web Multimedia Netzwerkverwalter und Netzwerknutzer Netzwerkverwalter (Administrator) Benutzergruppen Mitarbeiter, die gleiche oder ähnliche Arbeiten im Unternehmen ausführen, werden in Benutzergruppen zusammengefasst Rechte werden pro Gruppe verwaltet Große und globale Netzwerke Einteilung großer Netzwerke nach ihrer Ausdehnung LAN MAN WAN GAN Lokal Area Network (innerhalb eines Gebäudes) Metropolitan Area Network (innerhalb einer Stadt) Wide Area Network (über Länder hinweg) Global Area Network (weltumspannend) Globale Netzwerke net englisch = Netz Bezeichnungen für das Internet Cyberspace Informations-Highway Datenautobahn Internetdienste im Überblick World Wide Web (WWW) Multimediales Informationssystem E-Mail (elektronische Post) Empfangen und Versenden von Nachrichten Newsgroups Öffentliches Schwarzes Brett FTP (Dateitransfer) Übertragen und Kopieren von Dateien IRC (direkte Kommunikation) Direkte Kommunikation verschiedener Teilnehmer in Echtzeit Telnet Zugriff auf andere Rechner Internet-Provider Provider = Anbieter (hier: eines Internetzugangs) Ein Provider unterhält in der Regel mehrere PoPs (= ständig mit dem Internet verbundene Rechner, über die sich die Kunden des Providers mit der entsprechenden Hardware Zugang zum Internet verschaffen können). Unterteilung der Provider Online-Dienste Besitzen eigene, nur für ihre Kunden zugängliche Informationsdienste Internetzugang erfolgt sekundär Zum Beispiel T-Online, AOL, CompuServe Internet Service Provider (ISP) Bieten ausschließlich den Internetzugang an Z.B. Eunet, Germany.Net, IBM, Metronet, Nacamar, X-Link Vertrag mit einem Provider Mittels Vertrag mit dem Provider erhält der Anwender für den Internetzugang: Benutzernamen und Kennwort Tel.-Nr. des PoP Evtl. E-Mail-Adresse Evtl. Webspace (= Platz für eigene Seiten im Internet) IP-Adressen der Provider-Server Eigene IP-Adresse (bei Internetzugang über einen Router) Auswahl eines geeigneten Providers Zeitabhängige Gebühr Mengenabhängige Gebühr Freistunden Schnupperangebote Unterschiedliche Tarife zu verschiedenen Zeiten Geschwindigkeit der Verbindung In bps (Bit pro Sekunde) Kosten: Gebühren der Internet-Provider Pauschalgebühr (meistens monatlich) Zeitabhängige Gebühr (abhängig von der Nutzungsdauer) Mengenabhängige Gebühr (abhängig vom übertragenen Datenvolumen) "Schnupperangebote" zum Testen der Provider ausnutzen (z.B. einmalig 20 Stunden ohne Gebühr) Kosten: Telefongebühren Abrechnung der Einheiten wie beim Telefongespräch Ein PoP des Providers sollte zum Ortstarif erreichbar sein Nutzung von Sondertarifen (z.B. City Plus und City Weekend bei der Telekom) Kosten: Übertragungsgeschwindigkeit Übertragungsgeschwindigkeit hat Einfluß auf Telefonkosten und zeitabhängige Provider-Gebühr Je schneller die Datenübertragung, desto geringer die zeitabhängigen Gebühren Angabe der Übertragungsgeschwindigkeit in bps (= Bit pro Sekunde) Erkundigen Sie sich nach der technisch maximal möglichen Übertragungsgeschwindigkeit Ihres Providers. Hard- und Software-Voraussetzungen Computer Einfacher Rechner genügt, es sei denn, Multimedia-Anwendungen (Audio, Video) sollen genutzt werden Verschiedene Betriebssysteme sind möglich Auswahlkriterien Modem (mind. 28.000 bps) oder ISDN-Karte (64.000 bps) Entfernung zum PoP Zum Ortstarif erreichbar? Software für die Internetnutzung (Browser = Navigations-Software, z.B. Internet Explorer von Microsoft) Kosten und Gebühren Pauschale Der Begriff "E-Mail" E-Mail = Electronic Mail = elektronische Post Vorteile gegenüber herkömmlicher Post E-Mails werden in persönliches Postfach (Mailbox) zugestellt. E-Mail-Adressen ändern sich bei Umzügen nicht. E-Mails sind auch von unterwegs abrufbar. Es können ganze Empfängergruppen per Knopfdruck angeschrieben werden (Rundschreiben). Aufbau von E-Mail-Adressen [email protected] Beispiel: [email protected] Benutzername (Username) @ (Trennzeichen "at") Rechnername.Domain.TopLevelDomain (Internetadresse) Outlook Express = Programm für die E-Mail-Verwaltung Weitere E-Mail-Clients: Messenger von Netscape Pegasus Mail MS Exchange