doc

Werbung

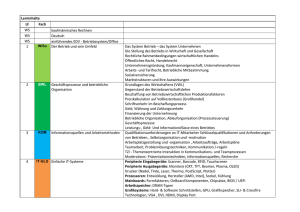

Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese Wireless Networks Bluetooth und WLAN Seite 1 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese Inhalt Inhalt .................................................................................................................................... 2 1. Einleitung ...................................................................................................................... 3 2. Bluetooth ...................................................................................................................... 3 3. 2.1. 2.2. 2.2.1. 2.2.2. 2.3. 2.3.1. 2.3.2. 2.3.3. 2.4. 2.4.1. 2.4.2. 2.4.3. Bluetooth Spezifikationen .................................................................................. 3 Core Specifications ........................................................................................... 3 Radio Frequency Schicht (RF) ........................................................................ 4 Baseband Schicht ......................................................................................... 4 Profile Specifications......................................................................................... 4 Piconets ....................................................................................................... 4 Synchrone und Asynchrone Verbindungen ...................................................... 5 Logical Link Control and Adaption Protocol...................................................... 6 Nutzungsszenarien ........................................................................................... 6 Sprach/Daten-Netzzugänge ........................................................................... 6 Peripheriegeräte ........................................................................................... 6 Personal Area Networks ................................................................................ 6 3.1. 3.1.2. 3.1.3. 3.2. 3.3. 3.3.2. 3.3.3. 3.3.4. 3.4. Netzwerkkomponenten ..................................................................................... 7 Ad hoc Netzwerke......................................................................................... 7 Infrastructure Netzwerke (ESS)...................................................................... 8 Services .......................................................................................................... 8 Übertragungstechniken ..................................................................................... 9 Frequency Hopping Spread Spectrum ............................................................. 9 Direct Sequence Spread Spectrum ................................................................. 9 Orthogonal Freq. Division Multiplexing ............................................................ 9 Nutzungsszenarien ......................................................................................... 10 WLAN ............................................................................................................................ 7 4. Fazit ............................................................................................................................ 10 Literaturverzeichnis............................................................................................................ 11 Seite 2 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese 1. Einleitung Sowohl das Angebot als auch die Nachfrage nach Handhelds, Laptops oder Handys haben in den letzten Jahren stark zugenommen. In den meisten Fällen haben die mobile Geräte aber keine einheitlichen Schnittstellen oder benötigen für einen Anschluss ans Netzwerk umständlicherweise Kabelverbindungen. Infrarotschnittstellen sind zwar heutzutage schon in fast jeden tragbaren Computer eingebaut, jedoch ist IrDA durch die 3m große Reichweite mit notwendiger Sichtverbindung in vielen Fällen dem Funknetz unterlegen. Bereits Ende der 80’er Jahre erschienen die ersten Wireless LAN Produkte, doch erst um 1997/98 wurden mit Bluetooth und WLAN Kurzstrecken-Funkstandards gesetzt, die es ermöglichen sollten, verschiedenste Geräte kabel- und sichtlos miteinander zu verbinden. 2. Bluetooth Im Mai 1998 traten Hersteller wie Ericsson, Nokia, IBM, Intel und Toshiba erstmals zusammen vor die Öffentlichkeit und verkündeten ihren Zusammenschluss zur Bluetooth Special Interest Group[1] (SIG), benannt nach einem dänischen König[3] des 10. Jahrhunderts, der Einigung über sich bekriegende Vikingerstämme brachte. Die fünf Hersteller hatten sich zum Ziel gesetzt, ein Modul zu entwickeln, das wenig Energie verbraucht, günstig herzustellen ist und integrierte Sicherheitsmechanismen bietet, um so in einer möglichst breiten Palette von Geräten zum Einsatz zu kommen. Inzwischen sind über 1500 Hersteller dem Konsortium beigetreten. 2.1. Bluetooth Spezifikationen Die Bluetooth Spezifikationen[1] sind seit Februar 2001 bei Version 1.1 und enthalten die Core Specifications und Profile Specifications. 2.2. Core Specifications Die Core Specifications[4] definieren alle Schichten des Bluetooth-Protokollstacks, welcher in Abbildung 1 zu sehen ist. Der Stack gleicht dem klassischen OSI-Modell nur in den unteren beiden Schichten. Die unterste RF-Schicht definiert die Eigenschaften des HF-Moduls wie Frequenzbereich, Kanalanordnung, erlaubte Sendestärken und die Empfangsempfindlichkeit. Die nächste Baseband Schicht ist analog zu OSI-Schicht 1 und 2 für die Geräteerkennung, den Verbindungsaufbau und synchrone und asynchrone Übertragungen mit dem verbundenem Gerät zuständig. Bluetooth-Geräte müssen für die Konfiguration und den Aufbau der Baseband-Verbindungen noch Abbildung 1: Bluetooth Stack einige Kontrollnachrichten austauschen, diese sind im Link Manager Protocol definiert. Die Link Manager Schicht kümmert sich um alles, was mit dem LMP zusammenhängt. Seite 3 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese Das Design von Bluetooth bietet die Möglichkeit die RF, Baseband und Link Manager Schichten zusammen auf einen Chip zu integrieren. Der Software-Stack oberhalb des Link Managers kommuniziert mit dem Bluetooth-Chip über die Control-Schnittstelle. 2.2.1. Radio Frequency Schicht (RF) Das HF-Modul benutzt den Frequenzbereich um 2,4 GHz im ISM-Band (Industrial, Scientific, Medical) bis zu einer erlaubten Sendeleistung von 20dBm. In diesem Bereich stehen in Amerika, Europa und Japan bis zu 79 Kanäle im Abstand von 1 MHz zur freien Verfügung. Bluetooth bedient sich zur Ausnutzung dieses Spektrums des FHSS-Verfahrens (Frequency Hopping Spread Spectrum), bei dem alle 625us die Trägerfrequenz im Bereich 2,402 bis 2,480 GHz gewechselt wird. Bluetooth Geräte mit einer Sendeleistung von 0dBm (1mW) haben eine Reichweite von 10m und Geräte mit einer Leistung von 20dBm (100mW) eine Reichweite von 100m. 2.2.2. Baseband Schicht Wie unter 2.2.1. bereits erwähnt, verwendet Bluetooth ein Verfahren, bei dem pseudozufällig die Trägerfrequenz während des Senden und Empfangens über das gesamte Frequenzspektrum variiert. Daten werden innerhalb von Frames übermittelt, nachdem sich Sender und Empfänger auf dasselbe Pseudozufallsmuster und dieselbe Phase geeinigt haben. Diese Frames können einen oder bis zu fünf 625us breite Slots umfassen. Jedem Slot ist eine pseudozufällige Trägerfrequenz zugeordnet. Bei Frames, die mehrere Slots umfassen, wird nur die Frequenz des ersten Slots verwendet und die Frequenzen der anderen Slots des Frames werden ausgelassen. Dadurch können die Zeit des HF-Moduls zum Kanalwechsel und die folgenden Paketheader gespart werden. Jedem gesendeten Frame schließt sich ein Antwort-Frame an. Damit ergeben sich bei Single Slot Frames etwa 1600 Hops/s und Durchsätze von 172 KBit/s. Bei 5:1 Multi Slot Frames erreicht man Durchsätze von 721 KBit/s (5 Slot Richtung) und 57.6 KBit/s (1 Slot Richtung). Bei einer Verbindungsgeschwindigkeit von 1MBit/s ist ein 625us Slot äquivalent zu einer Übertragungszeit von 625 Bits. Trotzdem beträgt die Bluetooth Single Slot Paketgröße nur 366 Bit. Das resultiert aus der Zeit, die der Frequenzsynthesizer benötigt, um sich auf die nächste Kanalfrequenz zu stabilisieren. Zieht man den Bluetooth Paketheader ab, bleiben noch 30 Bytes Payload. 2.3. Profile Specifications Die Profile Specifications[4] definieren alle über dem Baseband (ohne LMP) liegenden Protokolle. Dazu gehören beispielsweise Protokolle wie das L2CAP oder das Audio Protokoll. 2.3.1. Piconets Von einem Piconet spricht man, wenn sich ein Bluetooth Gerät mit einem oder mehreren anderen verbindet. Die Geräte eines Piconets „hoppen“ dann gemeinsam durch die 79 Kanäle des ISM-Bands. Geräte eines anderen Piconets in Reichweite kommen sich im Allgemeinen selten in die Quere, da sie sich an einem anderen Pseudozufallsmuster orientieren. Jedes Piconet besitzt genau einen Master und bis zu 255 Slaves (Abbildung 2). Bluetooth Geräte sind symmetrisch und können Master oder auch Slaves sein. Eine typische Konstellation eines Piconets zeigt Abbildung 2. Verbindung nehmen neue Geräte auf, indem Seite 4 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese sie alle 1,25s auf einer vordefinierten Frequenzfolge von 32 Kanälen lauschen und auf sogenannte Inquiry Nachrichten warten, welche von anderen Geräten in Reichweite gesendet werden. In diesen Inquiry Nachrichten sind Informationen über die Pseudozufallsmuster und die Phase des Senders enthalten. Nach dem Erhalt der Nachricht kann der Empfänger auf dem gleichen Muster antworten. Haben alle Teilnehmer die gleiche Phase, kann der Master (Sender der Inquiry Nachricht) die Geräte in Reichweite mit einer sogenannten Pager Nachricht in sein Piconet integrieren. 7 Slaves können dabei gleichzeitig aktiv sein, alle anderen sind im StandBy Modus und können bei Bedarf reaktiviert und gegen aktive Geräte ausgetauscht werden. Die aktiven Slaves werden vom Master über 3 Bit lange und alle anderen Slaves über 8 Bit lange Adressen angesprochen. Auf Grund der begrenzten Reichweite von gewöhnlich 10m, ist es sinnvoll, mehrere Piconets untereinander zu verbinden. Bei derartigen Netzwerken von Piconets spricht man von Scatternets (Abbildung 3). Die Schnittstellen der Piconets bilden Bluetooth-Geräte, die Slaves von unterschiedlichen Mastern sind. Master Master Slave 1 Master Slave 1 Slave 2 Abbildung 2: Piconet 2.3.2. Slave 2+A Slave C Slave B Abbildung 3: Scatternet Synchrone und Asynchrone Verbindungen Um Echtzeit-Sprache zu übertragen, muss eine Applikation mindestens einen Slot in beiden Richtungen dauerhaft und in gleichen Intervallen reservieren. Diese Art von Verbindung heißt in Bluetooth Terminologie SCO. Ein A/D-Sprachwandler generiert in 1,25ms 10 Bytes Daten, sodass ein Slot alle 3,75ms in jede Richtung ausreichen würde. Das wäre jeder sechste Slot. Dieses 30 Byte lange Paket ohne Kodierung, Schutz oder Retransmission heißt HV3 Paket. Bei einem Paket von 20 Byte Daten und 10 Byte FEC (Foreward Error Correction) spricht man von einem HV2 Paket und analog bei 10 Byte Daten und 20 Byte FEC spricht man von einem HV1 Paket. Bei einer HV1 Übertragung bräuchte man jeden 2 Slot in beiden Richtungen, also alle Slots und somit wäre bereits das gesamte Piconet ausgelastet. Eine Asynchrone Daten-Kommunikation ACL zwischen Master und Slaves stellt andere Anforderungen an das Protokoll als SCO. So muss der Payload beispielsweise mit einem CRC (Cyclic Redundant Check) gesichert werden, um dem Empfänger die Möglichkeit zu geben, auf Übertragungsfehler entsprechend zu reagieren. Bei Fehlern ist die Baseband Schicht für eine erneute Übertragung verantwortlich. Um ein Piconet effizient zu nutzen, sollten ACLs dynamisch angefordert werden und im Vergleich zu SCOs weniger Priorität zugewiesen bekommen. Seite 5 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing 2.3.3. David Weese Logical Link Control and Adaption Protocol Um Protokolle der OSI-Schichten 2 und aufwärts zu integrieren, wurde das L2CAP Protokoll entwickelt, das Pakete, die zu groß für Bluetooth Frames sind, stückelt und einzeln überträgt. Dabei verzichtet L2CAP beispielsweise auf Integritätschecks wie bei IP üblich, da die Baseband Pakete selbst schon CRC geprüft werden. Weiter wird anders als bei TCP vorausgesetzt, dass die tieferliegenden Layer Pakete in richtiger Reihenfolge und verlässlich übertragen. L2CAP arbeitet verbindungsorientiert und überträgt die verschiedenen höher liegenden Protokolle in verschieden Channels. Beide L2CAP-Endpunkte haben dieselben Channelinformationen (Protokoll, Quelladresse) und übertragen nur noch den Channelheader und die abgespeckten Higher Layer Protokolle. Protokolle wie beispielsweise TCP/IP, RFCOMM (Emulation einer seriellen Schnittstelle) oder PPP können bereits mit dem L2CAP Protokoll gekapselt werden. 2.4. Nutzungsszenarien Das Haupteinsatzgebiet von Bluetooth ist das Verbinden von Geräten und unterteilbar in 3 Kategorien: Sprach/Daten-Netzzugänge, Verbinden von Peripheriegeräten und PANs (Personal Area Networking). 2.4.1. Sprach/Daten-Netzzugänge Sprach/Daten-Zugriffspunkte sind die wichtigsten und ersten Nutzungsszenarien und beinhalten die Verbindung eines Computers mit einem Kommunikationsgerät über eine gesicherte Funkverbindung. Beispielsweise könnte sich ein mobiler Computer über Bluetooth mit einem Handy verbinden und um eine Internetverbindung herzustellen. Das Handy agiert hierbei als persönlicher Netzzugang. Das Handy könnte hierfür in der Aktentasche oder der Jacke bleiben. 2.4.2. Peripheriegeräte Die zweite Nutzungskategorie umfasst das Verbinden von verschieden Peripheriegeräten. Hierbei kann man sich vorstellen, dass standardisierte Keyboards, Mäuse oder Joysticks über eine Funkverbindung zusammenarbeiten. Die Bluetooth-Schnittstelle könnte im Computer eingebaut sein und mit den Geräten kommunizieren. Externe Tastatur-, Maus- oder Joystickbuchsen am Computer wären dann überflüssig. Man könnte sich auch vorstellen, ein Büro mit Bluetooth-Headsets auszustatten, die alle auf ein Bluetooth Netzzugang zugreifen, um somit Verbindungen mit dem Bürotelefon und dem Audio-Ein-/Ausgang des Computers zu ermöglichen. Unterwegs könnte das Headset als Schnittstelle zum Handy funktionieren, welches man nicht mehr aus der Tasche zu nehmen bräuchte. 2.4.3. Personal Area Networks Die dritte Kategorie - Personal Area Networks – beinhaltet den Aufbau und Abbruch von persönlichen Netzwerken. Man stelle sich zwei Geschäftspartner vor, die sich am Flughafen treffen und schnell und sicher Dokumente austauschen, indem sie gemeinsam ein privates Piconet etablieren. Seite 6 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese 3. WLAN Wireless LAN Produkte erschienen erstmals 1980, angekündigt als Ablösung der traditionellen Wired LANs, doch erst mit der Veröffentlichung des IEEE 802.11 Standards[5] 1997 für Wireless LANs, begann bei vielen Herstellern die Entwicklung von WLAN Lösungen zu erschwinglichen Preisen. Mit dem IEEE 802.11 Standard waren allerdings nur Übertragungsraten von 3 MBit/s möglich. 2 Jahre später im September 1999 gab das IEEE den 802.11a-Standard[6] und den 802.11b-Standard[7] frei, Hochgeschwindigkeitserweiterungen des IEEE 802.11-Standards. Kurze Zeit nach Verabschiedung neuen Standards haben sich zunächst sechs Unternehmen zu einem Konsortium formiert, das sich ausschließlich den Kompatibilitätsfragen beim drahtlosen Ethernet widmet. Die Wireless Ethernet Compatibility Alliance (kurz WECA) testet die Interfunktion zwischen Transceivern und Access Points entsprechend dem IEEE-802.11a/bStandard und erteilt auch entsprechende Zertifikate. Gründungsmitglieder der WECA sind Aironet, Intersil, Lucent Technologies, Nokia, Symbol Technologies und 3Com. Inzwischen hat die Initiative rund 50 Mitglieder. Das Logo, mit dem die WECA die Einhaltung des Standards attestiert, nennt sich „Wireless Fidelity” oder kurz „Wi-Fi”. Der 802.11 Standard ist so ausgelegt, dass man ein WLAN völlig transparent in ein schon bestehendes Ethernet integrieren kann. Deshalb definiert es nur die PHY- und MAC-Schichten. 3.1. Netzwerkkomponenten WLAN Komponenten werden in STAs (Station) und APs (Access Point) unterteilt. Mit STA ist das mobile Netzwerkinterface eines Notebooks oder Handhelds gemeint und mit AP bezeichnet man die Schnittstelle eines 802.11 LANs zum 802.x LAN. Ein AP dient quasi als Hub für alle WLAN-Endgeräte innerhalb ihres Reichweitenbereichs, kann also auch Repeater dienen, der die Sendestärke der STAs erhöht. 3.1.2. Ad hoc Netzwerke Der IEEE Standard sieht mehrere Nutzungsszenarien für WLANs vor. Das wohl einfachste ist das Ad Hoc Netzwerk. Es entsteht einfach durch die Anwesenheit mehrerer Endgeräte mit WLAN-Adapter in einem Reichweitenbereich. Diese können dann ein Netzwerk ohne feste Basisstation bilden. STAs, die nicht direkt miteinander kommunizieren können, können eine gemeinsame STA in ihrem Sende-/Empfangsbereich als Brücke verwenden. Der Ad-hocModus ist letztlich am besten geeignet, wenn man kein großes Funknetz aufbauen will, sondern nur zwei Netze oder Systeme verbinden will. Zur Inbetriebnahme eines Ad-hocNetzes muss man auf allen Clients einen einheitlichen Namen für das Funknetz einstellen. STA STA STA Seite 7 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese Abbildung 4: Ad Hoc Netzwerk 3.1.3. Infrastructure Netzwerke (ESS) Mehrere APs können über Funk oder Ethernet zusammengeschlossen werden und arbeiten dann in einem Verteilsystem (DS, Distribution System) mit größerer Reichweite zusammen, dieses Netz trägt in der IEEE Terminologie den Namen EBSS (Extended Service Set). Eine Menge von STAs, die einem AP zugeordnet ist, heißt auch BSS (Basic Service Set). Eine Schnittstelle zwischen einem DS und einem Wired LAN heißt Portal. Bei einem Infrastructure Netz mit Access Point reicht es, dort (bei dem AP) den gewünschten Namen einzutragen; bei der Einstellung ‘any’ auf den Clients erhalten diese automatisch den Namen übermittelt. Unter Umständen kann es im Ad-hoc-Netz Sinn machen, den Kanal vorzugeben, auf dem die Stationen funken sollen; im Normalfall finden sie aber selbstständig einen gemeinsamen Kanal. BSS BSS STA STA STA STA STA AP AP Portal DS Wired LAN Abbildung 5: Infrastructure Netzwerk 3.2. Services Der 802.11 Standard[5] spezifiziert ausdrücklich keine Distribution System Implementationen. Statt dessen definiert er Services, die nach STA Services und DS Services unterteilt sind und von jedem Hersteller beliebig implementiert werden können. Die Services stellen lediglich ein Mindestmaß an Diensten dar, die ein WLAN leisten muss, um die 802.11 Eigenschaften (Roaming, Extended Service Set, ...) zu erfüllen. Die Tabellen 1 und 2 zeigen alle Services mit Beschreibung unterteilt nach STA und DS Services. Seite 8 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese Tabelle 1: Station Services STA Service Authentication Deauthentication Privacy MSDU delivery Beschreibung dient zur Sicherung gegenüber unautorisierten Zugriffen und zur Bestätigung der Identitäten zweier STA untereinander beendet eine bestehende Authentifizierung verschlüsselt den Inhalt der Pakete mit WEP (Wired Equivalent Privacy), standardmäßig RC4 mit 40 Bit Schlüsseln (wird von einigen Herstellern auch durch 128 Bit Verschlüsselungsalgorithmen ersetzt) asynchroner Transport der MSDU (MAC Service Data Unit) Pakete von Peer to Peer Tabelle 2: Distribution System Service DS Service Association Disassociation Distribution Integration Reassociation 3.3. Beschreibung Anmeldung einer STA bei einem AP mit Identitäts- und Adressbekanntgabe Abmeldung einer STA bei einem AP regelt die Verteilung der Pakete zwischen verschiedenen BSSen, zwischen BSS und Wired LAN oder als Repeater in einem BSS verarbeitet alle Pakete, die als Ziel das Portal haben und ins integrierte LAN geroutet werden sollen wird benötigt, wenn eine STA von einem BSS in ein anderes wechselt Übertragungstechniken Würden die Daten in einem WLAN einfach auf einen Träger aufmoduliert, entstünde ein sehr schmalbandiges Ausgangssignal. Dieses wäre erstens relativ leicht abzuhören und zweitens sehr störanfällig. Deswegen wird das Signal bei der Modulation auf den Träger auf eine wesentlich höhere Bandbreite "gespreizt". Dazu dienen zwei Verfahren: 3.3.2. Frequency Hopping Spread Spectrum Die FHSS Modulation (Frequenzsprung-Spreizbandtechnik) wird unter 2.2.1. behandelt. 3.3.3. Direct Sequence Spread Spectrum Die DSSS Modulation Direktsequenz-Spreizbandtechnik) übertragt anstelle einzelner Bits eine berechnete Folge von 11 Bits exklusiv-oder-verknüpft. Der Empfänger muss die gleiche Bitsequenz, auch Chip genannt, benutzen um die ursprünglichen Daten wieder herstellen zu können. Dabei werden vereinzelte, fehlerhafte Bits ignoriert. 3.3.4. Orthogonal Freq. Division Multiplexing OFDM ist eine Erweiterung des DSSS im 5,4GHz-Bereich, bei der die einzelnen Bits eines Chips auf verschiedenen Kanälen gleichzeitig gesendet werden. Damit können Durchsätze von bis zu 54 MBit/s erreicht werden. Tabelle 3 zeigt die verschiedenen IEEE-Standards und ihre Eigenschaften. Seite 9 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese Tabelle 3: Geschwindigkeiten und Übertragungstechniken Standard 802.11 802.11 802.11b 802.11b 802.11a Übertragungsrate 1 MBit/s 2 MBit/s 5,5 MBit/s 11 MBit/s 54 MBit/s Bandspreizung FHSS/DSSS FHSS/DSSS DSSS DSSS OFDM Entgegen den Beteuerungen der Hersteller sind WLANs jedoch nicht absolut störsicher insbesondere die gemeinsame Nutzung mit Bluetooth, das ein wesentlich aggressiveres Medienzugriffsverfahren hat führt in der Praxis zu sehr deutlichen Performanceeinbrüchen im WLAN. 3.4. Nutzungsszenarien Auf Messen, in Meetingräumen oder in denkmalgeschützten Gebäuden sind drahtlose Netzwerke besonders interessant, denn entweder sind die Kosten für das Verlegen von Kabeln zwischen Server und angeschlossenen Rechnern unverhältnismäßig hoch, oder es ist gar nicht möglich, Kabel zu verlegen. In beiden Fällen bietet das WLAN eine preisgünstige Alternative zum Ethernet. Das WLAN eignet sich auch gut, geographisch große Flächen zu vernetzen, so kann man sich einen komplett funkvernetzten Campus vorstellen, bei dem Studenten per Handheld von jedem Ort aus Zugriff auf das Internet haben. Ärzte und Krankenschwestern wären produktiver, wenn sie im Krankenhaus bei Visiten und Einweisungen per Handheld oder Notebook alle sofort über notwendige Patienteninformationen verfügen könnten. Ebenfalls gut vorstellen kann man sich den Einsatz von WLANs in Fabriken, Warenhäusern oder Restaurants. In Netzwerken mit dynamisch hinzukommenden und wegfallenden Teilnehmern kann man Verwaltungsaufwand durch den Einsatz von WLANs erheblich verringern. 4. Fazit Die Entscheidung, ob Bluetooth oder WLAN besser für den speziellen Einsatz geeignet ist, richtet sich ganz nach den Bedürfnissen des Nutzers. Bluetooth ist konzipiert für den Einsatz im Mobiltelefon, Handheld oder Kopfhörer und geeignet für Sprachübertragungen oder Datenübertragungen zwischen einigen wenigen Mitnutzern in kleiner Reichweite. Wesentliche Vorteile von Bluetooth liegen in der Minimalität seiner Hardwareschicht, die sich dadurch gut und preisgünstig integrieren lässt und einen nur geringen Stromverbrauch hat. Bluetooth ist dem WLAN im Netzwerkeinsatz zwar unterlegen, wird aber in kleinen mobilen Geräte eine häufigere Anwendung finden. Das Wireless LAN hingegen wurde konzipiert, um sich transparent in bestehende Ethernet Netzwerke zu integrieren oder diese zu ersetzen. Das WLAN bietet größere Reichweiten und ist auf eine große Anzahl von Usern ausgelegt. Das Konzept des 802.11 Standards erlaubt außerdem den Physical Layer auszutauschen beispielsweise gegen einen Infrarot Layer. Wesentliche Vorteile von WLAN liegen in den gegenüber Bluetooth höheren Transferraten Seite 10 / 11 13.11.01 Wireless Networks – Bluetooth und WLAN Seminar Mobile Computing David Weese der 802.11a und 802.11b Standards. Die WLAN-Hardware lässt sind allerdings gegenüber Bluetooth weniger gut integrieren und hat einen vergleichbar höheren Stromverbrauch. Theoretisch kann man Bluetooth und WLAN auch im gleichen Sendekreis betreiben, sollte sich aber bewusst sein, dass dies auf Grund der hohen kanalmäßigen Spreizung der Signale von FHSS und OFDM verstärkt zu Kollisionen und Performanceeinbrüchen führt. Zukünftig könnte man sich vorstellen, sich die Tageszeitung am Kiosk „downloaden“ einfach indem man in die Reichweite des lokalen Funknetzes kommt. Oder man bezahlt in Zukunft nur noch indem im Vorbeigehen die nötigen Kreditinformationen verschlüsselt an den Empfänger sendet. Welche Technologie sich auf dem breiten Markt zukünftig durchsetzt und ob diese der Massennutzung gewachsen ist, oder durch zu viele Nutzer zusammenbricht, lässt sich allerdings noch nicht sagen. Literaturverzeichnis [1] [2] [3] [4] [5] [6] [7] [8] Bluetooth Specifications, Bluetooth Special Interest Group http://www.bluetooth.com/ Bluetooth Architecture Overview James Kardach, Mobile Computing Group, Intel Corporation A Bluetooth FAQ Brent A. Miller, Chatschik Bisdiskian, IBM Bluetooth: Technology for Short-Range Wireless Apps Pravin Bhagwat, Reefedge Inc. ANSI/IEEE Std 802.11, 1997 Edition, Institute of Electrical and Electronics Engineers http://grouper.ieee.org/groups/802/11/index.html ANSI/IEEE Std 802.11a, 1999 Edition, Institute of Electrical and Electronics Engineers http://grouper.ieee.org/groups/802/11a/index.html ANSI/IEEE Std 802.11b, 1999 Edition, Institute of Electrical and Electronics Engineers http://grouper.ieee.org/groups/802/11b/index.html IEEE 802.11: Moving Closer to Practical Wireless LANs William Stallings + diverse Artikel aus Suchmaschinen Seite 11 / 11 13.11.01