Wörterbucher

Werbung

Wörterbucher

Das Wörterbuch

1 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

lookup(x): Finde heraus, ob x in liegt, und wenn ja, greife

gegebenfalls auf den Datensatz von x zu.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

lookup(x): Finde heraus, ob x in liegt, und wenn ja, greife

gegebenfalls auf den Datensatz von x zu.

In einer Firmendatenbank werden Kundendaten in der Form

(Kundenummer, Info) abgespeichert.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

lookup(x): Finde heraus, ob x in liegt, und wenn ja, greife

gegebenfalls auf den Datensatz von x zu.

In einer Firmendatenbank werden Kundendaten in der Form

(Kundenummer, Info) abgespeichert.

Die Kundennummer stellt den Schlüssel x dar.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

lookup(x): Finde heraus, ob x in liegt, und wenn ja, greife

gegebenfalls auf den Datensatz von x zu.

In einer Firmendatenbank werden Kundendaten in der Form

(Kundenummer, Info) abgespeichert.

Die Kundennummer stellt den Schlüssel x dar.

I

insert(x): Füge den Datensatz eines neuen Kunden mit

Kundenummer x ein.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

lookup(x): Finde heraus, ob x in liegt, und wenn ja, greife

gegebenfalls auf den Datensatz von x zu.

In einer Firmendatenbank werden Kundendaten in der Form

(Kundenummer, Info) abgespeichert.

Die Kundennummer stellt den Schlüssel x dar.

I

I

insert(x): Füge den Datensatz eines neuen Kunden mit

Kundenummer x ein.

remove(x): Entferne den Datensatz des entsprechenden Kunden.

Das Wörterbuch

2 / 71

Der abstrakte Datentyp „Wörterbuch“

Ein Wörterbuch für eine gegebene Menge S besteht aus den

folgenden Operationen:

insert(x): Füge x zu S hinzu, d.h. setze S = S ∪ {x}.

remove(x): Entferne x aus S, d.h. setze S = S − {x}.

lookup(x): Finde heraus, ob x in liegt, und wenn ja, greife

gegebenfalls auf den Datensatz von x zu.

In einer Firmendatenbank werden Kundendaten in der Form

(Kundenummer, Info) abgespeichert.

Die Kundennummer stellt den Schlüssel x dar.

I

I

I

insert(x): Füge den Datensatz eines neuen Kunden mit

Kundenummer x ein.

remove(x): Entferne den Datensatz des entsprechenden Kunden.

lookup(x): Greife auf den Datensatz des Kunden mit

Kundennummer x zu.

Das Wörterbuch

2 / 71

Suchmaschinen

Suchmaschinen müssen Stichworte und Webseiten verwalten und zu

jedem Stichwort alle relevanten Webseiten auflisten.

Das Wörterbuch

3 / 71

Suchmaschinen

Suchmaschinen müssen Stichworte und Webseiten verwalten und zu

jedem Stichwort alle relevanten Webseiten auflisten.

Für jedes Stichwort s muss ein Wörterbuch der für s relevanten

Webseiten aufgebaut werden.

Das Wörterbuch

3 / 71

Suchmaschinen

Suchmaschinen müssen Stichworte und Webseiten verwalten und zu

jedem Stichwort alle relevanten Webseiten auflisten.

Für jedes Stichwort s muss ein Wörterbuch der für s relevanten

Webseiten aufgebaut werden.

I

I

Neue Webseiten sind gegebenenfalls einzufügen

und alte, verschwundene Webseiten sind zu entfernen.

Das Wörterbuch

3 / 71

Suchmaschinen

Suchmaschinen müssen Stichworte und Webseiten verwalten und zu

jedem Stichwort alle relevanten Webseiten auflisten.

Für jedes Stichwort s muss ein Wörterbuch der für s relevanten

Webseiten aufgebaut werden.

I

I

Neue Webseiten sind gegebenenfalls einzufügen

und alte, verschwundene Webseiten sind zu entfernen.

Für jede Webseite w müssen die Stichworte gesammelt werden,

für die w relevant ist:

Das Wörterbuch

3 / 71

Suchmaschinen

Suchmaschinen müssen Stichworte und Webseiten verwalten und zu

jedem Stichwort alle relevanten Webseiten auflisten.

Für jedes Stichwort s muss ein Wörterbuch der für s relevanten

Webseiten aufgebaut werden.

I

I

Neue Webseiten sind gegebenenfalls einzufügen

und alte, verschwundene Webseiten sind zu entfernen.

Für jede Webseite w müssen die Stichworte gesammelt werden,

für die w relevant ist:

I

Sollte w entfernt werden,

kann w schnell, für jedes seiner Stichworte entfernt werden.

Das Wörterbuch

3 / 71

Suchmaschinen

Suchmaschinen müssen Stichworte und Webseiten verwalten und zu

jedem Stichwort alle relevanten Webseiten auflisten.

Für jedes Stichwort s muss ein Wörterbuch der für s relevanten

Webseiten aufgebaut werden.

I

I

Neue Webseiten sind gegebenenfalls einzufügen

und alte, verschwundene Webseiten sind zu entfernen.

Für jede Webseite w müssen die Stichworte gesammelt werden,

für die w relevant ist:

I

Sollte w entfernt werden,

kann w schnell, für jedes seiner Stichworte entfernt werden.

Es gibt mehrere Milliarden Webseiten.

Welche Daten sollten im schnellen Speicher gehalten werden und

welche Daten auf langsamen Speicher?

Das Wörterbuch

3 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Leider sind die interessanten Wörterbücher dynamisch.

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Leider sind die interessanten Wörterbücher dynamisch.

Können wir Heaps benutzen?

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Leider sind die interessanten Wörterbücher dynamisch.

Können wir Heaps benutzen?

I

Das Einfügen

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Leider sind die interessanten Wörterbücher dynamisch.

Können wir Heaps benutzen?

I

I

Das Einfügen gelingt mühelos,

das Suchen ist

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Leider sind die interessanten Wörterbücher dynamisch.

Können wir Heaps benutzen?

I

I

Das Einfügen gelingt mühelos,

das Suchen ist aber extrem mühselig. (Warum?)

Das Wörterbuch

4 / 71

Datenstrukturen für Wörterbücher

Wie sollten statische Wörterbücher, also Wörterbücher die nur

lookup benutzen, implementiert werden?

I

Sortiere die gespeicherten Schlüssel und führe eine

lookup-Operation in logarithmischer Zeit durch binäre Suche aus.

I

Oder aber wir haben sogar eine schnell berechenbare Namensfunktion, um die Position eines jeden Schlüssels zu bestimmen.

Leider sind die interessanten Wörterbücher dynamisch.

Können wir Heaps benutzen?

I

I

Das Einfügen gelingt mühelos,

das Suchen ist aber extrem mühselig. (Warum?)

Im Gegensatz zu „starren“ Arrays benötigen wir Datenstrukturen,

die schnell modifiziert werden können.

Das Wörterbuch

4 / 71

Binäre Suchbäume

Das Wörterbuch

Binäre Suchbäume

5 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum.

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum. Jeder Knoten v von T speichert

ein Paar

Daten(v ) = (Schlüssel(v ), Info(v )).

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum. Jeder Knoten v von T speichert

ein Paar

Daten(v ) = (Schlüssel(v ), Info(v )).

T heißt binärer Suchbaum, wenn T die folgenden Eigenschaften hat:

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum. Jeder Knoten v von T speichert

ein Paar

Daten(v ) = (Schlüssel(v ), Info(v )).

T heißt binärer Suchbaum, wenn T die folgenden Eigenschaften hat:

(a) Für jeden Schlüsselwert x gibt es höchstens einen Knoten v mit

Schlüssel (v ) = x.

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum. Jeder Knoten v von T speichert

ein Paar

Daten(v ) = (Schlüssel(v ), Info(v )).

T heißt binärer Suchbaum, wenn T die folgenden Eigenschaften hat:

(a) Für jeden Schlüsselwert x gibt es höchstens einen Knoten v mit

Schlüssel (v ) = x.

(b) Für jeden Knoten v, jeden Knoten vlinks im linken Teilbaum von v

und jeden Knoten vrechts im rechten Teilbaum von v gilt

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum. Jeder Knoten v von T speichert

ein Paar

Daten(v ) = (Schlüssel(v ), Info(v )).

T heißt binärer Suchbaum, wenn T die folgenden Eigenschaften hat:

(a) Für jeden Schlüsselwert x gibt es höchstens einen Knoten v mit

Schlüssel (v ) = x.

(b) Für jeden Knoten v, jeden Knoten vlinks im linken Teilbaum von v

und jeden Knoten vrechts im rechten Teilbaum von v gilt

Schlüssel(vlinks ) < Schlüssel(v) < Schlüssel(vrechts ).

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume

T sei ein geordneter binärer Baum. Jeder Knoten v von T speichert

ein Paar

Daten(v ) = (Schlüssel(v ), Info(v )).

T heißt binärer Suchbaum, wenn T die folgenden Eigenschaften hat:

(a) Für jeden Schlüsselwert x gibt es höchstens einen Knoten v mit

Schlüssel (v ) = x.

(b) Für jeden Knoten v, jeden Knoten vlinks im linken Teilbaum von v

und jeden Knoten vrechts im rechten Teilbaum von v gilt

Schlüssel(vlinks ) < Schlüssel(v) < Schlüssel(vrechts ).

Binäre Suchbäume unterstützen die binäre Suche!

Das Wörterbuch

Binäre Suchbäume

6 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

Das Wörterbuch

Binäre Suchbäume

*/

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v):

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v): Wir haben den Schlüssel gefunden.

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v): Wir haben den Schlüssel gefunden.

I

x < Schlüssel (v ):

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v): Wir haben den Schlüssel gefunden.

I

x < Schlüssel (v ): Wir suchen im linken Teilbaum weiter.

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v): Wir haben den Schlüssel gefunden.

I

x < Schlüssel (v ): Wir suchen im linken Teilbaum weiter.

I

x > Schlüssel (v ):

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v): Wir haben den Schlüssel gefunden.

I

x < Schlüssel (v ): Wir suchen im linken Teilbaum weiter.

I

x > Schlüssel (v ): Diesmal muß im rechten Teilbaum

weitergesucht werden.

Das Wörterbuch

Binäre Suchbäume

7 / 71

Binäre Suchbäume: lookup(x)

(1) Sei r die Wurzel des binären Suchbaums. Setze v = r .

/* Wir beginnen die Suche an der Wurzel.

*/

(2) Wenn wir am Knoten v angelangt sind, vergleichen wir

x und Schlüssel (v ):

I

x = Schlüssel(v): Wir haben den Schlüssel gefunden.

I

x < Schlüssel (v ): Wir suchen im linken Teilbaum weiter.

I

x > Schlüssel (v ): Diesmal muß im rechten Teilbaum

weitergesucht werden.

Lookup benötigt Zeit Θ(t),

wobei t die Tiefe des Knotens ist, der den Schlüssel x speichert.

Das Wörterbuch

Binäre Suchbäume

7 / 71

Die Struktur Knoten

typedef struct Knoten

1

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Struktur Knoten

typedef struct Knoten

1

{ schluesseltyp schluessel; infotyp info;

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Struktur Knoten

typedef struct Knoten

1

{ schluesseltyp schluessel; infotyp info;

//schluesseltyp und infotyp sind

vorspezifizierte Typen.

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Struktur Knoten

typedef struct Knoten

1

{ schluesseltyp schluessel; infotyp info;

//schluesseltyp und infotyp sind

vorspezifizierte Typen.

Knoten *links, *rechts;

2

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Struktur Knoten

typedef struct Knoten

1

{ schluesseltyp schluessel; infotyp info;

//schluesseltyp und infotyp sind

vorspezifizierte Typen.

2

Knoten *links, *rechts;

3

Knoten (schluesseltyp s, infotyp i, Knoten *l,

Knoten *r)

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Struktur Knoten

typedef struct Knoten

1

{ schluesseltyp schluessel; infotyp info;

//schluesseltyp und infotyp sind

vorspezifizierte Typen.

2

Knoten *links, *rechts;

3

Knoten (schluesseltyp s, infotyp i, Knoten *l,

Knoten *r)

{ schluessel = s; info = i; links = l; rechts = r; }

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Struktur Knoten

typedef struct Knoten

1

{ schluesseltyp schluessel; infotyp info;

//schluesseltyp und infotyp sind

vorspezifizierte Typen.

2

Knoten *links, *rechts;

3

Knoten (schluesseltyp s, infotyp i, Knoten *l,

Knoten *r)

{ schluessel = s; info = i; links = l; rechts = r; }

//Konstruktor. };

Das Wörterbuch

Binäre Suchbäume

8 / 71

Die Funktion lookup

Knoten *bsbaum::lookup (schluesseltyp x)

Das Wörterbuch

Binäre Suchbäume

9 / 71

Die Funktion lookup

Knoten *bsbaum::lookup (schluesseltyp x)

{ Knoten *Zeiger = Kopf->rechts;

Das Wörterbuch

Binäre Suchbäume

9 / 71

Die Funktion lookup

Knoten *bsbaum::lookup (schluesseltyp x)

{ Knoten *Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

Das Wörterbuch

Binäre Suchbäume

9 / 71

Die Funktion lookup

Knoten *bsbaum::lookup (schluesseltyp x)

{ Knoten *Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

Zeiger = (x < Zeiger->schluessel) ? Zeiger->links : Zeiger->rechts;

Das Wörterbuch

Binäre Suchbäume

9 / 71

Die Funktion lookup

Knoten *bsbaum::lookup (schluesseltyp x)

{ Knoten *Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

Zeiger = (x < Zeiger->schluessel) ? Zeiger->links : Zeiger->rechts;

return Zeiger; };

Das Wörterbuch

Binäre Suchbäume

9 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

{Vater = Zeiger;

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

{Vater = Zeiger;

Zeiger = (x < Zeiger->schluessel) ?

Zeiger->links : Zeiger->rechts; }

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

{Vater = Zeiger;

Zeiger = (x < Zeiger->schluessel) ?

Zeiger->links : Zeiger->rechts; }

if (Zeiger == 0)

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

{Vater = Zeiger;

Zeiger = (x < Zeiger->schluessel) ?

Zeiger->links : Zeiger->rechts; }

if (Zeiger == 0)

{Zeiger = new Knoten (x, info, 0, 0);

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

{Vater = Zeiger;

Zeiger = (x < Zeiger->schluessel) ?

Zeiger->links : Zeiger->rechts; }

if (Zeiger == 0)

{Zeiger = new Knoten (x, info, 0, 0);

if (x < Vater->schluessel) Vater->links = Zeiger;

else Vater->rechts = Zeiger; }

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Insert

Zuerst suche nach x.

Sollten wir x finden, überschreibe den alten Info-Teil; sonst füge den

Schlüssel dort ein, wo die Suche scheitert.

void bsbaum::insert (schluesseltyp x, infotyp info)

{Knoten *Vater, *Zeiger;

Vater = Kopf; Zeiger = Kopf->rechts;

while ((Zeiger != 0) && (x != Zeiger->schluessel))

{Vater = Zeiger;

Zeiger = (x < Zeiger->schluessel) ?

Zeiger->links : Zeiger->rechts; }

if (Zeiger == 0)

{Zeiger = new Knoten (x, info, 0, 0);

if (x < Vater->schluessel) Vater->links = Zeiger;

else Vater->rechts = Zeiger; }

else Zeiger->info = info; }

Das Wörterbuch

Binäre Suchbäume

10 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist:

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat:

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Wenn v zwei Kinder hat:

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Wenn v zwei Kinder hat: Ersetze v durch den kleinsten Schlüssel

s im

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Wenn v zwei Kinder hat: Ersetze v durch den kleinsten Schlüssel

s im rechten Teilbaum von v .

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Wenn v zwei Kinder hat: Ersetze v durch den kleinsten Schlüssel

s im rechten Teilbaum von v .

I

Der Knoten u speichere den Schlüssel s.

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Wenn v zwei Kinder hat: Ersetze v durch den kleinsten Schlüssel

s im rechten Teilbaum von v .

I

I

Der Knoten u speichere den Schlüssel s.

u ist als linkester Knoten im rechten Teilbaum leicht zu finden.

Das Wörterbuch

Binäre Suchbäume

11 / 71

Binäre Suchbäume: Remove

Zuerst suche den Schlüssel x. Wenn die Suche im Knoten v endet

und

wenn v ein Blatt ist: Entferne v .

Wenn v genau ein Kind w hat: Entferne v und mache den Vater

von v zum Vater von w.

Wenn v zwei Kinder hat: Ersetze v durch den kleinsten Schlüssel

s im rechten Teilbaum von v .

I

I

I

Der Knoten u speichere den Schlüssel s.

u ist als linkester Knoten im rechten Teilbaum leicht zu finden.

u hat kein linkes Kind und kann damit sofort entfernt werden.

Das Wörterbuch

Binäre Suchbäume

11 / 71

Die Operationen eines binären Suchbaums

Die Operationen insert und remove beginnen mit einer Suche

nach dem Schlüssel.

Das Wörterbuch

Binäre Suchbäume

12 / 71

Die Operationen eines binären Suchbaums

Die Operationen insert und remove beginnen mit einer Suche

nach dem Schlüssel.

remove setzt den Suchprozess mit einer Suche nach dem

kleinsten Schlüssel im rechten Teilbaum fort.

Das Wörterbuch

Binäre Suchbäume

12 / 71

Die Operationen eines binären Suchbaums

Die Operationen insert und remove beginnen mit einer Suche

nach dem Schlüssel.

remove setzt den Suchprozess mit einer Suche nach dem

kleinsten Schlüssel im rechten Teilbaum fort.

Wir können mit binären Suchbäumen auch sortieren:

Das Wörterbuch

Binäre Suchbäume

12 / 71

Die Operationen eines binären Suchbaums

Die Operationen insert und remove beginnen mit einer Suche

nach dem Schlüssel.

remove setzt den Suchprozess mit einer Suche nach dem

kleinsten Schlüssel im rechten Teilbaum fort.

Wir können mit binären Suchbäumen auch sortieren:

I

Zuerst füge alle Schlüssel in einen leeren Suchbaum ein.

Das Wörterbuch

Binäre Suchbäume

12 / 71

Die Operationen eines binären Suchbaums

Die Operationen insert und remove beginnen mit einer Suche

nach dem Schlüssel.

remove setzt den Suchprozess mit einer Suche nach dem

kleinsten Schlüssel im rechten Teilbaum fort.

Wir können mit binären Suchbäumen auch sortieren:

I

I

Zuerst füge alle Schlüssel in einen leeren Suchbaum ein.

Danach bestimme die sortierte Reihenfolge durch

Das Wörterbuch

Binäre Suchbäume

12 / 71

Die Operationen eines binären Suchbaums

Die Operationen insert und remove beginnen mit einer Suche

nach dem Schlüssel.

remove setzt den Suchprozess mit einer Suche nach dem

kleinsten Schlüssel im rechten Teilbaum fort.

Wir können mit binären Suchbäumen auch sortieren:

I

I

Zuerst füge alle Schlüssel in einen leeren Suchbaum ein.

Danach bestimme die sortierte Reihenfolge durch einen

Inorder-Durchlauf.

Das Wörterbuch

Binäre Suchbäume

12 / 71

Die Klasse Binärbaum

class bsbaum

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

bsbaum ( ) { Kopf = new Knoten (0,0,0,0); }

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

bsbaum ( ) { Kopf = new Knoten (0,0,0,0); }

// Konstruktor.

// Kopf->rechts wird stets auf die Wurzel zeigen.

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

bsbaum ( ) { Kopf = new Knoten (0,0,0,0); }

// Konstruktor.

// Kopf->rechts wird stets auf die Wurzel zeigen.

Knoten *lookup (schluesseltyp x);

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

bsbaum ( ) { Kopf = new Knoten (0,0,0,0); }

// Konstruktor.

// Kopf->rechts wird stets auf die Wurzel zeigen.

Knoten *lookup (schluesseltyp x);

void insert (schluesseltyp x, infotyp info);

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

bsbaum ( ) { Kopf = new Knoten (0,0,0,0); }

// Konstruktor.

// Kopf->rechts wird stets auf die Wurzel zeigen.

Knoten *lookup (schluesseltyp x);

void insert (schluesseltyp x, infotyp info);

void remove (schluesseltyp x);

Das Wörterbuch

Binäre Suchbäume

13 / 71

Die Klasse Binärbaum

class bsbaum

{private:

Knoten *Kopf;

public:

bsbaum ( ) { Kopf = new Knoten (0,0,0,0); }

// Konstruktor.

// Kopf->rechts wird stets auf die Wurzel zeigen.

Knoten *lookup (schluesseltyp x);

void insert (schluesseltyp x, infotyp info);

void remove (schluesseltyp x);

void inorder ( ); };

Das Wörterbuch

Binäre Suchbäume

13 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Das Wörterbuch

Binäre Suchbäume

14 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Aber die Tiefe kann sehr groß werden:

Das Wörterbuch

Binäre Suchbäume

14 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Aber die Tiefe kann sehr groß werden:

Die Folge insert(1, info),

Das Wörterbuch

Binäre Suchbäume

14 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Aber die Tiefe kann sehr groß werden:

Die Folge insert(1, info), insert(2, info),

Das Wörterbuch

Binäre Suchbäume

14 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Aber die Tiefe kann sehr groß werden:

Die Folge insert(1, info), insert(2, info), ... insert(n, info)

erzeugt einen Baum der (maximalen) Tiefe n − 1.

Das Wörterbuch

Binäre Suchbäume

14 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Aber die Tiefe kann sehr groß werden:

Die Folge insert(1, info), insert(2, info), ... insert(n, info)

erzeugt einen Baum der (maximalen) Tiefe n − 1.

Die minimale Tiefe ist blog2 nc, die maximale Tiefe n − 1.

Das Wörterbuch

Binäre Suchbäume

14 / 71

Und die Laufzeit?

lookup, insert und remove benötigen Zeit proportional zur Tiefe des

Baums.

Aber die Tiefe kann sehr groß werden:

Die Folge insert(1, info), insert(2, info), ... insert(n, info)

erzeugt einen Baum der (maximalen) Tiefe n − 1.

Die minimale Tiefe ist blog2 nc, die maximale Tiefe n − 1.

Wie groß ist die erwartete Tiefe?

Das Wörterbuch

Binäre Suchbäume

14 / 71

Trotzdem, ....

Die erwartete Tiefe und damit die erwartete Zeit für eine

erfolgreiche Suche ist logarithmisch.

Also ist die erwartete Zeit für lookup, insert und remove

logarithmisch.

Das Wörterbuch

Binäre Suchbäume

15 / 71

Trotzdem, ....

Die erwartete Tiefe und damit die erwartete Zeit für eine

erfolgreiche Suche ist logarithmisch.

Also ist die erwartete Zeit für lookup, insert und remove

logarithmisch.

Trotzdem ist die worst-case Laufzeit intolerabel.

Das Wörterbuch

Binäre Suchbäume

15 / 71

Trotzdem, ....

Die erwartete Tiefe und damit die erwartete Zeit für eine

erfolgreiche Suche ist logarithmisch.

Also ist die erwartete Zeit für lookup, insert und remove

logarithmisch.

Trotzdem ist die worst-case Laufzeit intolerabel.

Und die Konsequenz?

Wir arbeiten weiter mit binären Suchbäumen,

garantieren aber durch zusätzliche Operationen, dass der Baum

tiefen-balanciert bleibt.

Das Wörterbuch

Binäre Suchbäume

15 / 71

AVL-Bäume

Das Wörterbuch

AVL-Bäume

16 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

Das Wörterbuch

AVL-Bäume

17 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

| Tiefe(TL (v)) − Tiefe(TR (v)) |6 1

gilt.

Das Wörterbuch

AVL-Bäume

17 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

| Tiefe(TL (v)) − Tiefe(TR (v)) |6 1

gilt. b(v) := Tiefe(TL (v )) − Tiefe(TR (v )) ist der Balance-Grad von v .

Das Wörterbuch

AVL-Bäume

17 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

| Tiefe(TL (v)) − Tiefe(TR (v)) |6 1

gilt. b(v) := Tiefe(TL (v )) − Tiefe(TR (v )) ist der Balance-Grad von v .

Für AVL-Bäume ist stets b(v ) ∈ {−1, 0, 1}.

Das Wörterbuch

AVL-Bäume

17 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

| Tiefe(TL (v)) − Tiefe(TR (v)) |6 1

gilt. b(v) := Tiefe(TL (v )) − Tiefe(TR (v )) ist der Balance-Grad von v .

Für AVL-Bäume ist stets b(v ) ∈ {−1, 0, 1}.

Die zentralen Fragen:

Das Wörterbuch

AVL-Bäume

17 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

| Tiefe(TL (v)) − Tiefe(TR (v)) |6 1

gilt. b(v) := Tiefe(TL (v )) − Tiefe(TR (v )) ist der Balance-Grad von v .

Für AVL-Bäume ist stets b(v ) ∈ {−1, 0, 1}.

Die zentralen Fragen:

Können wir stets Schlüssel so einfügen, dass der Absolutbetrag

des Balance-Grads höchstens Eins ist?

Das Wörterbuch

AVL-Bäume

17 / 71

AVL-Bäume

Ein binärer Suchbaum heißt AVL-Baum, wenn für jeden Knoten v mit

linkem Teilbaum TL (v) und rechtem Teilbaum TR (v)

| Tiefe(TL (v)) − Tiefe(TR (v)) |6 1

gilt. b(v) := Tiefe(TL (v )) − Tiefe(TR (v )) ist der Balance-Grad von v .

Für AVL-Bäume ist stets b(v ) ∈ {−1, 0, 1}.

Die zentralen Fragen:

Können wir stets Schlüssel so einfügen, dass der Absolutbetrag

des Balance-Grads höchstens Eins ist?

Wie tief kann ein AVL-Baum mit n Knoten werden?

Das Wörterbuch

AVL-Bäume

17 / 71

Beispiele und Gegenbeispiele für AVL-Bäume

T0 ≡

n

Das Wörterbuch

AVL-Bäume

18 / 71

Beispiele und Gegenbeispiele für AVL-Bäume

T0 ≡

n

T1 ≡

Das Wörterbuch

n

n

AVL-Bäume

18 / 71

Beispiele und Gegenbeispiele für AVL-Bäume

T0 ≡

n

T1 ≡

n

n

n

T2 ≡

n

@

@

n

n

Das Wörterbuch

AVL-Bäume

18 / 71

Beispiele und Gegenbeispiele für AVL-Bäume

n

T0 ≡

T1 ≡

n

n

n

T2 ≡

n

@

@

n

und T3 ≡

n

n

P

PP

P

sind AVL-Bäume.

n

n

n

@

@

n

Das Wörterbuch

n

AVL-Bäume

18 / 71

Beispiele und Gegenbeispiele für AVL-Bäume

n

T0 ≡

T1 ≡

n

n

n

T2 ≡

n

@

@

n

und T3 ≡

n

n

P

PP

P

sind AVL-Bäume.

n

n

n

@

@

n

n

n

@

@

n

n

n

P

PP

P

a

e

h

l

n

@

@

ist kein AVL-Baum.

n

n

Das Wörterbuch

AVL-Bäume

18 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) =

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) =

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) =

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) +

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2)

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Die Behauptung ist richtig für t = 0 und t = 1.

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Die Behauptung ist richtig für t = 0 und t = 1.

min(t + 1) = min(t) + min(t − 1) + 1

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Die Behauptung ist richtig für t = 0 und t = 1.

min(t + 1) = min(t) + min(t − 1) + 1

> 2t/2 + 2(t−1)/2 + 1

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Die Behauptung ist richtig für t = 0 und t = 1.

min(t + 1) = min(t) + min(t − 1) + 1

> 2t/2 + 2(t−1)/2 + 1 > 2 · 2(t−1)/2

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Die Behauptung ist richtig für t = 0 und t = 1.

min(t + 1) = min(t) + min(t − 1) + 1

> 2t/2 + 2(t−1)/2 + 1 > 2 · 2(t−1)/2 = 2(t+1)/2 .

Die Tiefe eines AVL-Baums mit n Knoten ist höchstens

Das Wörterbuch

AVL-Bäume

19 / 71

Die Tiefe von AVL-Bäumen

min(t) sei die minimale Knotenzahl,

die ein AVL-Baum der Tiefe t mindestens besitzen muss.

min(0) = 1 und min(1) = 2.

Und es gilt die Rekursion min(t) = min(t − 1) + min(t − 2) + 1.

Wenn ein AVL-Baum die Tiefe t besitzt, dann muss ein Teilbaum

die Tiefe t − 1 besitzen und hat mindestens min(t − 1) Knoten.

Der andere Teilbaum hat mindestens Tiefe t − 2 und besitzt

deshalb mindestens min(t − 2) Knoten.

Mit induktivem Argument folgt min(t) > 2t/2 .

Die Behauptung ist richtig für t = 0 und t = 1.

min(t + 1) = min(t) + min(t − 1) + 1

> 2t/2 + 2(t−1)/2 + 1 > 2 · 2(t−1)/2 = 2(t+1)/2 .

Die Tiefe eines AVL-Baums mit n Knoten ist höchstens 2 · log2 n.

Das Wörterbuch

AVL-Bäume

19 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Das Wörterbuch

AVL-Bäume

20 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Wir drücken uns um die remove-Operation herum:

Das Wörterbuch

AVL-Bäume

20 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Wir drücken uns um die remove-Operation herum:

I

Wir führen nur eine lazy remove Operation aus: Markiere einen

gelöschten Knoten als entfernt ohne ihn tatsächlich zu entfernen.

Das Wörterbuch

AVL-Bäume

20 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Wir drücken uns um die remove-Operation herum:

I

I

Wir führen nur eine lazy remove Operation aus: Markiere einen

gelöschten Knoten als entfernt ohne ihn tatsächlich zu entfernen.

Wenn allerdings mehr als 50 % aller Knoten markiert sind, dann

beginnt ein Großreinemachen:

Das Wörterbuch

AVL-Bäume

20 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Wir drücken uns um die remove-Operation herum:

I

I

Wir führen nur eine lazy remove Operation aus: Markiere einen

gelöschten Knoten als entfernt ohne ihn tatsächlich zu entfernen.

Wenn allerdings mehr als 50 % aller Knoten markiert sind, dann

beginnt ein Großreinemachen:

F

Ein neuer AVL-Baum wird aus den nicht markierten Knoten des alten

Baumes durch Insert-Operationen aufgebaut.

Das Wörterbuch

AVL-Bäume

20 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Wir drücken uns um die remove-Operation herum:

I

I

Wir führen nur eine lazy remove Operation aus: Markiere einen

gelöschten Knoten als entfernt ohne ihn tatsächlich zu entfernen.

Wenn allerdings mehr als 50 % aller Knoten markiert sind, dann

beginnt ein Großreinemachen:

F

Ein neuer AVL-Baum wird aus den nicht markierten Knoten des alten

Baumes durch Insert-Operationen aufgebaut.

Die Laufzeit für den Neuaufbaus ist groß, aber gegen die vielen

blitzschnellen remove-Operationen amortisiert.

Das Wörterbuch

AVL-Bäume

20 / 71

Lookup, Remove und Insert

Da AVL-Bäume logarithmische Tiefe haben, ist die Laufzeit einer

Lookup-Operation höchstens logarithmisch.

Wir drücken uns um die remove-Operation herum:

I

I

Wir führen nur eine lazy remove Operation aus: Markiere einen

gelöschten Knoten als entfernt ohne ihn tatsächlich zu entfernen.

Wenn allerdings mehr als 50 % aller Knoten markiert sind, dann

beginnt ein Großreinemachen:

F

Ein neuer AVL-Baum wird aus den nicht markierten Knoten des alten

Baumes durch Insert-Operationen aufgebaut.

Die Laufzeit für den Neuaufbaus ist groß, aber gegen die vielen

blitzschnellen remove-Operationen amortisiert.

Kritisch ist die Implementierung der insert-Operation.

Das Wörterbuch

AVL-Bäume

20 / 71

Rotationen

In einer Linksrotation ersetzt ein rechtes Kind den Vater.

Der Vater wird zum linken Kind.

Das Wörterbuch

AVL-Bäume

21 / 71

Rotationen

In einer Linksrotation ersetzt ein rechtes Kind den Vater.

Der Vater wird zum linken Kind.

vl

HH

wl

=⇒

A

T

1A

@

@

A

A

T2A

T3A

Das Wörterbuch

AVL-Bäume

wl

HH

vl

A

T3A

@

@

A

A

T1A

T2A

21 / 71

Rotationen

In einer Linksrotation ersetzt ein rechtes Kind den Vater.

Der Vater wird zum linken Kind.

vl

HH

wl

=⇒

A

T

1A

@

@

A

A

T2A

T3A

wl

HH

vl

A

T3A

@

@

A

A

T1A

T2A

Rechtsrotationen sind entsprechend definiert.

Das Wörterbuch

AVL-Bäume

21 / 71

Rotationen

In einer Linksrotation ersetzt ein rechtes Kind den Vater.

Der Vater wird zum linken Kind.

vl

HH

wl

=⇒

A

T

1A

@

@

A

A

T2A

T3A

wl

HH

vl

A

T3A

@

@

A

A

T1A

T2A

Rechtsrotationen sind entsprechend definiert.

vl

HH

wl

A

T3A

@

@

A

A

T1A

T2A

Das Wörterbuch

wl

HH l

v

=⇒ A

T1A

@

@

A

A

T2A

T3A

AVL-Bäume

21 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

Das Wörterbuch

AVL-Bäume

22 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

An welchen Knoten ist jetzt möglicherweise die AVL-Eigenschaft

verletzt?

Das Wörterbuch

AVL-Bäume

22 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

An welchen Knoten ist jetzt möglicherweise die AVL-Eigenschaft

verletzt?

I

Nur Knoten des Suchpfads, also des Pfads von der Wurzel zum

frisch eingefügten Blatt, können betroffen sein!

Das Wörterbuch

AVL-Bäume

22 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

An welchen Knoten ist jetzt möglicherweise die AVL-Eigenschaft

verletzt?

I

I

Nur Knoten des Suchpfads, also des Pfads von der Wurzel zum

frisch eingefügten Blatt, können betroffen sein!

Wir laufen deshalb den Suchpfad möglicherweise ganz zurück, um

die Balance-Eigenschaft zu reparieren.

Das Wörterbuch

AVL-Bäume

22 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

An welchen Knoten ist jetzt möglicherweise die AVL-Eigenschaft

verletzt?

I

I

Nur Knoten des Suchpfads, also des Pfads von der Wurzel zum

frisch eingefügten Blatt, können betroffen sein!

Wir laufen deshalb den Suchpfad möglicherweise ganz zurück, um

die Balance-Eigenschaft zu reparieren.

Die Situation:

Wir sind bis zum Knoten u zurückgelaufen. Die AVL-Eigenschaft

gilt für u und alle Nachfahren von u.

Das Wörterbuch

AVL-Bäume

22 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

An welchen Knoten ist jetzt möglicherweise die AVL-Eigenschaft

verletzt?

I

I

Nur Knoten des Suchpfads, also des Pfads von der Wurzel zum

frisch eingefügten Blatt, können betroffen sein!

Wir laufen deshalb den Suchpfad möglicherweise ganz zurück, um

die Balance-Eigenschaft zu reparieren.

Die Situation:

Wir sind bis zum Knoten u zurückgelaufen. Die AVL-Eigenschaft

gilt für u und alle Nachfahren von u.

Wenn wir die Reparatur fortsetzen müssen, müssen wir uns als

Nächstes um den Vater v von u kümmern.

Das Wörterbuch

AVL-Bäume

22 / 71

Die Insert-Operation

Um den Schlüssel x einzufügen, suche zuerst nach x und

füge x am Ende einer erfolglosen Suche ein.

An welchen Knoten ist jetzt möglicherweise die AVL-Eigenschaft

verletzt?

I

I

Nur Knoten des Suchpfads, also des Pfads von der Wurzel zum

frisch eingefügten Blatt, können betroffen sein!

Wir laufen deshalb den Suchpfad möglicherweise ganz zurück, um

die Balance-Eigenschaft zu reparieren.

Die Situation:

Wir sind bis zum Knoten u zurückgelaufen. Die AVL-Eigenschaft

gilt für u und alle Nachfahren von u.

Wenn wir die Reparatur fortsetzen müssen, müssen wir uns als

Nächstes um den Vater v von u kümmern.

w bezeichne den Großvater von u.

Das Wörterbuch

AVL-Bäume

22 / 71

Der Zick-Zick Fall

(1/2)

wn

vn

HH

H

H

H

H

un

AA

A

@

@

A

@

@

A

A

B AA

C AA

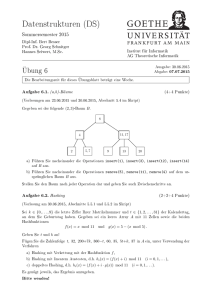

Fallannahme: Ein neues Blatt wurde im Teilbaum C eingefügt und es

gilt Tiefe(C) > Tiefe(B) nach Einfügung.

AVL-Bäume

Zick-Zick

23 / 71

Der Zick-Zick Fall

(1/2)

wn

vn

HH

H

H

H

H

un

AA

A

@

@

A

@

@

A

A

B AA

C AA

Fallannahme: Ein neues Blatt wurde im Teilbaum C eingefügt und es

gilt Tiefe(C) > Tiefe(B) nach Einfügung.

Die Tiefe des Teilbaums von u muss um 1 angewachsen sein,

denn ansonsten können wir die Reparatur beenden.

AVL-Bäume

Zick-Zick

23 / 71

Der Zick-Zick Fall

(1/2)

wn

vn

HH

H

H

H

H

un

AA

A

@

@

A

@

@

A

A

B AA

C AA

Fallannahme: Ein neues Blatt wurde im Teilbaum C eingefügt und es

gilt Tiefe(C) > Tiefe(B) nach Einfügung.

Die Tiefe des Teilbaums von u muss um 1 angewachsen sein,

denn ansonsten können wir die Reparatur beenden.

Sei d die neue, um 1 größere Tiefe des Teilbaums von u.

AVL-Bäume

Zick-Zick

23 / 71

Der Zick-Zick Fall

(2/2)

Tiefe(A) > d + 1 ist unmöglich, da sonst b(v ) > 2 vor Einfügen

des neuen Blatt gilt.

AVL-Bäume

Zick-Zick

24 / 71

Der Zick-Zick Fall

(2/2)

Tiefe(A) > d + 1 ist unmöglich, da sonst b(v ) > 2 vor Einfügen

des neuen Blatt gilt.

Wenn Tiefe(A) = d, dann brauchen wir nur den Balance-Grad

b(v ) = 0 neu zu setzen.

I

Die Reparatur kann abgebrochen werden, da der Teilbaum mit

Wurzel v seine Tiefe nicht verändert hat.

AVL-Bäume

Zick-Zick

24 / 71

Der Zick-Zick Fall

(2/2)

Tiefe(A) > d + 1 ist unmöglich, da sonst b(v ) > 2 vor Einfügen

des neuen Blatt gilt.

Wenn Tiefe(A) = d, dann brauchen wir nur den Balance-Grad

b(v ) = 0 neu zu setzen.

I

Die Reparatur kann abgebrochen werden, da der Teilbaum mit

Wurzel v seine Tiefe nicht verändert hat.

Wenn Tiefe(A) = d − 1, dann setze b(v ) = −1.

Diesmal müssen wir die Reparatur in w fortsetzen:

Die Tiefe des Teilbaums mit Wurzel v ist um 1 angestiegen.

AVL-Bäume

Zick-Zick

24 / 71

Der Zick-Zick Fall

(2/2)

Tiefe(A) > d + 1 ist unmöglich, da sonst b(v ) > 2 vor Einfügen

des neuen Blatt gilt.

Wenn Tiefe(A) = d, dann brauchen wir nur den Balance-Grad

b(v ) = 0 neu zu setzen.

I

Die Reparatur kann abgebrochen werden, da der Teilbaum mit

Wurzel v seine Tiefe nicht verändert hat.

Wenn Tiefe(A) = d − 1, dann setze b(v ) = −1.

Diesmal müssen wir die Reparatur in w fortsetzen:

Die Tiefe des Teilbaums mit Wurzel v ist um 1 angestiegen.

Der Fall Tiefe(A) 6 d − 3 kann nicht auftreten, da sonst

b(v ) 6 −2 vor Einfügen des neuen Blatts gilt.

AVL-Bäume

Zick-Zick

24 / 71

Der Zick-Zick Fall

(2/2)

Tiefe(A) > d + 1 ist unmöglich, da sonst b(v ) > 2 vor Einfügen

des neuen Blatt gilt.

Wenn Tiefe(A) = d, dann brauchen wir nur den Balance-Grad

b(v ) = 0 neu zu setzen.

I

Die Reparatur kann abgebrochen werden, da der Teilbaum mit

Wurzel v seine Tiefe nicht verändert hat.

Wenn Tiefe(A) = d − 1, dann setze b(v ) = −1.

Diesmal müssen wir die Reparatur in w fortsetzen:

Die Tiefe des Teilbaums mit Wurzel v ist um 1 angestiegen.

Der Fall Tiefe(A) 6 d − 3 kann nicht auftreten, da sonst

b(v ) 6 −2 vor Einfügen des neuen Blatts gilt.

Der Fall Tiefe(A) = d − 2 ist kritisch.

AVL-Bäume

Zick-Zick

24 / 71

Tiefe(A) = d − 2

Führe eine Linksrotation in v durch.

AVL-Bäume

Zick-Zick

25 / 71

Tiefe(A) = d − 2

Führe eine Linksrotation in v durch.

wl

vl

H

H l

u

A

A A

@

@

A

A

B A

C A

AVL-Bäume

wl

ul

⇒

HH

l

v

A

CA

@

@

A

A

A A

B A

Zick-Zick

25 / 71

Tiefe(A) = d − 2

Führe eine Linksrotation in v durch.

wl

vl

H

H l

u

A

A A

@

@

A

A

B A

C A

wl

ul

⇒

HH

l

v

A

CA

@

@

A

A

A A

B A

Tiefe(B) < Tiefe(C) gilt nach Fallannahme: Tiefe(C) = d − 1 folgt.

AVL-Bäume

Zick-Zick

25 / 71

Tiefe(A) = d − 2

Führe eine Linksrotation in v durch.

wl

vl

H

H l

u

A

A A

@

@

A

A

B A

C A

wl

ul

⇒

HH

l

v

A

CA

@

@

A

A

A A

B A

Tiefe(B) < Tiefe(C) gilt nach Fallannahme: Tiefe(C) = d − 1 folgt.

Da die AVL-Eigenschaft in u gilt, folgt

d − 2 = Tiefe(C) − 1 6 Tiefe(B) 6 d − 1.

AVL-Bäume

Zick-Zick

25 / 71

Tiefe(A) = d − 2

Führe eine Linksrotation in v durch.

wl

vl

H

H l

u

A

A A

@

@

A

A

B A

C A

wl

ul

⇒

HH

l

v

A

CA

@

@

A

A

A A

B A

Tiefe(B) < Tiefe(C) gilt nach Fallannahme: Tiefe(C) = d − 1 folgt.

Da die AVL-Eigenschaft in u gilt, folgt

d − 2 = Tiefe(C) − 1 6 Tiefe(B) 6 d − 1.

Die AVL-Eigenschaft gilt somit nach der Rotation für u und v .

AVL-Bäume

Zick-Zick

25 / 71

Tiefe(A) = d − 2

Führe eine Linksrotation in v durch.

wl

vl

H

H l

u

A

A A

@

@

A

A

B A

C A

wl

ul

⇒

HH

l

v

A

CA

@

@

A

A

A A

B A

Tiefe(B) < Tiefe(C) gilt nach Fallannahme: Tiefe(C) = d − 1 folgt.

Da die AVL-Eigenschaft in u gilt, folgt

d − 2 = Tiefe(C) − 1 6 Tiefe(B) 6 d − 1.

Die AVL-Eigenschaft gilt somit nach der Rotation für u und v .

Setze b(u) und b(v ) entsprechend und fahre fort, wenn der neue

Teilbaum von u tiefer ist als der alte Teilbaum von v .

AVL-Bäume

Zick-Zick

25 / 71

Der Zack-Zack Fall

wn

vn

H

HH

n

u

AA

@

C A

@

A

A

A

B

A

A

AA

AVL-Bäume

Zack-Zack

26 / 71

Der Zack-Zack Fall

wn

vn

H

HH

n

u

AA

@

C A

@

A

A

A

B

A

A

AA

Fallannahme: Ein neues Blatt wurde im Teilbaum A eingefügt und

Tiefe(A) > Tiefe(B) gilt nach Einfügung.

AVL-Bäume

Zack-Zack

26 / 71

Der Zack-Zack Fall

wn

vn

H

HH

n

u

AA

@

C A

@

A

A

A

B

A

A

AA

Fallannahme: Ein neues Blatt wurde im Teilbaum A eingefügt und

Tiefe(A) > Tiefe(B) gilt nach Einfügung.

Der Zack-Zack Fall wird wie der Zick-Zick Fall behandelt.

AVL-Bäume

Zack-Zack

26 / 71

Der Zick-Zack Fall

wl

vl

H

H

H

H

ul

A

A

@

A

@

A

A

B A

C A

AVL-Bäume

Zick-Zack

27 / 71

Der Zick-Zack Fall

wl

vl

H

H

H

H

ul

A

A

@

A

@

A

A

B A

C A

Fallannahme: Ein neues Blatt wurde im Teilbaum mit Wurzel u

eingefügt und Tiefe(B) > Tiefe(C) gilt nach Einfügung.

AVL-Bäume

Zick-Zack

27 / 71

Der Zick-Zack Fall

wl

vl

H

H

H

H

ul

A

A

@

A

@

A

A

B A

C A

Fallannahme: Ein neues Blatt wurde im Teilbaum mit Wurzel u

eingefügt und Tiefe(B) > Tiefe(C) gilt nach Einfügung.

Die Reparatur muss nur dann fortgesetzt werden, wenn die Tiefe

des Teilbaums von u um 1 angestiegen ist.

AVL-Bäume

Zick-Zack

27 / 71

Der Zick-Zack Fall

wl

vl

H

H

H

H

ul

A

A

@

A

@

A

A

B A

C A

Fallannahme: Ein neues Blatt wurde im Teilbaum mit Wurzel u

eingefügt und Tiefe(B) > Tiefe(C) gilt nach Einfügung.

Die Reparatur muss nur dann fortgesetzt werden, wenn die Tiefe

des Teilbaums von u um 1 angestiegen ist.

Sei d die neue Tiefe des Teilbaums von u.

Wie im Zick-Zick Fall ist nur der Fall Tiefe(A) = d − 2 kritisch.

AVL-Bäume

Zick-Zack

27 / 71

Tiefe(A) = d − 2

Da d − 1 =Tiefe(B) > Tiefe(C)

AVL-Bäume

Zick-Zack

28 / 71

Tiefe(A) = d − 2

Da d − 1 =Tiefe(B) > Tiefe(C) = d − 2,

AVL-Bäume

Zick-Zack

28 / 71

Tiefe(A) = d − 2

Da d − 1 =Tiefe(B) > Tiefe(C) = d − 2, folgt

Tiefe(A) = Tiefe(C) = d − 2

AVL-Bäume

Zick-Zack

28 / 71

Tiefe(A) = d − 2

Da d − 1 =Tiefe(B) > Tiefe(C) = d − 2, folgt

Tiefe(A) = Tiefe(C) = d − 2 und Tiefe(B) = d − 1.

AVL-Bäume

Zick-Zack

28 / 71

Tiefe(A) = d − 2

Da d − 1 =Tiefe(B) > Tiefe(C) = d − 2, folgt

Tiefe(A) = Tiefe(C) = d − 2 und Tiefe(B) = d − 1.

Eine Linksrotation in v ist keine Reparatur:

wl

vl

H

H

H

H

ul

A

A

@

A

@

A

A

B A

C A

AVL-Bäume

Zick-Zack

28 / 71

Tiefe(A) = d − 2

Da d − 1 =Tiefe(B) > Tiefe(C) = d − 2, folgt

Tiefe(A) = Tiefe(C) = d − 2 und Tiefe(B) = d − 1.

Eine Linksrotation in v ist keine Reparatur:

wl

vl

H

H

H

H

ul

A

A

@

A

@

A

A

B A

C A

B wandert vom rechten zum linken Teilbaum und die

AVL-Eigenschaft bleibt verletzt, da Tiefe (A) = Tiefe(C).

AVL-Bäume

Zick-Zack

28 / 71

Tiefe(A) = d − 2

Zuerst eine Rechtsrotation in u

wl

vl

H

H

A

ul

HH

A

AA

|

d − 1 A

@

C AA

A

A

B1AA B2AA

AVL-Bäume

Zick-Zack

29 / 71

Tiefe(A) = d − 2

Zuerst eine Rechtsrotation in u

wl

vl

H

H

A

ul

HH

A

AA

|

d − 1 A

@

C AA

A

A

B1AA B2AA

AVL-Bäume

wl

vl

A

A AA

H

H

A

B1AA

Zick-Zack

|

H

H

ul

@

A

A

B2AA C AA

29 / 71

Tiefe(A) = d − 2

Zuerst eine Rechtsrotation in u

wl

vl

H

H

A

ul

HH

A

AA

|

d − 1 A

@

C AA

A

A

B1AA B2AA

wl

vl

A

A AA

H

H

A

B1AA

|

H

H

ul

@

A

A

B2AA C AA

und

dann eine Linksrotation in v

AVL-Bäume

Zick-Zack

29 / 71

Tiefe(A) = d − 2

Zuerst eine Rechtsrotation in u

wl

vl

H

H

A

ul

HH

A

AA

|

d − 1 A

@

C AA

A

A

B1AA B2AA

wl

vl

A

A AA

H

H

A

B1AA

|

H

H

ul

@

A

A

B2AA C AA

wl

und

|

HH

ul

vl

dann eine Linksrotation in v

AVL-Bäume

@

@

A

A

A

A

A AA B1AA B2AA C AA

Zick-Zack

29 / 71

Nach der Doppelrotation

wn

~

HH

H

un

vn

A

A AA

AVL-Bäume

@

@

A

B

1AA

A

B2AA

Zick-Zack

@

@

A

C AA

30 / 71

Nach der Doppelrotation

wn

~

HH

H

un

vn

A

A AA

@

@

A

B

1AA

A

B2AA

@

@

A

C AA

Die Tiefe ist um 1 gesunken,

AVL-Bäume

Zick-Zack

30 / 71

Nach der Doppelrotation

wn

~

HH

H

un

vn

A

A AA

@

@

A

B

1AA

A

B2AA

@

@

A

C AA

Die Tiefe ist um 1 gesunken, denn Tiefe (A) = Tiefe(C) = d − 2

AVL-Bäume

Zick-Zack

30 / 71

Nach der Doppelrotation

wn

~

HH

H

un

vn

A

A AA

@

@

A

B

1AA

A

B2AA

@

@

A

C AA

Die Tiefe ist um 1 gesunken, denn Tiefe (A) = Tiefe(C) = d − 2

und d − 3 6 Tiefe(B1 ), Tiefe(B2 ) 6 d − 2.

AVL-Bäume

Zick-Zack

30 / 71

Nach der Doppelrotation

wn

~

HH

H

un

vn

A

A AA

@

@

A

B

1AA

A

B2AA

@

@

A

C AA

Die Tiefe ist um 1 gesunken, denn Tiefe (A) = Tiefe(C) = d − 2

und d − 3 6 Tiefe(B1 ), Tiefe(B2 ) 6 d − 2.

Die Tiefe des schwarzen Knotens stimmt jetzt mit der Tiefe d von

v vor dem Einfügen des neuen Blatts überein.

AVL-Bäume

Zick-Zack

30 / 71

Nach der Doppelrotation

wn

~

HH

H

un

vn

A

A AA

@

@

A

B

1AA

A

B2AA

@

@

A

C AA

Die Tiefe ist um 1 gesunken, denn Tiefe (A) = Tiefe(C) = d − 2

und d − 3 6 Tiefe(B1 ), Tiefe(B2 ) 6 d − 2.

Die Tiefe des schwarzen Knotens stimmt jetzt mit der Tiefe d von

v vor dem Einfügen des neuen Blatts überein.

Nach Setzen der neuen Balance-Grade kann die Reparatur

abgebrochen werden.

AVL-Bäume

Zick-Zack

30 / 71

Zusammenfassung

Die Operationen lookup und insert haben worst-case Laufzeit

O(log2 n) für AVL-Bäume mit n Knoten.

AVL-Bäume

Zack-Zick

31 / 71

Zusammenfassung

Die Operationen lookup und insert haben worst-case Laufzeit

O(log2 n) für AVL-Bäume mit n Knoten.

Wir haben nur den Zack-Zick Fall ausgelassen, der analog zum

Zick-Zack Fall zu behandeln ist.

AVL-Bäume

Zack-Zick

31 / 71

Zusammenfassung

Die Operationen lookup und insert haben worst-case Laufzeit

O(log2 n) für AVL-Bäume mit n Knoten.

Wir haben nur den Zack-Zick Fall ausgelassen, der analog zum

Zick-Zack Fall zu behandeln ist.

Auch mit AVL-Bäumen können wir sortieren:

AVL-Bäume

Zack-Zick

31 / 71

Zusammenfassung

Die Operationen lookup und insert haben worst-case Laufzeit

O(log2 n) für AVL-Bäume mit n Knoten.

Wir haben nur den Zack-Zick Fall ausgelassen, der analog zum

Zick-Zack Fall zu behandeln ist.

Auch mit AVL-Bäumen können wir sortieren:

I

Füge n Schlüssel in Zeit O(n · log2 n) ein

AVL-Bäume

Zack-Zick

31 / 71

Zusammenfassung

Die Operationen lookup und insert haben worst-case Laufzeit

O(log2 n) für AVL-Bäume mit n Knoten.

Wir haben nur den Zack-Zick Fall ausgelassen, der analog zum

Zick-Zack Fall zu behandeln ist.

Auch mit AVL-Bäumen können wir sortieren:

I

I

Füge n Schlüssel in Zeit O(n · log2 n) ein

und führe dann einen Inorder-Traversal in linearer Zeit aus.

AVL-Bäume

Zack-Zick

31 / 71

Hashing

Hashing

32 / 71

Die Bitvektor-Datenstruktur

Das Wörterbuchproblem wird einfacher, wenn die Menge U der

möglicherweise einzufügenden Daten in den Hauptspeicher passt.

Benutze die Bitvektor-Datenstruktur:

Hashing

33 / 71

Die Bitvektor-Datenstruktur

Das Wörterbuchproblem wird einfacher, wenn die Menge U der

möglicherweise einzufügenden Daten in den Hauptspeicher passt.

Benutze die Bitvektor-Datenstruktur:

In einem booleschen Array wird für jedes Element u ∈ U in der

Zelle f (u) vermerkt, ob u präsent ist.

Hashing

33 / 71

Die Bitvektor-Datenstruktur

Das Wörterbuchproblem wird einfacher, wenn die Menge U der

möglicherweise einzufügenden Daten in den Hauptspeicher passt.

Benutze die Bitvektor-Datenstruktur:

In einem booleschen Array wird für jedes Element u ∈ U in der

Zelle f (u) vermerkt, ob u präsent ist.

Bis auf die Berechnung von f (u) gelingt damit die Ausführung

einer lookup-, insert- oder remove-Operation in konstanter Zeit!

Hashing

33 / 71

Die Bitvektor-Datenstruktur

Das Wörterbuchproblem wird einfacher, wenn die Menge U der

möglicherweise einzufügenden Daten in den Hauptspeicher passt.

Benutze die Bitvektor-Datenstruktur:

In einem booleschen Array wird für jedes Element u ∈ U in der

Zelle f (u) vermerkt, ob u präsent ist.

Bis auf die Berechnung von f (u) gelingt damit die Ausführung

einer lookup-, insert- oder remove-Operation in konstanter Zeit!

Selbst bei einem kleinen Universum U ist aber die Bestimmung

einer geeigneten Funktion f möglicherweise schwierig.

Hashing

33 / 71

Die Bitvektor-Datenstruktur

Das Wörterbuchproblem wird einfacher, wenn die Menge U der

möglicherweise einzufügenden Daten in den Hauptspeicher passt.

Benutze die Bitvektor-Datenstruktur:

In einem booleschen Array wird für jedes Element u ∈ U in der

Zelle f (u) vermerkt, ob u präsent ist.

Bis auf die Berechnung von f (u) gelingt damit die Ausführung