Netzwerke

Werbung

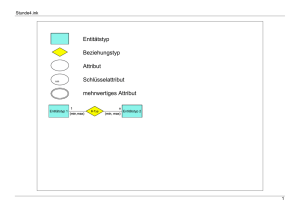

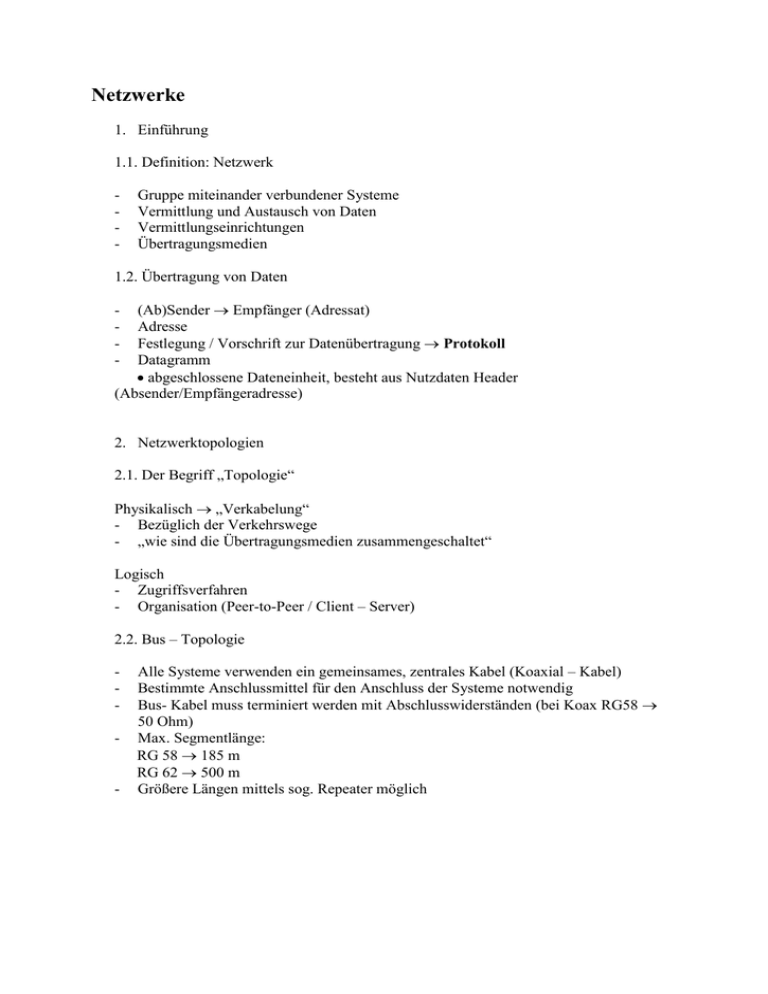

Netzwerke 1. Einführung 1.1. Definition: Netzwerk - Gruppe miteinander verbundener Systeme Vermittlung und Austausch von Daten Vermittlungseinrichtungen Übertragungsmedien 1.2. Übertragung von Daten (Ab)Sender Empfänger (Adressat) Adresse Festlegung / Vorschrift zur Datenübertragung Protokoll Datagramm abgeschlossene Dateneinheit, besteht aus Nutzdaten Header (Absender/Empfängeradresse) - 2. Netzwerktopologien 2.1. Der Begriff „Topologie“ Physikalisch „Verkabelung“ - Bezüglich der Verkehrswege - „wie sind die Übertragungsmedien zusammengeschaltet“ Logisch - Zugriffsverfahren - Organisation (Peer-to-Peer / Client – Server) 2.2. Bus – Topologie - - Alle Systeme verwenden ein gemeinsames, zentrales Kabel (Koaxial – Kabel) Bestimmte Anschlussmittel für den Anschluss der Systeme notwendig Bus- Kabel muss terminiert werden mit Abschlusswiderständen (bei Koax RG58 50 Ohm) Max. Segmentlänge: RG 58 185 m RG 62 500 m Größere Längen mittels sog. Repeater möglich Grafik: Vorteile: - geringe Kosten (Kabelmenge, Stecker, Werkzeug) - Ausfall eines Systems hat keinen Einfluss auf das Netzwerk Nachteile - geringe Übertragungsrate - Kollisionen beim Zugriff - Störungen auf dem Übertragungsmedium legen das ganze Netz lahm 2.3. Stern – Topologie - jedes Gerät verwendet ein eigenes Kabel (Twisted Pair) Zusammenführung an einem zentralen Punkt (Netzwerkverteiler) Hub / Switch PC Hub Vorteile: - hohe Übertragungsraten - Kabeldefekt hat keine Auswirkung aufs gesamte Netz - Volle Bandbreite möglich - Diensteneutrale Verkabelung nutzbar Nachteile: - große Kabelmengen (relativierbar durch Cable Sharing) - Komplizierte Werkzeuge notwendig - Ausfall des Verteilers führt zu kompletten Netzausfall 2.4. Ring – Topologie Nachteile: - Kabelunterbrechung legt Netz lahm Komponentenausfall legt Netz lahm 2.5. Mischformen a) Stern- Bus- Netz Hub 1 Hub 2 Hub 3 Bus b) Stern – Stern Netz Switch Server c) Baum Netz Switch Switch Switch Maschen Netz 3. Übertragungsmedien 3.1. Einleitung 3.1.1.Verkehrswege Metallische Leiter Kabelgebundene Glasfaser Luft Kabelungebundene - elektromagnetische Wellen, Licht Vakuum 3.1.2 Übertragungseigenschaften: Übertragungsrate / Frequenz Dämpfung (Schwächung, Übersprechen) Störempfindlichkeit 3.1.3 Verlegeeigenschaften (bei Kabeln) Zugfestigkeit, Abriebfestigkeit Flexibilität (starr / Litze) Biegeradien Temperaturbeständigkeit, Flammwidrigkeit Aufbau: Innenleiter Isolation Abschirmung (Metallgeflecht) Mantel Einsatz im LAN (lokales Netzwerk) - Thiknet (yellow cable) (RG-8 A/U) ca. 1cm max. Länge: 500 m Impedanz 50 Ohm Tranceiver für Anschluss - Thinnet (cheaper net cable) (RG 58 – A/U) 0,5 cm, flexibel max. Länge: 185 m Anschluss: BNC – Stecker, T- Stücke Beachte Abschlusswiderstand (widerstände)! 3.3.Twisted – Pair – Kabel (Verdrillte Paare; i.d. Reg. 4!) - Ungeschirmt - UTP – (unshieldet) Abgeschirmt - STP – (Shielded...), jedes Adernpaar einzeln abgeschirmt Mit Gesamtabschirmung (S- UTP, S-STP) Anschluss: RJ 45 – Stecksystem (Stecker, Dosen, Patchfelder) Maximale Verbindungslänge 100 m Belegung / Verwendung der Aden (-paare) Paar1: Adern 4,5 – Telefonieanwendung (ISDN) Paar2: Adern 3,6 Netzwerk 10 BaseT Paar3: Adern 1,2 100 BaseT Paar4: Adern 7,8 3.4. Glasfaserkabel (LWL – Lichtwellenleiter) Glasmantel (Cladding) Kern Mantel Vorteile: - Hohe Übertragungsraten (Gbit/s – Bereich) Hohe Abhörsicherheit Akzeptable Kosten Galvanische Trennung Nachteile: - hoher Herstellungs- u. Konfektionsaufwand Schwachstelle: (Steck-) Verbindungen Empfindlich gegen mechanische Belastung Teuere Gerätetechnik (Medienkonverter) Das Bandbreiten – Längen – Produkt - gibt an, wie sich die Übertragungsrate zur Kabellänge verhält : 1GHz x km 1 GHZ bei 1 km 2 GHz bei 0,5 km Typen: Monomode (Übertragung einer einzelner Welle); Kern: 3...9 m; Cladding: 50 ... 150 m 100 GHZ x km Multimodefaser (mehrere „Wellen“ gleichzeitig) Kern: ca. 50 m Cladding: 125 m 1GHZ x km Verbindungselemente: SC – Stecker, ST – Stecker Vielzahl von Elementen verfügbar 3.5. Drahtlose Übertragung Funk, Laser, Infrarot Vorteile: - geringe bis keine baulichen Maßnahmen - höhere Mobilität Nachteile - Geringe (re) Übertragungsraten - Störanfällig - Geringere Sicherheit gegen „Abhören“ Übertragung per Funk erfolgt in den sog. ISM – Frequenzbändern bei WLAN : 2,4 GHZ bzw. 5 GHZ Übertragungsstandards: 802.11a 802.11b 802.11e 802.11g 802.11h 54 Mbps 11 Mbps Quality of service Weiterentwicklung von b (54 Mbps / 2,4 GHz Erweiterung zu a 5 GHz 2,4 GHz für a,g,h S.243 Fachbuch Prinzipieller Aufbau von Wireless LAN (WLAN) Frequenzverwendung: 2,4 GHz / 5 GHz Frequenz Hopping Spread Spectrum (FHSS) (79 Kanäle mit 1 MHz Bandbreite, ständiger Wechsel zw. Diesen Frequenzen, bis 1600mal/s) Direct Sequenze Spread Spectrum (Pseudo- Noise) Bluetooth preisgünstige, leicht aufbaubare Funkverbindung zwischen Geräten 3.6. Weitere Möglichkeiten der drahtlosen Übertragung Infrarot – Übertragung: IrDA – Standard Reichweite 0,5 ... 2 m im Innenbereich, Rate 10Mbit/s Bis 500 m im Außenbereich, ca. 2 Mbit/s Laser (-Link) Reichweite: einige 1000 m (ca. 2000 m) / 10 Mbit/s Sichtverbindung notwendig Störeinflüsse 4. Zugriffsverfahren 4.1. Begriffserklärung Regelwerk, das die gemeinsame Nutzung des Übertragungsmediums regelt legt fest, wer wann (wie häufig) senden darf 4.2. CSMA/CD (carrier sense, multiple access / (with), collision detection) Verwendet im Ethernet 1. Carrier sense: Station mit Sendewunsch “lauscht” auf dem Medium, ob Datenverkehr besteht; JA: Station wartet; NEIN: Station beginnt zu senden 2. Multiple Access: Mehrere Stationen beginnen zu senden, weil Medium als frei erkannt wurde Kollisionen 3. Collision dedection: Alle Stationen hören Medium weiterhin ab; Station, die Kollision zuerst erkennt, sendet sog. JAM- Signal (Jetzt rede ich) Alle anderen beenden senden - 4. Neuer Sendeversuch nach zufälliger Verzögerungszeit (non persistant CSMA) sofort nach Freiwerden des Mediums (1- persistant CSMA) Nachteile des Verfahrens Kollisionsrisiko steigt, effektiver Datendurchsatz sinkt mit wachsender Anzahl der Stationen Sendezeitpunkt kann nicht vorausbestimmt werden, daher ungeeignet für zeitkritische Anwendungen Vorteil des Verfahrens Theoretisch senden sofort bei Sendewunsch möglich Problem: Broadcast = Rundsendung einer Station an alle, daraus folgt: Anzahl der Kollisionen steigt unter Umständen bis zu Kollaps 4.3. Token Passing eingesetzt bei logischen Ringstrukturen (z.B. Token Ring) im Gegensatz: CSMA/CD bei logischen Busstrukturen (Z.B. Ethernet) 1. Im Netz kreist ein „Token“ von Station zu Station (Token = Bitmuster = Frame) 2. Station mit Sendewunsch muss auf Token warten; hängt Daten mit Absender- und Empfängeradresse an; Token kreist weiter 3. Jede Station prüft, ob Daten für sie bestimmt sind: nein weiterreichen 4. Ja: Station kopiert Daten für sich; sendet Token mit Daten und Empfangsquittung weiter 5. Station kopiert Daten für sich; sendet Token mit Daten und Empfangsquittung weiter Begriff: Aktiver Monitor ist die Station, die immer für gültiges Token sorgt (i.d.R. die erste Station die ans Netz geht) Vorteile: max. Anzahl von Stationen ohne Verringerung des Datendurchsatzes möglich Sendezeitpunkte vorhersehbar. Daraus folgt: deterministisches Verfahren. Daraus folgt: Geeignet für Zeitkritische Anwendungen Nachteile: erhöhter Konfigurationsaufwand enden nur möglich, wenn Freitoken anliegt 4.4. Modifikation - 4.4.1. CSMA/CA(CA = Collision avoid – Warnung) Apple / WLAN sendewillige Station sendet bei freiem Medium eine Warnung – alle anderen Stationen warten Demand Priority Access Method (DPAM); Sendewünsche werden von NW- Verteilern in festlegbarer Priorität abgearbeitet, Anwendung bei 100 VG Anylan 4.5 Zusammenfassung Einsatzkriterium Zeitpunkt Zeitverhalten Anwendung Norm Initiatoren CSMA/CD Wenige Stationen und/oder geringe Rate Wer zuerst, kommt zuerst dran stochastisch Ethernet IEEE 802.3 DEC, INTEL, XEROX (DIX) Mitte 70er Token Passing Bei zeitkritischen Anwendungen Jeder zu seiner Zeit deterministisch Token Ring, FDDI IEEE 802.5 IBM (Mitte 80er) 5. Arbeitsweise lokaler Netzwerke 5.1. Umsetzung der bisherigen Begriffe im LAN Topologie (Logisch, physisch Zugriffsverfahren (CSMA/CD, Token Passing) Übertragungsmedium (Koax, Twisted Pair) - 5.2. Ethernet Kennzeichen: - logische Bus- Topologie „Daten ins Netz gesendet, alle Stationen „hören““ physische Topologie Stern Twisted Pair Bus Koaxialkabel Zugriffsverfahren CSMA/CD Ausführung in Koaxialtechnik: 10 Base 2 / 10 Base5 10 = erzielbare Datenrate von 10 Mbit Base = Frequenzband 2 = max. Ausdehnung eines NW- Segmentes (ca. 200m, exakt 185m) Die „5-4-3“ – Regel für Koaxial – Ethernet max. 5 Kabelsegmente max. 4 Repeater max. 3 Segmente mit aktiven Stationen R= 50 Repeaterkabel Repeater (max. 185/500m Abstand) R= 50 Kenndaten: Topologie Kabel NIC-Verbindung Abschlusswiderstand Max. Segmentlänge (Gesamtlänge) Höchstzahl der PC’s pro Segment Min./Max. Abstand 10Base2 10Base5 Bus RG-58 (Thinnet) BNC-T-Stecker 50 Ohm 185 m (925 m) 30 (max. 1.024 PC’s pro Netzwerk) 0,5/2,5 m Bus Thicknet DIX- oder AUI-Stecker 50 Ohm 500 m (2.460 m) 100 2,5/50 m Twisted Pair – Verkabelung - Bezeichnung: 10 Base T (T= Twisted Pair) Kabel: UTP, STP Kat3, 4, 5 oder höher Netzwerksternpunkt: Hub oder Switch Steckersystem RJ45 Max. 1024 Stationen pro Netzwerksegment Max. 100 m von PC zum Hub / Switch (bei CAT – 5 – Kabel) Mindestabstand von PC zu Hub = 0,6 m - 100 Base TX: 100 Mbit/s mit CAT 5 – Kabel 100 Base FX: 100 Mbit/s mit Multimode – Glasfaser 5.3. Token Ring Ursprünglich entwickelt von IBM MAU MAU = Multistation Access Unit Verkabelung: - IBM- eigenes System - UTP / STP Kabel - Zugriff: Token Passing UTP- Kabel: 70 Stationen; 45m PC zu MAU; 150m MAU zu MAU STP- Kabel: 260 Stationen;100m PC zu MAU; Glasfaser: 7000m MAU zu MAU 5.4. Sonstige Netzwerktechnologien 100 VG (Voice Grade – „für Sprache geeignet) Anylan – für mehrere Netzwerktechnologien geeignet Sowohl Tokens als auch Ethernet Frames sind verarbeitbar Zugriffsmethode: DPAM - - -ArcNet spezielle Technologie, Verbreitung nur in USA Apple Talk / Lokal Talk 6. Normen und Modelle 6.1. Gremien ISO : (International Standards Organisation) ISO – OSI – 7 Schichten – Modell IEEE : Institute of Electrical & Elektronical Engineers ITU: International Telecommunication Union CCITT: Comité Consultativ International Télégraphique et Téléphonique 6.2. Schichtenmodelle - Zerlegung einer Funktionalität in einzelne, unabhängige Teilgebiete, die... Eigenständige Aufgaben erledigen Über genormte Schnittstellen miteinander kommunizieren - Notwendig um: Zusammenwirken von Komponenten und Verfahren zu Gewährleisten Flexibilität in der technischen Realisierung zu erreichen Sender Empfänger Physikalisch Log. Kommunikation Schicht n Schicht 3 Schicht 2 Schicht 1 Physikalisch 6.3. Das OSI – 7 – Schichten – Modell (OSI – Referenz – Modell) OSI = Open System Connectivity Application Schnittstelle Anwendung – Netzwerk Anwendungsschicht Presentation Darstellungsschicht Datenumformung, -verschlüsselung Session Sitzungsschicht Verbindungssteuerung Transport Transportschicht Fluss- u. Empfangskontrolle Network Vermittlungsschicht Adressierung Data Link Datenverbindungsschicht Frameaufbereitung Physical Bitübertragungsschicht Physikal. Parameter und Komponenten Dienste Daten SAP (Service Access Point) Schnittstelle Schicht n in Normen definiert; müssen eingehalten werde Dienste Daten Quelle (Sender) Ziel (Empfänger) Daten PH = Presentationheader PH Daten SH = Sessionheader SH PH Daten TH = Transportheader TH SH PH Daten NH = Networkheader NH TH SH PH Daten DH = Data Link Header DH NH TH SH PH Daten 1 1001001110000111 1 Bit Übertragung 6.4. Die 7 Schichten des OSI – Referenz- Modells 7 – Application (Anwendungsschicht) - - Schnittstelle zwischen Anwendungsprogrammen und Netzwerkdiensten Netzwerkzugang, Authentifizierung Application Services (SMPT, HTTP,...) Namensauflösung (DNS, WINS) 6 – Presentation (Darstellungsschicht) - konvertiert Daten in allgemeingültiges Datenformat weitere Aufgaben: - Protokollumwandlung - Datenverschlüsselung, -Komprimierung - „Redirector“ 5 – Session (Sitzungsschicht) 4 - Kommunikationssteuerung - Aufbau, Aufrechterhaltung, Abbau der Verbindung - Namensauflösung von Netzwerkressourcen - Flusssteuerung, -kontrollparameter – Transport (...-schicht) realisiert den eigentlichen Datenkanal - Vermittlung zwischen anwendungsorientierten Schichten (7...5) und physikalischen Schichten (3...1) Zerlegung des Datenstromes in Pakete inkl. Durchnummerierung der Pakete (Sender) Kontrolle + Quittierung der empfangenen Pakete, Zusammensetzung der Pakete (Empfänger) 3 – Network (Vermittlungsschicht) - kümmert sich um den Weg der Datenpakete - Absender- / Empfängeradresse - Weitere Fragmentierung von Datenpaketen 2 – Data Link- Schicht (Sicherungs- schicht) (MAC = Media Access Control) - übersetzt Daten in das in der Netzwerkspezifikation festgelegte Format, sog. Frames Grobaufbau: Header Daten Trailer Prüfsumme 1 – Physical (Bit – Übertragungsschicht) - regelt alles, was die rein physikalische Übertragung der einzelnen Bits vom Sender zum Empfänger betrifft elektrische und mechanische Parameter 6.5. OSI – Referenz und Netzwerke laut IEEE 802 - Schicht 2 (Data- Link/ Sicherungsschicht) wird aufgeteilt in 2 Teilschichten Logical Link Control Media Access Control Flusssteuerung (Sequentierung, Nummerierung) Ansteuerung Netzwerkkarte, stellt Daten die MAC Adresse/ von Abs./Empf. Voran Netzwerkkartentreiber 6.6. Erläuterung: Ethernet – Frames - Frames = Einteilung der Daten in kleine handliche Pakete - bei Fehlern muss nur der jeweilige Frame neu übertragen werden - quasi- gleichzeitige Übertragung der Daten mehrerer Sender - Aufbau: Frame – Typ 802.2 (Ethernet – II) Präambel (8) Quelladresse Zieladresse Typ (2) (bei 802.3 = 2Byte (6) (6) Länge) Daten (46 ... 1500) Präambel = dient der Synchronisation der Netzwerkkarten Typ = 2 Byte zur Angabe des Protokolltyps Daten = Nutzdaten inklusive Header der einzelnen Schichten FCS = Frame Check Sequence = Prüfsumme - Hinweise: in Schicht 2 werden ggf. zu großen Datenblöcke in kleine Frames zerlegt 7. Schnittstellen 7.1. Netzwerkkarten - NIC (Network Interface Card) PCI (ISA) –Slot Onboard (PC, Notebook) PCMCIA – Slot Funktionalitäten: - Netzwerkanbindung sowie DMA (Direkt Memory Access) Bus- Mastering Shared Memory On board processor Datenpufferung FCS (4) 7.2. Konfigurationsparameter - Interrupt („Unterbrechung“) E/A – Adress- Bereich Einstellbar: mittels Jumper, DIP- Schalter, . softwaremäßige Konfig. Basis- Speicher- Adresse (MAC – Adresse ???) Netzwerkkartentreiber = Schicht 2 (Data Link / MAC) 7.3. Weitere Varianten - Serielles / Paralleles Kabel RJ 45 – Crossconnect – Kabel (Adern gekreuzt bei direkter Verbindung von NW- Karte) WLAN USB 1.1 / 2.0 Firewire IEEE 1394 bis 400 Mbit/s Infrarot / Bluetooth 8. Überblick über Netzwerkstrukturen - Einteilung: Wie stehen die Systeme zueinander 8.1. Mainframe – Architektur - Großrechner + Terminals 8.2. Peer to Peer – Netzwerk - alle Stationen gleichberechtigt Vorteile: - wird unterstützt von den meisten Workstation- Betriebssystem - einfach zu realisieren Nachteile: - keine Benutzerverwaltung, keine Zugangskontrolle zum Netzwerk - keine Berechtigungen für Ressourcen möglich - keine zentrale Datenhaltung/ -sicherung 8.3. Client- Server – Netzwerk - Server: Rechner, der im Netzwerk Dienste und Ressourcen bereitstellt - Client: nutzt Dienste und Ressourcen des Servers · Unterscheidung: - Bettriebssysteme mit Server und Clientausführung (Win NT, Win 2000) - Reine Serversysteme (Novell Netware) – setzt Netware- Client im Betriebssystem der Workstation voraus Core – Services · File Service · Print Service · Authentification - Directory Services Windows : Active Directory (ab Win 2000) Novell Netware : NDS - Benutzerverwaltung: Konto: Benutzername, Kennwort, Homeverzeichnis, Profil Benutzergruppen: Zusammenfassung von Konten Berechtigungen: - auf Ressourcen, - auf Aufgaben Das Domänen- Konzept Verwaltungseinheit im Netzwerk Unterteilung von großen Netzwerken in kleine Verwaltungsbereiche im Sinne der Benutzerverwaltung Für Domäne notwendig: Domänencontroller PDC = Primärer DC (genau einer) BDC = Backup DC (0 – mehrere) Erweiterungsmöglichkeiten Maildienst MS- Exchangeserver MS – Outlook Datenbankzugriff: MS- SQL – Server 9. Passive Netzwerkkomponenten 9.1. Einteilung von NM- Komponenten Aktive: Hub, Switch, NW- Karte, Repeater, Router, Bridge Passive: Verlegekabel, Datenkabel, Datenschränke, Datendosen, Patchkabel (Verbinder), Abschlusswiderstände, T- Stücke 9.2. Datenschränke - Aufnahme von passiven und aktiven Komponenten 19“- Technik (Einbaubreite) Tiefe unterschiedlich Höhenangaben in „HE“ (Höheneinheiten) Zubehör: o Mutter- / Schraubensysteme o Fachboden (auch ausziehbar) o Kabelrangierpanel o Belüftung (geregelt) o Beleuchtung o Peripherieumschalter (möglichst elektronisch) 9.3. Kabel Koax Netz: RG58 / RG8 (+ Stecker + T- Stücke) Twisted- Pair- Netz: Verlegekabel : (Kabelkategorie CAT 6, CAT 7) - Paarzahl - Farbcodierung - Schirmung - Mantelung Sonderfall: LWL- Verkabelung 9.4. Patchpanel „Datensteckdosenleiste“ Einbauhilfe für Montage Auflegewerkzeug Abschirmung Beachtung: Erdung ! 9.5. Datendosen - Aufputz – Unterputz / Kabelmontage Anz. Doseneinsätze 9.6. Sonderfall „Cable Sharing“ - “4 Paare, 2 Anwendungen” bes. Patchpanel (modular) bes. Datendosen 10.Aktive Komponenten 10.1. Komponente Gateway Router Schicht 4 -7 3 Funktion Komplette Umformung von Datenpaketen Umformen von Netzwerkprotokollen Bridge Switch 2 Signalverarbeitung auf MAC- Ebene Hub, Repeater, Medienkonverter 1 Signalverstärkung, -weiterleitung, bzw. Umformung 10.2. - Einteilung nach dem OSI- Model Repeater (Wiederholer) Regenerierung / Verstärkung des Signals für lange Kabelstrecken Sonderform: - Remote Repeater Sonderform: - Multiport Repeater - Optische Repeater Buffered Repeater: nimmt vollständige Pakete auf, speichert zwischen und versendet wieder 10.3.HUB („Netzwerkkonzentrator“/ „Sternpunkt“) Problem: Signalaufteilung – Bandbreite wird geteilt 10.4. Switch Wird durchgeschaltet - Kriterien für Anschaffung: Anzahl der Ports Kaskadierbar? 10 Mbit/s oder 10/100Mbit/s ? Managebarkeit ? 10.5. Router - leitet Datenpakete anhand der Zieladresse in ein anderes Netz weiter - Router routet (leitet weiter) Datenpakete zwischen Netzwerken unterschiedlicher Topologie (Architektur), z.B. Ethernet ISDN, Ethernet DSL - Arbeitet in Schicht 3 des OSI – Modells wegen Verarbeitung der Adressinformation - Setzt routingfähiges Netzwerkprotokoll voraus - Sonderfall: Multiprotokollrouter (kann mehrere Protokolle verarbeiten) 10.6. Gateway - verbindet Netzwerke mit unterschiedlichen Netzwerkprotokollen – Protokoll umsetzen - Problem: Ein Gateway kann nur jeweils ein Protokoll in genau ein anderes umsetzen 10.7. Bridge - teilt Netzwerk in einzelne Segmente auf max. Stationszahl/ Segmentlänge ist pro Segment möglich Netzlast wird aufgeteilt, weil nur Pakete mit Adressen für das andere Segment weitergeleitet werden (anhand statischer/ dynamischer Adresstabellen) Bridge ist Protokoll- unabhängig Arbeitet auf Schicht 2 OSI- Modell 10.8. Medienkonverter - konvertiert Daten von einem Übertragungsmedium ins andere Typisch: Twisted Pair Glasfaser Arbeitet protokollunabhängig auf Schicht 1 OSI- Modell - Nur Konvertierung zwischen genau 2 Medien möglich Fest eingestellte Übertragungsrichtung (half / full duplex) Kein Autosensing (keine Erkennung von 10/ 100 Mbit/s) 10.9.Optische Multiplexer - Geräte, die Lichtsignale unterschiedlicher Wellenlängen in einen Lichtwellenleiter einspeisen bzw. diese Signale trennen. Daraus folgt: höhere Übertragungskapazität. 11. Protokolle 11.1. Begriffserklärung: - Vorschrift, die festlegt, wie Daten (im Netzwerk) übertragen werden - Protokoll- Stack (Stapel) = Einzelprotokolle, die nach Schichtenmodellen aufeinander „gestapelt“ sind und aufeinander aufbauen (einander ergänzen) - Merkmal: Routingfähigkeit (können Pakete mittels Router von NW zu NW geleitet werden?) Bis auf wenige Ausnahmen (NetBEUI/ NetBIOS) alle routingfähig 11.2. Der TCP/IP – Protokoll – Stack = Transmission Control Protocol / Internet Protocol Wichtige Protokolle der Internet- Protokollfamilie Protokoll FTP Schicht 5 Telnet 5 SMTP 5 POP 5 HTTP (HTTPS) 5 TCP 4 UDP 4 IP 3 IPsec 3 ARP 3 Beschreibung Filetransferprotocol - Datenaustausch zwischen Rechnern Telecommunication Network Protocol - Terminalemulation Simple Mail Transfer Protocol - Email- Versand Post Office Protocol -Email- Abruf Hypertext Transfer Protocol -Übertragung von Web- Inhalten (HTML-Seiten) Transmission Control Protocol - sichere Datenübertragung durch Aufbau logischer Verbindung zwischen Sender und Empfänger User Datagramm Protocol - verbindungsloses Protocol - keine Flusskontrolle, - kein Handshaking Internet Protocol -verbindungsloses Protokoll, kümmert sich um Adressierung (logisch = IP-Adresse) IP secure = IP aufgestockt um Sicherheitsmechanismen Adress Resolution Protocol - setzt logische IP- Adressen in physikalische MAC- Adresse - = Adressauflösung Ports (Portnummern) - geben an, welcher Dienst/ welche Anwendung mit den empfindlichen Daten angesprochen werden soll wird übermittelt im TCP-/UDP-Header festgelegt und standardisiert von der IANA (Internet Assigned Numbers Authority) www.iana.org/assignments/port-numbers Auszug wichtiger Ports 20 FTP- Daten 21 FTP – Befehle 25 SMPT 80 HTTP 110 POP3 11.3. IP- Adressierung IPv4 – Adresse hat 32 Bit Breite 11000000 / 10101000 / 01100100 / 00000001 192 / 168 / 100 /1 Netzwerk Nummer / Rechner NR. 11111111 / 11111111 / 11111111 / 00000000 definierte Netzwerkadresse / definierte PC- Adresse - Adresse unterteilt in 4, durch Punkte getrennte Dezimalzahlen - Adresse setz sich zusammen aus: Netzadresse Von Links beginnend Systemadresse (Netzadresse = „Vorwahl“; Systemadresse = Telefonnummer) - Subnetmask (Subnet – Maske) – legt fest, wie groß der Netzadress- und der Systemadressbereich einer IP- Adresse ist (von links beginnend mit Einsen) Einschränkungen: Systemadressen: nur Nullen oder nur Einsen sind zulässig Netzadressen: Alle die mit 127. ..... beginnen, sind unzulässig Hinweis: Eine Verschiebung der letzten Stelle der Subnetmask nach... -links-: verkleinert Anzahl adressierbarer Netze; vergrößert Anzahl der Rechner pro Netz Einteilung von IP- Adressen in Netzklassen Klasse Netzwerknummer Subnetmask A B C 0.........126 128.0 bis 191.255 192.0.0 bis 223.255.255 255.0.0.0 255.255.0.0 255.255.255.0 Anzahl Netzwerke 126 16384 2097152 Anzahl Systeme 11.4.Umsetzung der IP- Adressierung in der Praxis Subnetting = Aufteilung von IP- Adressbereichen in Teilnetze Ausgangslage: Netzwerk 192.168.100.0 (1-254) Subnet 255.255.255.0 http://jodies.de/ipcalc Dezi. IP SN Bin. 00 000001 01 10 192.168.100. 11 111110 255.255.255. 11 000000 192.168.100.1 255.255.255.0 Ergänzungen Netzklasse A B C Adresse (1.Byte) 0xxxxxxx (0 - 126) 10xxxxxx (128 - 191) 110xxxxx (192 – 223) Subnetzmaske 255.0.0.0 255.255.0.0 255.255.255.0 - 127xxxxx – verboten - Hostadressen niemals komplett Nullen oder Einsen CIDR – Classless Internet Domain Routing - Zuweisung von Adressenpools so genau wie möglich durch Aufweichung von Klassengrenzen - Bsp.: Benötigt werden 2000 Adressen: früher: Subnetmask / 16 (ganze Bytes) entspricht rund 65000 Adressen heute: bitgenaue Vergabe der Subnetmask entspricht /21 = 2048 Adressen (224) –2 (216) –2 (28) -2 Supernetting Umkehrung zum Subnetting d.h. Zusammenfassung von Subnetzen zu einer übergeordneten Netzwerkadresse 192.168.100.0 /24 192.168.101.0 /24 192.168.01100100 . 0 /24 192.168.01100101 . 0 /24 192.168.100 . 0 /23 Durch bitweises Verkleinern des „Netzwerkanteils“ einer IP- Adresse können mehrere Subnetze mit nur einer Netzadresse adressiert werden. (Netzadressen hinten immer auf 0) Domain Name Service: DNS - Auflösung von IP- Adressen in Namen Beispiel: www.Google.de = 216.239.59.99 DHCP = Dynamic host configuration protocol DHCP- Server stellt automatisch IP- Adressen aus einem konfigurierbaren Pool bereit - Ausschlussadressen / -bereiche möglich IP- Adressen Kann u.U. zum Sicherheitsproblem werden Network Adress Translation (NAT) & Masquerading 192.168.x.x (nicht Internetfähig) Router oder Proxy IP- Adresse Internet Adressübersetzung Bei gesendeten Paketen wird die Quell –IP- Adresse durch eine öffentliche ersetzt (reine NAT) bzw. zusätzlich die Portnummer durch eine freie des Proxyservers (PAT = Port Adress Translation) Kombination aus Quelladresse und Portnummer wird gespeichert, damit Antwortpakete an den richtigen Client ausgeliefert werden. Dabei erfolgt Rücktausch von Adresse und Port. Vorteile: - „innen“ stehende PC von außen nicht ansprechbar - mehrere interne Adressen werden auf eine einzige externe abgebildet - Speziell Proxy: Zwischenspeicherung von Webinhalten 11.5. Weitere Protokolle neben TCP/IP NetBIOS – Network Basic Output System - Arbeitet in Schicht 5 OSI- Modell - Verwendet statt Adressen sog. NetBIOS- Namen (15 Stellen, einmalig im Netz) NetBEUI – NetBIOS Extended User Interface - schnelles Protokoll auf NetBIOS – Basis für Windows - nur 14Byte Header - setzt sich zusammen aus Teilprotokollen SMB (Server Message Block = Anwendungsschicht) und dem eigentlichen NetBEUI (Kommunikations- und Transportschicht) IPX/SPX und NWLink (Internet packet exchange/ Seqenced packet exchange) IPX: Paketvermittlung (Netzwerkschicht,3) SPX: Datenübertragung (Transportschicht,4) - Routingfähig - War Standardprotokoll von Novell Netware - Seit Netware 5 abgelöst durch TCP / IP - NWLink = Microsoft- Implementierung von IPX/ SPX Apple Talk - entwickelt zur Vernetzung von Macintosh- Rechnern heute erweitert um Ether Talk und Token Talk Protokolle des Stacks: AFP, DDP, ATP, LLAP Mainframe- Protokolle DECnet XNS SNA DEC Xerox IBM abgelöst durch TCP/IP noch immer im Einsatz 11.6.Zuordnung der Protokolle zum OSI- 7- Schichten- Modell - Reduzierung 7 auf 4 Schichten Anwendungsschicht – Datenaustausch zwischen Anwendungen/ Diensten - FTP, SMPT, HTTP, (TCP/IP) - SMB (NetBEUI) - NCP (IPX / SPX) - DAP (DECnet) Transportschicht (Schicht 4 OSI) – Verbindungsaufbau zwischen Stationen – sichere Verbindung - TCP (TCP/IP) - SPX (IPX/ SPX) - NetBEUI Verbindungsschicht (Schicht 2 u. 3 OSI) - IP (TCP/ IP) -Adressierung, Frames, Übertragung IPX (IPX/ SPX) Netzzugangsschicht (OSI 2 u. 1) (reine Bitübertragung, Ansteuerung des Übertragungsmediums) - Ethernet (CSMA/CD) Token Ring (Token Passing) PC HTTP (5-7) Webserver Anfrage Router 4 TCP Anfrage HTTP (5-7) Anfrage (auch Gateway auf höherer Ebene) TCP Anfrage Betriebsystemunabhängig 3 IP TCP Anfrage IP TCP Anfrage 2 ISDN IP TCP Anfrage ISDN IP TCP Anfrage 1 ISDN Karte ISDN Karte IP TCP Anfrage EN IP TCP Anfrage EN IP TCP Anfrage NW Karte NW-Karte 12. Vertiefung: Die TCP/IP – Protokollfamilie 12.1. Protokolle und Dienste - Daten müssen von Schicht zu Schicht weitergegeben werden daraus folgt: es braucht eine Adressierung, die dafür sorgt, dass Pakete beim richtigen Dienst einer Schicht ankommen Ports (Portnummern) - Ports definiert von IANA (www.iana.org/assignments/port-numbers) 3 Bereiche (lt. IANA, 31.08.04) 0 ... 1023 Well known Ports (fest vergeben) 1024 ... 49151 Registered Ports (fest vergeben) 49152 ... 65535 Dynamic /Private Ports (frei verfügbar) Auf Rechnersystemen (LINUX / Windows) wird Portzuordnung in Datei getroffen: C:\windows\system32\drivers\etc\services - in der Regel so lassen, Veränderung nur im Ausnahmefall 12.2. MAC – Adresse (Media Access Control – Adresse) - kennzeichnet NW- Karte weltweit eindeutig zugewiesen als Pool von InterNIC an Hersteller 00-00-CB-61-99-9E (Adressenformat) ARP = Adress Resolution Protocol - ermittelt zu einer logischen (IP-) Adresse die physikalische (MAC-) Adresse - Sender sendet mittels Broadcast (Rundruf) einen ARP- Request - -„richtiger“ Empfänger liefert MAC- Adresse RARP = Reserve ARP (Umkehr zu ARP) 12.3. Das IP- Protokoll / IP- Pakete Aufgaben: - Unterteilen der Daten in Pakete (IP- Pakete) - Voranstellen des IP- Headers (u.a. mit IP- Adressen = Encapsulation Bestandteile des IP- Headers - Version: Ipv4 oder v6 - Headerlänge: (20...60 Byte), je nach Option - Diensttyp: Priorität + Flags - Gesamtlänge: des Paketes (Header + Daten) – in der Regel max. 1500 Byte wegen Ethernet) - Identifikationsnummer: kennzeichnet zusammengehörige IP- Pakete eines TCPDatagramms - Flags: Aussagen über Fragmentierung eines Datagramms - Fragmentabstand: Reihenfolge des IP- Paketes im gesamten Datagramm - TTL: Time to live“ = Lebensdauer eines Paketes (wird von jeder Komponente um 1 vermindert) - Protokoll- Port (Nr. des SAP): legt fest, welcher Dienst der Transportschicht das Paket weiterverarbeitet (1= ICMP, 6 = TCP, 17 = UDP) - Header- Prüfsumme – muss wegen TTL von System zu System neu ermittelt werden - Quell- Zieladresse : IP- Adresse von Absender / Empfänger - Optionsfeld: weitere Informationen nach RFC791 - Füllbits: Füllt Header mit Nullen auf, damit komplette 32 Bit- Wörter entstehen 12.4. ICMP – Internet Control Message Protocol - Protokoll zum Austausch von Nachrichten auf IP- Ebene (Schicht 3 OSI) - Einsatz zur Netzwerkanalyse - Verwendet IP (innerhalb Schicht 3) Nachrichten sind im Datenteil des IP Paketes verpackt Aufbau eines ICMP- Paketes: Typ: Typ des Paketes, z.B. 0 – Echo replay (= Ping-Antwort), 8 – Echo Request (= PingAussendung) Code : Untersetzung (Details) zum Typ Checksum: ICMP- eigene Prüfsumme Sequenznumber: Zuordnung der Antworten zu den Anfragen Daten (optional): Buchstaben (a...w) im Pingpaket für künstliche Netzlast Kommandos, die ICMP nutzen: o o o o o Ping IP- Adresse oder Hostname Ping localhost (127.0.0.1) (Loopback- Adresse des eigenen PC) Ping prüft, ob der host mit der angegebenen Adresse im Netz verfügbar ist Ping-? Tracert ip- adresse oder hostname (Traceroute) 12.5. Ipv6 - neue Spezifikation von IP wesentliche Merkmale: - Adressbreite 128 statt 32 Bit neuer Header neue Optionen Quality of Service (QoS) = IP- Paket- Priorität Daten(übertragungs-)sicherheit: Mechanismen zur Gewährleitung von Datenintegrität und –authentizität Zukunftssicherheit: v6 als erweiterbarer Standard implementiert 12.6.Transportprotokolle TCP und UDP Gemeinsamkeiten: - Schicht 4 OSI Modell - Erzeugen und transportieren Datagramme - Unterschiede: TCP: Verbindungsorientiert (Handshaking) Zuverlässigkeit Flexible Bandbreitennutzung Hoher Protokolloverhead - UDP: - geringer Protokolloverhead, wenig Flusskontrolle hohe Geschwindigkeit verbindungsloses Protokoll 12.7.Arbeitsweise von TCP Prinzip: 3 Wege – Handshaking 1. Sender initiiert Synchronisation 2. Empfänger bestätigt SYN mit ACK (Acknowledge) und sendet selbst SYN 3. Sender bestätigt mit ACK 12.8. Der TCP- Header s. Kopien! Source Port Quell- und Zieldienst (Schicht 5) Destination Port Sequence number Steuerung der Reihenfolge der Datagramme Acknowledgement number Header Length, Flags, Fenstergröße, Prüfsumme, Dringlichkeitszeiger , Optionen 12.9.Weitere Aspekte zu TCP Datenintegrität, Übertragungszuverlässigkeit TCP = verbindungsorientiert Sequenznummern garantiert Vollständigkeit und Reihenfolge der Datagramme Sender sendet Datagramme erneut, wenn nicht innerhalb einer bestimmten Zeit bestätigt Empfänger verwirft ggf. doppelte Pakete Bestätigung von Paketen Ist verzögert und für mehrere Pakete gemeinsam möglich (vermeiden von Verzögerungen bei Übertragung auf langen Strecken) Dringlichkeitsflags Behandelt bestehende Daten vorrangig Parallelisierung (Kanalbündelung) Erhöhter Datendurchsatz durch Nutzung mehrerer logischer/ physischer Kanäle Problem: Redundante Datenübertragung Hohe Netzlast Pakete gehen verloren Erneutes senden von Paketen 12.10. User Datagram Protocol UDP Eigenschaften Arbeitet verbindungslos Keine Flusskontrolle Datenintegrität muss durch höhere Schichten sichergestellt werden Geringer Protokolloverhead (kurzer Header, kein Handshaking) Anwendungen: Netzwerkdienste (z.B. DNS), Datenzugriffe in spez. Netzwerkbetriebssysteme (z.B. NFS von Sun) Verwendet für Paketversand IP aus Schicht 3 UDP – Header konstant 8 Byte lang Quell-/ Zielport (jeweils 2 Byte) „aus welcher Anwendung – in welche Anwendung“ Headerlänge 8 (erweiterungsfähig) Prüfsumme 12.11. TCP vs. UDP Übertragungsmethode Daten-/ Headergröße Flusskontrolle TCP Verbindungsorientiert - Zuverlässigkeit Daten: dynamisch ausgehandelt Header: 20...28 Byte Pufferung, Sliding Window Size UDP Verbindungslos - Geschwindigkeit Daten: variabel, nicht ausgehandelt Header: konstant 8 Byte keine 13. Vertiefung: NAT (Network Adress Translation) 13.1. Datenaustausch mit dem Internet Anzahl IP- Adressen ist begrenzt Ipv6 noch nicht flächendeckend realisiert Abhilfe: Mehrfachverwendung vorhandener IP Adressen Notwendigkeit: Abbilden der privaten Adressen auf im Internet öffentliche, einmalige Adressen Quelladresse:192.168.1.3: 1166 Zieladresse: 100.0.0.254: 80 PC Quelladresse : 100.0.0.1 :1166 Zieladresse : 100.0.0.254 : 80 1. 2. 192.168.1.3.:1166 Router 100.0.0.1 Quelladresse : 100.0.0.254 : xxxx Server (Internet) Zieladresse:100.0.0.1:1166 . 192.168.1.3.:1166 /1166 192.168.1.3 Port 1166 - 100.0.0.254 1. PC sucht freien Port aus für eingehende Antworten, sendet Paket mit Quell- und Zielsocketadresse an MAC- Adresse des Routers 2. Eintrag der Quellsocketadresse in die NAT- Tabelle, Router sucht freien Port nach außen (in der Regel gleiche Nummer wie in der Quellsocketadresse) wird in NAT Tabelle eingetragen 3. Router sendet Anfrage an Server weiter, aber mit eigener öffentlicher Adresse mit eigener äußerer Port Nummer 4. Server sendet Antwort an Router, da dieser als Absender auftrat - 5. Router vergleicht Portnummer des Antwortpaketes mit NAT- Tabelleneinträgen (kein Eintrag? = Paket verworfen) 6. Router sendet Antwortpaket an PC weiter: mit der eigenen internen IP- Adresse als Quelle mit ursprünglicher Quellsockeladresse als Ziel Hinweise: - Transparenz Router ist für Client wirklich Router Router ist für Server der Client NAT- Tabelleneinträge erhalten bei jeder Verwendung einen Zeitstempel und werden nach Leerlaufzeitgelöscht (UDP: 5min / TCP: 24h) 13.2. Arten von NAT und Einsatzgebiete - a) Traditional NAT (Outbound oder Source NAT) Verbindungsaufbau nur von innen möglich Bsp. „kleines Netzwerk ins Internet“ b) Inbound oder Destination NAT Verbindungsaufbau nur von außen möglich Bsp. Serververöffentlichung c) Bi- directional oder Two- way- NAT Kombination von a) und b) d) Twice NAT es werden Quell- und Zieladressen getauscht e) Multihomed NAT es stehen mehrere NAT- Router im Netz, die ihre NAT- Tabellen abgleichen Erhöhung der Ausfallsicherheit Lastenausgleich Begriffserklärung: Application Layer Gateway (ALG) - ist Software, die auf NAT- Routern läuft dekodiert Datenstrom in Schichten 5...7 notwendig, wenn Protokolle geroutet werden müssen, bei denen Adress- und Portinformationen in den Daten, statt in Headern verpackt sind. Beispiele für Protokolle, die ALG erfordern: FTP, SMPT, SNMP, DNS... NAT kann nicht eingesetzt werden für: o Protokolle, die einen Adressaustausch nicht zulassen o Protokolle, die aufgrund von Verschlüsselungen eine Anpassung der Prüfsumme nicht zulassen o – Kereros, Ipsec, IKE (Internet Key Exchange) 13.3. Vergleich Router- und Proxy- Lösungen Art der Verbindung NAT Vorteile Nachteile - Einsparung von IP - nicht alle Protokolle Adressen routbar - Netzwerk von außen nicht - Verbindungen in beiden sichtbar Richtungen bzw. von außen nur bei entsprechender Implementierung - höhere Geschwindigkeit - benötigt registrierte IPAdressen (teuer, knapp) - internes NW offen für Angriffe von außen Vorteile von NAT- Routing - Clients erfordern + Datenzwischenspeicherung Konfigurationsaufwand - Protokolle erfordern Konfigurationsaufwand - Nicht alle Protokolle unterstützt Routing ohne NAT Proxy Server 14. Routing 14.1. Statisches Routing Begriff Routing: - Weiterleiten von logisch adressierten (IP) Paketen zwischen vermanschten Netzwerken mittels Router Ermitteln ob ein Paket das Netz verlassen muss, oder nicht – Anding - Verknüpfen der Ziel- IP mit eigener Subnetmask - Nachschlagen in der Routingtabelle „wo geht’s lang?“ Q: 192.168.205.9 255.255.255.0 Z: 192.168.20.10 11111111. 11111111. 11111111. 00000000 11000000. 10101000. 11001101. 00001010 11000000. 10101000. 11001101. 00000000 192. 168. 205. 0 in Routing- Tabelle steht eigener Rechner d.h. Paket bleibt im Subnetz 11111111. 11111111. 11111111. 00000000 01010000. 11110011. 00101110. 10100111 01001000. 11110011. 00101110. 00000000 80. 243. 46. 0 für dieses Subnetz existiert in Routingtabellen kein spezieller Eintrag – Weiterleitung an Standardgateway Zur Routingtabelle - Existiert für ein bestimmtes Subnetz ein Routeneintrag, ist in diesem der Gateway angegeben, der sich um die Weiterleitung des Paketes kümmert (Für Weiterleitung im eigenen Netz ist das der eigene Rechner) - Existiert kein Routeneintrag für das Zielnetz, „kümmert“ sich das Standardgateway (laut Netzwerkkartenkonfiguration) Anzeige / Änderung der Routingtabelle - Auf Windows- Systemen Kommando: route print Aufbau: Im Kopf Schnittstellenliste - Loop back interface NW- Schnittstellen (NW- Karten, ISDN- Karten,...) 5 Spalten: 1. Netzwerkziel: Wohin soll ein Paket übertragen werden (Netzwerk, Host, oder Broadcastadresse) 2. Netzwerkmaske: Subnetmask zum Netzwerkziel 3. Gateway: Einrichtung, die das Paket in (1) bezeichnete Ziel transportiert, z.B. Router 4. Schnittstelle: von welcher Schnittstelle des eigenen Systems wird das Gateway angesprochen 5. Anzahl(Metrik): Gibt die Wertigkeit („Kosten“) einer Route an; bei alternativen Routen zum gleichen Ziel wird die mit kleinerer Metrik bevorzugt Zeilenbereiche: 0.0.0.0 Zeile für Standardgateway – wird verwendet, wenn für die Zieladresse eines Paketes kein Routeneintrag existiert 127.0.0.0 Loopback- Netzwerk Pakete an dieses Netz gelangen an den eigenen Rechner Adressverbindungszeilen (1) Verweis auf eigenes Netz (z.B.: 192.168.205.0) Gateway ist der eigene Rechner (2) Verweis auf eigenen Rechner (z.B.: 192.168.205.x) Loopbackadresse ist Gateway (127.0.0.1) (3) Broadcastadresse des eigenen Netzwerkes z.B. 192.168.205.255 Rundspruchadresse für eigenes Netzwerk; Gateway ist der eigene Rechner (4) Multicastzeile (224.0.0.0) Eintrag für Gateway, das für Multicastsendungen zuständig ist (eigener Rechner) Bsp.: Norton Ghost Cast- Server; 255.255.255.255 Broadcastadresse u.a. für Netzwerkdienste, wie DHCP Ständige Routen: manueller Eintrag von Routen in bekannte Netzwerke, die nicht veränderlich, also statisch sind - Statisches Routing: manuelles Pflegen fester Routen z.B. für Netzwerkverbund in kleinen Netzwerken u.U.: hoher Pflegeaufwand Hinweise statisches Routing ist unflexibel - Netzwerk findet selbst keine Alternativrouten - Bei Netzwerk- Erweiterung manuelle Pflege notwendig in der Regel werden statische Routen nur auf dem Standardgateway gepflegt 14.2. Dynamisches Routing Prinzip: - Der Router „kennt“ mehrere andere Router, die „wissen“ welche Routen existieren - Diese Informationen werden zwischen den Routern ausgetauscht - Routing- Protokolle sind notwendig Routingprotokolle - Vorschriften für Informationsaustausch zw. Routern Aufgaben: - Routenoptimierung - Konvergenz - Flexibilität / Eigenständigkeit - Effektivität Typen von Routing Protokollen - Link State- Protokoll - ein Router informiert alle Router im Netzwerk, aber nur über aktuelle Änderung Distance- Vector Protokoll - ein Router informiert nur unmittelbare Nachbarn, aber mit kompletter Routing- Tabelle Gängige Routing- Protokolle RIP v1/ v2 - Routing Information Protocol V1 = Singlepath, V2 =Multipath OSPF (Link State) - für größere Netzwerke Open Shortest Path first BGP - Border Gateway Protocol Speziell, also nicht D.V. oder L.S. Kennt genaue Route (komplett) zwischen 2 Endpunkten EGP (speziell) - Exterior Gateway Protocol Vorgänger von BGP IGRP (D.V. ; entwickelt von Cisco) - Interior Gateway Routing Protokol Überwindung der Nachteile von RIP Begriff: Metrik - wert für die Beurteilung einer Route - - Kosten (z.B.: Stand- /Wählleitung) - - Entfernung (Anzahl Hops – weniger = besser) - - Verzögerung (Delay) = Paketlaufzeit - - Bandbreite – „ mit wie viele Sendern muss verfügbare Geschwindigkeit geteilt werden - - Ausfallsicherheit 14.3. Distance- Vector- Protokolle Prinzip: - Router übermitteln an „Nachbarn“ die komplette Routingtabelle Problem: - Routingtabellen können veraltet sein, wenn sich kurzfristig die Routensituation geändert hat; daraus folgt: endlos kreisende Pakete möglich Abhilfe: - Maximum Hop Count: Ein Zähler am Paket wird pro Routerdurchgang erhöht, Paket verworfen, wenn Maximum erreicht - Route Poisoning: nicht erreichbare Netze werden markiert und allen Routern mitgeteilt - Anders lautende Meldungen werden nicht akzeptiert - Split Horizon: eine Routingtabelle wird nicht an den Router zurückübermittelt werden Hinweis: Routenberechnung erfolgt nach Edsger DiJkstras Algorismus basierend auf kontengewichteten Graphen 15. Namensdienste DNS & WINS 15.1. Konzept DNS hierarisches Konzept: übergeordneter Namensraum konkreter Hostname www. rpl. Host Subdomain sachsen. de Second level domain Toplevel domain Topleveldomain: Land (de, uk…) Organisationen (gov, org…) Secondleveldomain: Schnittstelle zwischen Internet und Unternehmensbereich; z.B. Firmennamen : google, ebay ... Subdomain: weitere Unterteilung der Secondleveldomain Hostname: konkreter Rechner- bzw. Systemname FQDN: Full qualified domain name Namenszuordnung = Namensauflösung - erfolgt über DNS- Server (Domain Name Service) - „nachschlagen“ in der DNS- Datenbank heißt Forward Lookup (Name- IP), bzw. Reverse Lookup (IP- Name)