Netzwerk - EDV

Werbung

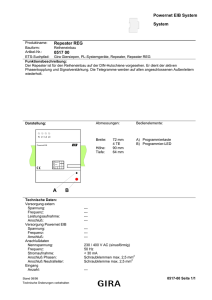

Information Verarbeitende Systeme (IVS) (Schulblock von 01.09.99 bis 30.06.00- Stoff IVS 1 Ausbildungsjahr) Elektronische Daten Verarbeitung - Software: Als Betriebssystem bezeichnet man die Programme die zusammen mit den Eigenschaften der EDVA die Grundlage der möglichen Betriebsarten bilden und insbesondere die Abwicklung von Programmen steuern und überwachen Software Systemsoftware (Windows 9x,NT, Novell, Linux) Branchensoftware (SOG, ACT, KHK etc.) Standardsoftware (Textverarbeitung, Datenbanken, Tabellenkalkulationen) Betriebssysteme: Steuerprogramm (Auftrags-Prozess-Datenverwaltung) Übersetzungspgr. (Assembler, Compiler, Interpreter) Dienstprg.(Binder,Loader, Editoren, Sortierer Diagnose) Betriebsarten: Einprogrammbetrieb Benutzeraufträge werden von der ZE nacheinander bearbeitet, jeweils nur 1 Programm im Arbeitsspeicher geladen, Prozessor nicht ausgelastet Mehrprogrammbetrieb mehrere Benutzeraufträge werden von ZE gemeinsam (Abwechselnd) bearbeitet, Nachteil: mehr Ressourcen werden gebraucht Elektronische Daten Verarbeitung - Hardware: CPU (Zentrale Rechen Einheit) Besteht aus Rechenwerk, Steuerwerk, Hauptspeicher Rechenwerk: führt Verarbeitung der Daten durch, es erfolgt das Ausführen aller mathematischen und logischen Funktionen. Steuerwerk: Regelt das Zusammenspiel von Rechenwerk und Hauptspeicher. Entschlüsselt Programmbefehle löst Maschinenoperationen aus und überwacht Ausführung der Befehle Hauptspeicher: Speichert Daten von Programmen während Verwaltungsprogrammen RAM (Random Access-Memory) Speicher mit wahlfreiem Zugriff, Schreibspeicher/ Lesespeicher, Flüchtiger Speicher ROM (ReadOnly-Memory) Festwertspeicher, Speicherinhalt vorgegeben Nur Lesespeicher mit BIOS, Funktionskontrolle, Startanweisungen zum Booten Prozessor: CISC: Complex Instruktion Set Computer großer Vorrat an Maschinenbefehlen Befehle sind unterschiedlich lang (1 bis 15 Byte) Großrechner und 80x86 PC´s sind CISC RISC Reduce Instructing Set Computer einfacher fest verdrahteter Befehlssatz Befehle sind Gleichlang Transportsysteme: transportiert die Daten und Befehle zwischen den Funktionseinheiten, wird von den angeschlossenen Einheiten gemeinsam genutzt Adressbus: Übertragung der Adressen an den Hauptspeicher zwecks Auswahl der Speicherplätze Steuerbus: Übertragung der Steuersignale zwischen Steuerwerk und den Teilsystemen Datenbus: Transport der Daten zwischen Rechenwerk, Steuerwerk und Eingabe - Ausgabe Werk Speicherhierarchie - Register - Pufferspeicher--- Arbeitsspeicher------ Erweiterungsspeicher--------- Magnetplattenspeicher------------Optischer Plattenspeicher------- Register: Sind Bestandteile des Prozessors, Sie haben jeweils eine beschränkte Kapazität von ca. 4 Byte. Sie Dienen zur Kurzfristigen Speicherung von Informationen, die sofort wieder greifbar sein müssen. Pufferspeicher: Ein Puffer ist ein Speicher der Daten vorrübergehend aufnimmt, die von einer Funktionseinheit zu einer anderen übertragen wird Cache Speicher: kleiner als Arbeitsspeicher, erheblich kürzere Zugriffszeit das Schreiben der Daten in den Zentralspeicher erfolgt über Cachespeicher In moderner CPU´s sind Cachespeicher und Cache Controller in Prozessorbaustein mit integriert -> First Level Cache ;bei alten befindet sich Cache auf Mainboard -> second Level Cache Arithmetic und Logical Unit (ALU) Die ALU hat 2 Eingänge für Operatoren, Funktionsleitungen der ALU wird Der Steuereinheit der Operatorcode mitgeliefert. am Ausgang erscheint das Ergebnis der Operation OPERANT 1 OPERANT 2 ------------------------------------------------------------------Funktion ------------------Resultat Peripherie Monitor: Kathodenstrahl bringt Phosphorpunkte zum Leuchten zur Minimierung der statischen Felder sollte er Strahlungsarm sein, (TCO 95 Norm) gute Auflösung (von 640x480 bis 1600x1280) Bildschirmgröße 14 Zoll bis 20/21 Zoll Bildwiederholungsfrequenz Grafikkarte: Schnittstelle zwischen Motherboard und Monitor, Ausführung entweder Steckkarte oder Onboard. Verantwortlich für Grafikleistung des Systems Videospeicher= Auflösung x Farbtiefe (480x640x32 Bit=1,2 MB) Drucker: Typenhebelmaschinen (Schreibmaschinen, EM-Prinzip) Tintenstrahldrucker (Bubble Jet Verfahren, Tinte kommt aus unter Druck, Tinte kommt aus Dampfbläschen Nadel/ Matrixdrucker 7 bis 9 Drucknadeln Nadel druckt auf Farbband aufs Papier Düse Datendarstellung im Computer Darstellung im Computer erfolgt binär d.h. es werden zwei unterschiedliche Zustände in der elektronischen Baugruppe unterschieden (0 und 1) Codierung und Decodierung Die zu verarbeitenden Daten werden im Rechner in Binärwerten umgewandelt. Für numerische Zeichen wird der Dualcode oder BCD Code verwendet und für alphanumerisch Zeichen der ASCII Code. Dualcode: Grundziffern: 0,1 Basis: 2 Bsp. 69= 1000101 Addition von Dualzahlen: 0+ 0 = 0 1+ 0 = 1 0 +1 = 1 1 +1 = 0 Überschlag 1 Subtraktion 0-0=0 1-0=1 0 - 1 = 1 Überschlag 1 1-1=0 Darstellung von negativen Zahlen: Die Ausgabe eines positiven oder negativen Vorzeichens ist auch für Dualzahlen möglich. Es erfordert eine bestimmte Stelle die das Vorzeichen Enthält. logische Verknüpfungen: Informationen in Form von 0 und 1 Signalen lassen sich logisch miteinander Verknüpfen Logische Grundfunktionen sind : UND -Funkrtionen ODER - Funktionen NICHT - Funktionen Erweiterte logische Funktionen: EXCLUSIV ODER - Funktion ÄQUIVALENZ- Funktion NOR - Funktion NAND - Funktion Netzwerk: Überblick: Ein PC-Netzwerk besteht aus mehreren Personalcomputern, die verbunden miteinander Über ein gemeinsames Kabel, miteinander kommunizieren können. Der Vorteil von PC-Netzwerken liegt in der zentralen Datenhaltung sowie zentraler Backup Möglichkeiten. Netzwerke sind Produktionsfaktoren (Schnelligkeit: time to m arket, WertschöpfungsBeschleuniger, Ausfall eines Netzwerkes ist immer teuer und kritisch) Netzwerke dienen den Informationaustasch zwischen verteilten Komponenten. (z.B. Daten, Töne, Sprache,Bilder, Video etc.) Netzwerke werden immer komplexer in Ihrer Struktur. Das internet hat wirtschaftliche Relevanz erhalten. LAN: Lokale Netzwerke (LAN´s) sind über Kabel verbunden Einrichtungen einer Gruppe oder Abteilung und können an andere LAN´s im gleichen Gebäude angeschlossen werden. Die gebräulichtsten lokalen Netzwerke und Ethernet und Token-Ring WAN: Wide Area Networks sind Netzwerke, die lokale Netzwerke über Ländergrenzen Hinweg verbinden. Diese Verbindung geschieht über Telefonleitungen oder über Satelliten. GAN: Gloal Area Network (Internet) MAN: Metropolitan Area Network (Max. 1 bis 10 Km) Netzwerktopologien Sterntopologie (Collapsed Backbone) Vorteile: Nachteile: wenn Kabelbruch dann kein kompletter Netzausfall Einfache Verkabelung Keine Datenkollisionen da kaum Netzwerkauslastung Hohe Übertragungsgeschwindigkeiten/ Zentrale Verwaltung Server Ausfall, dann Netzzusammenbruch Teure Verkabelung/ keine Weiterleitung Möglichkeiten Ring: (Token-Ring, FDDI ): Vorteile: Nachteile: leicht Erweiterbar/ kaum Kabelbedarf Wenig Kollisionen da Token-Passing teuere Zubehör Relativ langsam Ausfall einer WS dann komplettausfall- schwere Fehlersuche Token Passing: Logische Ringtopologie Bis 100 Mbps Nur 1 Token im Ring Station kann nur senden wenn Token gehalten wird Keine Kollisionen möglich Transmission nur in einem Weg rundherum Peer- to Peer Verbindung: Low-Cost-Net (ohne Server alle WS dienen als dezentralen Server) Ressource Sharing (alle WS geben Daten, keine zentrale Datenverwaltung) Für max. 10 Clients-> dann zu langsam Bustopologie, Baum Übertragungsverfahren: Simplexverfahren: Halbduplexverfahren: Vollduplex: DÜzwischen 2 Dateneinrichtungen in eine Richtung Wechselbetrieb (Funk) gleichzeitig senden und Empfangsbereich (Telefon) OSI-Referenzmodell: Standard Netzwerkarchitektur seit Anfang der 80iger Jahre. 1. Physical Layer.: Definiert Physikalische Bestandteile des Pc´s (Pinbelegung) Bittransfer des elektrischen Signals Beschreibt Codierung der physikalischen Signale 2.Data-Link-Layer.: Sicherstellung fehlerfreier Kommunikation Aufbau Verbindung, Datentransfer, Bitfehlererkennung 3. Network-Layer: logische Netzwerkadressierung der physikalschen Knoten Routing (zuweisen der statische, hierarische IP- Vergebung) 4.Transport Layer: Datentransfer unter Nutzung von Data-flow-control für die gesamte Route 5. Session Layer: Sicherheitsprüfung, Protokollauswahl, Namensbildung auf Netzwerkadressen 6. Presentation –L: Erstellen einer Plattform unabhängigen Datendarstellung. Anpassung, von unterschiedlichen Codierung 7.Apllication-Layer: Verfügbarmachung von Netzwerkservice für Anwendungsprogramme IEEE 802.x Standards: o o o o o o o o o o o higher Layer Interfaces local link- control CSMA/ CD Token Bus Token Ring Metropolitan Area Networks Broadband technical Advisory Group Fibre Optic Voice Data LAN Interface LAN Security Wireless LAN´s Begriffe Netzwerk: Rechnernetz: Datenübertragungssystem: Datenstation: Networking: Fileserver: Datenbankserver: Print Server: Punkt zu Punkt verb: Mehrpunktverfahren: Frequenzmultiplexer: Zeitmultiplexer: räumlich verteiltes System von Rechner, Steuereinheiten und peripheren Geräten. Die durch DÜE miteinander verbunden sind besteht aus mind. 2 Datenstationen die zum Zwecke des Datenaustausch Miteinander verbunden sind eine Einrichtung zur zentralen Bereitstellung von Daten ist der Prozess, Komponenten eines Computersystems zu einen Netzwerk zu verbinden, um integrative Arbeitsabläufe durchzuführen Anwenderserver akurativer Server steuert die Druckverwaltung (Spoolingprozesse, Druckerpools) Verbindung zwischen 2 Datenstruktur Kapazität des Übertragungsweges nicht augnutzbar ermöglicht. Das DS über getrennte Verbindung miteinander kommunizieren Mehrere Verbindung mit geringen v zusammengefasst verschiedene Frequenzen auf 1 Kabel (aufwendige Technik, schnell) verschiedene Zeiten/ verschiede Daten (langsamer, billiger) Netzwerkkomponenten /-koppler Wozu? Zur Verbindung verschiedener Teilnetze (auch mit verschiedenen Topologien, Zugriffsverfahren, Protokolle). Zur Erweitung der physikalischen Ausdehnung der NW. Zur Optimierung der Datenübertragung. a) Repeater (Wiederholer) - Signalverstärker / Signalauffrischen der eingehende Bitstrom wird technisch in möglichtst gute Originalform umgeformt und in das nächste Segment weitergeleitet die Inhalte der übertragenen Datenpakete werden nicht ausgewertet Repeater arbeitet auf 1. Schicht des OSI die benachbarten Segmente, die der Repeater teilt müssen die gleichen Protokolle verwenden gewöhnlich nur in der Bustopologie Es gilt die 5-4-3 Regel 5: max. 5 Segmente 4: max. 4 Repeater 3: maxi 3 Segmente mit DEE z.B. 10Base 2 bisher 30 DEE 185m Ausdehnung durch Einsatz von Repeatern: 90 DEE/ 925m Ausdehnung 10 Base 5 bisher 100 DEE 500m Ausdehnung durch Einsatz von Repeatern: 300 DEE / 2500m Ausdehnung b) Hub Aufgabe: ist ein Verteiler in einem Sternnetz - die eingehenden Daten werden zu allen Ports weitergeleitet, egal ob die angeschlossenen DEE Ziel der Pakete sind oder nicht - arbeitet auf Schicht 1.des OSI Arten: Passiven Hub - ist ein reiner Datenverteiler Aktiven Hub - neben der Verteilungsfunktion übernimmt er zusätzlich eine Verstärkungsauffrischung wie ein Repeater erkennbar Spannungsanschluss Praxis: - häufiger Gebrauch 8, 12, 16, 24- Ports (mit RJ45 Anschluss) gut Geräte bieten die Möglichkeit auch andere Topologien zu integrieren, z.B. 10 Base 2, Togenring, ... mehrere Hubs können zu einem logischgrößeren Hub kaskadiert werden (Link/Uplink - Anschluss/ Anzahl siehe Hersteller) an einen in den dafür vorgesehenen Steckplätze Knopf drücken und bei den anderen Hub in einen normalen Steckplatz stecken schalten automatisch zwischen 10Mbits und 100Mbits um c) Bridge Ziel: - zur Verbindung zweier LAN- Segmente bzw. Teilnetze zusätzlich zur Signalverstärkung wird die Mac- Adresse des Datenpaketes ausgewertet, nicht über Infos der höheren Protokolle arbeitet auf der 2. Schicht des OSI nur die für das andere Segment bestimmten Daten werden weitergleitet/ hat eine Filterfunktion NW-Entlastung Arten: Simpel Bridge - feste statische Adresstabelle muss von Systemverwalter erstellt und festgelegt werden nicht „lernfähig“ Learning Bridge: - sie lernt die phys. Anordnung der DEE und deren Mac- Adresse sie baut dazu eine interne Tabelle auf, in der zu jeder DEE das dazu gehörige Segment und die MacAdresse vermerkt ist Veränderungen z. B. Hinzufügen/ Entfernen DEE wird selbstständig beachtet Varianten: local Bridge - sie kann nur Netze des gleich Typs verbinden Multiport- Bridge: - können unterschiedliche Netze z.B. verschiedene Zugriffsverfahren oder Datenübertragungsraten verbinden zur Verbindung von 2LAN´s über eine Standleitung Spanning- tree- Bridge - verhindert das endlose Kreisen von Datenpakten im Netz beim Einsatz von mehreren Bridges d) Switch - ähnlich einer Multiport- Bridge, aber NW - Entlastung auch in gleichem Teil- Netz werten ebenfalls die Mac- Adresse des Datenpaketes aus und schalten Quellport und Zielport direkt durch (+ Signalauffrischung) arbeitet auf der 2. Schicht OSI - Vorteile: Gegenüber der Bridge kann sie mehrer Netze integrieren, einzelne Rechner, Sterntopologien kann mehrere Verbindung int. gleichzeitig erstellen ohne das Nachteile (Wartezeiten) entstehen Int. Übertragungsraten von mehr als 1 Gigabyte wodurch mehrere Verbindungen z.B. 10Mbits parallel bearbeitet werden können Arten: Cut- through- Switch (On- the- fly- Switch) - Quell- und Zieladresse bekommt (ausgewertet) wird das komplette Datenpaket zum Zielport weitergeleitet schnell, Verzögerungszeit 40ns fehlerhafte Datenpakte werden weitergeleitet weil die Checksumme (im hinteren Teil des EthernetFrame) gelesen wird - Store- and forward- Switch - die ankommenden Datenpakete werden komplett zwischen gespeichert neben Quell- und Zieladresse wird eine Fehlerkontrolle durchgeführt 2. Schicht OSI langsamer aber fehlerfreie Datenübertragung nur fehlerfreie Pakete werden weitergeleitet NW - Entlastung Router: - enthalten häufig mehrere NW - Interfaces jedes Interfaces ist Bestandteil eines Teilnetzes und verfügt deshalb über logische Adresse (z.B. IP Adr.) die in einem Teilnetz gültig ist Datenpakete werden bis zur 3. Schicht OSI entpackt Bearbeitungszeit für die Datenpakete ist größer als bei einer Bridge oder einem Switch Access- Router: - Zur Anbindung eines LAN´s ins Internet Ein Anschluss z.B. ISDN auf „Internetseite“ I.a. auf der “Firmenseite” mehrere NW - Interfaces z. B. für Ethernet. Togenring Vor dem ersten Bebraucht ist der Router zu konfigurieren z.B. mit Provider, Einwahlnummer, Zugangserkennung, Passwort eigener IP- Adresse Zugriffsverfahren: Die Zugriffsverfahren regeln, wie sich mehrere Stationen einen Übertragungsmedium teilen können CSMA/ CD (Carrier Sense Multiple Access with Collision Detection) Standard IEEE 802.3, IEEE 802.2 Möchte eine Station Daten übertragen, stellt sie fest ob der Übertragungskanal frei ist (Carrier Sense) Dann beginnt die Datenübertragung. Hat eine andere Station gleichzeitig (Multi Access) mit der Übertragung begonnen wird diese Kollision festgestellt ( Collision Detection), und es werden Für kurze Zeit JAM Signale übertragen, damit die andere Station die Kollision auch feststellen kann. Danach wird die Übertragung zufällig wiederholt. Rahmenformat nach IEEE 802.3 Die Größe kann zwischen 64 und 1518 Byte variieren. Die Preamble und der Start Frame werden nicht zur Größe herangezogen Preamble Start Frame Delimiter Destination Adress Source Adress Length Field Data Field FCS Preamble: Synchronisation der Empfänger. Start Frame Delimiter siehe oben Destination Address Zieladresse, identifiziert den Empfänger durch MAC Adresse der Netzwerkkarte Source Adress Absenderadresse identifiziert den Absender durch MAC Adresse der Netzwerkkarte Length Field Auskunft über Lange der Nutzdaten damit Füllbytes unterschieden werden können Data Field eigentlichen Nutzdaten FCS Frame Check Sequence. Prüfsumme