Netzwerk Komponenten

Werbung

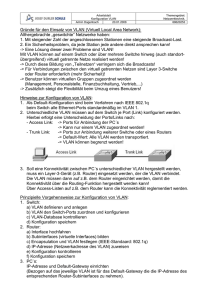

Netzwerk Komponenten: Netzwerkkarte / Netzwerkadapter (NIC) Eine Netzwerkkarte wird auch als Netzwerkadapter bezeichnet. Die englische Bezeichnung ist Network Interface Card (NIC). Eine Netzwerkkarte ermöglicht es, auf ein Netzwerk zuzugreifen und arbeitet auf der Bitübertragungsschicht (Schicht 1) des OSI-Modells. Jede Netzwerkkarte hat eine HardwareAdresse (Format: XX-XX-XX-XX-XX-XX), die es auf der Welt nur einmal gibt. Anhand dieser Adresse lässt sich eine Station auf der Bitübertragungsschicht identifizieren. Bauformen von Netzwerkkarten Netzwerkkarten gibt es in verschiedenen Bauformen. Die klassische Netzwerkkarte für den ISA-, PCI- oder PCIe-Bus ist eine Steckkarte für den Einbau in das Computergehäuse. Eine andere Variante des Netzwerkadapters bzw. -controllers ist onboard auf dem Motherboard untergebracht. Der Anschluss wird als RJ45-Buchse von der Platine herausgeführt. Es gibt auch Netzwerkkarten, die in einer Box eingebaut sind und über den USB am Computer angeschlossen werden. Allerdings sind sie eher unüblich, da jedes noch so billige Motherboard einen Onboard-LAN-Adapter hat. alte Netzwerkkarte mit BNC und RJ45 USB-NetzwerkAdapter Onboard-LANAdapter LEDs an der RJ45-Buchse An einer Netzwerkkarte ist nicht nur die RJ45-Buchse herausgeführt, sondern meist auch zwei LEDs, die den Status der Verbindung anzeigen. Üblich sind RJ45-Buchsen, die zwei integrierte Status-LEDs in den Farben Grün und Orange haben. Die grüne LED zeigt an, dass eine hardwareseitige Verbindung besteht. Dazu muss der Computer nicht eingeschaltet sein (bei Formfaktor ATX). Die orangene LED zeigt den Status der Übertragung an. Wenn diese LED blinkt oder flackert, dann werden gerade Daten übertragen. Bei manchen Netzwerkkarten sind diese Funktionen etwas anders. Wenn die grüne LED flackert, dann werden gerade Daten übertragen. Ansonsten ist sie ständig grün, wenn eine Verbindung besteht. Leuchtet die orangene (manchmal ist sie auch gelb) LED, dann besteht eine 100 MBit-Verbindung. IP-Konfiguration Der Screenshot stammt vom Betriebssystem Windows 2000. Das dargestellte Eigenschaftsfenster sieht bei den Betriebssystemen Windows XP und Vista ähnlich aus. Jede vollständige IP-Konfiguration enthält die eigene IP-Adresse, die es im lokalen Netzwerk nur einmal gibt. Meistens wird diese Adresse auch automatisch/dynamisch per DHCP geliefert. Dann muss die Einstellung auf "IP-Adresse automatisch beziehen" stehen. Weiterhin ist eine Subnet-Mask notwendig, die die Netzwerk-Adresse und Stations-adresse voneinander trennt. Als drittes, aber nicht zwingend erforderlich, beinhaltet die IP-Konfiguration die IP-Adresse des Standard-Gateways. Dort werden alle Datenpakete geschickt, die sich nicht im selben Netz befinden oder über die keine Route bekannt sind. Damit das Standard-Gateway angesprochen werden kann, muss es im selben Netz liegen. Ist kein Standardgateway konfiguriert gibt es für die Datenpakete keinen Weg aus dem Netz heraus. Die vierte Einstellung ist die Adresse des DNS-Servers. Er ist in der Lage DNS-Adressen (z. B. www.elektronik-kompendium.de) in eine IP-Adresse aufzulösen. Auch diese Adresse kann automatisch per DHCP bezogen werden. IP-Konfiguration über Windows-Kommandozeile Microsoft Windows XP [Version 5.1.2600] (C) Copyright 1985-2001 Microsoft Corp. C:\>ipconfig Windows-IP-Konfiguration Ethernetadapter LAN-Verbindung: Verbindungsspezifisches IP-Adresse. . . . . . . Subnetzmaske. . . . . . Standardgateway . . . . DNS-Suffix: . . . . . : . . . . . : . . . . . : t-online.de 192.168.168.11 255.255.255.0 192.168.168.8 Einen schnellen Überblick über die IP-Konfiguration erhält man in der Kommandozeile bzw. MS-DOS-Eingabeaufforderung mit dem Befehl ipconfig. Mehr Informationen zum Befehl ipconfig unter Windows Automatische IP-Konfiguration über DHCP Standardmäßig werden IP-Adresse, Subnetz-Mask, Standardgateway und DNS-Server über einen DHCP-Server bezogen. Der Anwender muss sich dann um nichts kümmern. Allerdings setzt das einen DHCP-Server im Netzwerk voraus. DHCP - Dynamic Host Configuration Protocol Was hat es sich mit der Einstellung Vollduplex auf sich? In den Netzwerkkarten-Einstellungen findet sich unter Connection Type die Bezeichnung Vollduplex (engl. Full duplex). Konkret bedeutet das, dass die Bandbreite der Verbindung zwischen Switch und Netzwerkkarte 200 MBit/s statt nur 100 MBit/s beträgt. Allerdings hat die Sache einen Haken. Es handelt sich dabei um keine Verdoppelung der Bandbreite, sondern nur um die Möglichkeit, gleichzeitig in beide Richtungen mit 100 MBit/s zu arbeiten. Theoretisch ergibt das eine Bandbreite von 200 MBit/s. Doch nur selten tritt eine Situation auf, wo von einem Rechner mehrere hundert MByte heruntergeladen und gleichzeitig wieder hinaufgeladen werden muss. Bei der normalen Nutzung bringt der Vollduplex-Modus nichts. Wenn er einstellbar ist, dann sollte er auch genutzt werden. Es hat durchaus Geschwindigkeitsvorteile. Treten jedoch vermehrt Probleme in einem Netzwerk auf, kann es hilfreich sein, die Einstellung "Connection Type" auf AutoSense oder fest auf Halbduplex einzustellen. Repeater Ein Repeater ist ein Kopplungselement, um die Übertragungsstrecke innerhalb von Netzwerken, zum Beispiel Ethernet, zu verlängern. Ein Repeater empfängt ein Signal und bereitet es neu auf. Danach sendet er es weiter. Auf diese Weise verlängert der Router die Übertragungsstrecke und räumliche Ausdehnung des Netzwerks. Im einfachsten Fall hat der Router zwei Ports, die wechselweise als Ein- und Ausgang funktionieren (bidirektional). Repeater versteht man in der Regel als Verstärker von Übertragungsstrecken. Die weitere Beschreibung bezieht sich auf Repeater in kabelgebundenen Netzwerken, speziell in EthernetNetzwerken. Ein Repeater arbeitet auf der Schicht 1, der Bitübertragungsschicht des OSISchichtenmodells. Damit übernimmt er keinerlei regulierende Funktion in einem Netzwerk. Er kann nur Signale empfangen und weiterleiten. Für angeschlossene Geräte ist nicht erkennbar, ob sie an einem Repeater angeschlossen sind. Er verhält sich völlig transparent. Ein Repeater mit mehreren Ports wird auch als Hub (Multiport-Repeater) bezeichnet. Er kann mehrere Netzwerk-Segmente miteinander verbinden. Die Repeater-Regel (5-4-3) Um ein großes Netzwerk mit einer möglichst großen Reichweite aufzubauen, können mehrere Repeater hintereinandergeschaltet werden. Allerdings, nicht in beliebiger Anzahl. Der Grund liegt im Laufzeitverhalten und der Phasenverschiebung zwischen den Signalen an den Enden des Netzwerks. Deshalb gilt folgende Repeater-Regel: Es dürfen nicht mehr als fünf (5) Kabelsegmente verbunden werden. Dafür werden vier (4) Repeater eingesetzt. An nur drei (3) Segmenten dürfen Endstationen angeschlossen werden. Diese Repeater-Regel hat nur in den Ethernet-Netzwerken 10Base2 und 10BASE5 eine Bedeutung. In Netzwerken, die mit Switches und Router aufgebaut sind, hat diese RepeaterRegel keine Bedeutung. Um die Nachteile von Repeatern in Ethernet-Netzwerken zu umgehen, werden generell Switches zur Kopplung der Stationen eingesetzt. In großen Netzwerken, insbesondere über unterschiedliche Übertragungssysteme hinweg, werden zusätzlich Router eingesetzt. Hub Ein Hub ist ein Kopplungselement, das mehrere Stationen in einem Netzwerk miteinander verbindet. In einem Ethernet-Netzwerk, das auf der Stern-Topologie basiert dient ein Hub als Verteiler für die Datenpakete. Hubs arbeiten auf der Bitübertragungsschicht (Schicht 1) des OSI-Schichtenmodells und sind damit auf die reine Verteilfunktion beschränkt. Ein Hub nimmt ein Datenpaket entgegen und sendet es an alle anderen Ports weiter. Das bedeutet, er broadcastet. Dadurch sind nicht nur alle Ports belegt, sondern auch alle Stationen. Sie bekommen alle Datenpakete zugeschickt, auch wenn sie nicht die Empfänger sind. Für die Stationen bedeutet das auch, dass sie nur dann senden können, wenn der Hub gerade keine Datenpakete sendet. Sonst kommt es zu Kollisionen Wenn die Anzahl der Anschlüsse an einem Hub für die Anzahl der Netzwerk-Stationen nicht ausreicht, dann benötigt man noch einen zweiten Hub. Zwei Hubs werden über einen UplinkPort eines der beiden Hubs oder mit einem Crossover-Kabel (Sende- und Empfangsleitungen sind gekreuzt) verbunden. Es gibt auch spezielle "stackable" Hubs, die sich herstellerspezifisch mit Buskabeln kaskadieren lassen. Durch die Verbindung mehrerer Hubs lässt sich die Anzahl der möglichen Stationen erhöhen. Allerdings ist die Anzahl der anschließbaren Stationen begrenzt. Auch hier gilt die Repeater-Regel. Alle Stationen die an einem Hub angeschlossen sind, teilen sich die gesamte Bandbreite, die durch den Hub zur Verfügung steht (z. B. 10 MBit/s oder 100 MBit/s). Die Verbindung vom Computer zum Hub verfügt nur kurzzeitig über diese Bandbreite. Die Versendung der Datenpakete an alle Stationen ist nicht besonders effektiv. Es hat aber den Vorteil, dass ein Hub einfach und kostengünstig herzustellen ist. Wegen der prinzipiellen Nachteile von Hubs, verwendet man eher Switches, die die Aufgabe der Verteilfunktion wesentlich besser erfüllen, da sie direkte Verbindungen zwischen den Ports schalten. Medienkonverter Mit einem Medienkonverter können alte Netzwerkinstallationen mit einer neuen Verkabelung zusammengeführt werden oder Längenbeschränkungen von Netzwerkkabeln überwunden werden. Eine Umsetzung zwischen verschiedenen Ethernet-Varianten (z. B. 10 MBit und 100 MBit) ist nicht möglich. Die Umsetzung erfolgt nur zwischen unterschiedlichen Kabeltypen. Z. B. von 10Base2 (Koaxialkabel) auf 10BaseT (Twisted-Pair) oder von 100BaseTx (Twisted-Pair) auf 100BaseFx bzw. 100BaseSx (Glasfaserkabel). Ein Medienkonverter ist im Prinzip eine Black Box, die intern die Signale direkt zwischen den Kabelstandards, wie Kupfer- und Glasfaserkabel oder verschiedenen Kupfer- bzw. Glasfaserkabeltypen austauschen kann. Der Medienkonverter ist dabei transparent. Er ist jedoch kein Repeater. Die im Standard festgelegten maximal erlaubten Signallaufzeiten und die maximale Kabellänge gelten weiterhin. Für die Umsetzung verschiedener LAN-Typen, z. B. 10 MBit auf 100 MBit gibt es DualSpeed-Hubs oder Switches, die auch zwei Teilnetze mit unterschiedlicher Bandbreite miteinander verbinden können. Bridge Eine Bridge ist ein Kopplungselement, das ein lokales Netzwerk in zwei Segmente aufteilt. Dabei werden die Nachteile von Ethernet, die besonders bei großen Netzwerken auftreten ausgeglichen. Als Kopplungselement ist die Bridge eher untypisch. Man vermeidet die Einschränkungen durch Ethernet heute eher durch Switches. Warum ist eine Bridge notwendig (gewesen)? Das CSMA/CD-Verfahren in einem Ethernet (Netzwerk) führt zu mehreren Einschränkungen: Alle Stationen teilen sich die verfügbare Bandbreite (z. B. 10 MBit oder 100 MBit). Mit zunehmenden Stationen steigt der Datenverkehr und somit die Anzahl der Kollisionen. Die Effizienz des Datenverkehrs leidet darunter. Die räumliche Ausdehnung ist auf die maximale Verzögerungszeit (Bitzeit) und die maximale Kabellänge beschränkt. In einer Collision Domain dürfen maximal 1024 Stationen angeschlossen werden. Alle diese Probleme lassen sich mit einer Bridge lösen. Eine Bridge arbeitet auf der Sicherungsschicht (Schicht 2) des OSI-Schichtenmodells und ist protokollunabhängig. Sie überträgt alle auf dem Ethernet laufende Protokolle. Für die beteiligten Stationen arbeitet die Bridge absolut transparent. Durch eine Bridge kann ein überlastetes Netzwerk physikalisch in Segmente aufgeteilt und logisch wieder zusammengeführt werden. Dabei bleiben alle Störungen, Kollisionen, fehlerhafte Pakete und der Datenverkehr innerhalb des Segments und belasten das andere Segment nicht. Nur der Datenverkehr, der in das andere Segment muss, wird von der Bridge über die logische Verbindung durchgelassen. Eine Bridge legt sich eine Datenbank aller Stationsadressen (MAC-Adressen) an. Anhand dieser Daten entscheidet die Bridge, ob die empfangenen Datenpakete in ein anderes Netzwerksegment weitergeleitet werden oder nicht. Mit der Zeit kann dann die Bridge immer besser entscheiden, in welches Segment die ankommenden Daten gehören. Eine Bridge arbeitet aber nur dann sinnvoll, wenn zwei Netzwerk-Segmente verbunden werden sollen, aber der meiste Datenverkehr innerhalb der beiden Segmente stattfindet. Multicasts und Broadcasts werden immer weitergeleitet. Anstatt einer Bridge verwendet man heute einen Switch. Dieser ist wesentlich billiger und erfüllt die selben Funktionen. Die Längenbeschränkungen des Ethernet-Standards werden durch mehrere hintereinandergeschaltete Bridges aufgehoben. Nach IEEE 802.1 lassen sich 7 Bridges hintereinanderschalten. In der Regel werden nicht mehr als 4 hintereinander geschaltet. Lokale Netzwerke, die eine längere Strecke überbrücken müssen, werden gerne mit unterschiedlichen Übertragungsmedien gekoppelt. Der Einsatz von zwei Bridges kann eine andere Übertragungsstrecke, z. B. Satellit, Funk oder Glasfaser, zwischenschalten und so als Konverter zwischen zwei Übertragungsmedien dienen. Switch Ein Switch ist ein Kopplungselement, das mehrere Stationen in einem Netzwerk miteinander verbindet. In einem Ethernet-Netzwerk, das auf der Stern-Topologie basiert dient ein Switch als Verteiler für die Datenpakete. Die Funktion ist ähnlich einem Hub, mit dem Unterschied, das ein Switch direkte Verbindungen zwischen den angeschlossenen Geräten schalten kann, sofern ihm die Ports der Datenpaket-Empfänger bekannt sind. Wenn nicht, dann broadcastet der Switch die Datenpakete an alle Ports. Wenn die Antwortpakete von den Empfängern zurück kommen, dann merkt sich der Switch die MAC-Adressen der Datenpakete und den dazugehörigen Port und sendet die Datenpakete dann nur noch dorthin. Während ein Hub die Bandbreite des Netzwerks limitiert, steht der Verbindung zwischen zwei Stationen, die volle Bandbreite der Ende-zu-Ende-Netzwerk-Verbindung zur Verfügung. Ein Switch arbeitet auf der Sicherungsschicht (Schicht 2) des OSI-Modells und arbeitet ähnlich wie eine Bridge. Daher haben sich bei den Herstellern auch solche Begriffe durchgesetzt, wie z. B. Bridging Switch oder Switching Bridge. Die verwendet man heute allerdings nicht mehr. Switches unterscheidet man hinsichtlich ihrer Leistungsfähigkeit mit folgenden Eigenschaften: Anzahl der speicherbaren MAC-Adressen für die Quell- und Zielports Verfahren, wann ein empfangenes Datenpaket weitervermittelt wird (SwitchingVerfahren) Latenz (Verzögerungszeit) der vermittelten Datenpakete Ein Switch ist im Prinzip nichts anderes als ein intelligenter Hub, der sich merkt, über welchen Port welche Station erreichbar ist. Auf diese Weise erzeugt jeder Switch-Port eine eigene Collision Domain (Kollisionsdomäne). Teure Switches können zusätzlich auf der Schicht 3, der Vermittlungsschicht, des OSISchichtenmodells arbeiten (Layer-3-Switch oder Schicht-3-Switch). Sie sind in der Lage, die Datenpakete anhand der IP-Adresse an die Ziel-Ports weiterzuleiten. Im Gegensatz zu normalen Switches lassen sich auch ohne Router logische Abgrenzungen erreichen. Switching-Verfahren SwitchingVerfahren Beschreibung Vorteile Nachteile Cut-Through Der Switch leitet das Datenpaket sofort weiter, wenn er die Adresse des Ziels erhalten hat. Die Latenz, die Verzögerungszeit, zwischen Empfangen und Weiterleiten ist äußerst gering. Fehlerhafte Datenpakete werden nicht erkannt und trotzdem an den Empfänger weitergeleitet. Store-andForward Der Switch nimmt das gesamte Datenpaket in Empfang und speichert es Fehlerhafte Datenpakete können so im voraus Die Speicherung und Prüfung der Datenpakete in einem Puffer. Dort wird aussortiert werden. dann das Paket mit verschiedenen Filtern geprüft und bearbeitet. Erst danach wird das Paket an den Ziel-Port weitergeleitet. verursacht eine Verzögerung, abhängig von der Größe des Datenpaketes. Kombination aus CutThrough und Store-andForward Viele Switches arbeiten mit beiden Verfahren. Solange nur wenige Kollisionen auftreten wird Cut-Through verwendet. Häufen sich die Fehler schaltet der Switch auf Store-and-Forward um. Fragment-Free Der Switch empfängt die ersten 64 Byte des Daten-Paketes. Ist dieser Teil fehlerlos werden die Daten weitergeleitet. Die meisten Fehler und Kollisionen treten während den ersten 64 Byte auf. Dieses Verfahren wird trotz seiner effektiven Arbeitsweise selten genutzt. Weitere Informationen zu Switching Kollisionsdomäne (Collision Domain) Durch das CSMA/CD-Verfahren entstehen Kollisionen, wenn mehrere Stationen an einer Kollisionsdomäne angeschlossen sind. Das wiederum reduziert den Netzwerk-Verkehr, der durch wiederholte Übertragungen verursacht wird. Die Einrichtung mehrerer Kollisionsdomänen reduziert die Anzahl der Kollisionen von Datenpaketen. Switches bilden an jedem ihrer Ports eine Kollisionsdomäne, indem sie den Datenverkehr nur an den Port weiterleiten an dem sich die Ziel-MAC-Adresse befindet. Innerhalb einer Kollisionsdomäne (Switch-Port) befindet sich dann in der Regel eine einzelne Station, ein weiterer Switch oder ein Router in ein anderes Netz. MAC-Adressen-Verwaltung / MAC-Tabelle Switches haben den Vorteil, im Gegensatz zu Hubs, dass sie Datenpakete nur an den Port weiterleiten, an dem die Station mit der Ziel-Adresse angeschlossen ist. Als Adresse dient die MAC-Adresse, also die Hardware-Adresse einer Netzwerkkarte. Diese Adresse speichert der Switch in einer internen Tabelle. Empfängt ein Switch ein Datenpaket, so sucht er in seinem Speicher unter der Zieladresse (MAC) nach dem Port und schickt dann das Datenpaket nur an diesen Port. Die Zuteilung der MAC-Adressen lernt ein Switch mit der Zeit kennen. Die Anzahl der Adressen, die ein Switch aufnehmen kann, hängt ab von seinem internen Speicher. Ein Qualitätsmerkmal eines Switch ist, wie viele Adresse er insgesamt und pro Port speichern kann. An einem Switch, der nur eine Handvoll Computer verbindet, spielt es keine Rolle wie viele Adressen er verwalten kann. Wenn der Switch aber in einem großen Netzwerk steht und an seinen Ports noch andere Switches und Hubs angeschlossen sind, dann muss er evt. mehrere tausend MAC-Adressen speichern und den Ports zuordnen können. Je größer ein Netzwerk ist, desto wichtiger ist es darauf zu achten, dass die Switches genügend Kapazität bei der Verwaltung von MAC-Adressen haben. Zusätzliche Leistungsmerkmale von Switches IEEE 802.1q / VLAN IEEE 802.1x LACP GVRP SNMP - Simple Network Management Protocol Bandbreite Die Daten in einem Switch werden über die sogenannte Backplane übertragen. Über die Backplane werden alle Ports miteinander verbunden, die Daten miteinander austauschen müssen. Die Bandbreite muss also groß genug sein, um alle angeschlossenen Stationen mit der Netzwerk-Geschwindigkeit bedienen zu können. Es gilt die Faustformel: Die Bandbreite der Backplane muss dem Doppelten der höchstmöglichen Bandbreite aller verfügbaren Ports entsprechen. Vereinfacht gilt folgende Formel: Das Ergebnis muss nochmals verdoppelt werden (x2), wenn die Daten mit Vollduplex übertragen werden. Ein Switch mit 5 Fast-Ethernet-Anschlüssen (100 MBit/s) benötigt also eine BackplaneBandbreite von 1 GBit/s (1000 MBit/s). Bei kleinen Netzwerkinstallationen spielt die Backplane-Bandbreite in der Regel keine Rolle. Schon billige Switches haben eine ausreichend große Backplane-Bandbreite. Dient der Switch aber als Verteiler zwischen Stationen mit Datenbankabfragen und File-Transfers, dann spielt die Bandbreite ein größere Rolle. Einfachere Switches basieren in der Regel auf einer Bus-Architektur mit hoher Bandbreite, da der Schaltungsaufwand geringer ist und sich das Gerät billiger herstellen lässt. Problemfall: Switch Fließt der Datenverkehr in einem Netzwerk ständig nur zu einer einzigen Station, dann hat der Switch wenig Einfluss auf die Performance. Eine geringe Anzahl an Datenpaketen kann ein Switch zwischenspeichern. Irgendwann verwirft er die eingehenden Datenpakete oder erzeugt Kollisionen. Verworfene Datenpakete werden von höheren Protokollen, wie TCP oder IPX, erneut gesendet. Bei ungesicherten Protokollen, wie z. B. UDP oder NetBIOS kann das jedoch zu Verbindungsabbrüchen führen. Kollisionen werden auf der Schicht 2 erkannt und erneut angefordert. In jedem Fall entstehen spürbare Verzögerungen im Netzwerkverkehr. Bauformen 5-Port-Switch 24-Port-Switch Switches gibt es in den unterschiedlichsten Bauformen und Ausbaustufen. Generell gilt, je größer und besser ein Switch ausgestattet ist, desto teurer ist er. Ein einfacher Switch hat 4 oder 5 Ports. Mit ein paar Status-LEDs sind sie in Kästchen in der Größe einer Zigarettenschachtel eingebaut. Etwas bessere Switches haben ein Metallgehäuse, sind stabiler und für den Dauereinsatz besser geeignet. Neben den kleinen 4- und 5-Port Switches gibt es Ausbaustufen mit 8, 16, 24 und 32 Ports. Wer mehr Ports benötigt, braucht stackable Switches, die sich über separate Kabel miteinander verbinden und übereinander stapeln lassen. Wer Switches in 19"-Schränken installieren will, der sollte auf 16-, 24- und 32-Port Switches achten. Diese verfügen über Halterungen für 19"-Einbauschienen. Die kleinen Geräte haben manchmal Halterungen an der Unterseite und lassen sich an der Wand montieren. Wer kleine Switches mit geringer Portanzahl kauft und nicht in einen 19"-Schrank einbaut, der sollte auf die Anordnung von RJ45-Buchsen und Status-LEDs achten. Es gibt Geräte, bei denen die LEDs auf der Vorderseite und die Anschlüsse auf der Rückseite angeordnet sind. In billigen Geräten sind die Status-LEDs in die RJ45-Buchsen integriert. Das ist nicht immer praktisch. Z. B. wenn die Kabel nicht aus der Richtung kommen, wo man die Status-LEDs gut sichtbar haben will. In der Regel werden kleine Switches von einem Steckernetzteil mit Strom versorgt und haben keinen Aus- und Ein-Schalter. Geräte mit größerer Port-Anzahl haben das Netzteil integriert und einen Lüfter zur Kühlung. Vorsicht dann bei Gebrauch im privaten Bereich. Der Lüfterlärm ist nicht zu unterschätzen. Layer-3-Switch Ein Layer-3-Switch ist eine Kombination aus Router und Switch. Er beherrscht nicht nur Switching, sondern auch Routing. Da Router und Switches sehr ähnlich funktionieren - sie empfangen, speichern und leiten Datenpakete weiter - ist es nur logisch beide Geräte miteinander zu kombinieren, um daraus ein Multifunktionsgerät zu machen. In der Praxis sieht das so aus, dass die Entscheidung zur Weiterleitung von Datenpaketen anhand der MAC-Adressen oder der IP-Adressen erfolgen kann. Ein Layer-3-Switch kann einzelnen Ports verschiedenen Subnetzen zuordnen und innerhalb dieser Subnetze als Switch arbeiten. Außerdem beherrscht er auch das Routing zwischen diesen Subnetzen. Vereinfacht kann man sagen, dass ein Layer-3-Switch ein Router mit Switching-Funktion oder umgekehrt ein Switch mit Routing-Funktion ist. Router mit Switching-Funktion Switch mit Routing-Funktion Im Kern ist solch ein Gerät ein Router, dessen Routing-Funktionen durch den Einsatz spezifischer Hardware (ASICs) beschleunigt werden. Im Kern ist solch ein Gerät ein Switch, der um die Funktionen eines Routers erweitert wurde. Wegen der höheren Geschwindigkeit und aus finanziellen Gründen, werden Layer-3-Switches gegenüber reinen Routern bevorzugt. Zumindest in großen Netzen. Layer-3-Switches lassen sich als Router, Switch oder als Mischform betreiben. Im Vergleich zu Routern haben Layer3-Switches eine geringere Verzögerungszeit und einen höheren Datendurchsatz. Funktionell ist es so, dass das erste Datenpaket einer Verbindung wie bei einem Router behandelt wird. Alle weiteren Datenpakete werden geswitcht, da die Route bereits bekannt ist. Das bringt einen Geschwindigkeitsvorteil. Vorteile Layer-3-Switch (gegenüber Router) geringere Gerätekosten geringere Verzögerungszeit höherer Durchsatz einfachere Administration hohe Flexibilität mehr Ports Nachteile Layer-3-Switch (gegenüber Router) weniger Features Auf IP-Ebene lassen sich durch RoutingFunktionen deutlich mehr Möglichkeiten zur Steuerung von Netzwerkverkehr realisieren. Gateway Gateways behandeln die Schichten 1 bis 7 des OSI-Modells und koppeln die unterschiedlichsten Protokolle und Übertragungsverfahren miteinander. Grundsätzlich geht man von zwei verschiedene Ansätzen aus. Einmal von medienkonvertierenden Gateways, die bei gleichen Übertragungsverfahren zwischen zwei verschiedenen Protokollen der OSI-Schichten 1 und 2 verbinden. Dann gibt es noch die protokollkonvertierenden Gateways, die unterschiedliche Protokolle auf den OSI-Schichten 3 und 4 miteinander verbinden. Gateways haben die Aufgabe eine logische Verbindung herzustellen einen Datenstrom zwischen Quelle und Ziel zu übermitteln. Beim Übergang zwischen zwei Netzen berücksichtigt das Gateway folgendes: Protokolle Adressierung Übertragungsgeschwindigkeit physikalische Bedingungen (Übertragungsmedium) Beispiel für ein Gateway Ein Gateway ist ein aktiver Netzknoten, der zwei Netze miteinander verbinden kann, die physikalisch zueinander inkompatibel sind und/oder eine unterschiedliche Adressierung verwenden. Klassisches Beispiel ist der ISDN-Router, der zwischen dem LAN und dem öffentlichen Telefonnetz (ISDN) verbinden kann. Dazu gehören auch Fax-Server und Voiceover-IP-Gateways. Proxy / Proxy-Server Ein Proxy ist ein Dienst, der als Zwischenspeicher innerhalb eines Netzwerks dient, um die Zugriffe auf immer die gleichen Daten und Dateien aus dem Speicher zu bedienen. Der Begriff Proxy bezieht sich auf einen Server oder einen Dienst, der auf einem Server läuft. Der Proxy-Dienst ist ein Programm, dass im Hintergrund auf einem Server arbeitet. Proxy bedeutet Stellvertreter. Er ist im einfachsten Fall eine Art Cache für Webseiten. Er nimmt Anfragen von Clients entgegen und wertet sie aus. Stellvertretend leitet er die Anfrage ins Internet weiter. Die zurückgelieferten Daten werden vom Proxy vor dem Weiterleiten gespeichert. Bei einer erneuten Anfrage auf das gleiche Ziel werden die Daten nicht aus dem Internet geladen, sondern direkt aus dem Proxy-Speicher zum Empfänger geschickt. Auf diese Weise wird Datenverkehr ins Internet eingespart. Das senkt die Kosten und erhöht die Bandbreite für andere Anwendungen. Standard-Proxy Die Clients schicken Ihre Zugriffe nicht direkt ins Internet, sondern zum Proxy. Dieser Server übernimmt als Mittler die Verbindung zum Webserver. Häufige Internet-Seiten oder Downloads müssen dann nicht mehr erneut über das Internet übertragen werden, sondern können vom Proxy-Server direkt an die Clients geschickt werden. Das reduziert das Datenaufkommen in das Internet und liefert den Clients die Daten schneller zurück. Reverse-Proxy Der Reverse-Proxy funktioniert anders herum und ist mit Load Balancing vergleichbar. Die Clients greifen zum Beispiel ohne Proxy auf das Internet zu. Ein Gruppe von Webservern ist hinter einem Proxy versteckt. Die Webserver sind also nicht direkt erreichbar. Der Proxy leitet häufige identische Zugriffe aus dem Internet nicht an die Webserver weiter, sondern arbeitet sie selber ab, sofern er die Daten zwischengespeichert hat. So ist eine einfache Lastverteilung möglich, ohne teures oder kompliziertes Load Balancing einrichten zu müssen. Reverse-Proxys können auch unberechtigte Zugriffe verhindern. In einem anderen Anwendungsfall wird die Zugriffsberechtigung für mehrere Server zentral von einem Proxy abgewickelt. Vorteile schnellerer Zugriff auf immer die gleichen Daten Kosteneinsparungen beim Internet-Datenverkehr Integration von Viren- und Spamfilter möglich Ein Proxy bietet mehr Schutz für die Systeme, die über einen Proxy, anstatt direkt mit dem Internet kommunizieren. Unverlangte Pakete von externen Rechnern gelangen nicht mehr ins lokale Netz, weil der Proxy die Zugriffe aus dem Internet nur dann weiterleiten kann, wenn vorher eine ausgehende Verbindung bestanden hat. Zusätzlich kann ein Virenfilter auf dem Proxy installiert werden. Damit der wirkungsvoll arbeiten kann, muss jeder Internet-Zugriff über den Proxy erfolgen. Das erreicht man dadurch, dass das Standard-Gateway nicht der Router zum Internet ist, sondern ein vorgeschalteter Proxy. Nachteile Cache-Kohärenz durch veraltete Inhalte im Cache nicht jede Anwendung unterstützt Proxys nicht für jedes Internet-Protokoll gibt es Proxys Der Nachteil von Proxys ist, dass für jedes Internet-Protokoll ein Proxy installiert werden muss, wenn der ganze Datenverkehr über den Proxy-Server abgewickelt werden soll. Das bedeutet, das Proxy-Programm muss alle möglichen Protokolle beherrschen, die das Internet zu bieten hat. Da reicht es nicht aus, nur HTTP für den Zugriff auf Webserver zu unterstützen. Auch POP und SMTP für die E-Mail-Kommunikation müssen beherrscht werden. In der Regel müssen die Programme auf den Clients den Datenverkehr über einen Proxy unterstützen. Bei einfachen Internet-Diensten, wie WWW und E-Mail ist das kein Problem. Doch bei Online-Spielen und P2P-Tauschbörsen wird es schwierig oder funktioniert überhaupt nicht. Fazit Proxys sind in der Anfangszeit des kommerziellen Internets ein Mittel für Internet-Provider gewesen, um Datenverkehr einzusparen. Damals waren die Internet-Anbindungen noch langsamer und teurer. Außerdem waren noch viele Internet-User mit Modem oder ISDNKarte unterwegs. Um die Daten schneller ausliefern zu können, wurden Proxys eingerichtet, um die Kunden schneller beliefern zu können und Datenverkehr einzusparen. Inzwischen ist der Netzausbau des Internets sehr großzügig ausgelegt, so dass ein Proxy keine Vorteile mehr bietet. Eine Ausnahme bilden Übergänge von lokalen Netzwerken ins Internet, wo ein Proxy aus Sicherheitsgründen eingesetzt wird. Zum Einen, um die Möglichkeiten der Nutzer einzuschränken. Und zum Zweiten, um den Datenverkehr auf schädliche Inhalte, wie Viren und Würmern prüfen zu können. In der Regel geht es darum, das lokale Netzwerk zu schützen.

![Switch [DE] - JETI model](http://s1.studylibde.com/store/data/008563252_1-ee99684e8de1ddaeea0dd2f208d28759-300x300.png)