Unterstützung neuer Netzwerkdienste

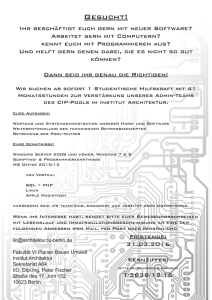

Werbung