Management

Werbung

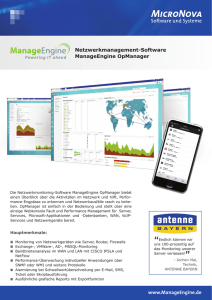

Einführung in das Netzwerk-Management • Windows 2000 Tools zur Kontrolle eines Rechners • EDV-Management • Das OSI-Management-Modell • De-facto-Standard SNMP • SNMP-Programme • Übungen Windows 2000-Tools zur Kontrolle einer Arbeitsstation • unter Systemsteuerung – das Registerblatt Gerätemanager bei System: Informationen über die installierte Hardware • unter Zubehör / Systemprogramme – Systeminformationen: ausführliche Hard- und Software-Informationen – Systemmonitor: Auslastung der CPU • unter Ausführen aufzurufen – ipconfig /all : Informationen über die IPKonfiguration – Ping : Verbindungskontrolle zu einem Host Systeminformationen zum Beispiel: Liste aller Autostart-Programme Ipconfig /all Aufruf bei Start / Ausführen /cmd ipconfig /all (Leerzeichen beachten!) Freeware-Tools unter Win98 • Qcheck von NetIQ – Ein besseres Ping-Programm. Muss auf beiden Stationen gestartet sein. – Beschreibung und Download: www.netiq.com/qcheck • Neotrace-Express – Zeigt grafisch auf einer Landkarte den Weg eines Datenpaketes an. – Beschreibung und Download: www.neotrace.com • Portscanner für die TCP/IP-Dienste – Einfacher Portscanner – www.basisone.de ping Mit dem Ping-Befehl wird kontrolliert, ob ein Host im Netz erreicht werden kann. Ein gesendetes Datenpaket wird vom Empfänger zurückgesendet. Aufruf mit der Host-IP-Adresse TTL=>Time To Live Die Zeitangaben (Round Trip Time) sind ein Maß für die Qualität der Verbindung Ein besseres Ping-Programm Qcheck muss nicht unbedingt auf den zu testenden Endstationen gestartet werden. Das Programm endpoint.exe muss auf den zu testenden Endstationen gestartet sein. Neotrace Express Version 3.25 Neotrace ist ein besseres tracert. Es zeigt die Route zwischen dem Client (Rechner mit dem Browser) und dem Server (Rechner mit der Web-Seite) auf einer Landkarte. Neotrace ermittelt alle IP-Adressen der Router, die die Datenpakete vom Client zum Server routen. Zieladresse angeben MAP zeigt die Route auf der Landkarte LIST zeigt die IP-Adressen der Router und Endgeräten Portscanner 1. IP-Adresse eingeben. 2. Reset Port drücken 3. Scan drücken Die offenen Ports werden angezeigt. Ports sind im TCP/IPProtokoll Nummern, die die Dienste kennzeichnen. Vorsicht beim Portscannen • Das Suchen nach den offenen Ports bei einem fremden Server ist ein Angriff auf das fremde Netzwerk. • Unnötige offene Ports stellen Sicherheitslücken dar und werden von Hackern für das Eindringen in eine fremdes Netzwerk benutzt. • Deswegen sollte man bei Übungen nur eigene Server scannen. Übungen zu den Standard-Utilities • Schauen Sie nach, welche IP-Adresse ihr Rechner hat. (Programm winipcfg bei Ausführen starten) • Pingen Sie den Nachbarrechner an. (Im MSDOS-Fenster den Ping-Befehl mit der IP-Adresse des Nachbarrechners starten.) • Starten Sie Qcheck auf Ihrer Station und auf der Gegenstation (mit dem Nachbarn absprechen). Tragen Sie die IP-Adresse der Gegenstation bei Endpoint 1 ein, ihre IP-Adresse bei Endpoint 2. Kontrollieren Sie die Qualität der Verbindung: – Messen Sie die Response Time mit einer Datengröße von 10.000 Bytes – Messen Sie die Datenrate (throughput) bei einer Datengröße von 1000KBytes (Mbps => Megabit pro Sekunde) • Qcheck kann auch Endgeräte kontrollieren, ohne dass auf diesen Geräten das Programm Qcheck gestartet ist. Allerdings muss das Programm endpoint auf den zu testenden Rechner gestartet sein. – Kontrollieren Sie von Ihrer Station die Datenübertragung von 2 anderen Rechnern. Weitere Utilities • Starten Sie Neotrace (NTX). – Neotrace benötigt beim ersten Start den Standort des Rechners. Geben Sie bei City Mannheim ein. – Geben Sie eine Internet-Adresse an und schauen Sie sich den Weg der Datenpakete bei MAP und die Router-Adressen bei LIST an. – z.B. server.cbs.hd.bw.schule.de – z.B. www.3com.com • Starten Sie den Portscannner (Network Portscan 2.1) und kontrollieren Sie die offenen Ports des Servers (10.0.0.254) und eines Servers im Internet z. B. – www.leu.bw.schule.de – www.bsz.hdh.bw.schule.de EDV-Management • Unternehmensmanagement – Eingliederung der EDV in die Geschäftsprozesse des Unternehmens • Informationsmanagement – Verwaltung der Firmendaten, wie Hardwareausstattung, Softwareausstattung, Kundendatenbank, usw • Systemmanagement – Überwachung von Endsystemen: Workstations, Server, Netzwerkdrucker • Netzmanagement – Überwachung von Netzressourcen: managebare Hubs, Switches, Router Beispiel: Informationsmanagement Automatisches Eintragen der Hardware mit Informationen in eine Datenbank (Inventory) Automatisches Aufspüren von Netzwerkkomponenten (discovery) Beispiel: Systemmanagement bei einem Server Aktuelle Informationen über die Hard- und Software-Situation eines Servers Grafische Darstellung von vielen Aktivitäten eines Servers Überwachung eines Servers übers Internet Beispiel: Netzwerkmanagement Kontrolle eines Switches z.B: Einstellungen der Ports Auslastung eines Ports Grafische Darstellung Gründe für Netz-Management Mehr Service geringeres Risiko niedrigere Kosten Low cost of Ownership Aufgaben des Netz-Management • Überwachung von Servern, Clients, Netzwerkkomponenten • Automatische Benachrichtigungen bei Fehlern • Steigerung der Performance • Erkennen von Engpässen • Netzwerkanalyse • Wartung und Konfiguration des Desktops • Remote-Zugriffe • Sicherheitsverwaltung • Installation der Software • Problembehebung Management Prozesse • Management-Prozesse werden von einem Manager, seinen Agenten und den managebaren Objekten (Server, Clients, Hubs, Switches, usw) gesteuert. – Der Manager ist verantwortlich für die Management-Aktivitäten und wird bei Netzen oft auf einem Server installiert. – Ein Agent ist normalerweise eine Software, die Anfragen aktiviert und Antworten bearbeitet. Auf Veranlassung des Managers oder beim Auftreten eines Ereignisses (Trap) übermittelt der Agent die Informationen an die Management-Konsole. Management Information Base (MIB) 1 • Die MIB ist eine Datenbank, die die relevanten Daten für ein Management-System enthält. • Die MIB ist hierarchisch aufgebaut und besteht aus einer genormten Baum-Struktur. • Der MIB-Baum wird weltweit durch die ISO verwaltet. • In dem Rahmenwerk Structure of Management Information (SMI), beschrieben in RFC 1212, ist die Vorgehensweise für Eintragungen in die MIB festgelegt. Management Information Base (MIB) 2 • Die Wurzel (Root) des MIB-Baumes wird durch den Knoten ISO(1) gebildet. • Am Ende eines Astes ist ein Objekt. • Sämtliche Einträge des MIB-Baumes werden durch die Internet Assigned Numbers Authority (IANA) geregelt. • Die ISO überträgt die Verantwortung für Teilbäume den jeweils zuständigen Organisationen. Der MIB-Baum (MIB-Tree) Der Teilbereich des MIB-Baumes, der von jedem Gerät mit aktiviertem (SNMP) Management-Dienst bearbeitet wird. Objekt: SysUpTime(3) Der Weg: 1.3.6.1.2.1.1.3 Das MIB-Objekt • Ein Objekt der MIB ist ein Begriff für eine Ressource, die einen bestimmten Teilbereich des Netzes darstellt. Kann dieses Objekt in ein Netzwerkmanagement-Konzept eingebunden werden, so spricht man von einem managebaren Objekt ( managed object ). • Beispiele für MIB-Objekte: – – – – Systemzeit des Gerätes (SysUpTime) Zähler für gesendete Pakete Anzahl der fehlerhaften Pakete Anzahl der Kollisionen in einem CSMA/CD-Segment, usw. • Bei den Objekten handelt es sich um Variable (einfache Zahlenwerte, Listen, Tabellen), die abgefragt oder gesetzt werden können. Object Identifier (OID) • Jedes Managed Objekt ist eindeutig im MIB-Baum mittels einer Namenskette oder einer Zahlenkette oder beides identifizierbar. Diese Kette (Pfad) wird als Object Identifier (OID) bezeichnet. • Der Teilbaum für das Internet-Management hat folgende Kennung: – iso(1).org(3).dod(6).internet(1) iso => International Organization for Standardization org => Organization dod => Department of Defense internet => Das IP-basierende Internet • weitere Notationen sind gleichfalls gültig: – iso.org.dod.internet – 1.3.6.1 • Beispiel: OID des Objekts SysUpTime(3) – 1.3.6.1.2.1.1.3 • Die Abfrage von von SysUpTime ergibt die Zeit (in 1/100 Sekunden), seitdem der SNMP-Agent des abgefragten Systems reinitialisiert wurde. Siehe Datei MIB1_2.jpg Hersteller-MIBs • Agenten für Management-Systeme enthalten üblicherweise den vom Gerät unterstützten Anteil der MIB-2 . • In MIB-2 sind Kategorien wie system, interfaces, ip, icmp, tcp, udp usw. zu finden. • Da diese Gruppen nicht ausreichen, um gerätespezifische Daten darzustellen, besteht die Möglichkeit, diese durch herstellerspezifische MIBs zu repräsentieren, diese sind im MIB-Baum unter – iso.org.dod.internet.private.enterprises – 1.3.6.1.4.1 wiederzufinden und werden Enterprise MIBs genannt. De-facto-Standard SNMP • Simple Network Management Protocol – Das Internet Engineering Task Force (IETF) ist verantwortlich für sämtliche TCP/IP-orientierten Aufgaben, auch für das Protokoll SNMP, das zur Verwaltung von TCP/IP-Netzen entwickelt wurde. – Das SNMP-Protokoll erlaubt ein zentrales Netzwerkmanagement für viele NetzwerkKomponenten auf der Grundlage des OSIManagement-Modells. – SNMP ist ein einfaches, erweiterbares und schnell zu realisierendes Managementprotokoll für das Management von Routern, Bridges und Arbeitsstationen. • 1987: Geschichte von SNMP – Das SGMP-Protocol ist im RFC 1028 beschrieben. Dieses Protokoll ermöglichte die schnelle Entwicklung von Management Tools. Wegen der Einfachheit und der Flexibilität wurde das SGMP-Protokoll für die ersten Vorschläge von SNMP benutzt. – COMMON MANAGEMENT INFORMATION PROTOCOL (CMIP) als framework ("Grundgerüst") zur Internet Verwaltung vor. – später wurde das CMIP durch CMOT (CMIP über TCP) ersetzt und als Netzwerk-Managementprotokoll deklariert • 1988: – zum Übergang div. Systeme von SGMP zu CMOT wurde die Entwicklung vom SIMPLE MANAGEMENT NETWORK PROTOCOL (SNMP) begonnen • 1989: SNMP wurde der Standard für die Verwaltung von TCP/IP-Netzen (RFC 1155 und RFC 1157) • 1993: SNMP Version 2 (RFC 1901 – RFC 1908) • 1999: SNMP Version 3 SNMP-Management-Bereiche • Beim Monitoring werden Ereignisse aufgezeichnet und Netzwerkstatistiken gesammelt. • Beim Controlling werden Geräteparameter und Gerätevariablen ausgelesen und verändert. • Beim Administrieren werden Informationen aufgezeichnet, die die Entwicklung des Netzwerk-Aufbaus beschreiben. SNMPv2-Protokoll • 1993 wurde ein verbessertes Protokoll vorgestellt. Die Verbesserungen sind : – SNMPv2 kann neben IP / UDP auch die Protokolle IPX, Appletalk und OSI. – Tabellenartige Informationen vom Agenten werden schneller übertragen. – Manager-Manager-Kommunikationen sind möglich. – SNMPv2 ist rückwärtskompatibel zu SNMP, wodurch die gesamten MIB-Definitionen weiter benutzt werden können. SNMPv3-Protokoll • Bessere Sicherheitsfunktionen • Daten können bei Übertragung verschlüsselt werden • Hierarchische Struktur bei mehreren Agenten möglich • Unterstützt IPv6 (128-Bit breite IP-Nummer) SNMP-Grundstruktur Netzwerk Management Station Polling Network Statistical Database Manager SNMP Protokolle Antwort auf Polling Traps Agent Agent Agent MIB MIB MIB Arbeitsstation Bridge, Switch Router File-, PrintServer Erläuterungen zur Grundstruktur • Master-Client-Konfiguration Verteilte und dezentrale Agenten mit ihren eigenen MIBs in Servern, aktiven Netzwerkkomponenten, Worksstations, usw kommunizieren mit einer Masterstation über definierte SNMPProtokolle. • Manager Der Manager ist eine zentral installierte Anwendung, die relevante Daten von den Agenten in der Network Statistic Database (NSD) sammelt und auswertet (Alarmmeldungen, Statistiken, Logbücher). • SNMP-Protokoll Das Netzwerkmanagement-Protokoll SNMP realisiert den Informationsaustausch zwischen den Agenten und den Managern. SNMP Eigenschaften • • • • • Unbestätigtes, verbindungsloses Protokoll Benutzt unbestätigtes UDP-Protokoll (OSI-Schicht 4) Ein asynchrones Anfrage / Antwort-Protokoll Ein Datenpaket pro Anfrage / Antwort / Trap Zur Kommunikation werden Datensätze (Protocol Data Unit, PDU) verwendet. • Eine PDU enthält – eine Anfrage-ID, um der Anfrage eine Antwort zuzuordnen – Einen Fehlerstatus: tooBig, noSuchName, badValue, readonly, genErr – Liste von Variablen mit Werten • SNMP-Nachrichten werden am Port 161 empfangen • SNMP-Traps werden an Port 162 empfangen SNMP-Nachricht eingebettet im Ethernet-Frame Zu der SNMP-Nachricht (Application Layer, Schicht 7) wird • bei der Schicht 4 (Transport) beim Protokoll UDP unter anderem die Portadressen • bei der Schicht 3 (Network) beim Protokoll IP unter anderem die IP-Adressen • bei der Schicht 2 (Link) beim Protokoll Frame unter anderem die MAC-Adressen und die Prüfsumme (CRC) hinzugefügt. SNMP-Dienst unter WINDOWS 2000 installieren • Öffnen Sie den Assistenten für Windows-Komponenten. (Einstellungen, Systemsteuerung, Software, Windowskomponenten hinzufügen) • Klicken Sie unter Komponenten auf Verwaltungs- und Überwachungsprogramme, ohne jedoch das zugehörige Kontrollkästchen zu aktivieren oder zu deaktivieren, und klicken Sie anschließend auf Details. • Aktivieren Sie das Kontrollkästchen SNMP (Simple Network Management Protocol), und klicken Sie dann auf OK. • Klicken Sie auf Weiter. Kontrolle bei Systeminformationen Das Programm Getif 2.2 Starten Sie das Programm Getif 2.2 .Geben Sie bei Host-Adresse, die Rechner-IP-Adresse ein, die Sie abfragen möchten. Übungen mit Getif 2.2 Öffnen Sie das Registerblatt MBrowser und klicken Sie sich von iso bis system weiter. Markieren Sie system und klicken Sie auf den Start-Button. Bei einer Gruppe wird bei Start der gesamte Inhalt der Gruppe angezeigt. Bei einem Objekt wird bei Start der Wert und die Beschreibung angezeigt. Weitere Übungen mit Getif 2.2 • Schauen Sie sich die Beschreibung des Objektes sysDescr an und vergleichen Sie diese mit der Folie – Objekt-Definition in ASN.1-Darstellung. • Schauen Sie sich die Gruppe interfaces an – .iso.org.dod.internet.mgmt.mib-2.interfaces – Wichtige Informationen über die Netzwerkkarten erhält man unter .iftable(2).ifEntry(1) • Informieren Sie sich über die Netzwerkkarte: – – – – – – – Name des Herstellers: ifDesr Zugriffsverfahren: ifType Übertragungsrate Bit/s: ifSpeed MAC-Adresse: ifPhysAddress Gesamtzahl der Datenpakete: ifInOctets, ifOutOctets Fehlerhaften Datenpaketen: ifInErrors, ifOutErrors Qualität der Übertragungsstrecke: Ist die Anzahl der fehlerhaften Datenpakete > 0,1 % von den Gesamtpaketen, ist das Übertragungsmedium zu überprüfen. IP-Discovery: Auffinden aller Hosts im Segment mit Getif 2.2 Erste abzufragende IP-Adresse eingeben Anzahl der abzufragenden Hosts eingeben Das Programm NetworkView • Starten Sie das Programm NetworkView. – Das Programm NetworkView durchsucht das angegebene Netzwerk und zeichnet alle gefunden Host auf. Diesen Vorgang nennt man Discovery. • Bei File / New wird das Discovery-Fenster geöffnet. Bei Startadresse 10.0.x.1 und bei Endadresse 10.0.x.254 (x gibt Ihnen Ihr Lehrer an) eingeben. • Klicken Sie mit der rechten Maustaste eine Arbeitsstation an. Sie können dann einen Ping veranlassen, wenn ein Telnet-Server gestartet ist, eine Telnet-Session eröffnen, usw. • Fügen Sie unter Edit / Add node die IP-Adresse 10.0.x.254 hinzu. Mit der rechten Maustaste den neuen Node aktivieren und Internet Browser und später Telnet aufrufen. Als Username monitor und als Passwort monitor eingeben. Um welchen Node im Netzwerk handelt es sich ?. Protocol-Analyzer • Mit Hilfe eines Protokoll-Analyzers kann man die gesendeten und empfangenen Datenpakete eines Netzwerkadapters anschauen und interpretieren. • Der gesamte oder gefilterte Datenaustausch während einer Messung wird protokolliert. • Der Inhalt eines Datenpaketes wird als HEX-Dump angezeigt. • Die Hexwerte werden schichtenabhängig ausgewertet und der Aufgabe und Inhalt angezeigt. • Auf Win32-Plattformen muss das Programm WinPcap (Windows-Packet-Capture) installiert sein, der für den Analyzer die Pakete einfängt und einsammelt (capture). Installation des AnalyzerProgramms Ethereal • Zuerst wird das Programm WinPcap installiert. – kostenlos unter der Adresse : http://netgroup-serv.polito.it/WinPcap/install/default.htm • Danach wird das Programm Ethereal installiert. – Kostenlos unter der Adresse: http://www.ethereal.com/distribution/win32/ Programm Ethereal starten Um Datenpakete zu sammeln, bei Capture Start-Button drücken. Einstellungen bei Ethereal 1. Netzwerkkarte auswählen 2. Um das Capture zu Starten: OK-Button drücken 3. NetzAktivität starten. 4. Nach dem Ende der NetzAktivität Stop-Button drücken. Packet-Analyse Übertragung der Source IP beim Network-Layer (Schicht 3) Übung mit Ethereal • Windows-Explorer starten, Netzwerkumgebung aufrufen und den Ordner Netz eines fremden Rechners öffnen. • Ethereal starten, bei Capture / Start drücken, bei Interface die Netzwerkkarte El90x auswählen und Ok drücken. • Sofort auf den Explorer wechseln (Taskleiste) und die Datei test.txt öffnen. • Auf Ethereal: Capture wechseln und Stop drücken. • Bei Protocol den Eintrag NBSS (NetBios Session Service) suchen und markieren. • Das Datenpaket mit Hilfe des 7-Schichtenmodells interpretieren. Web-basiertes Management am Beispiel Switch: HP procurve 2524 bzw. 4000m