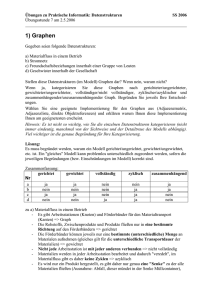

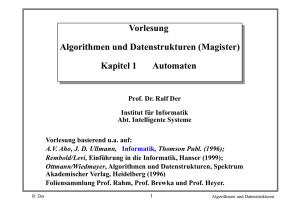

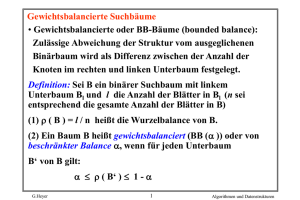

Informatik 2 - Datenstrukturen

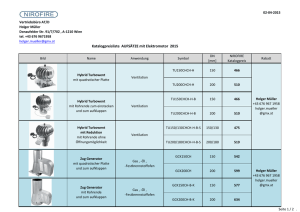

Werbung