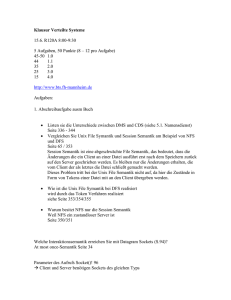

1678 Verteilte Systeme Zusammenfassung

Werbung