Randomisierte Algorithmen - Theoretische Informatik I

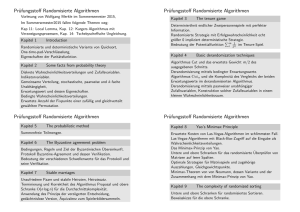

Werbung