Schritte zum Konfigurieren der SharePoint Server 2013

Werbung

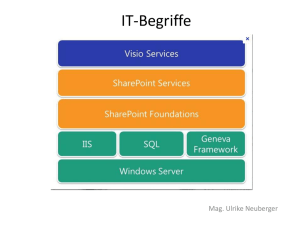

Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 Dieses Dokument wird „wie besehen“ bereitgestellt. Die in diesem Dokument enthaltenen Informationen und Ansichten, einschließlich URLs und Verweise auf Internetwebsites, können ohne vorherige Ankündigung geändert werden. Das Risiko der Nutzung liegt bei Ihnen. Einige der hier beschriebenen Beispiele dienen ausschließlich der Veranschaulichung und sind rein fiktiv. Eventuelle Ähnlichkeiten mit realen Unternehmen, Organisationen, Produkten, Domänenamen, E-MailAdressen, Logos, Personen, Orten oder Ereignissen sind Zufall und unbeabsichtigt. Mit diesem Dokument werden keine Rechte an geistigem Eigentum an einem Microsoft-Produkt auf Sie übertragen. Sie sind berechtigt, dieses Dokument zu kopieren und für eigene interne Referenzzwecke zu nutzen. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 Joe Davies Microsoft Corporation Veröffentlichung: Juli 2012 Aktualisiert: November 2012 Gilt für: SharePoint Server 2013 Zusammenfassung: In diesem Dokument erhalten Sie eine kurze Einführung in SharePoint Server 2013 sowie eine schrittweise Anleitung zum Erstellen einer Testumgebung, die auf der Testumgebungsanleitung für das Konfigurieren von SharePoint Server 2013 für Farmen mit drei Ebenen sowie auf dem Testumgebungsanleitungs-Minimodul: Installieren von AD FS 2.0 basiert. Mit dieser Testumgebung können Sie die auf der Security Assertion Markup Language (SAML) basierte Anspruchsauthentifizierung für eine SharePoint Server 2013-Webanwendung konfigurieren und veranschaulichen. Dieses Dokument enthält keine Beschreibung zur Installation und Konfiguration von SAML-basierten Ansprüchen in einer Pilot- oder Produktionsumgebung. Weitere Informationen finden Sie unter Konfigurieren von SAMLbasierter Anspruchsauthentifizierung mit ADFS in SharePoint 2013. Datum Beschreibung 28.11.12 Mit Standardtext, Grafiken, Abschnitten und technischen Korrekturen für Anspruchszuordnungen aktualisiert. 05.08.12 Um Standardtext und Links zu SharePoint Server 2013 sowie CommunityRessourcen und technischen Korrekturen für Anspruchszuordnungen erweitert. Links zu Evaluierungssoftware wurden entfernt. 16.07.12 Erstveröffentlichung © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 2 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Inhalt Inhalt ...............................................................................................................................................................3 Einführung ........................................................................................................................................................3 Testumgebungsanleitungen ...........................................................................................................................4 Einführung in die SAML-basierte Anspruchsauthentifizierung .............................................................................5 Inhalt dieses Handbuchs ...............................................................................................................................5 Übersicht über die Testumgebung ..................................................................................................................6 Hardware- und Softwareanforderungen ..........................................................................................................7 Schritte zum Konfigurieren der SharePoint Server 2013-Testumgebung für die SAML-basierte Anspruchsauthentifizierung .................................................................................................................................8 Schritt 1: Einrichten der Testumgebung für die SharePoint Server 2013-Farm mit drei Ebenen ..............................8 Schritt 2: Installieren von AD FS 2.0 auf „DC1“................................................................................................8 Schritt 3: Konfigurieren der Active Directory-Verbunddienste (AD FS) mit der Webanwendung als vertrauende Seite ........................................................................................................................................8 Schritt 4: Konfigurieren von SharePoint 2013, sodass AD FS als Identitätsanbieter vertraut wird ......................... 11 Schritt 5: Konfigurieren der standardmäßigen Webanwendung für die Verwendung von SAML-basierter Anspruchsauthentifizierung ......................................................................................................................... 12 Schritt 6: Veranschaulichen der SAML-basierten Anspruchsauthentifizierung auf „CLIENT1“ ................................ 13 Erstellen einer Momentaufnahme der Konfiguration .............................................................................................. 14 Weitere Ressourcen .......................................................................................................................................... 14 Einführung Microsoft® SharePoint® Server 2013 macht die Zusammenarbeit leicht. Die SharePoint 2013Produkte ermöglichen es Ihnen und Ihren Mitarbeitern, Websites einzurichten, über die Sie Informationen gemeinsam nutzen, Dokumente durchgängig verwalten und Berichte veröffentlichen können, sodass jeder Mitarbeiter fundiertere Entscheidungen treffen kann. SharePoint Server 2013 verfügt über folgende Funktionen: Sites – Ermöglicht eine einzige Infrastruktur für all Ihre Unternehmenswebsites. Geben Sie Dokumente an Kollegen weiter, verwalten Sie mit Partnern zusammen Projekte, und veröffentlichen Sie Informationen für Kunden. Communities stellt hervorragende Tools für die Zusammenarbeit zur Verfügung – und dazu eine einheitliche Plattform, um diese zu verwalten. Ermöglichen Sie Mitarbeitern das einfache Weitergeben von Ideen und die bevorzugte Art der Zusammenarbeit. Composites (Verbundanwendungen) bietet Tools und Komponenten zum Erstellen von Geschäftslösungen in eigener Regie. Erstellen Sie im Handumdrehen Lösungen ohne Code, um auf Unternehmensanforderungen zu reagieren. Content macht Content Management zum Kinderspiel. Richten Sie „hinter den Kulissen“ Konformitätsmaßnahmen ein (mit Funktionen wie Dokumenttypen, Nachrichtenarchivierung und automatische Inhaltssortierung) unterstützen Sie so Ihre Mitarbeiter bei der täglichen Arbeit in Microsoft Office. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 3 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Insights gewährt allen Mitarbeitern Zugriff auf Informationen in Datenbanken, Berichten und Geschäftsanwendungen. Unterstützen Sie Mitarbeiter dabei, die richtigen Informationen zu finden, um fundierte Entscheidungen zu treffen. Search bringt Ordnung ins Durcheinander. Eine einzigartige Kombination aus Funktionen für Relevanz, Präzisierung und Hinweisen, die für Informationen in sozialen Netzwerken relevant sind, die Benutzern dabei hilft, die Informationen und Kontakte zu finden, die sie zur Erledigung ihrer Aufgaben benötigen. Weitere Informationen zu Microsoft SharePoint Server 2013 finden Sie auf der Informationswebsite zu SharePoint-Produkten und unter SharePoint 2013 für IT-Experten. Testumgebungsanleitungen Bei den Testumgebungsanleitungen von Microsoft handelt es sich um eine Reihe von Dokumenten, mit denen Sie in einer standardisierten Testumgebung schrittweise durch die Konfiguration und Veranschaulichung von Microsoft-Technologien oder -Produkten geführt werden. Den Ausgangspunkt stellt eine allgemeine Basiskonfiguration dar, mit der ein vereinfachtes Intranet und das Internet nachgebildet werden. Testumgebungsanleitungen sind modular, erweiterbar und stapelbar ausgelegt, sodass sie für die Konfiguration komplexer, produktübergreifender Lösungen verwendet werden können. Sie sind praxisorientiert, erleichtern das Einarbeiten in Produkte, Technologien und Lösungen und ermöglichen schnelle Erfolgserlebnisse. Weitere Informationen finden Sie auf der Website Testumgebungsanleitungen unter „http://microsoft.com/testlabguides“. Bei einem Testumgebungsanleitungsstapel handelt es sich um eine Reihe von inhaltlich verknüpften Testumgebungsanleitungen, die das Erstellen einer aussagekräftigen Testumgebungskonfiguration ermöglichen, sofern der Stapel von unten nach oben abgearbeitet wird. Diese Testumgebungsanleitung ist das oberste Dokument im folgenden Testumgebungsanleitungsstapel: © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 4 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Einführung in die SAML-basierte Anspruchsauthentifizierung Eine Umgebung für die SAML-basierte Anspruchsauthentifizierung umfasst einen Identitätsanbieter-Sicherheitstokendienst (IP-STS) und ein Benutzerverzeichnis. Der IP-STS vergibt SAML-Sicherheitstoken im Namen von Benutzern, die im zugehörigen Benutzerverzeichnis enthalten sind. Sicherheitstoken können ein beliebige Anzahl von Ansprüchen für einen Benutzer enthalten, wie den Benutzernamen und die Gruppen, denen der Benutzer angehört. Das Benutzerverzeichnis enthält die Benutzerkonten und kann die Sicherheitsanmeldeinformationen validieren. SharePoint Server 2013 nutzt Ansprüche, die in Sicherheitstoken enthalten sind, die vom IP-STS zur Autorisierung von Benutzern bereitgestellt werden. In einer anspruchsbasierten Authentifizierungsumgebung wird eine Anwendung, die SAML-Token annimmt als STS der vertrauenden Seite (RP-STS) bezeichnet. Eine Anwendung für die vertrauende Seite empfängt das SAML-Token und entscheidet anhand der darin enthaltenen Ansprüche, ob dem Client Zugriff auf die angeforderte Ressource erteilt wird. In SharePoint Server 2013 wird jede Webanwendung, die für die Verwendung eines SAML-Anbieters konfiguriert wurde, dem IP-STSServer als separater RP-STS-Eintrag hinzugefügt. Eine SharePoint-Farm kann mehrere RP-STSEinträge enthalten. In dieser Testumgebung starten Sie mit einer SharePoint Server 2013-Farm mit drei Ebenen, in der Active Directory-Domänendienste (AD DS) als Benutzerverzeichnis verwendet werden. Anschließend fügen Sie Active Directory-Verbunddienste (AD FS) 2.0 hinzu, die als Identitätsanbieter-Sicherheitstokendienst (IP-STS) dienen, und konfigurieren AD FS mit einem RP–STS-Eintrag, der der standardmäßigen Teamwebsite für die Contoso Corporation entspricht. Im nächsten Schritt konfigurieren Sie die SharePoint Server 2013-Farm so, dass sie den von den Active Directory-Verbunddiensten erstellten SAML-Token vertraut und erhalten so eine anspruchsbasierte Authentifizierung der Identität für den Zugriff auf die standardmäßige Contoso-Teamwebsite. Inhalt dieses Handbuchs Dieses Dokument enthält eine Anleitung zum Erstellen einer Testumgebung, die auf der Testumgebungsanleitung für das Konfigurieren von SharePoint Server 2013 für Farmen mit drei Ebenen sowie auf dem Testumgebungsanleitungs-Minimodul: Installieren von AD FS 2.0 basiert und die aus vier Servercomputern und einem Clientcomputer besteht. Mit der so erstellten Testumgebung wird die Konfiguration und Verwendung der SAML-basierten © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 5 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Anspruchsauthentifizierung veranschaulicht. Dieses Dokument ist die als Testumgebungsanleitung ausgeführte Version zur Beschreibung der Vorgänge, die auch im Dokument Konfigurieren von SAML-basierter Anspruchsauthentifizierung mit ADFS in SharePoint 2013 beschrieben werden. Wichtig Anhand der Anleitung unten wird eine SharePoint Server 2013-Testumgebung mit der Mindestanzahl von Computern konfiguriert. Es sind einzelne Computer erforderlich, um im Netzwerk bereitgestellte Dienste zu trennen und die gewünschte Funktionalität besser nachvollziehen zu können. Diese Konfiguration wurde weder entworfen, um bewährte Methoden widerzuspiegeln, noch handelt es sich um eine gewünschte oder empfohlene Konfiguration für ein Produktionsnetzwerk. Die Konfiguration einschließlich der IP-Adressen und aller weiteren Konfigurationsparameter wurde lediglich für den Betrieb in einem separaten Testumgebungsnetzwerk entworfen. Der Versuch, diese Testumgebungskonfiguration für eine Pilot- oder Produktionsbereitstellung zu übernehmen, kann zu Konfigurations- oder Funktionalitätsproblemen führen. Weitere Informationen finden Sie unter Planen der Benutzerauthentifizierungsmethoden in SharePoint 2013 und Konfigurieren von SAML-basierter Anspruchsauthentifizierung mit ADFS in SharePoint 2013. Übersicht über die Testumgebung In dieser Testumgebung wird die SAML-basierte Anspruchsauthentifizierung in SharePoint Server 2013 anhand der folgenden Komponenten bereitgestellt: Ein Computer „DC1“, auf dem Windows® Server® 2008 R2 Enterprise Edition ausgeführt wird und der als Intranet-Domänencontroller, DNS-Server, DHCP-Server, Stammzertifizierungsstelle des Unternehmens sowie als AD FS 2.0-Server konfiguriert ist. Ein Intranet-Mitgliedsserver „SQL1“, auf dem Windows Server 2008 R2 Enterprise Edition ausgeführt wird und der als SQL-Datenbankserver konfiguriert ist. Ein Intranet-Mitgliedsserver „APP1“, auf dem Windows Server 2008 R2 Enterprise Edition ausgeführt wird und der als SharePoint Server 2013-Anwendungsserver konfiguriert ist. Ein Intranet-Mitgliedsserver „WFE1“, auf dem Windows Server 2008 R2 Enterprise Edition ausgeführt wird und der als SharePoint-Front-End-Webserver konfiguriert ist. Ein Mitgliedsclientcomputer „CLIENT1“, auf dem Windows 7 Enterprise oder Ultimate ausgeführt wird. Die SharePoint Server 2013-Testumgebung besteht aus einem einzelnen Subnetz mit dem Namen Corpnet (10.0.0.0/24), das ein privates Intranet simuliert. Computer auf dem CorpnetSubnetz stellen Verbindungen über einen Hub oder Switch her. Siehe folgende Abbildung. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 6 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Hardware- und Softwareanforderungen Folgende Komponenten sind für die Testumgebung erforderlich: Der Produktdatenträger oder die Produktdateien für Windows Server 2008 R2. Der Produktdatenträger oder die Produktdateien für Windows 7. Der Produktdatenträger oder die Produktdateien für Microsoft SQL Server 2012 oder Microsoft SQL Server 2008 R2. Der Produktdatenträger oder die Produktdateien SharePoint Server 2013. Ein Computer, der die Mindesthardwareanforderungen für Windows Server 2008 R2 Enterprise Edition erfüllt. Ein Computer, der die Mindesthardwareanforderungen für Windows Server 2008 R2 Enterprise Edition sowie entweder Microsoft SQL Server 2012 oder Microsoft SQL Server 2008 R2 erfüllt. Zwei Computer, die die Mindesthardwareanforderungen für Windows Server 2008 R2 Enterprise Edition und SharePoint Server 2013 erfüllen. Ein Computer, der die Mindesthardwareanforderungen für Windows 7 Enterprise oder Ultimate erfüllt. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 7 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Schritte zum Konfigurieren der SharePoint Server 2013-Testumgebung für die SAMLbasierte Anspruchsauthentifizierung Das Einrichten der SharePoint Server 2013-Testumgebung für die SAML-basierte Anspruchsauthentifizierung erfolgt in sechs Schritten. 1. Einrichten der Testumgebung für die SharePoint Server 2013-Farm mit drei Ebenen. 2. Installieren von AD FS 2.0 auf dem Computer „DC1“. 3. Konfigurieren von Active Directory-Verbunddiensten (AD FS) mit der Webanwendung als vertrauende Seite. 4. Konfigurieren von SharePoint 2013, sodass AD FS als Identitätsanbieter vertraut wird. 5. Konfigurieren der standardmäßigen Webanwendung für die Verwendung von SAMLbasierter Anspruchsauthentifizierung. 6. Veranschaulichen der SAML-basierten Anspruchsauthentifizierung auf „CLIENT1“. Hinweis Zum Ausführen der in diesem Handbuch beschriebenen Schritte müssen Sie auf jedem Computer als Mitglied der Gruppe „Domänen-Admins“ oder „Administratoren“ angemeldet sein. Wenn Sie eine Aufgabe nicht ausführen können, obwohl Sie mit einem Konto angemeldet sind, das Mitglied der Gruppe „Administratoren“ ist, melden Sie sich mit einem Konto an, das Mitglied der Gruppe „Domänen-Admins“ ist. Versuchen Sie dann erneut, die Aufgabe auszuführen. In den folgenden Abschnitten wird die Ausführung dieser Schritte ausführlicher erläutert. Schritt 1: Einrichten der Testumgebung für die SharePoint Server 2013-Farm mit drei Ebenen Richten Sie die Testumgebung für SharePoint Server 2013 auf Farmen mit drei Ebenen entsprechend der Testumgebungsanleitung für das Konfigurieren von SharePoint Server 2013 für Farmen mit drei Ebenen ein. Schritt 2: Installieren von AD FS 2.0 auf „DC1“ Installieren Sie AD FS 2.0 entsprechend dem Testumgebungsanleitungs-Minimodul: Installieren von AD FS 2.0 auf „DC1“. Schritt 3: Konfigurieren der Active DirectoryVerbunddienste (AD FS) mit der Webanwendung als vertrauende Seite In diesem Verfahren fügen Sie dem Benutzerkonto von Benutzer1 eine E-Mail-Adresse hinzu. Diese E-Mail-Adresse wird später in der Testumgebung als Identitätsanspruch verwendet. So fügen Sie dem Benutzerkonto von Benutzer1 eine E-Mail-Adresse hinzu 1. Melden Sie sich bei „DC1“ mit dem Benutzerkonto für Benutzer1 an. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 8 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 2. Klicken Sie auf Start, zeigen Sie auf die Option Verwaltung, und klicken Sie auf Active Directory-Benutzer und -Computer. 3. Erweitern Sie im Navigationsbereich die Option corp.contoso.com, und doppelklicken Sie anschließend auf Benutzer. 4. Doppelklicken Sie im Inhaltsbereich auf die Option Benutzer1. 5. Geben Sie auf der Registerkarte Allgemein im Feld E-Mail die Adresse [email protected] ein, und klicken Sie anschließend auf OK. In diesem Verfahren konfigurieren Sie einen Active Directory-Verbunddienst (AD FS) als vertrauende Seite, der der standardmäßigen Contoso-Teamwebsite entspricht. Die vertrauende Seite bestimmt, wie der Active Directory-Verbunddienst (AD FS) die vertrauende Seite erkennt und Ansprüche an sie ausstellt. Konfigurieren der Active Directory-Verbunddienste (AD FS) für eine vertrauende Seite 1. Melden Sie sich bei „DC1“ mit dem Benutzerkonto für Benutzer1 an. 2. Klicken Sie auf Start, zeigen Sie auf Verwaltung, und klicken Sie dann auf AD FS 2.0Verwaltung. 3. Erweitern Sie im Navigationsbereich den Knoten Vertrauensbeziehungen, und doppelklicken Sie anschließend auf den Ordner Vertrauensstellungen für vertrauende Seite. 4. Doppelklicken Sie im Inhaltsbereich auf die Option Vertrauensstellung für vertrauende Seite hinzufügen aus. Dadurch wird der Konfigurations-Assistent für Active Directory-Verbunddienste (AD FS) 2.0 geöffnet. 5. Klicken Sie auf der Seite Willkommen auf Start. 6. Klicken Sie auf der Seite Datenquelle auswählen auf die Option Daten zur vertrauenden Seite manuell eingeben und anschließend auf Weiter. 7. Geben Sie auf der Seite Anzeigename angeben den Wert APP1 ein, und klicken Sie anschließend auf Weiter. 8. Klicken Sie auf der Seite Profil auswählen auf die Option Active Directory Federation Services 2.0-Profil (AD FS) und anschließend auf Weiter. 9. Klicken Sie auf der Seite Zertifikat konfigurieren auf Weiter. Die Konfiguration des Zertifikats wird übersprungen, da die Verbindung zwischen „APP1“ und „DC1“ zur Übermittlung von Sicherheitstoken bereits mit SSL verschlüsselt ist. 10. Wählen Sie auf der Seite URL konfigurieren die Option Unterstützung für das passive WS-Verbundprotokoll aktivieren aus. 11. Geben Sie im Feld URL des passiven WS-Verbundprotokolls die URL https://app1.corp.contoso.com/_trust/ ein, und klicken Sie anschließend auf Weiter. 12. Geben Sie auf der Seite Bezeichner konfigurieren den Wert urn:sharepoint:contoso ein, klicken Sie auf Hinzufügen und anschließend auf Weiter. Beachten Sie, dass dieser Wert als Bereichswert verwendet wird, wenn Sie die SharePoint-Farm in Schritt 4 für einen neuen Aussteller von vertrauenswürdigen Sicherheitstoken konfigurieren. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 9 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 13. Wählen Sie auf der Seite zum Auswählen der Regeln für die Ausstellungsautorisierung die Option Allen Benutzern den Zugriff auf diese vertrauende Seite erlauben aus, und klicken Sie anschließend auf Weiter. 14. Klicken Sie auf der Seite Bereit zum Hinzufügen der Vertrauensstellung auf Weiter. 15. Klicken Sie auf der Seite Fertig stellen auf Schließen. Dadurch wird die Regel-Editor-Verwaltungskonsole geöffnet. In dieser Konsole konfigurieren Sie mit dem nächsten Verfahren die Zuordnung von Ansprüchen zwischen Active Directory-Verbunddiensten (AD FS) und SharePoint 2013. In diesem Verfahren konfigurieren Sie Active Directory-Verbunddienste (AD FS) für das Senden von Werten von LDAP-Attributen (Lightweight Directory Access Protocol) als Ansprüche, und Sie legen fest, wie die Attribute dem Typ des ausgehenden Anspruchs zugeordnet werden. So konfigurieren Sie Anspruchsregeln 1. Klicken Sie in der Verwaltungskonsole für den Regel-Editor auf der Registerkarte Ausstellungstransformationsregeln auf die Option Regel hinzufügen. 2. Klicken Sie auf der Seite Regelvorlage auswählen auf die Option LDAP-Attribute als Ansprüche senden, und klicken Sie anschließend auf Weiter. 3. Geben Sie auf der Seite Regel konfigurieren im Feld Anspruchsregelname den Wert E-Mail und UPN ein. 4. Klicken Sie in der Dropdownliste Attributspeicher auf den Eintrag Active Directory. 5. Klicken Sie in der leeren Zeile im Abschnitt Zuordnung von LDAP-Attributen zu Typen des ausgehenden Anspruchs unter LDAP-Attribut auf SAM-Kontoname. 6. Klicken Sie unter Typ des ausgehenden Anspruchs auf die Option E-Mail-Adresse. 7. Klicken Sie in der leeren Zeile unter LDAP-Attribut auf die Option Benutzerprinzipalname. 8. Wählen Sie unter Typ des ausgehenden Anspruchs die Option UPN aus. 9. Klicken Sie auf Fertig stellen und anschließend auf OK. In diesem Verfahren exportieren Sie das Tokensignaturzertifikat des AD FS-Servers. So exportieren Sie ein Tokensignaturzertifikat 1. Erweitern Sie im Navigationsbereich der AD FS 2.0-Konsole den Knoten Dienst, und klicken Sie anschließend auf den Ordner Zertifikate. 2. Klicken Sie im Inhaltsbereich unter Tokensignatur mit der rechten Maustaste auf das Zertifikat, und klicken Sie anschließend auf die Option Zertifikat anzeigen. Dadurch werden die Eigenschaften des Zertifikats angezeigt. 3. Klicken Sie auf die Registerkarte Details, und klicken Sie dann auf In Datei kopieren. Damit wird der Zertifikatexport-Assistent gestartet. 4. Klicken Sie auf der Seite Willkommen des Zertifikatexport-Assistenten auf Weiter. 5. Klicken Sie auf der Seite Exportdateiformat auf die Option DER-codierte BinärdateiX509 (.CER), und klicken Sie anschließend auf Weiter. 6. Geben Sie auf der Seite Zu exportierende Datei den Dateinamen C:\ADFS_Sign.cer ein, und klicken Sie anschließend auf Weiter. 7. Klicken Sie auf der Seite Fertigstellen des Assistenten auf Fertig stellen. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 10 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Schritt 4: Konfigurieren von SharePoint 2013, sodass AD FS als Identitätsanbieter vertraut wird In diesem Verfahren importieren Sie das AD FS-Tokensignaturzertifikat in die Liste der vertrauenswürdigen Stammzertifizierungsstellen, die auf „APP1" gespeichert ist. So importieren Sie ein AD FS-Tokensignaturzertifikat 1. Melden Sie sich bei „APP1“ mit dem Benutzerkonto für Benutzer1 an. 2. Klicken Sie auf Start > Alle Programme > Microsoft SharePoint 2013-Produkte und anschließend auf SharePoint 2013-Verwaltungsshell. 3. Geben Sie in das Eingabeaufforderungsfenster der SharePoint 2013-Verwaltungsshell die folgenden Befehle ein: $cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2("\\dc1\c$\AD FS_Sign.cer") New-SPTrustedRootAuthority -Name "Token Signing Cert" -Certificate $cert In diesem Verfahren definieren Sie Anspruchszuordnungen für die Identität, die Rolle, den Benutzerprinzipalnamen (UPN) und die primäre Sicherheits-ID (SID). So definieren Sie Identitäts- und Rollenanspruchszuordnungen 1. Erstellen Sie eine Identitätsanspruchszuordnung, indem Sie in das Eingabeaufforderungsfenster der „SharePoint 2013-Verwaltungsshell“ die folgenden Befehle eingeben: $emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" IncomingClaimTypeDisplayName "EmailAddress" -SameAsIncoming 2. Erstellen Sie die Anspruchszuordnung für die primäre Sicherheits-ID, indem Sie den folgenden Befehl eingeben: $upnClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn" IncomingClaimTypeDisplayName "UPN" -SameAsIncoming In diesem Verfahren fügen Sie einen neuen Authentifizierungsanbieter mit dem Namen „ADFS for Contoso“ hinzu. Nachdem Sie den neuen Authentifizierungsanbieter festgelegt haben, können Sie ihn beim Konfigurieren eines vertrauenswürdigen Identitätsanbieters für die anspruchsbasierte Authentifizierung für eine neue oder bereits bestehende SharePointWebanwendung auswählen. So fügen Sie einen neuen Authentifizierungsanbieter hinzu Erstellen Sie einen neuen Authentifizierungsanbieter, indem Sie in das Eingabeaufforderungsfenster der „SharePoint 2013-Verwaltungsshell“ die folgenden Befehle eingeben: © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 11 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 $realm = "urn:sharepoint:contoso" $signInURL = "https://dc1.corp.contoso.com/adfs/ls" $ap = New-SPTrustedIdentityTokenIssuer -Name "ADFS for Contoso" Description "SharePoint secured by SAML" -realm $realm ImportTrustCertificate $cert -ClaimsMappings $emailClaimMap,$upnClaimMapupnClaimMapupnClaimMap -SignInUrl $signInURL IdentifierClaim $emailClaimMap.InputClaimType Schritt 5: Konfigurieren der standardmäßigen Webanwendung für die Verwendung von SAMLbasierter Anspruchsauthentifizierung In diesem Verfahren konfigurieren Sie die standardmäßige Webanwendung, die in einem früheren Schritt für die Farm mit drei Ebenen erstellt wurde, für die anspruchsbasierte Authentifizierung mit dem neuen Authentifizierungsanbieter „ADFS for Contoso“. So konfigurieren Sie die SAML-basierte Anspruchsauthentifizierung 1. Klicken Sie auf dem Intranet-Mitgliedsserver „APP1“ auf Start > Alle Programme > Microsoft SharePoint 2013-Produkte und anschließend auf SharePoint 2013Zentraladministration. 2. Klicken Sie in der Zentraladministration im Abschnitt Anwendungsverwaltung auf die Option Webanwendungen verwalten. 3. Klicken Sie auf die Webanwendung SharePoint – 80. 4. Klicken Sie in der Gruppe Sicherheit des Menübands auf Authentifizierungsanbieter. 5. Klicken Sie auf der Seite Authentifizierungsanbieter in der Spalte Zone auf die Option Standard. 6. Wählen Sie auf der Seite Authentifizierung bearbeiten im Abschnitt Anspruchsauthentifizierungstypen die Option Vertrauenswürdiger Identitätsanbieter aus. 7. Klicken Sie auf ADFS for Contoso und anschließend auf Speichern. Dadurch wird sowohl die Windows-Anspruchsauthentifizierung als auch die SAML-basierte Anspruchsauthentifizierung für diese Webanwendung konfiguriert. 8. Klicken Sie auf der Schnellstartleiste auf Zentraladministration. In diesem Verfahren konfigurieren Sie die standardmäßige Webanwendung „SharePoint – 80“, die für die Farm mit drei Ebenen erstellt wurde, für SSL-basierte Verbindungen, die für die verschlüsselte Kommunikation mit dem AD FS-Server „DC1“ erforderlich sind. So aktivieren Sie SSL für die Webanwendung „SharePoint – 80“ 1. Klicken Sie in der Zentraladministration im Abschnitt Systemeinstellungen auf die Option Alternative Zugriffszuordnungen konfigurieren. 2. Klicken Sie auf der Seite Alternative Zugriffszuordnungen auf Alle anzeigen, und klicken Sie anschließend auf die Option Alternative Zugriffszuordnungssammlung ändern. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 12 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 3. Klicken Sie im Dialogfeld Alternative Zugriffszuordnungssammlung auswählen in der Spalte Name auf SharePoint – 80, und klicken Sie anschließend auf Öffentliche URLs bearbeiten. 4. Geben Sie auf der Seite Öffentliche Zonen-URLs bearbeiten im Feld Intranet die URL https://app1 ein, und klicken Sie anschließend auf Speichern. 5. Klicken Sie auf Start, zeigen Sie auf Verwaltung, und klicken Sie dann auf Internetinformationsdienste-Manager. 6. Erweitern Sie in der Konsolenstruktur den Knoten APP1 und anschließend den Knoten Websites. 7. Klicken Sie mit der rechten Maustaste auf SharePoint – 80, und klicken Sie anschließend auf die Option Bindungen bearbeiten. 8. Klicken Sie unter Sitebindungen auf Hinzufügen. 9. Klicken Sie auf der Seite Sitebindung hinzufügen unter Typ auf https. 10. Klicken Sie unter SSL-Zertifikat auf APP1.corp.contoso.com, dann auf OK und anschließend auf Schließen. Schritt 6: Veranschaulichen der SAML-basierten Anspruchsauthentifizierung auf „CLIENT1“ In diesem Vorgang greifen Sie über den Mitgliedsclientcomputer „CLIENT1“ per SAML-basierter Anspruchsauthentifizierung auf die standardmäßige Contoso Corporation-Teamwebsite zu. So greifen Sie per SAML-basierter Anspruchsauthentifizierung auf diestandardmäßige Contoso Corporation-Teamwebsite zu 1. Klicken Sie auf „CLIENT1“ auf das Internet Explorer-Symbol. 2. Geben Sie in die Adresszeile die URL https://app1.corp.contoso.com ein, und drücken Sie die EINGABETASTE. 3. Wählen Sie auf der Anmeldeseite in der Liste zum Auswählen der Anmeldeinformationen den Namen ADFS for Contoso aus. Wenn der Name verfügbar ist, ist dies der Beweis dafür, dass die standardmäßige Teamwebsite jetzt sowohl mit der Windows-Anspruchsauthentifizierung als auch mit der SAML-basierten Anspruchsauthentifizierung arbeitet. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 13 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]). Testumgebungsanleitung: Veranschaulichung von SAML-basierter Anspruchsauthentifizierung mit SharePoint Server 2013 November 2012 Erstellen einer Momentaufnahme der Konfiguration Dadurch wird die SharePoint Server 2013-Testumgebung für SAML-basierte Anspruchsauthentifizierung abgeschlossen. Führen Sie folgende Schritte aus, um diese Konfiguration zu speichern, sodass Sie schnell auf eine funktionierende Konfiguration zurückgreifen können, in der Sie weitere SharePoint-Testumgebungsanleitungen oder Testumgebungserweiterungen testen oder selbst experimentieren können. 1. Schließen Sie alle Fenster auf allen physischen und virtuellen Computern in der Testumgebung, und fahren Sie den Computer ordnungsgemäß herunter. 2. Wenn Ihre Testumgebung auf virtuellen Computern basiert, speichern Sie eine Momentaufnahme von jedem virtuellen Computer, und benennen Sie die Momentaufnahmen mit SP2013SAML. Wenn Ihre Testumgebung auf physisch vorhandenen Computern basiert, erstellen Sie ein Festplattenimage, um die Konfiguration der SharePoint Server 2013-Testumgebung für SAML-basierte Anspruchsauthentifizierung zu speichern. Weitere Ressourcen Weitere Informationen zu SharePoint Server 2013 finden Sie auf der Informationswebsite zu SharePoint-Produkten und unter SharePoint 2013 für IT-Experten. Wenn Sie den Autoren dieser Anleitung Feedback oder Verbesserungsvorschläge zukommen lassen möchten, senden Sie eine E-Mail an [email protected]. Fragen zu dieser Testumgebung oder zu SharePoint 2013 können Sie im SharePoint 2013-Forum für IT-Experten stellen. Eine Liste mit Testumgebungsanleitungen bezüglich dieser Testumgebung oder Erweiterungen zum Veranschaulichen weiterer Funktionen finden sie im TechNet-Wiki unter SharePoint Server 2013-Testumgebung. Microsoft begrüßt jegliche Bemühungen von IT-Experten, eigene Testumgebungsanleitungen für SharePoint Server 2013 zu entwickeln und zu veröffentlichen, sei es im TechNet Wiki (z. B. Testumgebungsanleitung: Veranschaulichung von Remotezugriff-VPNs) oder in Ihrem eigenen Veröffentlichungsforum (z. B. Testumgebungsanleitung (Teil 1) – Veranschaulichung eines Remotezugriff-VPN-Servers mit TMG PPTP, L2TP/IPsec und SSTP). Wenn Sie Ihre Testumgebungsanleitungen im TechNet-Wiki veröffentlichen möchten, finden Sie in der Beitragsreihe im Testumgebungsanleitungs-Blog zum Erstellen von Beiträgen Informationen zu den Inhaltstypen, die Sie erstellen können, und Links zu Vorlagen und weiteren Hilfestellungen. Eine Liste mit zusätzlichen Microsoft-Testumgebungsanleitungen finden Sie im TechNet-Wiki unter Testumgebungsanleitungen. © 2012 Microsoft Corporation. Alle Rechte vorbehalten. Seite 14 Wenn Sie dieses Dokument kommentieren oder weitere Dokumentation zu diesen Funktionen anfordern möchten, wenden Sie sich an das Microsoft Office- und Server-Team ([email protected]).