Prof. Dr. Wolfgang P. Kowalk - Rechnernetze und Telekommunikation

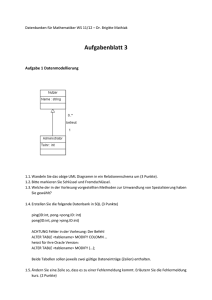

Werbung