Hacking, Cracking, Cyberwar – müssen wir wirklich reagieren?

Werbung

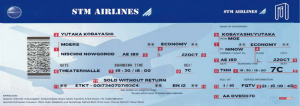

Abraxas Kundeninformationsanlass 18. / 19. September 2002, Zürich / St. Gallen Hacking, Cracking, Cyberwar – müssen wir wirklich reagieren? Prof. Dr. Peter Heinzmann, Daniel Wetter Institut für Internet-Technologien und –Anwendungen, Fachhochschule Ostschweiz, Hochschule Rapperswil (ITA-HSR) und cnlab Information Technology Research AG [email protected], www.cnlab.ch, 9/22/2002 www.ita.hsr.ch 1 1 ita.hsr.ch Institut für Internet-Technologien und –Anwendungen www.cnlab.ch University of Applied Sciences Eastern Switzerland (FHO), Rapperswil (HSR) • Electrical Engineering (195) • Computer Science (136) • Mechanical Engineering (103) • Landscape Architecture (93) • Urban Planning (68) • Civil Engineering (65) 660 Students (44% FHO Students) • 1997 HSR spin-off • 10 Employees • Internet Security (PGP) • Internet Application development • Internet Quality Checks ITA-HSR: Institute for InternetTechnologies and Applications 9/22/2002 2 2 Internet Security 1998: „PGP-Deal“ – E-Mails, File, Disk encryption – US Export Restriktionen – cnlab Software AG entwickelt internationale Version für NAI US only 9/22/2002 international 3 3 Agenda • Werte, Bedrohungen – Sie können die Security Hype beurteilen – Sie gehen bei Security Fragen systematischer vor • Hacker Cycle – Hype und Reality (inkl. Demo) – Sie können mögliche Auswirkungen auf Ihr Umfeld abschätzen – Sie lernen neue Gefahren kennen – Sie erhalten Anregungen zur Risiko Abschätzung • Abwehrmassnahmen – Perimeter- / Personal Firewall … Intrusion Detection Systems • Rechtslage – Sie kennen Gesetze und Implikationen in Zusammenhang mit Security • Zusammenfassung – Wer nicht hören will, muss fühlen … hören allein reicht in der Regel nicht 9/22/2002 4 4 Was sind unsere Werte? Welche Bedrohungen gibt es? Sind wir verletzlich? 9/22/2002 5 5 Was sind unsere Werte? Memory Display Disc Webserver Search: meier Programm (perl) cgi data Keyboard Operating System Hardware Network 9/22/2002 6 Das vereinfachte Schema zeigt die wichtigsten Komponenten eines vernetzten Computer-Systems. Die damit verbundenen Werte sind beispielsweise: •die Inhalte von (geheim zu haltenden) Dateien •die Verfügbarkeit von Anwendungen •der über die Angebote bestimmte Ruf einer Organisation (Image) •der Wert der Hardware 6 Internet Juli 2002: 160 Mio Hosts, 550 Mio Users (weltweit) Private Verkauf, Shops ISP xyz.ch 9/22/2002 Geschäfte, Verwaltung 7 Das Internet ist ein globales System mit: •lokalen Gesetzen •verschiedenen technopolitischen Umgebungen •sehr vielen Benutzern Referenz: http://www.isc.org/ds/ 7 Wer will meine Werte? Wer will mein System attakieren? • Hacker mit Spieltrieb • Bösartige Hacker (Cracker) • Fehlerhafte Software • Frustrierte Angestellte • Konkurrenz • Journalisten • … 9/22/2002 • • • • • • Geheimdienste Staat Terroristen Natur, Wasser Feuer … 8 8 Cyberwar: Chip Location • • Spiegel TV /VOX 2000 Cassian von Salomon, Rob Englehardt, John Scheer, Die Zukunft der Technik "Krieg im Netz“ – CIA Microchip in Drucker, damit diese geortet werden können. 9/22/2002 9 Der Golfkrieg erlebte Geburtsstunde des Cyberwar. CIA implantierte beispielsweise einen Microchip in Drucker und anderes Computerzubehör. Signale des irakischen Luftabwehrsystems führten dazu, dass die Drucker und Computerzubehör-Einrichtungen wie Niedrigfrequenzsender arbeiteten und dadurch lokalisierbar wurden (d.h. sie lieferten ein Ortungs leuchtfeuer). Und wo ein Drucker lokalisiert werden kann, sind technologisch hoch stehende Anlagen nicht weit entfernt. Chip war von NSA gebaut worden. Chippen: Microchips mit einer versteckten Bombe, die von der USRegierung ferngesteuert werden können. Winn Schwartau (Journalist): Telefonanlage die in den frühen 70er-Jahren nach Polen verkauft wurde, enthielt ferngesteuerte Sprengkapsel 9 Welche Verletzlichkeiten gibt es? Tempest Memory Display Search: meier Programm (perl) Keyboard Keyboard Sniffer Disc Webserver OS/Application Operating Vulnerabilities cgi data System Buffer Overflows Hardware Network / WLAN Sniffer 9/22/2002 Network 10 Das vereinfachte Schema eines vernetzten Systems zeigt verschiedenste mögliche Angriffspunkte, um an Daten auf dem System heranzukommen, das System ausser Betrieb zu setzen oder generell den Ruf der Organisation zu schädigen. Zugang über Netze ermöglicht „anonyme Attacken“, welche von irgend einem Punkt der Welt aus gestartet werden können. Angreifer, welche physischen Zugang zu Systemen haben, können mit grosser Wahrscheinlichkeit auch in das System einloggen oder Daten davon kopieren. Allerdings muss sich der Angreifer vor Ort auch sehr stark exponieren. Eine möglichst ganzheitliche Betrachtung der Security-Problematik ist stets angezeigt. So sind beispielsweise im vereinfachten Schema auch die Verbindung zwischen Keyboard und PC (HW-Keyboard Sniffer) oder der unter dem Begriff „Tempest“ zusammengefasste Bereich verschiedenster Formen von Signalabstrahlungen (z.B. Bildschirme) wichtig. Auch temporär im Memory abgespeicherte und manchmal nicht mehr entfernte Daten können von Bedeutung sein. Bei den verschiedenen Anwendungen ist zu beachten, dass man nicht „durch diese hindurch“ auf andere Anwendungen gelangt, wenn spezielle Eingaben gemacht werden, an welche der ursprüngliche Programmierer nicht gedacht hat. 10 Welches Risiko gehen wir ein? “Wert, Schaden” . “Wahrscheinl. eines Zwischenfalls” Cost measures Overall cost Value of system to be protected Assets, values Cost of security measures data Cost of incidents threats vulnerability Security level unprotected High level protection 9/22/2002 11 Das Bedrohungspotenzial (threat) und die Schwachstellen (vulnerability) bestimmen die Gefahr (Wahrscheinlichkeit eines Schadenfalls). Die Höhe des Schadens bzw. die bedrohten Werte (assets) sollten für verschiedene Situationen gegeneinander abgewogen bzw. quantifiziert werden können (Schadensumme festlegen). Das Risiko ist das Produkt aus „Wahrscheinlichkeit eines Schadenfalls“ mal „Schadensumme“. Es kann selten in Fr angegeben werden; ein Vergleich verschiedenen Risiken ist aber meistens möglich. 11 Gehe ich wirklich ein Risiko ein? (1) NIST Statistics on Exploitable Vulnerabilities Statistics on Remotely Exploitable Vulnerabilities Loss Type 2002 2001 2000 Availability 164 (26%) 230 (38%) 244 (36%) Confidentiality 149 (24%) 161 (27%) 181 (27%) Integrity 72 (11%) 29 (5%) 59 (9%) Security Protection 396 (63%) 279 (46%) 291 (43%) 1999 109 (31%) 102 (29%) 27 (8%) 150 (43%) Statistics on Locally Exploitable Vulnerabilities Loss Type 2002 2001 Availability 21 (11%) 62 (19%) 80 35 (19%) Confidentiality 54 (16%) 75 Integrity 39 (21%) 70 (21%) 63 Security Protection 137 (73%) 209 (64%) 253 39 35 31 158 2000 (19%) (18%) (15%) (62%) 1999 (16%) (14%) (13%) (65%) http://icat.nist.gov/icat.cfm?function=statistics 9/22/2002 12 Das Computer Security Resource Center (http://csrc.nist.gov/) des amerikanischen National Institute of Standards and Technology (NIST) sammelt seit Jahren Informationen über die Verletzlichkeit von ComputerSystemen. ICAT indexes the information available in CERT advisories, ISS X-Force, Security Focus, NT Bugtraq, Bugtraq, and a variety of vendor security and patch bulletins. Availability: A vulnerability is given the “availability” label if it enables an attack that directly inhibits a user (human o r machine) fromaccessing a particular system resource. Denial of service attacks are availability violations by our definition. Confidentiality: A vulnerability is given the “confidentiality” label if it enables an attack that can directly steal information froma system. Integrity: A vulnerability is given the “integrity” label if it enables an attack that can directly change the information residing on or passing through a system. Security Protection: A vulnerability is given the “security protection” label if it enables an attack that gives the attacker privileges in a system that the attacker is not allowed to have by the access control policy of the system. The "security protection" label may appear by itself or in three other variations: “security protection (gain superuser access)" when the attack allows a hacker complete control of a system, "security protection (gain user access)" when the attack allows a hacker partial control over a system, “security protection (other) when the attack gives the hacker some other privilege on the system . 12 Gehe ich wirklich ein Risiko ein? (2) Ueberprüfung Ihres privaten Systems – www.datenschutz.ch – Hostile ActiveX Demo (www.tinysoftware.com) – Symantec Security Check (www.symantec.com) – Microsoft Personal Security Advisor 9/22/2002 13 Es gibt verschiedene Webseiten, bei welchen man seinen PC auf das Vorhandensein bekannter Schwachstellen überprüfen kann. •Browser Diagnose des Datenschützers des Kantons Zürich (entwickelt von cnlab / ITA-HSR): www.datenschutz.ch •Beispiel der Nutzung von ActiveX-Komponenten (von der Tiny Personal Firewall Firma): www.tinysoftware.com •Symantec, welche die Norton Security Suite liefert: www.symantec.com •Shields up: https://grc.com/x/ne.dll?bh0bkyd2 •Microsoft Personal Security Advisor: www.microsoft.com/technet/mpsa/start.asp 13 Demo Hostile ActiveX (www.tinysoftware.com) 9/22/2002 14 Ein Browser-Checkprogramm von Tiny-Software (eine Personal Firewall Firma) illustriert die Macht von ActiveX-Komponenten eindrücklich: ActiveX Komponenten sind Programme, welche die Web-Server zusammen mit der Webseite mitliefern können. Bei „signierten Applets“ weiss man, wer der Urheber des Applets ist. Bei unsignierten hingegen nicht. Beide ActiveX Arten können vollständigen Systemzugriff erlangen. Normalerweise sind die Browser so konfiguriert, dass sie den Benutzer vor der Erstinstallation einer ActiveX-Komponente in einem Warnfenster fragen, ob die Komponente wirklich installiert werden soll. Viel Leute beachten solche Warnungen kaum und klicken stets recht unbedacht auf „ok“. Es ist aber gefährlich, wenn man ActiveX-Komponenten von beliebigen Absendern „unbesehen“ ausführen lässt. 14 Tiger Team, White Hat Hacker, Penetration Testing, ... • Spiegel TV /VOX 2000 • Cassian von Salomon, Rob Englehardt, John Scheer, Die Zukunft der Technik "Krieg im Netz“ – 1994 Pentagon Hack – Pentagon Security Check • • • • 8‘932 Attacken 88% davon erfolgreich 5% davon detektiert Nur 1 of 400 Attacken offiziell weitergemeldet 9/22/2002 15 Anfang 1994 konnte Eindringling kontinuierlich militärische Computersysteme durchbrechen. Er hinterliess keine Spuren. Das Departement of Defence (DoD) beauftragte eine Gruppe – so genanntes „Tiger Team“ – zu versuchen, in die Systeme des Pentagon einzudringen. Die Gruppe führte 8‘932 Angriffe aus: 7‘860 (88%) waren erfolgreich, 320 Angriffe wurden aufgedeckt (d.h. nur 5% der erfolgreichen Angriffe wurden erkannt), 22 Angriffe wurden intern gemeldet (d.h. nur über 0.25% der erfolgreichen Angriffe war das Management informiert worden bzw. einer von 400 Angriffen ist dem Management bekannt). Die Kommentare sind von Winn Schwartau (Journalist und Autor des Buches „Cyberwar“). 15 The Hacker‘s Cycle – Hype oder Realität 9/22/2002 16 16 The „Hacker’s Cycle“ Wahrscheinlichkeit, dass Verletzlichkeit ausgenutzt wird Verfügbarkeit einfacher Programme, welche die Verletzlichkeit ausnutzen (Script Kiddy Phase) Verletzlichkeit wird allgemein bekannt in News/WWW/ Mailinglisten/Chats (Hacker Phase) Insider knowledge Tage ... Jahre Monate Zeit 9/22/2002 17 Das typische Muster im Bereich Internet Sicherheit sieht so aus, dass Verletzlichkeiten von Systemen zuerst nur Insidern bekannt sind. Häufig gelangen die Informationen über die Verletzlichkeiten nach Tagen oder Jahren an die Öffentlichkeit (z.B. aufgrund von Indiskretionen, per Zufall, durch frustrierte Mitarbeiter, …). Dort wird dann beschr ieben, wie man die Schwachstelle ausnutzen kann, um ein System zu beeinflussen. Man spricht in diesem Zusammenhang von Exploits. Meistens sind spezielle Informatik-/Netzwerk-Kenntnisse erforderlich (Hacker-Know-How), um diese Verletzlichkeiten für den Zugang oder die Beeinflussung der betroffenen Systeme auszunutzen. In der Regel dauert es aber nur Wochen bis Monate, bis jemand einfache „Click-and-Drag“-Programme entwickelt, mit welchen eine allgemein bekannt gewordene Verletzlichkeit auch ohne spezielle InformatikKenntnisse (Script Kiddies) ausgenutzt werden kann. Entsprechend der Anzahl der potenziellen Nutzer der Verletzlichkeit, steigt in den drei Phasen die Wahrscheinlichkeit, dass jemand die Sicherheitslücke ausnutzt, um auch Ihr System zu kommen. 17 Insider Knowledge • Wer sind die „Insider“ ? – Aktuelle oder ehemalige Angestellte – Entwickler – Berater, externe Angestellte, ... • Beispeile zu Insider-Wissen? – Debugging Funktionen in diversen Systemen – Versteckte Funktionen (vgl. „Easter eggs“ http://www.eeggs.com/items/8240.html) 9/22/2002 18 18 Example: Fly The Flight Simulator on Microsoft Excel How to Work: 1: Open a new Worksheet and Press F5. 2: Type "X97:L97" and press Enter. 3: Press the Tab key, Hold down Ctrl & Shift and left click the Chart Wizard toolbar icon. 4: Use the mouse to move around – Left button reverse thrust, Right button forward thrust. 5: Look around carefully to find the Shrine with the programmers messages and the Blue Lagoon ! http://www.eeggs.com 9/22/2002 19 19 Veröffentlichung von Verletzlichkeiten Hacking Bank of America's Home Banking System Written By: Dark Creaper This file explains the basics of hacking the Bank of America Home Banking System ..... 9/22/2002 • Exploit Bugs • Hacking Archive • Security Bugware • Codetalker • ... To connect with the Bank's computer call your local Tymnet service and type the following: PLEASE ENTER YOUR TERMINAL IDENTIFIER: APLEASE 7LOGIN: HOME .... 20 Es gibt unzählige Plattformen, wo Verletzlichkeiten bzw. Exploits bekannt gegeben und diskutiert werden: •www.securityportal.com •www.astalavista.com •hackingtruths.box.sk •warex.box.sk •astalavista.box.sk •www.cultdeadcow.com •www.ccc.de •toplist.gulli.com Ferner hilft die Mächtigkeit der heutigen Internet Web- und NewsgruppenSuchmaschinen (z.B. Google, AltaVista), einschlägige Informationen schnell zu finden. 20 Example: Meridian Mail PABX TVA (PABX) Voice Mail 055 / 222 xx xx Meridian Mail Services • Call back function • Call forward function • ... 9/22/2002 21 21 Normale Destinationen (in 1'000 Taxminuten, Juli 2000) Germany 21% Rest of World 25% Netherlands 2% http://google.com/bin/ query?p=PBX+hacking+ Voice+system+Meridian France 17% Spain 3% Destinationen nach PABX-Voicemail-Fraud Austria United Kingdom 5% United States 7% 5% (in 1'000 Taxminuren, Umsatz > Fr. 1'000.00) Italy 15% Schaden teilweise über 100kFr/Monat Nigeria 22% (11kCHF/Month) Andere (59) 29% Mali 2% Senegal 14% Mongolia 2% Cameroon 2% 9/22/2002 Pakistan 8% Monaco 2% Côte d'Ivoire 3% Egypt 3% Marocco 4% Nepal 4% Bangladesh 5% 22 Veröffentlichung des Meridian Mail Hacks: http://packetstorm.securify.com/voicemail/mer-ninj.txt http://www.hackcanada.com/homegrown/augsburg_mm.txt http://google.yahoo.com/bin/query?p=PBX+hacking+Voice+system+Me ridian 22 Einfache “public domain” HackingProgramme (Script Kiddy Tools) Beispiel: LAN Guard: simple info gathering tool (Scanner) 9/22/2002 23 Netzwerk-Analysatoren, mit denen jedes Datenpaket auf dem Netz beobachtet und aufgezeichnet werden kann, sind mittlerweile gratis verfügbar und lassen sich mit wenigen Maus-Klicks installieren (Beispiel: www.ethereal.com). Auch Programme, welche die angeschlossenen Systeme auffinden und hinsichtlich allgemein bekannter Sicherheitslücken überprüfen sind einfach nutzbar (Beispiel: www.LanGuard.com). Diese Programme sind heute einfach zu bedienen und somit auch von Personen mit weniger Grundwissen anwendbar. 23 Demo: Spyware (eBlaster) 1998 Pentagon Hacker Ehud Tenebaum • Überwachungssoftware: Meldet Benutzereingaben an Überwachungsstelle – – – – 9/22/2002 Abgeschickte E-Mail Besuchte Webseiten alle Tastatureingaben (SW Keystroke Sniffer) Meldeintervall, Meldestelle etc. konfigurierbar 24 Das Programm eBlaster wird für 99€ verkauft. Gemäss 10vor10-Bericht im September 2002 wurde das Produkt bereits 3‘500 mal in die Schweiz verkauft. 24 Demo Aufbau (Strategie) Daniel Wetter, cnlab eBlaster Daniel Wetter Peter Heinzmann • mails • url • keystrokes •… Mail Server (spectorsoft) 9/22/2002 25 25 1: eBlaster (SW-Keystroke Sniffer) lokal oder remote installieren Daniel Wetter, cnlab 9/22/2002 26 26 Daniel Wetter, cnlab 2a: Infizierte exe-Datei erzeugen und konfigurieren: Meldestelle [email protected] 30 9/22/2002 27 Die einfache Bedienung dieses Interfaces erlaubt es auch einem Leihen, eBalster zu konfigurieren und einem „Noch-Kollegen“ zuzusenden. 27 Daniel Wetter, cnlab 9/22/2002 2b: Infizierte exe-Datei erzeugen und konfigurieren: Deinstallation 28 28 Daniel Wetter, cnlab 9/22/2002 2c: Infizierte exe-Datei erzeugen und konfigurieren: e-Mail Forward 29 29 Daniel Wetter, cnlab 2d: Infizierte exe-Datei erzeugen und konfigurieren: Wort-Trigger FC St. Gallen 9/22/2002 30 30 Daniel Wetter, cnlab 9/22/2002 31 31 Daniel Wetter, cnlab 3: Verpacken von eBlaster in andere Programme eBlaster-Datei (runme.exe) GoboWrap Schaf.exe 9/22/2002 eBlaster Schaf.exe 32 32 4: E-Mail mit Attachment verschicken Daniel Wetter, cnlab eBlaster Schaf.exe Daniel Wetter Peter Heinzmann Mail Server (spectorsoft) • mails • url • keystrokes •… ... und auf Resultate warten 9/22/2002 J 33 33 E-Mail Empfänger Daniel Wetter, cnlab 9/22/2002 34 34 Rechtslage 9/22/2002 35 35 Bundesgesetz über den Datenschutz (DSG) vom 19. Juni 1992 http://www.edsb.ch/d/gesetz/schweiz/index.htm Art. 7 Datensicherheit 1 Personendaten müssen durch angemessene technische und organisatorische Massnahmen gegen unbefugtes Bearbeiten geschützt werden. 9/22/2002 36 36 Beispiel: Verletzlichkeit des privaten Rechners (z.B. eines Arztes) 1) Die momentane IP-Adresse Ihres Rechners lautet: 193.66.123.10 2) Ihr Rechner ist unter folgenden Namen bekannt: CHEF0 Server0 3) Auf Ihrem Rechner sind folgende Ressourcen (Laufwerke, Verzeichnisse, etc.) sichtbar. C$ Kunden 9/22/2002 37 37 Trojans (BackOrifice, Netbus) Internet BackOrifice Server Internet Service Provider (Bluewin, Sunrise,...) Dial-up System BackOrifice • Remote Control Programme – absolute Kontrolle des Rechners – Kopieren von Daten – Aufbau von Verbindungen zu 906Nummern –… 9/22/2002 38 1. Der Angreifer sucht mit dem Hackertool BoGui (für IP-and port scan) infizierte Rechner 2. Hat BoGui einen infizierten Rechner gefunden, hat der Benutzer die totale Kontrolle über das gehackte System 38 Typische Browser Konfiguration (Bänziger/Heinzmann, Rechte für Fremde auf Ihrem Rechner, digma, Okt. 2001, Statistik 1Q2001, vgl. auch http://www.lfd.niedersachsen.de ) 9/22/2002 Signierte ActiveXSteuerelement Unsigniertes ActiveXSteuerelement JAVA eingeschaltet Cookie akzeptiert JavaScript eingeschaltet Default-Einstellung verändert (ausgeschaltet) VBScript eingeschaltet 100% 90% 80% 70% 60% 50% 40% 30% 20% 10% 0% JScript eingeschaltet Default-Einstellung 39 Client-Side-Scripting (Jscript, JavaScript, VBScript etc.) ist für viele WebAnwendungen ein wichtiges Hilfsmittel (z.B. für Interaktionen/Darstellungen in Abhängigkeit von der Mausposition). Eigentlich sollten diese Programme ausserhalb des Browsers keine Aktionen tätigen können. Es sind bei den Client-Side-Scripting Programmen aber immer wieder Fehler oder Sicherheitslücken aufgezeigt worden, welche doch eine erweiterte Funktionalität erlauben. Durch entsprechend e Einstelllungen im Browser kann man die Nutzung verschiedener ClientSide-Scripting-Programme verunmöglichen. Cookies ermöglichen dem Web-Server das Abspeichern bestimmter Informationen (z.B. einer Identifikationsnummer) beim Client. Be im nächsten Besuch des Client auf dem Web-Server, können diese Informationen wieder abgerufen (und damit der Client identifiziert) werden. ActiveX Komponenten sind Programme, welche die Web-Server zusammen mit der Webseite mitliefern können. Bei „signierten Applets“ weiss man, wer der Urheber des Applets ist. Bei unsignierten hingegen nicht. Beide ActiveX Arten können vollständigen Systemzugriff erlangen. Es ist daher besonders gefährlich, wenn man ActiveX-Komponenten „unbesehen“ ausführen lässt. 39 Strafgesetzbuch Art. 143: Unbefugte Datenbeschaffung („Hacking-Tatbestand“) Art. 143 1 Wer in der Absicht, sich oder einen andern unrechtmässig zu bereichern, sich oder einem andern elektronisch oder in vergleichbarer Weise gespeicherte oder übermittelte Daten beschafft, die nicht für ihn bestimmt und gegen seinen unbefugten Zugriff besonders gesichertsind, wird mit Zuchthaus bis zu fünf Jahren oder mit Gefängnis bestraft. 2 Die unbefugte Datenbeschaffung zum Nachteil eines Angehörigen oder Familiengenossen wird nur auf Antrag verfolgt. Art. 143 bis Wer ohne Bereicherungsabsicht auf dem Wege von Datenübertragungseinrichtungen unbefugterweise in ein fremdes, gegen seinen Zugriff besonders gesichertes Datenverarbeitungssystem eindringt, wird, auf Antrag, mit Gefängnis oder mit Busse bestraft. http://www.admin.ch/ch/d/sr/311_0/ 9/22/2002 40 40 Februar 2001: World Economic Forum's Davos Teilnehmer Daten • Crackers accessed the forum's registration database in Davos, which stored data on "about 3,000 forum big shots," who had attended the World Economic Forum (WEF) over the last three years. They were able to copy all the records on that server. • "They got credit card numbers, addresses, e-mail addresses, home and cell phone numbers and passport numbers". • Former U.S. president Bill Clinton and his secretary of state, Madeleine Albright were reportedly on the hackers' list of 27,000 people, including Microsoft Chairman Bill Gates, and top officials from South Africa, China and other countries. 9/22/2002 41 http://www.wired.com/news/politics/0,1283,41603,00.html http://www.woz.ch/wozhomepage/davos/micr11j01.htm 41 MS SQL Hack Internet Web Router tcp port 80 Router Firewall HTMLSeiten Switch tcp port 1433 MS SQLServer Login:sa, Passwort:- Daten 9/22/2002 42 Microsoft-Server mit dem Betriebssystem Windows 2000. Jede frisch gelieferte MS SQL Datenbank räumt dem Benutzer beim ersten Aufschalten mit dem Benutzernamen «sa» und dem Passwort «» die Rechte eines Systemadministrators ein (http://security-archive.merton.ox.ac.uk/bugtraq200008/0274.html). Wer bei Google die Suchbegriffe «sql microsoft sa password» eingibt, kommt schnell auf ein riesiges Diskussionsforum zu einem riesigen Bug im Microsoft-Programm. Irgendwann im Jahr 2000 hatte jemand weite Teile der vertraulichen WEFDatenbank auf den WEF-(Web)-Server kopiert. Das Log-File der WEF-Firewall zeigte nur Aufzeichnungen über die Scans, aber nichts nichts über das erfolgreiche Eindringen über Port 1433. Ein Fehler bei SQL 7.0 war schuld, dass auch das SQL logging-File nichts aufzeichnete, d.h. die Attacke hinterliess keine Spuren. Dieses Problem besteht aber nicht nur bei Microsoft Datenbanken. Zum Beispiel liefert auch Oracle seine Datenbank mit einem Default User aus. 42 Juli 2001: 250 000 E-Mail-Konten offen • CD-Rom mit E-Mail-Kontenangaben und Passwort von 185 000 ISP-Kunden • Betroffen vom Datenloch sind viele Prominente wie der ehemalige Ski-Olympiasieger Bernhard Russi und Tele 24-Chef Roger Schawinski • Es ist möglich, dass Hacker seit Monaten alle EMails, die auf sensible Konten geschickt wurden, in das eigene Postfach weiterleiteten 9/22/2002 43 43 cgi Hack und clear password file Display Memory Search: meier Programm (perl) Keyboard Disc Webserver cgi data Operating System Search: meier&“/../xyz“ Hardware Peripherals Network 9/22/2002 44 Das vereinfachte Schema eines vernetzten Systems zeigt verschiedenste mögliche Angriffspunkte, um an Daten auf dem System heranzukommen. Grundsätzlich gilt, dass es extrem schwer ist, sich gegen Angreifer zu schützen, welche physischen Zugang zu den Systemen haben. Allerdings muss sich der Angreifer vor Ort auch sehr stark exponieren. Zugang über Netze ermöglicht „anonyme Attacken“. Eine möglichst ganzheitliche Betrachtung der Security-Problematik ist stets angezeigt. So sind beispielsweise im vereinfachten Schema auch die Verbindung zwischen Keyboard und PC wichtig (HW-Keyboard Sniffer). Oder der unter dem Begriff „Tempest“ zusammengefasste Bereich verschiedenster Formen von Signalabstrahlungen (z.B. Bildschirme ). Auch temporär im Memory abgespeicherte und manchmal nicht mehr entfernte Daten können von Bedeutung sein. Bei den verschiedenen Anwendungen ist zu beachten, dass man nicht „durch diese hindurch“ auf andere Anwendungen gelangt. 44 Strafgesetzbuch Art 144bis: Datenbeschädigung („Virentatbestand“) Art. 144bis Datenbeschädigung 1. Wer unbefugt elektronisch oder in vergleichbarer Weise gespeicherte oder übermittelte Daten verändert, löscht oder unbrauchbar macht, wird, auf Antrag, mit Gefängnis oder mit Busse bestraft. Hat der Täter einen grossen Schaden verursacht, so kann auf Zuchthaus bis zu fünf Jahren erkannt werden. Die Tat wird von Amtes wegen verfolgt. 2. Wer Programme, von denen er weiss oder annehmen muss, dass sie zu den in Ziffer 1 genannten Zwecken verwendet werden sollen, herstellt, einführt, in Verkehr bringt, anpreist, anbietet oder sonstwie zugänglich macht oder zu ihrer Herstellung Anleitung gibt, wird mit Gefängnis oder mit Busse bestraft. Handelt der Täter gewerbsmässig, so kann auf Zuchthaus bis zu fünf Jahren erkannt werden. http://www.admin.ch/ch/d/sr/311_0/ 9/22/2002 45 Gefängnisstrafe Die kürzeste Dauer der Gefängnisstrafe ist drei Tage. Wo das Gesetz nicht ausdrücklich anders bestimmt, ist die längste Dauer drei Jahre. Zuchthausstrafe Die Zuchthausstrafe ist die schwerste Freiheitsstrafe. Ihre kürzeste Dauer ist ein Jahr, die längste Dauer 20 Jahre. Wo das Gesetz es besonders bestimmt, ist sie lebenslänglich. 45 Feb. 2000: Denial of Service Attacken • Einige der am häufigsten besuchten amerikanischen Sites wurden durch Denial-of-Service-Attacken lahmgelegt. • Betroffen waren CNN, Ebay, Buy.com, Yahoo und Amazon. Alle Sites waren während mehrerer Stunden nicht erreichbar. • Hacker hatten synchron aus verschiedenen IP-Adressen Anfragen auf die Sites der Anbieter geschossen. Bei Buy.com zum Beispiel prasselten 800 Mbit pro Sekunde auf die Server ein. Das war achtmal mehr, als dieser hätte verarbeiten können. 9/22/2002 46 46 Distributed Denial of Service (DDoS) Attacke Router Firewall Router Internet Web Router Router Web Router Switch Router Firewall Switch Firewall 9/22/2002 47 DDoS-Tools: •Trinoo / Trin00 (Juni/Juli 1999) •TFN (Tribe Floot Network) (Juli/August 1999) •Stacheldraht (Sommer 1999) •Trinity (Herbst 1999) •Shaft (November 1999) •TFN2K (Dezember 1999) •Mstream (April 2000) •... Referenzen: http://www.sans.org/infosecFAQ/threats/DDoS.htm http://staff.washington.edu/dittrich/misc/mstream.analysis.txt 47 DDoS Tools • • • • • • • • Trinoo / Trin00 (Juni/Juli 1999) TFN (Tribe Floot Network) (Juli/August 1999) Stacheldraht (Sommer 1999) Trinity (Herbst 1999) Shaft (November 1999) TFN2K (Dezember 1999) mstream (April 2000) ... 9/22/2002 48 Weitere Informatinen zu den DDoS Tools: •http://www.sans.org/infosecFAQ/threats/DDoS.htm •mstream: http://staff.washington.edu/dittrich/misc/mstream.analysis.txt 48 Denial-of-Service Attacks, 7.2.2000 9/22/2002 49 http://clinton.cnn.com/2000/TECH/computing/02/09/cyber.attacks.02/index. html http://www.computerchannel.de/news/ticker/viren_sicherheit/2326.phtml 49 16.9.2002: Linux Worm Hits the Network A new worm called Linux.Slapper is targeting Linux Web servers and creating a network of tens of thousands of drone machines that can be used in a distributed denial-of-service (DDoS) attack. The worm can be used to remotely scan for and recover email addresses on contaminated servers. The Slapper worm had already spread to 11,249 servers running the Apache Web server software on Monday morning, according to F-Secure, which infiltrated the network with a dummy machine. Code Red, one of the most damaging viruses to date, had infected only a few hundred computers in a similar time frame. Slapper uses a vulnerability discovered only in August, and works only on Apache Linux machines with OpenSSL technology. An upgrade has been made available since the flaw was discovered. http://www.wired.com/news/linux/0,1411,55172,00.html 9/22/2002 50 Referenz und weitere Informationen: Wired News (09/16/02); Delio, Michelle However, London-based systems administrator Tim Rice said that Slapper so far was not proving much of an annoyance, but worried that too many Web servers were unprotected. "An assemblage of those insignificant servers, networked together, could certainly be transformed into a highly annoying threat," he argued. Slapper uses a vulnerability discovered only in August, and works only on Apache Linux machines with OpenSSL technology. An OpenSSL upgrade has been made available since the flaw was discovered. http://www.wired.com/news/linux/0,1411,55172,00.html"> http://www.wired.com/news/linux/0,1411,55172,00.html 50 Strafgesetzbuch Art. 144bis: Datenbeschädigung („Virentatbestand“) Art. 144bis Datenbeschädigung 1. Wer unbefugt elektronisch oder in vergleichbarer Weise gespeicherte oder übermittelte Daten verändert, löscht oder unbrauchbar macht, wird, auf Antrag, mit Gefängnis oder mit Busse bestraft. Hat der Täter einen grossen Schaden verursacht, so kann auf Zuchthaus bis zu fünf Jahren erkannt werden. Die Tat wird von Amtes wegen verfolgt. 2. Wer Programme, von denen er weiss oder annehmen muss, dass sie zu den in Ziffer 1 genannten Zwecken verwendet werden sollen, herstellt, einführt, in Verkehr bringt, anpreist, anbietet oder sonstwie zugänglich macht oder zu ihrer Herstellung Anleitung gibt, wird mit Gefängnis oder mit Busse bestraft. Handelt der Täter gewerbsmässig, so kann auf Zuchthaus bis zu fünf Jahren erkannt werden. http://www.admin.ch/ch/d/sr/311_0/ 9/22/2002 51 Gefängnisstrafe Die kürzeste Dauer der Gefängnisstrafe ist drei Tage. Wo das Gesetz nicht ausdrücklich anders bestimmt, ist die längste Dauer drei Jahre. Zuchthausstrafe Die Zuchthausstrafe ist die schwerste Freiheitsstrafe. Ihre kürzeste Dauer ist ein Jahr, die längste Dauer 20 Jahre. Wo das Gesetz es besonders bestimmt, ist sie lebenslänglich. 51 Feb 2002: Strafe für Viren-CD-ROM • Das Zürcher Obergericht hat einen 30-jährigen EDV-Experten für den Vertrieb einer CD-ROM mit Quellcodes für Computerviren zu zwei Monaten Gefängnis und 5000 Franken Busse verurteilt. Die erste Instanz gab nur 300 Franken Ref: (IPD-074044-A) 25.02.01 9/22/2002 52 Die Aussage des Hackers, dass das wofür er hier verurteilt würde, an der Hochschule Rapperswil im Normalstudium vermittelt würde, war falsch. 52 Abwehrmassnahmen 9/22/2002 53 53 Massnahmen (1) • Schwächste Stellen identifizieren – Technische, organisatorische und betriebliche Aspekte beachten – Verschiedene Sicherheitsmassnahmen kombinieren • Zugang einschränken, Verkehr filtern – Physischer Zugang, Firewall, ..., Passworte • Daten verschlüsseln – Auf Speichermedien, in Mail, in Datenpaketen • Überwachen (Attacken detektieren) – Intrusion Detection – Vulnerability Testing • Reagieren – Löcher stopfen ... Abschalten – Wiederherstellungsprozeduren (Backup ... Informationspolitik) 9/22/2002 54 54 Massnahmen (2) Verschlüsselung und Filtern im ISO-OSI-Modell Encryption Application Presentatio n Session Transport HTTP, FTP, Telnet, nntp, smtp, snmp, HTTPS, SSH, e-mail (PGP), .. IP IPsec, VPN Datalink Physical Application Access (Passwords ) Application Level Filtering Firewall TCP, UDP Secure Socket Layer (SSL) Network Filtering Stateful Inspection Secure Router Ethernet, Token Ring, FDDI, ... MAC Switching, VLAN Wireless LAN, Link Encryption Cabling 9/22/2002 55 -ISO-Modell mit 7 Schichten -Verschiedene Mechanismen für die verschiedenen Schichten 55 Organisation: Security „Life Cycle“ (x-Step Approach) 1: Security Policy (Was wollen wir und warum?) 2: Risiko Analyse 3: Massnahmen festlegen 5: Ueberprüfen 4: Massnahmen umsetzen • • Bundesamt für Sicherheit in der Informationstechnik (BSI) IT -Grundschutzhandbuch (www.bsi.de) DoD Orange Book (http://www.dynamoo.com/orange/summary.htm) • British Standard 7799 (www.bsi-global.com) 9/22/2002 56 Ausführlicheres Beispiel in Zusammenhang mit Internet- Einsatz: 1. Definition von Zielen zur Anwendung des Internet 2. Durchführung einer Risikoanalyse 3. Entwicklung einer Internet-Policy 4. Bestimmung angemessener Massnahmen 5. Implementierung der Massnahmen 6. Prüfung der umgesetzten Massnahmen 7. Aufrechterhaltung der umgesetzten Massnahmen 56 Internet Countermeasures Virus Scan Verkauf, Shop Personal Firewall Private ISP Personal Firewall Perimeter Firewall Virus Scan 9/22/2002 Virus Scan xyz.ch IDS Geschäfte, Verwaltung 57 Technische Gegenmassnahmen (Countermeasures) 1. Perimeter Firewall 2. Encryption (Transport, File) 3. Virus Scanning 4. Personal Firewall 5. Intrusion Detection 6. Password protected Access 7. Install Patches, Software Updates 8. Program Input Checking (cgi, Buffer Overflow) 57 Typische Perimeter Firewall Konfiguration Web Server http Proxy HTTP HTT P HTTP All Others All Others TP M AP S M I P, O P DMZ Internet SMTP SMTP Intranet Mail Server 9/22/2002 Exchange Server 58 DMZ=Demilitarized Zone 58 Personal Firewall Architektur Memory Application 1 Application 2 Personal Firewall Disc data Operating System Hardware Network 9/22/2002 59 Personal Firewalls kontrollieren nicht nur den Verkehr mit dem Netzwerk, sondern sie überprüfen auch •Welche Applikationen wann auf das Netzwerk zugreifen •Ob Applikationen neu installiert oder verändert wurden Ferner enthalten manche Personal Firewalls auch Intrusion Detection Funktionen. 59 Verschlüsselung: PGP Flop ? (Gartner Flash, 12 March 2002) On 7 March 2002, Network Associates (NAI) has discontinued sales of PGP for encrypting e-mail at the desktop Failure of commercial PGP results from: – NAI past organizational problems – Lack of demand for secure e-mail – Failure to make PGP easier to use and manage 9/22/2002 60 60 Minimiere die kritische Zeit im Hacker’s Cycle Patch Available Risk Vulnerability widely known Vulnerabilitiy fixed (Patch Installed) Vulnerability detected Vulnerability not known Vulnerability announced React to Reduce time of high risk Time days ... years Months 9/22/2002 61 Entscheidend für die Wahrscheinlichkeit angegriffen zu werden, ist unter anderem die Dauer der nicht korrigierten Verletzlichkeit. Man muss heute die Löcher einfach schneller stopfen können, als sie potenzielle Angreifer ausnützen können. Diese Aufgaben kann aber einen wesentlichen Anteil der Arbeitsze it der Systemadministratoren ausmachen. In einer Organisation mit 50 Windowsservers im Netz wird gegenwärtig rund 50% der betrieblichen Aufwände ist für Patching eingesetzt (obwohl die Abläufe schon hoch automatisiert sind). 61 Frühzeitig Attacken kenne lernen (dshield.org – Online Attacken Monitor) 9/22/2002 http://www.dshield.org/ dshieldmovie.html 62 DShield.org is an attempt to collect data about cracker activity from all over the internet. This data will be cataloged and summarized. It can be used to discover trends in activity and prepare better firewall rules. 62 Wer sind die Treiber für Sicherheit? BU‘s Viewof Security Operations Management BU Risk Management No identified dedicated budget Deployment - • No awareness 2 Seen as technical requirement 100% for infrastructure (from IT budget) Monitoring and Problem resolution Infrastructure security, Cyberincident response team (CIRT) 3 • Business activity damage potential 25% for transaction security (from business budget) Configuration and change management • Need for business transaction security 75% for infrastructure security (from IT budget) Security architecture, proactive risk analysis As a quality of the IT environment that can provide competitive advantage 70% for transaction security (from business budget) Transaction incidence management Transaction risk management 1 4 • No perception Security Budget 30% for infrastructure security (from IT budget) In 2001 appr. 40% of companies are at stage 1 and 50% at stage 2, only 5% of companies are at stage 3 (at stage 3 are mainly financial, defence, health care companies). In 2003 appr. 30% of companies will be at stage 3. 9/22/2002 Source: Gartner Group 2002 63 63 10 Punkte zur besseren Sicherheit (auf Client und Server Seite) 1. 2. Bewusstseinsbildung, Organisation (Betreiber, Anwender, Management) Kontinuierliche Aktualisierung von Anwendungen und Plattformen (Patches, Updates) 3. Aktualisierter, durchgängiger Virenschutz 4. Gute Passwörter (Codesequenzen) 5. Perimeter Firewall 6. Personal Firewall 7. Verschlüsselung (Transport, File) 8. Program Input Checking (cgi, Buffer Overflow) 9. Intrusion Detection 10. Überprüfung 9/22/2002 64 64 Demo: Resultate Sypware Daniel Wetter, cnlab eBlaster Daniel Wetter Peter Heinzmann • mails • url • keystrokes •… Mail Server (spectorsoft) 9/22/2002 65 65 Daniel Wetter, cnlab Kann man sich gegen eBlaster schützen? • eBlaster gilt nicht als Virus und wird daher auch nicht als solcher von aktuellen Virenscannern erkannt – Norton AV 2002 – McAfee • Verkehr an Default eBlaster Destinations-Domain sperren – V19170DC0-7597-11D.COM (sofern smtp Server von eBlaster verwendet wird) • Anti Spy Software wie Nitrouse – Die Wirkung solcher Anti Spy Software ist aber noch immer zufriedenstellend 9/22/2002 66 66 Spyware-Verbreitungsarten Daniel Wetter, cnlab • Attachement von Email • Download von Webseite • Tauschbörsen (z.B. KaZaA) • CD Rom mit Autostart 9/22/2002 67 67 Zusammenfassung … „so what?“ 9/22/2002 68 68 Müssen wir uns schützen? … depends … 1. Rechtssituation kann Schutz verlangen 2. Risiko-Abschätzung (Werte, Schäden und Aufwände vergleichen) kann Schutz empfehlen 3. Grundsätzliche Überlegungen können Schutz vorschreiben 9/22/2002 69 69 Können wir uns schützen? … ja, aber … 1. Organisatorische, technische und betriebliche Massnahmen ergreifen 2. Schutz bewusst auf „Gegner“ ausrichten 3. Regelmässig den „Schutzgrad“ überprüfen … aber „there is no free lunch“ … und manche Gegner sind sehr stark … 9/22/2002 70 70 Biologische Computerviren • Spiegel TV /VOX 2000 • Cassian von Salomon, Rob Englehardt, John Scheer, Die Zukunft der Technik "Krieg im Netz“ – SiliconViren, Chippen 9/22/2002 71 Beflügelt durch Desert Storm Erfolg mit Waffen im Informationskrieg übernahmen die US-Streitkräfte die Führung im Cyberwettrüsten: Das Verteidigungsministerium schafft neue Arten von Silicon-Viren in Labors, welche speziell auf Computerkrieg ausgerichtet sind. Das Pentagon experimentiert mit genetisch veränderten Bakterien, welche Elektronik befallen. 71 Wie schützen wir uns gegen Spyware wie beispielsweise eBlaster? • Organisatorische Massnahmen – Problem „Spyware“ thematisieren (Firmen- und Privat- Nutzer sensibilisieren) – Gefahr von ausführbaren Programmen allen bewusst machen – Nur sehr selektiv Installation von Programmen erlauben (Administratorenrechte einschränken) • Technische Massnahmen – .exe-Dateien aus E-Mail filtern – Verbindung zur „eBlaster Domain“ V19170DC0-7597-11D.COM sperren – Sobald als Virus erkennbar, Virenscanner updaten – Spezielle Sypware Detection Programme einsetzen 9/22/2002 72 72 Todays Situation 9/22/2002 73 73