Zusammenfassung - Software Bakery

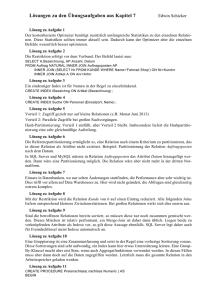

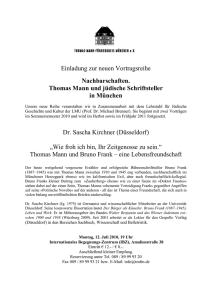

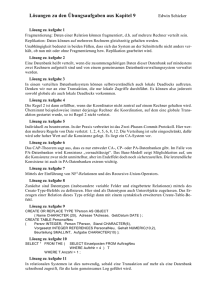

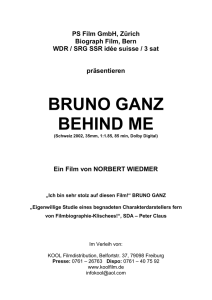

Werbung