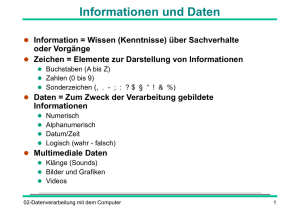

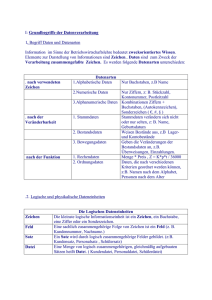

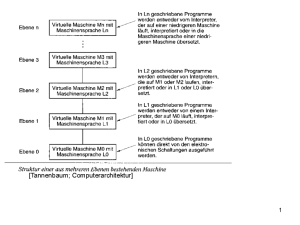

Vom BIT zum PROGRAMM

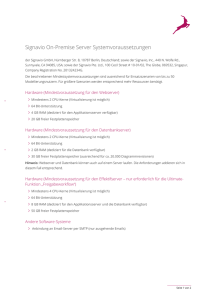

Werbung