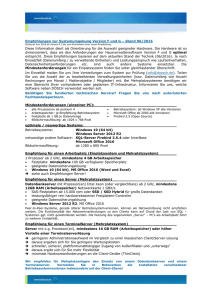

Migrationsleitfaden

Werbung