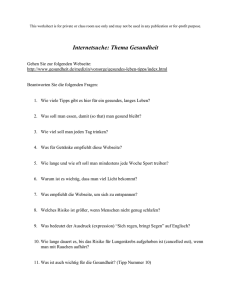

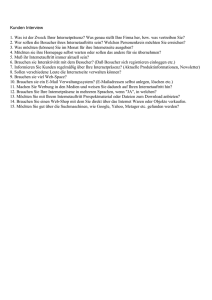

Leitfaden zur Prüfung eines Internetauftritts

Werbung