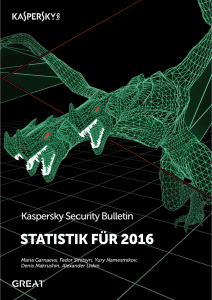

Kaspersky Security for Linux Mail Server Receives Highest

Werbung

Pressemitteilung: Operation Ghoul: Angriffe gegen Organisationen aus Industrie und Ingenieurswesen – auch in Deutschland Operation Ghoul: Angriffe gegen Organisationen aus Industrie und Ingenieurswesen – auch in Deutschland Moskau/lngolstadt, 17. August 2016 Kaspersky Lab hat eine neue Welle zielgerichteter Angriffe gegen Organisationen aus den Bereichen Industrie und Ingenieurswesen entdeckt [1]. Die Kriminellen greifen mittels SpearPhishing-E-Mails und Malware auf Basis eines käuflich verfügbaren Spyware-Kits an und haben es auf wertvolle Unternehmensdaten innerhalb der anvisierten Netzwerke abgesehen, die anschließend auf dem Schwarzmarkt verkauft werden. Das Hauptmotiv der Operation ,Ghoul‘ ist finanzieller Profit. Die dahinter stehenden Angreifer haben vermutlich noch weitere Aktionen durchgeführt und sind immer noch aktiv. Bisher wurden über 130 Organisationen in 30 Ländern weltweit angegriffen – darunter Spanien, Pakistan, Vereinigte Emirate, Indien, Ägypten, Großbritannien, Deutschland und Saudi-Arabien. Im Juni 2016 haben Experten von Kaspersky Lab eine Reihe Spear-Phishing-E-Mails mit schädlichen Anhängen entdeckt. Diese E-Mails wurden in erster Linie an Manager in höheren und mittleren Positionen in zahlreichen Unternehmen verschickt. Die von den Angreifern versendeten E-Mails schienen von einer Bank aus den Vereinigten Arabischen Emiraten zu stammen: Sie sahen wie eine Zahlungsaufforderung der Bank mit einem angehängten SWIFT-Dokument (Society for Worldwide Interbank Financial Telecommunication) aus, das in Wahrheit aber Malware enthielt. Weitere Nachforschungen der Kaspersky-Experten ergaben, dass die Spear-Phishing-Kampagne höchstwahrscheinlich von einer Gruppe Cyberkrimineller organisiert wurde, welche die ITSicherheitsexperten seit März 2015 beobachten. Die Angriffe im Juni scheinen die neuesten Attacken der Gruppe zu sein. Die Malware in den E-Mail-Anhängen basiert auf der kommerziellen ‚HawkEye‘-Spyware, die im Darknet verkauft wird und verschiedene Tools für die Angreifer enthält. Nach der Installation, beziehungsweise Infektion, werden relevante Daten vom Computer des Opfers gesammelt, wie: Tastenanschläge, Daten aus der Zwischenspeicher, FTP-Server-Anmeldeinformationen, Kontodaten aus Browsern, Kontodaten von Messengern (Paltalk, Google talk, AIM etc.), Kontodaten von E-Mail-Programmen (Outlook, Windows Live mail etc.) oder Informationen über installierte Anwendungen (Microsoft Office). Pressemitteilung: Operation Ghoul: Angriffe gegen Organisationen aus Industrie und Ingenieurswesen – auch in Deutschland Diese Daten werden an die Command-and-Control-Server (C&C) der Hintermänner geschickt. Basierend auf den Informationen, die von einer ‚Sinkhole‘-Aktion dieser Server stammen, kommt der Großteil der Opfer aus den Bereichen Industrie und Ingenieurswesen – weitere attackierte Organisationen finden sich in den Bereichen Transport, Pharmazie, Produktion, Handel und Bildung. „In der alten Folklore ist der Ghoul (deutsch Ghul) ein böses Fabelwesen, das menschliches Fleisch frisst und Jagd auf Kinder macht. Ursprünglich war es ein Dämon aus Mesopotamien. Heutzutage wird dieser Begriff manchmal auch für habgierige oder materialistische Personen verwendet“, erklärt Mohammad Amin Hasbini, Sicherheitsexperte bei Kaspersky Lab. „Dies ist eine ziemlich genaue Beschreibung der Gruppe hinter der Operation Ghoul. Denn ihr Hauptmotiv ist finanzieller Profit, der entweder durch den Verkauf von gestohlenem geistigen Eigentum und ,Business Intelligence‘ entsteht, oder durch Angriffe auf Bankkonten. Anders als staatlichfinanzierte Akteure, die ihre Ziele sorgfältig auswählen, könnte jedes Unternehmen Opfer dieser Gruppe sein. Auch wenn sie ziemlich einfache bösartige Tools verwenden, sind ihre Attacken doch sehr effektiv. Unternehmen, die solche Attacken nicht erkennen, werden sehr darunter leiden“. Sicherheitstipps von Kaspersky Lab Mitarbeiterschulungen [2], um Spear-Phishing-Mails oder Phishing-Links von echten Mails und Links unterscheiden zu können; IT-Sicherheitslösungen für Unternehmen sollten mit Speziallösungen wie Kaspersky Anti Targeted Attack Platform [3] kombiniert werden. So werden Angriffe durch Analyse von Netzwerkanomalien erkannt; Das IT-Sicherheitspersonal sollte Zugang zu den neuesten Informationen über Cyberbedrohungen – zum Beispiel über Threat Data Feeds [2] – erhalten, um gezielte Angriffe vorzubeugen und entdecken zu können. Hierzu gehören Kompromittierungsindikatoren oder YARA-Regeln. Die Lösungen von Kaspersky Lab entdeckten die Malware, die von der Ghoul-Gruppe verwendet wird, mit den folgenden Erkennungsnamen: Trojan.MSIL.ShopBot.ww Trojan.Win32.Fsysna.dfah Trojan.Win32.Generic Mehr zur Operation Ghoul findet sich im Blogpost unter https://securelist.com/blog/research/75718/operation-ghoul-targeted-attacks-on-industrial-andengineering-organizations Der vollständige Report zu Operation Ghoul wurde bereits den Kunden von Kaspersky APT Intelligence Reporting Service [2] zur Verfügung gestellt. [1] https://securelist.com/blog/research/75718/operation-ghoul-targeted-attacks-on-industrial-and-engineering-organizations [2] http://www.kaspersky.com/de/enterprise-security/intelligence-services Pressemitteilung: Operation Ghoul: Angriffe gegen Organisationen aus Industrie und Ingenieurswesen – auch in Deutschland [3] http://www.kaspersky.com/de/enterprise-security/anti-targeted-attacks Nützliche Links: Kaspersky-Blog ,Ghoul’: https://securelist.com/blog/research/75718/operation-ghoultargeted-attacks-on-industrial-and-engineering-organizations Kaspersky Security Intelligence Services: http://www.kaspersky.com/de/enterprisesecurity/intelligence-services Über Kaspersky Lab Kaspersky Lab ist ein global agierendes Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky Lab ist Basis für Sicherheitslösungen und -Services zum Schutz von Unternehmen, kritischen Infrastrukturen, staatlichen Einrichtungen sowie Privatanwendern weltweit. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung vor komplexer und aufkommender Cyberbedrohungen. Mehr als 400 Millionen Nutzer und 270.000 Unternehmenskunden werden von den Technologien von Kaspersky Lab geschützt. Weitere Informationen zu Kaspersky Lab finden Sie unter http://www.kaspersky.com/de/. Kurzinformationen erhalten Sie zudem über www.twitter.com/Kaspersky_DACH und www.facebook.com/Kaspersky.Lab.DACH. Aktuelles zu Viren, Spyware, Spam sowie Informationen zu weiteren IT-Sicherheitsproblemen und -Trends sind unter www.viruslist.de und auf dem Kaspersky-Blog auf http://blog.kaspersky.de/ abrufbar. Redaktionskontakt: essential media GmbH Florian Schafroth [email protected] Tel.: +49-89-7472-62-43 Fax: +49-89-7472-62-17 Landwehrstraße 61 80336 München Kaspersky Labs GmbH Stefan Rojacher [email protected] Tel.: +49-841-98-189-325 Fax: +49-841-98-189-100 Despag-Straße 3 85055 Ingolstadt © 2016 Kaspersky Lab. The information contained herein is subject to change without notice. The only warranties for Kaspersky Lab products and services are set forth in the express warranty statements accompanying such products and services. Nothing herein should be construed as constituting an additional warranty. Kaspersky Lab shall not be liable for technical or editorial errors or omissions contained herein.