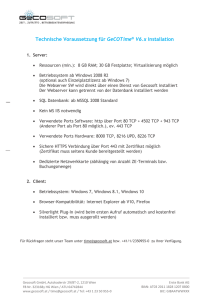

TCP/IP Ethernet Technische Grundlagen

Werbung