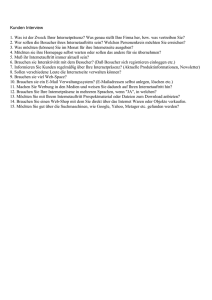

Technischer Leitfaden und Glossar Internet

Werbung