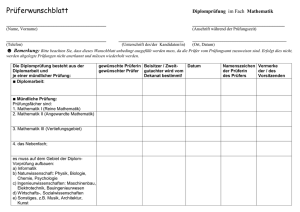

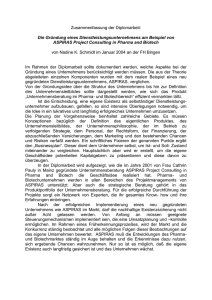

Diplomarbeit

Werbung