Technische Grundlagen der Informatik - fbi.h

Werbung

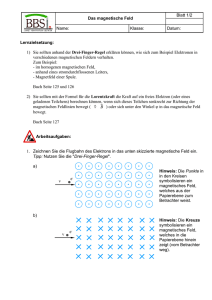

Technische Grundlagen der Informatik WS 2008/2009 21. Vorlesung Klaus Kasper WS 2008/2009 Technische Grundlagen der Informatik 1 Inhalt • Wiederholung – Massenspeicher M i h • Magnetisch • Optisch – Hazards • Klausurvorbereitung WS 2008/2009 Technische Grundlagen der Informatik 2 Massenspeicher • Um große Datenmengen zu speichern, werden periphere (sekundäre) Speicher verwendet. • Magnetische Massenspeicher (Floppy, Festplatte Magnetband) Festplatte, • Optische Massenspeicher (CD, DVD) • Magnetooptische Laufwerke (MO) WS 2008/2009 Technische Grundlagen der Informatik 3 Prinzip der magnetischen Aufzeichnung • Phänomene: Diamagnetismus, Paramagnetismus Ferromagnetismus Paramagnetismus, • auf dem Ferromagnetismus basiert das Prinzip der magnetischen Speicherung • die Weiß‘schen Bezirke eines ferromagnetischen Materials werden durch ein äußeres magnetisches Feld ausgerichtet • nach Entfernen des äußeren Feldes bleibt die makroskopische Magnetisierung erhalten WS 2008/2009 Technische Grundlagen der Informatik 4 Hystereseschleife WS 2008/2009 Technische Grundlagen der Informatik 5 Ferromagnete • nach Entfernen des äußeren magnetischen Feldes bleibt eine Magnetisierung erhalten, die als Remanenz bezeichnet wird g Entmagnetisierung g g muss • für die vollständige ein entgegen gesetztes Magnetfeld angelegt werden,, das mit einer Stärke angelegt g g werden, die als Koerzivität bezeichnet wird Curie Temperatur verschwinden die • bei der Curie-Temperatur ferromagnetischen Eigenschaften schlagartig WS 2008/2009 Technische Grundlagen der Informatik 6 Prinzip der Speicherung • Zur Speicherung der Daten werden die magnetischen Speichermedien in g Gebiete eingeteilt. • Die Gebiete speichern jeweils ein Bit. • Durch D h di die A Ausrichtung i ht d des G Gebietes bi t wird die Wertigkeit des zugeordneten Bits codiert. WS 2008/2009 Technische Grundlagen der Informatik 7 Durchführung von Lesen und Schreiben • Bei konstantem Stromfluss durch eine Spule wird ein Magnetfeld erzeugt (Elektromagnet). (Elektromagnet) • Mit einem Elektromagneten können die Daten eingeschrieben werden. • Ein sich veränderndes Magnetfeld g induziert eine elektrische Spannung. • Zum Auslesen wird der Spannungsverlauf ausgewertet. WS 2008/2009 Technische Grundlagen der Informatik 8 Speichermedien • Magnetbänder: sequentieller Zugriff, Backup, Streamer, langsamer Zugriff • Magnetplatten: zweidimensionale J ti Justierung d des S Schreib-/Lesearms, h ib /L Speicherung großer Datenmengen, Festplatten, (Floppy), schneller Zugriff WS 2008/2009 Technische Grundlagen der Informatik 9 Prinzip der magnetischen Speicherung p g WS 2008/2009 Technische Grundlagen der Informatik 10 Optimierung p g • möglichst kleiner Spalt und geringer Abstand zwischen Schreib-/Lesekopf Schreib /Lesekopf damit kleine Gebiete magnetisiert werden können • in Diskettenlaufwerken schleift der Kopf direkt auf der Oberfläche • bei Festplatten fliegt der Kopf über die Platte • der Abstand wird über ein Luftpolster realisiert WS 2008/2009 Technische Grundlagen der Informatik 11 Organisation von Festplatten • Festplatten p sind aus einem Plattenstapel p aufgebaut. • Jeder Kopf arbeitet auf einer Oberfläche. • Jede Oberfläche ist in konzentrische Kreise aufgeteilt, die als Spuren oder Tracks bezeichnet werden werden. • Die äquivalenten Spuren auf allen Oberflächen werden als Zylinder bezeichnet bezeichnet. • Die Spuren sind in Sektoren eingeteilt. • Sektoren sind die kleinste Einheit Einheit, die gelesen und geschrieben werden können (bspw. 512 Bytes). WS 2008/2009 Technische Grundlagen der Informatik 12 Beispiel Seagate Cheetah 36 • 3,5 Inch Disk • 36,4 36 4 GByte GB t Kapazität K ität • 10.000 Umdrehungen/Minute • 18,3 bis 28 MByte/s interne Datentransferrate • 9.772 Zylinder (Spuren) • 71.132.960 Sektoren insgesamt g • Mittlere Zugriffszeiten: Lesen 5.2 ms, Schreiben 6 6,0 0 ms WS 2008/2009 Technische Grundlagen der Informatik 13 Prinzip p der optischen p Speicherung p g WS 2008/2009 Technische Grundlagen der Informatik 14 Optische Speicherung • Halbleiterlaser tastet Oberfläche der CDROM ab. • Im Grundzustand reflektiert die Oberfläche den Strahl ohne signifikante Streuung. • Zur Datenspeicherung werden in die Oberfläche kleine Vertiefungen eingebracht, di als die l Pit b bezeichnet i h t werden. d • Jeder Übergang von Pit zur nicht veränderten Oberfläche die als Land be Oberfläche, bezeichnet eichnet wird, ird kann detektiert werden. WS 2008/2009 Technische Grundlagen der Informatik 15 CD R(ecordable) CD-R(ecordable) • Einsatz einer organischen Schicht zur Veränderung der Reflektionseigenschaften des Mediums. • Bei Erhitzung durch den Schreiblaser g Blasen,, die die bilden sich winzige Reflektionseigenschaften verändern. • Der Schreibvorgang ist irreversibel irreversibel. WS 2008/2009 Technische Grundlagen der Informatik 16 CD-ReWritable (CD-RW) ( ) • Die Reflektionseigenschaften werden mit Hilfe einer Phasenwechselschicht manipuliert. • Hier wird die Kristallstruktur des des Materials verändert. ä d t • Mit dem Laser wird ein kleiner Bereich auf 600 Grad Celsius erhitzt erhitzt. • Bei sehr schneller Abkühlung wird die Ausbildung einer kristallinen Struktur verhindert. • Die kristalline Struktur kann durch eine mittlere Temperatur, die eine Ausrichtung der Atome erlaubt, wieder ieder hergestellt werden. erden • DVDs arbeiten nach ähnlichen Prinzipien wie CDs. WS 2008/2009 Technische Grundlagen der Informatik 17 Magnetooptische g p Laufwerke • Das Prinzip der Beeinflussung der Polarisation elektromagnetischer g Wellen durch Magnetfelder g wird ausgenutzt. • Die Polarisierung von linear polarisiertem Licht kann durch Polarisationsfilter ermittelt werden werden. • Das Speichermedium ist ein Ferromagnetikum. • Zum Speichern p wird das Ferromagnetikum g auf die CurieTemperatur erwärmt und die Elementarmagnete anschließend mit Hilfe eines äußeren Magnetfeldes g ausgerichtet. • MO-Medien sind sehr sicher, da Ferromagnetika verwendet werden, die unterhalb der Curie-Temperatur nicht magnetisiert werden können können. • Zur Löschung der Daten wird gleichzeitig eine hohe Temperatur und ein Magnetfeld benötigt. WS 2008/2009 Technische Grundlagen der Informatik 18 Hazards • Kurzzeitige und unerwartete Änderungen Ä g g der Werte auf Signalleitungen. • Eine Schaltung, die eine Gefahr (Hazard) enthält hat das Potential einen Störimpuls enthält, von kurzer Dauer (Glitch) zu produzieren. • Hazards können zu instabilem Verhalten in g führen und müssen daher Schaltungen schon beim Entwurf vermieden werden. WS 2008/2009 Technische Grundlagen der Informatik 19 Typisierung von Hazards erwartet gestört negativer statischer Hazard positiver statischer Hazard dynamischer Hazard WS 2008/2009 Technische Grundlagen der Informatik 20 Entstehung von Hazards • Unterschiedliche Laufzeiten von Signalen in der Schaltung, die später kombiniert werden. • Als gleichzeitig angenommene Signaländerungen werden real zeitversetzt ausgeführt. WS 2008/2009 Technische Grundlagen der Informatik 21 Logik-Hazards (kombinatorisch) • Ein Eingangssignal verzweigt in der S h lt Schaltung. • In einem später zu durchlaufenden Gatter werden die zuvor verzweigten Signale wieder kombiniert. • Wenn auf den unterschiedlichen Signalpfaden g p unterschiedliche Laufzeiten benötigt werden, kann es zu Störimpulsen kommen. WS 2008/2009 Technische Grundlagen der Informatik 22 Beispiel X3 0 0 0 0 1 1 1 1 X2 0 0 1 1 0 0 1 1 X1 0 1 0 1 0 1 0 1 Y 0 1 0 1 1 1 0 0 Übergang von 101 zu 001 WS 2008/2009 PI1 = X 1 ∧ X 3 PI 2 = X 2 ∧ X 1 PI 3 = X 2 ∧ X 3 Technische Grundlagen der Informatik 23 Beispiel (Fortsetzung) Übergang von 101 zu 001 WS 2008/2009 Annahme A h (L (Laufzeiten): f it ) und/oder: 4ns Negation: 2ns Technische Grundlagen der Informatik 24 Beispiel (Lösung) Übergang von 101 zu 001 WS 2008/2009 Technische Grundlagen der Informatik 25 Vermeiden von Logik-Hazards • Erzeugung Minimalform • Wenn bei dem Übergang einer Komponente der aktive Primimplikant gewechselt wird, kann ein redundanter Primimplikant hinzugefügt werden werden, so dass der Übergang eliminiert wird. • Einsatz von getakteten Schaltungen WS 2008/2009 Technische Grundlagen der Informatik 26 funktionale Hazards • Kann bei gleichzeitigem Signalwechsel an mehreren Eingängen auftreten. • Mehrkomponentenwechsel Mehrkomponentenwechsel. • Das Ergebnis hängt von dem Ausgang d W des Wettlaufs ttl f ab. b • Dies kann zu Fehlfunktionen im System führen. WS 2008/2009 Technische Grundlagen der Informatik 27 Vermeiden von funktionalen Hazards • Überführung von MehrkomponentenMehrkomponenten übergängen in mehrere Einkomponentenübergänge • Einsatz von synchronen Schaltungen WS 2008/2009 Technische Grundlagen der Informatik 28 Fazit Hazards • Bei komplexen asynchronen Schaltungen ist die Wahrscheinlichkeit für Hazards hoch. hoch • Analyse von asynchronen Schaltungen bezüglich Hazards ist aufwendig. • In der Praxis dominiert vor diesem Hintergrund der Entwurf von synchronen Schaltungen g WS 2008/2009 Technische Grundlagen der Informatik 29 Klausur • • • • Termin: Fr 13.02.2009, 14:15-15:45 Anmeldung: bis 25 25.01.2009 01 2009 Abmeldung: bis 09.02.2009 Ort: WS 2008/2009 Technische Grundlagen der Informatik 30 Bedingungen zur Teilnahme • Testiertes Praktikum (P‘s werden erst Ende der Woche in das OBS eingetragen werden – hoffentlich!) • Anmeldung • Identität • körperliches Wohlbefinden WS 2008/2009 Technische Grundlagen der Informatik 31 Ausrüstung • 1 DIN A4 Blatt (Vorder- und Rückseite von Hand beschrieben, Kopien sind nicht zugelassen) • Studentenausweis S • Personalausweis • Taschenrechner sind nicht zugelassen g und Bleistift • Radiergummi • farbige Stifte WS 2008/2009 Technische Grundlagen der Informatik 32 Organisatorisches • B Beschriften h ift Si Sie jjede d S Seite it d der Kl Klausur mit it Name und Matrikelnummer. • Die Züge C und D schreiben die selbe Klausur. • Von der Klausur existieren zwei Versionen (A (A, B). • Ergebnisse g der Klausur werden auf der TGIMaterialien Seite zur Verfügung gestellt (Matrikelnummer, Note). Bei Abweichungen zu den im OBS veröffentlichten Noten informieren Sie mich bitte! WS 2008/2009 Technische Grundlagen der Informatik 33 Lösungsstrategie g g • Lesen Sie die Aufgabenstellung vollständig (!) und d aufmerksam! f k ! • Beginnen Sie mit der Bearbeitung der Aufgaben, die Sie einfach lösen können. g enthält einen Hinweis • Hinweis: Jede Aufgabe auf die erreichbare Punktzahl. • Beantworten Sie die Fragen eindeutig! • Hinweis: Falsche Eintragungen können zu Punktabzug führen. führen • Mut zur Lücke! WS 2008/2009 Technische Grundlagen der Informatik 34 Lernstrategien • Lerngruppen • Einüben von Lösungsstrategien für typische Aufgabenstellungen Aufgabenstellungen. • Diskussion und Einüben der Darstellung von Zusammenhängen und Konzepten. • Memorieren der Eigenschaften g von zentralen Konzepten und Elementen. WS 2008/2009 Technische Grundlagen der Informatik 35 Viel Erfolg! WS 2008/2009 Technische Grundlagen der Informatik 36