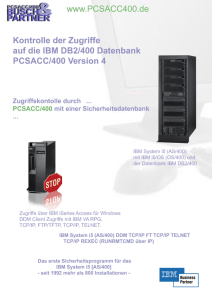

Interview - pcsacc/400

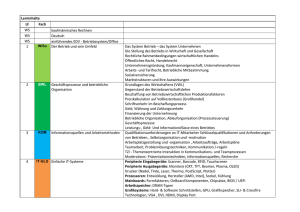

Werbung

AUSZUG AUS DV-Dialog | Ausgabe 1-2|2008 Mit Sicherheit nicht auf dem Trockenen sitzen Wie Trinks durch wirksamen Zugriffsschutz bei den wichtigen IT-Systemen für eine reibungslose Getränkelogistik sorgt VON TIM BUSCH A uf dem Trockenen sitzen würden weite Teile Deutschlands, würde es Firmen wie Trinks nicht geben. Das Traditionsunternehmen mit Hauptsitz in Goslar wurde bereits 1735 in Berlin gegründet und blickt auf 270 Jahre Erfahrung im Getränkegeschäft zurück. Fast 1.500 Mitarbeiter sorgen in 15 Niederlassungen in Deutschland dafür, dass der Handel und die Gastronomie zuverlässig, schnell und sicher mit Produkten von höchster Qualität versorgt werden. Daraus resultieren logistische Anforderungen, die mit moderner IT bewältigt werden. „Die IT muss dazu schnell, zuverlässig und – vor allem – sicher geschützt arbeiten“, erklärt Detlef Waschke, Leiter der IT-Softwareentwicklung beim Getränkelogistiker Trinks, der dazu auf ein heterogenes IT-Umfeld setzt. Alle zentralen Anwendungen laufen auf einem i5-Modell 550, das – da das Die Phasen Initialisierung, Implementierung und Test dauerten sechs Wochen Thema Hochverfügbarkeit im Hause groß geschrieben wird – gespiegelt ist. Auch die Systeme der Niederlassungen auf einem iSeries-Modell 825 sind ebenfalls in Goslar stationiert und ebenfalls aus Gründen der Hochverfügbarkeit gespiegelt. Daneben setzt Trinks ein normales Windows-Umfeld unter Einbeziehung von Lotus Notes ein. Diese IT-Infrastruktur soll – möglichst perfekt – gegen unerwünschte Zugriffe, Miss- brauch oder versehentliche Fehlbedienungen geschützt sein, ohne dass der Zugriff auf das zentrale System von den Niederlassungen aus unnötig erschwert wird. Von Anfang an hat man bei Trinks daher der internen Systemsicherheit größtmögliche Priorität eingeräumt. Der Einsatz einer Security-Lösung war unumgänglich, da man etwaige Probleme schnell erkennen und von vornherein im Griff haben wollte, beispielsweise den Zugriff auf firmensensible Daten. Insbesondere sollten unkontrollierte Up- bzw. Downloads von Daten verhindert werden, ebenso aber auch gewollte und ungewollte Datenmanipulationen. Schlussendlich mussten die Systeme natürlich auch vor dem Zugriff von außen durch eine Firewall geschützt werden. Hier sei kurz angeführt, dass national/international oft Konzernvorgaben wie etwa Basel II im Bankenbereich, SOX (Sarbanes-Oxley Act), eben AUSZUG 2 auf Konzernebene, oder auch die Frage der Versicherungshaftung im Worst-Case, ein Handeln erfordern. Der anders nicht kontrollierbare Zugriff auf die OS/400-Datenbanken hat vor diesem Hintergrund letztendlich bei Trinks zur Einführung einer OS/400-basierten Sicherheitssoftware geführt: Die Zutrittkontrollsoftware PCSACC/400 von der Firma Busch & Partner. Das umgangssprachlich oft „BuschTool“ genannte Paket bietet u.a. Kontroll- zwei Wochen intensiv geplant und umgesetzt.“ Betreut wird die Software heute von zwei Mitarbeitern, wobei auch hier das Prinzip des Hot-Backup beibehalten wurde, da insgesamt vier Mitarbeiter im Umgang mit dem Produkt geschult sind. „Nach vernünftiger Planung und Einrichtung zieht der Einsatz von PCSACC/400 keinen großen Mehraufwand im Tagesgeschäft nach sich, da die Pflege der Zugriffe im Produkt durch klare Vorgaben gesteuert ist“, zieht Waschke Bilanz. Dabei habe man nun einen klaren Vorteil durch die Möglichkeit Benutzer- oder Sicherheitsgruppen einzurichten, über die der Zugriff gesteuert wird. „Damit können wir ein großes Feld von Usern einfach und übersichtlich steuern und kontrollieren“, stellt der Leiter der Softwareentwicklung heraus. „Außerdem können wir den Ursprung von Datenmanipulation zurückverfolgen und dabei neben der Journalfunktion bis in die Bereiche der Datei/Teildateiebene sehr stark in die Tiefe gehen, wenn es nötig ist.“ Generell tendiere der Aufwand, den der Einsatz dieser Software nach der Einführung induziert „gegen Null, da sie sehr gut zu bedienen und logisch aufgebaut ist.“ < Über PCSACC/400 Sicherheitsrisiken schnell erkennen und minimieren möglichkeiten für Zugriffe mit IBM iSeries Access für Windows (via SQL, ODBC oder JDBC), Dateiübertragung vom/zum PC, IFSZugriffe, das Ausführen remoter Warteschlangen (RMTCMD, iSeries Navigator). Datenwarteschlangen bzw. Datenbereiche können damit genauso gut und einfach kontrolliert werden wie z.B. Zugriffe über Rumba/400-,Showcase-, DDM-, TCP/IP,TFTP, REXEC oder TCP/IP Telnet (inkl. 5250/Telnet). Die zentrale Steuerung des Systems in einem Programm und die damit verbundene Übersicht aller wichtigen Funktionen auf einen Blick macht laut Waschke das Arbeiten sehr angenehm, ebenso die Aufzeichnung der Datenbankanforderungen im „T“-estbetrieb. Hierbei wird gewährleistet, dass die Produktivumgebung bei der Einführung des Systems keinen Schaden nimmt. Auch die Möglichkeit, die Zugriffskontrolle im Green Screen-Mode zu administrieren (eine graphische Version ist für 2008 geplant), schätzt Waschke sehr. „Die Initialisierung, Implementierung und die Testphase schlugen mit sechs Wochen zu Buche“, erinnert sich Waschke an die Einführung der Sicherheitssoftware. „Anschließend wurde die Berechtigungssteuerung Die Software erlaubt nur Zugriffe, die in einer Sicherheitsdatenbank gespeichert sind. Objektberechtigungen werden nicht verändert, alle bisherigen Programme unter i5/OS (bzw. OS/400) laufen problemlos weiter. Dennoch wird in kürzester Zeit eine absolute Kontrolle über alle Zugriffe auf DB2/400-Daten möglich. Die Installation ist einfach; Zugriffe werden automatisch aufgezeichnet und täglich in Zugriffsrechte umgesetzt. Dadurch lernen die Überwachungsprogramme und protokollieren nur noch neue Zugriffe. Deshalb bleiben die Protokolldateien klein, auch weil gelöschter Plattenplatz wieder verwendet wird. Dabei können die einzelnen Datenrechte zugeordnet werden, und die Kontrolle ist bis zur Teildatei möglich. Neben Datenbankzugriffen werden auch IFS-Zugriffe kontrolliert, ebenso Befehle durch PCs und remote System i5- bzw. AS/400-Server, Datenwarteschlangen, TCP/IP FTP-Datenbankzugriffe und TelnetSitzungen (5250/ TELNET). PCSACC/400 basiert auf OS/400 V4R3 und wurde bis V5R4 getestet. Desweiteren ist die Software komplett mehrsprachig und unterstützt Deutsch 2929, Deutsch International 2939 und US Englisch 2924. www.pcsacc400.de DV-Dialog 1-2/2008 | 16. Januar 2008