Theoretische Informatik

Werbung

Theoretische Informatik

Prof. Dr. Jürgen Cleve

Hochschule Wismar

24. August 2015

Inhaltsverzeichnis

1

TI – Einführung

2

Grundlagen

3

Automatentheorie

4

Logik

5

Komplexität

6

Berechenbarkeit & Entscheidbarkeit

Infos

Folien, Übungen etc. in Stud.IP

Modul TI

in ILIAS, viele Zusatzinfos (Videos, Tests)

Lehrveranstaltungen 2 V + 2 Ü

Prüfung

Klausur 120 min

Literatur

Skript, dort auch weitere Literatur

1 TI – Einführung

Theoretische Informatik

24. August 2015

Inhaltsverzeichnis

1

TI – Einführung

2

Grundlagen

3

Automatentheorie

4

Logik

5

Komplexität

6

Berechenbarkeit & Entscheidbarkeit

1 TI – Einführung

Theoretische Informatik

24. August 2015

Inhaltsverzeichnis – Kapitel 1

1

TI – Einführung

Einordnung von TI

Inhalte von TI

TI – Motivation

1 TI – Einführung

Theoretische Informatik

Folie 1-1 (6)

TI – Einführung

The sum of the intelligence on the planet remains a

constant; the population, however, continues to grow.

Mr. Cole’s Axiom

1 TI – Einführung

Theoretische Informatik

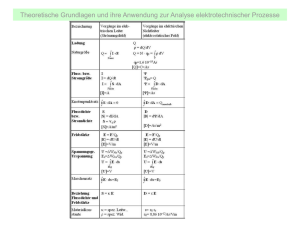

1.1 Einordnung von TI

Was ist Informatik?

Definition 1.1 (Informatik; Meyers Neues Lexikon, 1993)

Informatik ist die Wissenschaft von der automatischen

Informationsverarbeitung mit Hilfe von Computern, insbesondere

dem Entwurf und der Formulierung von Algorithmen in

angemessenen Sprachen sowie

ihre physische Realisation.

Folie 1-2 (7)

1 TI – Einführung

1.1 Einordnung von TI

Theoretische Informatik

Folie 1-3 (8)

Informatik und die reale Welt

Reale Welt

Objekte

Handlungen

Eigenschaften (von Objekten)

Beziehungen (zwischen Objekten)

Informatik

Daten

Algorithmen

Attribute (von Daten)

Relationen (zwischen Daten)

1 TI – Einführung

Theoretische Informatik

1.1 Einordnung von TI

Folie 1-4 (9)

Teilgebiete der Informatik

Technische Informatik

Theoretische Informatik

Informatik

Praktische Informatik

Angewandte Informatik

1 TI – Einführung

1.2 Inhalte von TI

Gegenstand der Vorlesung

;

theoretische Grundlagen und Konzepte der Informatik

Grundbegriffe, inkl. Graphen

Automaten

formale Sprachen

Algorithmen

Berechenbarkeit

Komplexität

Logik

Theoretische Informatik

Folie 1-5 (10)

1 TI – Einführung

Theoretische Informatik

1.3 TI – Motivation

Folie 1-6 (11)

Wozu TI ??

TI ist Philosophie.

I

I

I

I

Welche Probleme sind unlösbar?

Welche Probleme sind theoretisch lösbar, praktisch unlösbar?

Was ist Berechenbarkeit?

Was ist Indeterminismus, Zufall?

TI ist praxisrelevant.

I

I

I

I

I

TI liefert Methodik.

TI stellt Berechnungsmodelle wie endliche Automaten bereit.

TI liefert einen guten Zugang zum Zufall.

TI gibt uns eine klare, unmissverständliche Sprache.

TI liefert Grundlagen für die Softwareverifikation.

TI-Resultate haben lange Lebensdauer.

I

I

I

TI liefert relativ stabiles Wissen.

TI enthält fundierte Techniken.

. . . losgelöst von bestimmten Produkten.

TI fördert das (formale) Denken.

1 TI – Einführung

Theoretische Informatik

1.3 TI – Motivation

Folie 1-7 (12)

Motto der Vorlesung

Nichts ist so praktisch wie eine gute Theorie.

2 Grundlagen

Theoretische Informatik

24. August 2015

Inhaltsverzeichnis

1

TI – Einführung

2

Grundlagen

3

Automatentheorie

4

Logik

5

Komplexität

6

Berechenbarkeit & Entscheidbarkeit

2 Grundlagen

Theoretische Informatik

24. August 2015

Inhaltsverzeichnis – Kapitel 2

2

Grundlagen

Mengen

Relationen

Funktionen

Formale Sprachen

Graphen

Zusammenfassung (Grundlagen)

Aufgaben (Grundlagen)

2 Grundlagen

Theoretische Informatik

Folie 2-1 (15)

Grundlagen

Wenn Eins besonders groß ist, ist es beinahe so groß wie

ein bisschen Zwei.

Murphys mathematisches Axiom

Arthur Bloch, Murphy’s Law, 1981

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Folie 2-2 (16)

Mengen

Menge ist eine Zusammenfassung von Objekten

Schreibweise: {x , y , . . .}

Element-Beziehung (∈) : x ∈ M, wenn M = {. . . , x , . . .}

Gleichheit von Mengen

Leere Menge, Darstellung als {} oder 0/

Teilmengen (⊂), echte Teilmengen

Es gibt endliche (alle lebenden Menschen) und unendliche (Zahlen)

Mengen.

Mengen werden i.allg. durch Eigenschaften beschrieben:

M = {x ∈ IN | x ≤ 6}

Video 25/5

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Folie 2-3 (17)

Mengen

Beispiel 2.1 (Mengen)

Menge aller geraden Zahlen: {0, 2, 4, 6, . . .}

Menge aller Zeichenketten über dem Alphabet {a, b}:

{e, a, b, aa, bb, ab, ba, aaa, aab, . . .}

Alle Studenten von WI12: {Klaus, Erwin, Anne, Petra, . . . }

M = {(x , y ) ∈ IN × IN | x ∗ y ist gerade}

/ nicht die leere Menge ist, sondern die

Beachten Sie, dass {0}

Menge, die die leere Menge als (einziges) Element enthält.

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Mengenoperationen

Vereinigung (∪)

Durchschnitt (∩)

Mengendifferenz (\)

Symmetrische Mengendifferenz (−)

Mengenkomplement (A oder Ac )

Folie 2-4 (18)

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Mengenoperationen

Beispiel 2.2 (Mengenoperationen)

{3, 2, 1} ∪ {3, 4, 5} = {1, 2, 3, 4, 5}

{1, 2, 3} ∩ {3, 4, 5} = {3}

{2, 1, 3} \ {3, 4, 5} = {1, 2}

{1, 2, 3} − {3, 4, 5} = {1, 2, 4, 5}

Sei die Grundmenge {1, 2, 3, 4, 5, 6, 7, 8, 9, 10}, dann ist

{3, 4, 5} = {1, 2, 6, 7, 8, 9, 10}

Folie 2-5 (19)

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Folie 2-6 (20)

Eigenschaften von Mengenoperationen – 1

Idempotenz

Kommutativität

Assoziativität

Distributivität

Absorption

Identität

(Grundmenge X )

A∪A = A

A∩A = A

A∪B = B∪A

A∩B = B∩A

(A ∪ B ) ∪ C = A ∪ (B ∪ C )

(A ∩ B ) ∩ C = A ∩ (B ∩ C )

(A ∪ B ) ∩ C = ( A ∩ C ) ∪ (B ∩ C )

(A ∩ B ) ∪ C = ( A ∪ C ) ∩ (B ∪ C )

A ∪ (A ∩ B ) = A

A ∩ (A ∪ B ) = A

A ∩ 0/ = 0/

A∪X = X

Tabelle 1: Eigenschaften von Mengenoperationen – 1

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Folie 2-7 (21)

Eigenschaften von Mengenoperationen – 2

Involution

DeMorgans Law

Gesetz vom Widerspruch

Gesetz vom ausgeschlossenen Dritten

A=A

A \ (B ∩ C ) = (A \ B ) ∪ (A \ C )

A \ (B ∪ C ) = (A \ B ) ∩ (A \ C )

(A ∪ B ) = A ∩ B

(A ∩ B ) = A ∪ B

A ∩ A = 0/

A∪A = X

Tabelle 2: Eigenschaften von Mengenoperationen – 2

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Folie 2-8 (22)

Weitere Begriffe

Disjunktheit: A ∩ B = 0/

Potenzmenge: 2B = { A | A ⊂ B } (Menge aller Teilmengen)

Abgeschlossenheit von Mengen bezüglich Operationen:

x , y ∈ M , dann x op y ∈ M

Größe einer Menge: |M |

2 Grundlagen

Theoretische Informatik

2.1 Mengen

Folie 2-9 (23)

Mengeneigenschaften

Beispiel 2.3 (Mengeneigenschaften)

Die Mengen {1, 2, 7, 8, 9, 10} und {2, 3, 4, 5} sind nicht disjunkt.

Die Mengen {1, 7, 8, 9, 10} und {2, 3, 4, 5} sind disjunkt.

/ {1}, {2}, {3}, {1, 2}, {1, 3}, {2, 3}, {1, 2, 3}}

2{1,2,3} = {0,

Die natürlichen Zahlen sind bezüglich der Addition

abgeschlossen.

Zur Darstellung von Mengen eignen sich die sogenannten

Venn1 -Diagramme.

1

John Venn, 1834-1923

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-10 (24)

Relationen

Beispiel-Relation:

verheiratet_mit =

{(Adam,Beate), (Claus,Dana), (Ernst,Franzi)}.

Kartesisches Produkt (Kreuzprodukt):

A × B = {(a, b) | a ∈ A, b ∈ B }

Oder:

A × B × C × D = {(a, b, c , d ) | a ∈ A, b ∈ B , c ∈ C , d ∈ D }

Das Kreuzprodukt ist also die Menge aller möglichen Kombinationen

aus den vorgegebenen Mengen.

Jede Relation ist eine Teilmenge des Kreuzprodukts über den

Grundmengen:

R ⊂ S1 × ... × Sn

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-11 (25)

Relationen

Beispiel 2.4 (Relationen)

Die Relation ist_verheiratet:

{(gert, inge), (uwe, petra), (wolfgang, gerda) . . .} ⊂

Männer × Frauen.

Die Relation ist_Teiler_von:

{(1, 1), (1, 2), (2, 2), (2, 4), (2, 6), (3, 6), . . .} ⊂ IN × IN.

{1, 2} × {a, b, c } = {(1, a), (2, a), (1, b), (2, b), (1, c ), (2, c )}

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-12 (26)

Relation – Student

Beispiel 2.5 (Relation – Student)

Die Relation student:

Matrikel

104526

103556

113576

104920

...

Name

Arnhold

Börne

Cäsar

Dönhoff

...

Vorname

Anton

Carl-Friedrich

Cleopatra

Dörte

...

Studiengang

MMT

WI

MMT

WI

...

student ⊂ Matrikel × Namen × Vornamen × Studiengänge

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-13 (27)

Eigenschaften von 2-stelligen Relationen

Betrachten nur 2-stellige Relationen über gemeinsamer

Grundmenge: R ⊂ A × A.

z.B. Kleiner-Relation auf natürlichen Zahlen: <IN ⊂ IN × IN.

Schreibweise: x R y an Stelle von (x , y ) ∈ R

. . . x < y an Stelle von (x , y ) ∈<

Welche Eigenschaften können 2-stellige Relationen haben?

Reflexivität: Für alle x ∈ A gilt: xRx.

Andere Formulierung: Es gibt kein x ∈ A, für welches nicht gilt:

xRx.

Symmetrie: Für alle x , y ∈ A gilt: Falls xRy , so gilt auch y Rx.

Andere Formulierung: Es gibt keine x , y ∈ A, für die xRy gilt,

jedoch nicht y Rx.

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-14 (28)

Eigenschaften von 2-stelligen Relationen

Antisymmetrie: Für alle x , y ∈ A gilt: Falls xRy und y Rx, so gilt

x=y .

Andere Formulierung: Es gibt keine x , y ∈ A, für die xRy und

y Rx gilt, jedoch nicht x=y .

Transitivität: Für alle x , y , z ∈ A gilt: Falls xRy und y Rz, so gilt

auch xRz.

Andere Formulierung: Es gibt keine x , y , z ∈ A, für die xRy und

y Rz gilt, jedoch nicht xRz.

Äquivalenzrelation (reflexiv, symmetrisch, transitiv)

Ordnungsrelation (reflexiv, antisymmetrisch, transitiv), (partiell,

total)

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-15 (29)

Partielle / totale Ordnungsrelationen

Totale Ordnungsrelation: zwei beliebig gewählte Elemente (x, y)

müssen immer vergleichbar sein, d.h. es muss xRy oder yRx

gelten.

Partielle Ordnungsrelation: Unvergleichbarkeit zugelassen.

Relation ist_teiler_von: partielle Ordnungsrelation, da

beispielsweise weder 3|7 noch 7|3 gilt.

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Äquivalenz- / Ordnungsrelationen

Beispiel 2.6 (Relationen)

Kandidaten für Äquivalenzrelationen sind beispielsweise:

gleiche_haarfarbe

geschwister_von

Kandidaten für Ordnungsrelationen sind:

≥

klüger_als

Prüfen Sie die Eigenschaften.

Folie 2-16 (30)

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-17 (31)

Aufgaben

Aufgabe 2.1 (Relationen)

Sind folgende Aussagen korrekt?

Die Relation ist_verheiratet ist weder reflexiv noch transitiv.

Die Relation „x ist Teiler von y“ ist reflexiv und transitiv, jedoch

nicht symmetrisch.

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-18 (32)

Graphische Darstellung von 2-stelligen Relationen

Bemerkung 2.1 (Graphische Darstellung)

2-stellige Relationen lassen sich graphisch darstellen (Abb. 1).

c

a

{(a,b), (f,b), (c,d)}

f

b

d

Abb. 1: Relationen – Beispiel

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-19 (33)

Hüllenbildung auf 2-stelligen Relationen

Bei der Hüllenbildung wird eine Relation um Elemente erweitert, so

dass eine bestimmte Eigenschaft gilt.

transitive Hülle

reflexive Hülle

symmetrische Hülle

Beachten Sie:

Bei der Hüllenbildung muss man auch die neuen Kanten

betrachten.

Nur die Erweiterungen, die zwingend nötig sind, nicht mehr!

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-20 (34)

Hüllenbildung auf 2-stelligen Relationen

Wozu braucht man eine solche Hülle?

Betrachten ein Computer-Netzwerk.

Möchten untersuchen, ob man von jedem Computer zu jedem

anderen kommt.

Die direkten Verbindungen der Computer seien durch die

Relation R dargestellt: Zwischen a und b besteht also eine

direkte Verbindung, wenn (a, b) ∈ R.

Wie bekommt man auch die indirekten Verbindungen?

reflexive, transitive Hülle von R

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-21 (35)

Hüllenbildung

0

21

2

0

1

1

0

0

1

2

1

0

0

1

0

21

0

1

1

10

0

1

1

30

0

1

1

10

0

1

1

3 0

0

1

0

11

0

1

3

1

0

0

1

0

51

0

1

4

1

0

0

1

0

51

0

1

0

41

0

1

0

51

0

1

4

0

61

0

1

Ausgangs−Relation

6

1

0

0

1

reflexive Hülle

6

1

0

0

1

1

0

0

1

symmetrische Hülle

Abb. 2: Hüllenbildung – Beispiel 1

0

11

0

1

0

31

0

1

1

0

0

1

0

51

0

1

4

6

1

0

0

1

transitive Hülle

2 Grundlagen

Theoretische Informatik

2.2 Relationen

Folie 2-22 (36)

Relationen – weitere Eigenschaften

Es gibt eine Reihe weiterer Eigenschaften von zweistelligen

Relationen R ⊂ A × B:

linkstotal

Zu jedem a gibt es (mind.) ein b, so dass (a, b) ∈ R.

rechtstotal

Zu jedem b gibt es (mind.) ein a, so dass (a, b) ∈ R.

linkseindeutig Falls (a1 , b) ∈ R und (a2 , b) ∈ R, dann a1 = a2 .

rechtseindeutig Falls (a, b1 ) ∈ R und (a, b2 ) ∈ R, dann b1 = b2 .

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Funktionen

Funktion – spezielle 2-stellige Relation

Wichtige Eigenschaft: Eindeutigkeit

Zu jedem a existiert höchstens ein b, so dass (a, b) ∈ R gilt.

a . . . Urbild

b . . . Bild

Folie 2-23 (37)

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-24 (38)

Eigenschaften von Funktionen

totale

Funktion: Zu jedem Urbild gibt es genau ein Bild.

partielle

Funktion: Nicht zu jedem Urbild muss es ein Bild geben.

injektive

Funktion: Zu jedem Bild gibt es höchstens ein Urbild.

surjektive

Funktion: Zu jedem Bild gibt es mindestens ein Urbild.

bijektive

Funktion: total, injektiv und surjektiv

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-25 (39)

Funktionen

1

0

11

00

00

11

1

0

1

0

0

1

00

11

11

00

nicht injektiv

nicht total

111

00

1

0

0

0

1

0

1

11

00

11 0

00

1

11

00

1

0

nicht surjektiv

00

11

1

0

01

1

0

0

1

1

0

11 00

00

00 11

11

1

0

11

00

Abb. 3: Funktionen – Beispiel

bijektiv

1

0

1

0

1

0

1

0

00

11

011

1

00

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-26 (40)

Funktionen

Beispiel 2.7 (Funktionen)

Addition von natürlichen Zahlen: plus : IN × IN → IN

Absolutbetrag auf ganzen Zahlen: abs : ZZ → IN

Maximum von 4 reellen Zahlen: max : IR × IR × IR × IR → IR

Sind diese Funktionen injektiv, surjektiv, total?

Man verwendet als Abkürzung für IN × IN × . . . × IN häufig: INk .

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-27 (41)

Funktionen

Bemerkung 2.2 (Injektivität, Surjektivität)

Wie kann man sich Injektivität und Surjektivität vorstellen?

Ist eine Funktion f injektiv, so ist ihre Umkehrfunktion f −1

wohldefiniert, denn zu jedem Bild gibt es maximal ein Urbild. Sie

kann jedoch partiell sein.

Ist die Funktion f zusätzlich noch surjektiv, dann ist f −1 sogar

total.

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-28 (42)

Beispiel 2.8 (Injektivität, Surjektivität)

Die Funktion vater_von ist nicht injektiv, denn ihre

Umkehrabbildung vater_von−1 ist nicht eindeutig.

Die Funktion ehepartner_von ist in Deutschland injektiv, denn

man kann nicht 2 Ehepartner haben. Die Umkehrabbildung

ehepartner_von−1 ist eindeutig. Sie ist jedoch partiell.

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-29 (43)

Weitere Begriffe

Definitionsbereich, Wertebereich von Funktionen

endliche und unendliche Mengen

Kardinalität einer Menge

Abzählbarkeit, Überabzählbarkeit

Definition 2.3 (Abzählbarkeit)

Eine unendliche Menge heißt abzählbar, wenn eine surjektive

Abbildung von den natürlichen Zahlen auf die Menge existiert, sonst

heißt sie überabzählbar.

2 Grundlagen

Theoretische Informatik

2.3 Funktionen

Folie 2-30 (44)

Abzählbarkeit

Satz 2.4 (Abzählbarkeit)

Jede unendliche Teilmenge einer abzählbaren Menge ist wieder

abzählbar.

Die Vereinigung von endlich vielen abzählbaren Mengen ist

wieder abzählbar.

Beispiel 2.9 (Abzählbarkeit)

Die rationalen Zahlen sind abzählbar. (Beweis als Aufgabe)

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-31 (45)

Formale Sprachen

Alphabet (endliche Menge von Symbolen)

(endliche) Zeichenketten (Wörter, Strings) über einem Alphabet

leere Zeichenkette e, Teilzeichenkette

Länge einer Zeichenkette: |w |

Anzahl von Zeichen (a) in einer Zeichenkette w: |w |a

Konkatenation (Verknüpfung) von Zeichenketten (ist assoziativ)

Umkehrung einer Zeichenkette (reversal)

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-32 (46)

Formale Sprachen

Definition 2.5 (Formale Sprache)

Formale Sprache – eine Teilmenge der Menge aller endlichen

Zeichenketten über einem vorgegebenen Alphabet Σ.

Beschreibung:

L = {w ∈ Σ∗ |w hat die Eigenschaft P }

wobei die Eigenschaft P endlich beschreibbar sein muss.

(Σ∗ = Menge aller endlichen Zeichenketten über Σ, inkl. e)

Satz 2.6 (Abzählbarkeit)

Jede Sprache über einem endlichen Alphabet ist abzählbar.

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Operationen

Konkatenation (Produkt) von Sprachen

L1 • L2 = {x • y | x ∈ L1 und y ∈ L2 }

Kleenescher Abschluss (Kleene star): Vereinigung aller

endlichen Produkte der Sprache L mit sich selbst:

S

i

L∗ = ∞

i =0 L = {e} ∪ L ∪ (L • L) ∪ (L • L • L) ∪ . . ..

Folie 2-33 (47)

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-34 (48)

Operationen

Beispiel 2.10 (Stringoperationen)

{a, b} • {d , ff , g } = {ad , aff , ag , bd , bff , bg }

{a, bb}∗ = {e, a, bb, aa, abb, bba, bbbb, aaa, aabb, . . .} (Menge

aller endlichen Zeichenketten, gebildet aus den Bausteinen a /

bb).

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-35 (49)

2.4.1 Reguläre Ausdrücke

Reguläre Ausdrücke

Man kann Sprachen durch Ausdrücke der folgenden Form

beschreiben:

1

2

a∗ b∗ Menge der Zeichenketten, aufgebaut aus endlichen vielen

a (einschließlich 0) gefolgt von endlich vielen b (einschließlich 0).

a(a∗ ∪ b∗ )a+

I

I

I

3

Das 1. Zeichen ist ein a.

Dann folgt ein beliebiger String, gebildet entweder nur aus

a-Zeichen oder nur aus b-Zeichen (einschließlich dem leeren

String).

Danach kommen beliebig viele a, aber mindestens 1.

(a ∪ ab)∗ ∩ (a ∪ ba)∗ alle Zeichenketten, die sowohl durch den

ersten als auch den zweiten Ausdruck darstellbar sind.

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-36 (50)

2.4.1 Reguläre Ausdrücke

Reguläre Ausdrücke

Bemerkung 2.7 (Reguläre Ausdrücke)

an bm . . . n a, danach m b

an bn . . . n a, danach gleich viele b

Beispiel 2.11 (Reguläre Ausdrücke)

an+2 bn . . . Zunächst a, dann b. 2 a mehr als b.

am bn am . . . a, dann b, dann wieder a. Gleich viele a vor und nach

den b.

am bn , m ≥ n . . . a, dann b; mindestens so viele a wie b.

(a ∪ b)n , n ≥ 2 . . . Beliebig a/b; mindestens 2.

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-37 (51)

2.4.1 Reguläre Ausdrücke

Reguläre Ausdrücke

Reguläre Ausdrücke sind

die leere Menge,

die Wörter der Länge 1

sowie

Konkatenation, Vereinigung, Durchschnitt und Kleenescher

Abschluss von regulären Ausdrücken.

Darstellung:

Konkatenation a∗ • b∗ oder einfach a∗ b∗ .

Vereinigung

∪

Durchschnitt ∩

Kleene-Star

∗

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-38 (52)

2.4.1 Reguläre Ausdrücke

Reguläre Ausdrücke

Beispiel 2.12 (Reguläre Ausdrücke)

Der Ausdruck a(a∗ ∪ b∗ )b steht für die Zeichenketten, die wie folgt

aufgebaut sind:

Das 1. Zeichen ist ein a.

Dann folgt eine beliebige Zeichenkette, gebildet entweder nur aus

as oder nur aus bs (einschließlich dem leeren String).

Das letzte Zeichen ist ein b.

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-39 (53)

2.4.1 Reguläre Ausdrücke

Reguläre Ausdrücke – Typische Fehler

Beispiel 2.13 (Reguläre Ausdrücke – Typische Fehler)

a∗ ∩ b ∗

Alle Zeichenketten aus a UND alle Zeichenketten aus

b? NEIN.

String muss beiden Mustern a∗ und b∗ genügen: Nur

der leere String e.

a∗ ∪ b ∗

Zeichenketten, aufgebaut aus a und b, aber nicht

vermischt.

Jeder String ist aufgebaut aus NUR a oder NUR aus b.

(a ∪ b )∗

Nun dürfen a und b beliebig gemischt auftreten.

2 Grundlagen

Theoretische Informatik

2.4 Formale Sprachen

Folie 2-40 (54)

2.4.1 Reguläre Ausdrücke

Reguläre Ausdrücke

Beispiel 2.14 (Reguläre Ausdrücke)

regulärer Ausdruck

a∪b

(a ∪ b)(a ∪ b)

a(a ∪ b) ∪ b(a ∪ b)

(ab)∗

a∗ b ∗

a∗ ∪ b ∗

a∩b

a∗ ∩ b ∗

(a ∪ b)∗

(0 ∪ 1)∗ ∪ (a ∪ b)∗

a(ba)∗ b∗ ∩ (ab)∗ a∗

Sprache L

{a , b }

{aa, ab, ba, bb}

{aa, ab, ba, bb}

{(ab)n |n ≥ 0}

{am bn |m, n ≥ 0}

{an |n ≥ 0} ∪ {bn |n ≥ 0}

{}

{e}

beliebige Zeichenketten über a, b

bel. Strings nur aus 0/1 oder nur aus a/b

{a} ∪ {(ab)m an |m ≥ 1, n ≤ 1}

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-41 (55)

Königsberger Brückenproblem (Euler 1736)

Das Königsberger Brückenproblem geht auf Euler2 zurück. In

Königsberg gab es 7 Brücken. Die Aufgabe war, einen Rundweg zu

finden, so dass jede der 7 Brücken genau einmal überquert wird.

1

0

1

0

1

0

0

1

1

0

0

1

1

0

0

1

Abb. 4: Königsberger Brückenproblem

Ist das Problem lösbar?

2

Leonhard Euler, 1707-1783

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-42 (56)

Graphen – Bedeutung

Rechnernetze: Konfiguration, Routing etc.

Suche: Suchprobleme als Suche in Graphen

Tourenplanung, Verkehrsweg-Planung

Compiler

Datenbanken

Darstellung von zustandsorientierten Modellen

I

I

Automaten

Modellierung von Workflows

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-43 (57)

Beispiel-Graphen

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

0

1

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

1

0

Abb. 5: Beispiel-Graphen

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-44 (58)

2.5.1 Grundlagen und Grundbegriffe

Grundlagen und Grundbegriffe

Definition 2.8 (Graph)

Ein Graph ist definiert als Paar G = (K , V ), wobei

K eine nichtleere Menge von Knoten

und

V ⊂ K × K eine Menge von Kanten (Verbindungen) ist.

Wir sagen, zwischen den Knoten a und b besteht eine Verbindung,

wenn gilt: (a, b) ∈ V oder (b, a) ∈ V .

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-45 (59)

2.5.1 Grundlagen und Grundbegriffe

Gerichteter Graph

Definition 2.9 (Gerichteter Graph)

Ein gerichteter Graph ist definiert als Paar G = (K , V ), wobei

K eine nichtleere Menge

und

V ⊂ K × K ist.

Wir sagen, zwischen den Knoten a und b besteht eine Verbindung,

wenn gilt: (a, b) ∈ V .

Schlingen: Verbindungen der Form (a, a) ∈ V

bei gerichteten Graphen: zugelassen

bei ungerichteten Graphen: nein.

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-46 (60)

2.5.1 Grundlagen und Grundbegriffe

Komplement eines Graphen, Grad von Knoten

Definition 2.10 (Komplement eines Graphen)

Das Komplement eines Graphen G = (K , V ) ist definiert durch

Gc = (K , V 0 ), wobei V 0 = (K × K ) \ V .

Definition 2.11 (Grad)

Der Grad eines Knoten k : g (k ) eines ungerichteten Graphen (K , V )

ist die Anzahl, wie oft k in Kanten enthalten ist. Bei gerichteten

Graphen unterscheidet man zwischen g (k )+ (abgehende Kanten) und

g (k )− (ankommende Kanten).

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-47 (61)

2.5.1 Grundlagen und Grundbegriffe

Kantenzug, Weg, Kreis

Definition 2.12 (Kantenzug, Weg, Kreis)

Sei (v1 , v2 , . . . vn ) eine Folge von Kanten eines Graphen G. Man

bezeichnet diese Kantenfolge als

Kantenzug

falls es Knoten k0 , . . . , kn ∈ K gibt, so dass vi = ki −1 ki .

Weg

falls die ki paarweise verschieden sind.

geschlossenen Kantenzug falls k0 = kn

Kreis

falls im Kantenzug die ki paarweise verschieden sind.

2 Grundlagen

2.5 Graphen

Theoretische Informatik

Folie 2-48 (62)

2.5.1 Grundlagen und Grundbegriffe

Verbindbar, zusammenhängend

Definition 2.13 (Verbindbar, zusammenhängend)

Zwei Knoten a, b eines Graphen G = (K , V ) heißen verbindbar, wenn

es einen Kantenzug von a nach b gibt.

G heißt zusammenhängend, wenn jedes beliebige Knotenpaar

a, b ∈ K verbindbar ist.

Abstand von 2 Knoten: Länge des kürzesten Weges zwischen diesen.

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-49 (63)

2.5.1 Grundlagen und Grundbegriffe

Spezielle Graphen

Vollständige Graphen (Jeder Knoten ist mit jedem verbunden.)

Zyklische Graphen (Der Graph ist ein geschlossener Weg.)

Reguläre Graphen (Jeder Knoten hat den gleichen Grad.)

Ein kreisfreier gerichteter Graph wird als DAG bezeichnet

(directed acyclic graph).

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-50 (64)

2.5.1 Grundlagen und Grundbegriffe

Graphen

1

1

0

0

1

0

21

0

1

0

41

0

1

3

1

0

0

1

11

00

00 5

11

Abb. 6: Beispielgraph

Grad der Knoten: 1:4, 2:1, 3:3, 4:2, 5:2

Kantenzug (z.B.): 1-3-4-5-3, Weg (z.B.): 1-3-4-5

geschlossener Kantenzug (z.B.): 3-4-5-3-4-5-3

Kreis (z.B.): 3-4-5-3

Der Graph ist zusammenhängend.

Der Abstand zwischen 2 und 3 ist 2.

2 Grundlagen

2.5 Graphen

Theoretische Informatik

Folie 2-51 (65)

2.5.2 Bäume

Bäume

Definition 2.14 (Baum)

Ein Graph G = (K , V ) heißt Baum, falls es für jedes Paar a, b ∈ K

genau einen Weg von a nach b gibt.

Bäume sind also spezielle zusammenhängende Graphen.

In Bäumen gilt: Kantenanzahl = Knotenanzahl - 1

Bäume enthalten keine Kreise.

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-52 (66)

2.5.2 Bäume

Bäume

1

0

0

1

1

0

1

0

1

0

1

0

0 0

1

0 1

1

1

0

1

0

0

1

1

0

0

1

1

0

1

0

1

0

1

0

1

0

1

0

1

0

0

1

1

0

0

1

1

0

0

1

1

0

1

0

1

0

0

1

1

0

0

1

Abb. 7: Baum oder nicht ?

1

0

0

1

1

0

0

1

1

0

1

0

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-53 (67)

2.5.2 Bäume

Gerichteter Baum

Definition 2.15 (Gerichteter Baum)

gerichteter Graph G = (K , V ) heißt gerichteter Baum, falls

zugrundeliegender ungerichteter Graph ein Baum

Knoten eines gerichteten Baums mit Ausgangsgrad 0 heißt Blatt.

Knoten eines gerichteten Baumes heißt Wurzel, wenn von dort

aus jeder andere Knoten erreichbar

Gerichteter Baum heißt Wurzelbaum, wenn er genau eine

Wurzel besitzt.

Die Tiefe eines Wurzelbaums ist die maximale Entfernung eines

Blatts von der Wurzel.

Wurzelbaum heißt ausgeglichen (engl. balanced), wenn die

Tiefe der Blätter um maximal 1 differiert.

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-54 (68)

2.5.2 Bäume

Bäume

Ungerichtete Graphen als Datenstrukturen wenig sinnvoll.

Häufig findet man eine rekursive Definition von Bäumen.

Definition 2.16 (Baum)

Sei K eine Menge von Knoten.

Jeder Knoten e ∈ K ist ein Baum.

Seien b1 , . . . , bn Bäume. Dann ist auch tree(b1 , . . . , bn ) ein Baum.

Aufgabe 2.2 (Baum)

Welchem unserer Begriffe entspricht dies?

Was ist an dieser Definition nicht korrekt, auch wenn sie intuitiv

korrekt erscheint? Was muss man an dieser Definition verfeinern?

2 Grundlagen

Theoretische Informatik

2.5 Graphen

2.5.2 Bäume

Binäre Bäume

Definition 2.17 (Binärer Baum)

Ein binärer Baum ist ein gerichteter Baum mit der Eigenschaft:

Jeder Knoten hat maximal einen Ausgangsgrad von 2.

Folie 2-55 (69)

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-56 (70)

2.5.2 Bäume

Anwendungen von Bäumen

Hierarchische Dateisysteme (Directories und Subdirectories)

Ableitungsbäume (Compiler, Sprachverarbeitung)

Suchbäume

Bemerkung 2.18 (Ausgeglichener Binärbaum)

Ein Binärbaum heißt ausgeglichen (engl. balanced), wenn im Baum

bis zur vorletzten Ebene alle Knoten existieren, d.h. jeder Knoten bis

zur Ebene n-1 den Ausgangsgrad 2 hat.

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-57 (71)

2.5.3 Binäre Suchbäume

Binäre Suchbäume

Definition 2.19 (Binärer Suchbaum)

Ein binärer Suchbaum ist ein Binärbaum, wobei gilt:

Alle Elemente im linken Teilbaum sind kleiner als das Element

der Wurzel.

Alle Elemente im rechten Teilbaum sind größer als das Element

der Wurzel (oder gleich).

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-58 (72)

2.5.3 Binäre Suchbäume

Suchbaum – Beispiel

19

10

5

3

21

12

7

28

12

24

Abb. 8: Beispiel-Suchbaum

35

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-59 (73)

2.5.3 Binäre Suchbäume

Aufgaben

Aufgabe 2.3 (Suchbaum)

Wie kann man einen Suchbaum aufbauen?

Möglichkeit: den Baum „nach und nach “ aufbauen.

I

I

Zu Beginn: Baum besteht nur aus der 1. gegebenen Zahl.

Die zweite Zahl vergleicht man nun mit der 1. Zahl.

Kleiner

sonst

I

→ links mit neuer Kante einfügen,

→ rechts mit neuer Kante einfügen.

Und so weiter . . .

Sehen Sie Alternativen zu diesem Vorgehen?

2 Grundlagen

Theoretische Informatik

2.5 Graphen

Folie 2-60 (74)

2.5.4 Beispielprobleme und Algorithmen

Beispielprobleme und Algorithmen

Typische Aufgaben sind:

Weg suchen

Nachbarn bestimmen

Vorgänger bzw. Nachfolger in gerichteten Graphen bestimmen

2 Grundlagen

Theoretische Informatik

2.6 Zusammenfassung (Grundlagen)

Folie 2-61 (75)

Das sollten Sie wissen . . .

Zusammenfassung 2.20 (Grundlagen)

Mengen, -operationen und -relationen

Eigenschaften von Mengenoperationen und -relationen

endliche / unendliche Mengen

Relationen, Kreuzprodukt, Eigenschaften von 2-stelligen

Relationen

Hüllenbildung, Abgeschlossenheit

Funktionen und deren Eigenschaften

Formale Sprachen, reguläre Ausdrücke

Graphen – Grundlagen, typische Graphen

Graph, Baum – gerichtet und ungerichtet, binärer Suchbaum

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Aufgaben

Aufgabe 2.4 (Zeichenketten)

Wie definiert man mittels Rekursion

die Länge einer Zeichenkette (|w |),

die Anzahl von a in w (|w |a ),

das Umdrehen einer Zeichenkette (w R )?

Aufgabe 2.5 (Potenzmenge)

Berechnen Sie 2{1,2,3,4} und |2{1,2,3,4} | !

Folie 2-62 (76)

2 Grundlagen

2.7 Aufgaben (Grundlagen)

Theoretische Informatik

Folie 2-63 (77)

Aufgaben

Aufgabe 2.6 (Hülle)

Beschreiben Sie die Menge aller Spiele der 1. Fußball-Bundesliga als

Relation! Welche Eigenschaften hat diese Relation? Wie sehen die

reflexive und die transitive Hülle dieser Relation aus?

Aufgabe 2.7 (Funktionen)

Sei die Funktion f (x ) = x 2 auf den reellen Zahlen gegeben. Welche

Eigenschaften hat diese Funktion (partiell, total, injektiv, ...)? Welche

Eigenschaften hat diese Funktion auf den ganzen bzw. den

natürlichen Zahlen?

2 Grundlagen

2.7 Aufgaben (Grundlagen)

Aufgaben

Aufgabe 2.8 (Regulärer Ausdruck)

Wofür steht der Ausdruck (ab ∪ b)∗ ?

Aufgabe 2.9 (Kreuzprodukt)

Bilden Sie das Kreuzprodukt {1, 3} × {3, 1}

Theoretische Informatik

Folie 2-64 (78)

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Aufgaben

Aufgabe 2.10 (Abgeschlossenheit)

Sind folgende Mengen abgeschlossen bez. der folgenden

Operationen? Begründen Sie Ihre Aussagen!

1

Ungerade natürliche Zahlen / Subtraktion

2

Positive ganze Zahlen / Multiplikation

3

Negative ganze Zahlen / Subtraktion

4

Natürliche Zahlen / Division

Folie 2-65 (79)

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Aufgaben

Aufgabe 2.11 (Regulärer Ausdruck)

Was ist der Unterschied zwischen den regulären Ausdrücken:

a(a∗ ∪ b∗ )b

a(a ∪ b)∗ b

a(a∗ ∪ b∗ )∗ b

a(a∗ ∩ b∗ )∗ b

a(a ∪ b)+ b

a(a∗ ∪ b∗ )+ b

Welche Sprachen werden durch diese regulären Ausdrücke

beschrieben?

Folie 2-66 (80)

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Folie 2-67 (81)

Aufgaben

Aufgabe 2.12 (surjektiv/injektiv)

Sind folgende Funktionen auf den reellen Zahlen total, surjektiv bzw.

injektiv?

Betragsfunktion f (x ) = abs(x )

inverse Funktion f (x ) =

1

x

Multiplikation mit -1: f (x ) = −x

Addition: f (x , y ) = x + y

Division: f (x , y ) =

f (x , y ) = ex × y

x

y

2 Grundlagen

2.7 Aufgaben (Grundlagen)

Theoretische Informatik

Folie 2-68 (82)

Aufgaben

Aufgabe 2.13 (Grad eines Graphen)

Ist die Anzahl der Knoten geraden Grades in einem ungerichteten

Graphen stets gerade?

Aufgabe 2.14 (Zusammenhängende Graphen)

Sei G ein Graph mit n Knoten, für den jeder Knoten mindestens den

1

Grad n−

hat. Der Graph sei schlicht, d.h. er hat keine reflexiven oder

2

Doppelkanten. Zeigen Sie, dass G immer zusammenhängend ist!

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Folie 2-69 (83)

Aufgaben

Aufgabe 2.15 (Zusammenhängende Graphen)

Wenn ein Graph G nicht zusammenhängend ist, ist dann der

Komplementärgraph zusammenhängend? (Der Graph sei schlicht, er

hat also keine Doppelkanten oder reflexive Kanten.)

Aufgabe 2.16 (Komplementgraphen)

Finden Sie die jeweiligen Komplementgraphen und die transitiven

Abschlüsse (transitive Hülle) der folgenden Graphen!

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

1

0

0

1

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Folie 2-70 (84)

Aufgaben

Aufgabe 2.17 (Ungerichtete Bäume)

Wieviele (ungerichtete, nicht äquivalente) Bäume mit 5 Knoten

gibt es?

Wieviele Wurzeln kann ein gerichteter Baum haben?

Aufgabe 2.18 (Mengen und Relationen)

Sind folgende Aussagen über Mengen korrekt? Begründen Sie Ihre

Vermutung.

A × (B ∩ C ) = (A × B ) ∩ (A × C )

(A ∪ B ) × C = (A × C ) ∪ (B × C )

2 Grundlagen

Theoretische Informatik

2.7 Aufgaben (Grundlagen)

Aufgaben

Aufgabe 2.19 (Eigenschaften von Relationen)

Ist die Teilmengenbeziehung ⊂:

reflexiv,

symmetrisch,

antisymmetrisch,

transitiv?

Folie 2-71 (85)

3 Automatentheorie

Theoretische Informatik

24. August 2015

Inhaltsverzeichnis

1

TI – Einführung

2

Grundlagen

3

Automatentheorie

4

Logik

5

Komplexität

6

Berechenbarkeit & Entscheidbarkeit

3 Automatentheorie

Theoretische Informatik

24. August 2015

Inhaltsverzeichnis – Kapitel 3

3

Automatentheorie

Endliche Automaten

Kontextfreie Sprachen und Kellerautomaten

Turingmaschinen

Sprachen und Automaten – Ergänzungen

Zusammenfassung (Automaten)

Aufgaben (Automaten)

3 Automatentheorie

Theoretische Informatik

Folie 3-1 (88)

Automatentheorie

Drücken

Start

EIN

AUS

Drücken

Abb. 9: Tastschalter

3 Automatentheorie

Theoretische Informatik

Folie 3-2 (89)

Zustandsdiagramm – Telefon

klingelt Abheb

en

mt

m

ko

ver−

f

u

r

r

e

bunden

An

ruf auf

An legt

Ruhe

Auflegen

Teilnehmer nimmt ab

Ab

heb

Wählen

en

Auflegen

Abb. 10: Telefon

3 Automatentheorie

3.1 Endliche Automaten

Endliche Automaten

Die Hauptursache aller Probleme sind Lösungen.

Sevareids Gesetz

Arthur Bloch, Murphy’s Law, 1981

Theoretische Informatik

Folie 3-3 (90)

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-4 (91)

Endliche Automaten

(Endliche) Automaten als abstraktes Beschreibungsmittel

Endliche Automaten – eingeschränktes (Computer-)Modell

Viele praktische Probleme lassen sich mit endlichen Automaten

lösen.

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-5 (92)

3.1.1 Deterministische endliche Automaten

Deterministische endliche Automaten

Folgende Komponenten:

Endliches Eingabe-Band (Zeichen aus einem vorgegebenen

Alphabet)

Lesekopf (kann ein Zeichen lesen und dann eine Position nach

rechts rücken)

Eine „Blackbox“, die in Abhängigkeit vom eingelesenen Zeichen

ihren internen Zustand ändert.

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-6 (93)

3.1.1 Deterministische endliche Automaten

Deterministische endliche Automaten

Liest Zeichen für Zeichen (von links)

und kann nach jedem Zeichen seinen internen Zustand wechseln.

Wenn Bandende erreicht und Automat in einem der (vorher

festgelegten) Finalzustände

→ Zeichenkette auf dem Band: vom Automaten akzeptiert.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-7 (94)

3.1.1 Deterministische endliche Automaten

DFA

Beispiel 3.1 (DFA)

Automat, der Wörter akzeptiert (aufgebaut aus a und b), die

mindestens zwei a enthalten (als regulärer Ausdruck

b∗ ab∗ a(a ∪ b)∗ ):

( s , a ) → q1

(q1 , a) → q2

(q2 , a) → q2

1

3

5

Einziger Finalzustand ist hier q2 .

(s, b) → s

(q1 , b) → q1

(q2 , b) → q2

2

4

6

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-8 (95)

3.1.1 Deterministische endliche Automaten

Graphische Darstellung eines DFA

b

b

b

s

a

q1

a

q2

a

Abb. 11: Graphische Darstellung DFA

DFA-2a

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-9 (96)

3.1.1 Deterministische endliche Automaten

DFA – Abarbeitung

s

b

a

b

a

b

b

a

s

b

a

b

a

b

b

a

q1

b

a

b

a

b

b

a

q1

b

a

b

a

b

b

a

q2

b

a

b

a

b

b

a

q2

b

a

b

a

b

b

a

q2

b

a

b

a

b

b

a

q2

b

a

b

a

b

b

a

erstes a wurde gefunden

zweites a wurde gefunden

Band komplett eingelesen

Abb. 12: Abarbeitung DFA

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-10 (97)

3.1.1 Deterministische endliche Automaten

Komponenten eines DFA

Endliche Menge von Zuständen, die der Automat einnehmen

kann (K ).

Eingabeband: Zeichenketten aufgebaut aus Zeichen eines

Alphabets Σ.

In welchem Zustand befindet sich der Automat zu Beginn? s.

Wann wird eine Zeichenkette akzeptiert? Wenn

I

I

der gesamte String eingelesen und

der Endzustand des Automaten ein „ausgezeichneter“ Zustand ist

(Finalzustände F ).

Zustandsübergangsfunktion δ legt Folgezustand fest.

Aktueller Zustand + Zeichen auf dem Band → neuer Zustand.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-11 (98)

3.1.1 Deterministische endliche Automaten

DFA – Abarbeitung

Band

bbab

Endzustand

NICHT final

String nicht akzeptiert

b

b

s

a

q1

a

b

Abb. 13: Verarbeitung mit DFA

q2

a

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-12 (99)

3.1.1 Deterministische endliche Automaten

Deterministische endliche Automaten

Definition 3.1 (DFA)

Ein DFA ist ein Quintupel M = (K , Σ, δ, s, F ), wobei

K . . . eine endliche Menge von Zuständen,

Σ . . . ein endliches Alphabet,

s ∈ K . . . der Startzustand des Automaten,

F ⊂ K . . . die Finalzustände

und

δ . . . die totale Zustandsübergangsfunktion K × Σ → K ist.

Aufgabe 3.1 (Totalität)

Was bedeutet es, dass die Zustandsübergangsfunktion total sein soll?

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-13 (100)

3.1.1 Deterministische endliche Automaten

Darstellungsformen für DFA

Darstellungsformen:

Regeln

graphisch

Tabelle

Der Automat, der alle Wörter aus a/b akzeptiert, die mind. 2 a

enthalten, kann auch so dargestellt werden:

Zustand

s

q1

q2

Eingabe

a

b

q1

s

q2 q1

q2 q2

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-14 (101)

3.1.1 Deterministische endliche Automaten

DFA – Konfiguration

Definition 3.2 (DFA – Konfiguration)

Konfiguration: Paar (q , w )

interner Zustand des Automaten: q ∈ K

noch einzulesendes Band w ∈ Σ∗

Konfigurationsübergang: (q , w ) `M (q 0 , w 0 )

Automat M erreicht in einem Schritt aus dem Zustand q die

Nachfolgekonfiguration

w = σw 0 für ein σ ∈ Σ, so dass δ(q , σ) = q 0 .

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-15 (102)

3.1.1 Deterministische endliche Automaten

DFA – Konfiguration

Konfiguration (wenn das Band komplett gelesen): (q , e)

`∗M : reflexive, transitive Hülle von `M

K1 `∗M K2 bedeutet also, dass man in endlich vielen Schritten aus

der Konfiguration K1 in die Konfiguration K2 gelangt.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-16 (103)

3.1.1 Deterministische endliche Automaten

DFA – Konfiguration

Beispiel 3.2 (DFA – Konfiguration)

Automat, der Wörter akzeptiert (aufgebaut aus a und b), die

mindestens zwei a enthalten

Zustandsübergangsregeln:

(s, a) → q1

1

(s, b) → s

2

(q1 , a) → q2

3

(q1 , b) → q1

4

(q2 , a) → q2

5

(q2 , b) → q2

6

Einziger Finalzustand: q2 .

Zustand

s

s

q1

q1

q1

q1

q1

Band

babbbb

babbbb

babbbb

babbbb

babbbb

babbbb

babbbb

Regel

2

1

4

4

4

4

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-17 (104)

3.1.1 Deterministische endliche Automaten

Akzeptierte Sprache

Definition 3.3 (DFA – Akzeptierte Sprache)

Ein String w ∈ Σ∗ heißt akzeptiert durch M, gdw. ein q ∈ F existiert,

so dass (s, w ) `∗M (q , e) gilt.

Von M akzeptierte Sprache:

L(M ) = {w |w wird durch M akzeptiert}.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-18 (105)

3.1.1 Deterministische endliche Automaten

Aufgaben

Aufgabe 3.2 (DFA)

1

DFA für die Sprache, deren Wörter nur aus den Zeichen a, b

gebildet werden und eine gerade Anzahl von b enthalten.

2

DFA, so dass nie 3 b hintereinander stehen (Σ = {a, b}).

3

DFA, der prüft, ob Klammerstrukturen in einem Ausdruck korrekt

sind. Gehen Sie von maximal 2 geöffneten Klammern aus.

4

Erweitern Sie Ihren DFA, so dass er auch mit 3 oder 4 Klammern

umgehen kann.

5

Kann man Ihren DFA so erweitern, dass er mit beliebig vielen

Klammern umgehen kann?

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-19 (106)

3.1.2 Indeterministische endliche Automaten

Indeterministische endliche Automaten

Wozu Indeterminismus ?

Indeterministisches Programm = Programm, wo Auswahl der

Strategie ständig per Münzwurf entschieden wird.

Kann ein solches Programm besser sein als ein deterministisches?

JA !

Es gibt (praktische) Probleme, die deterministisch unlösbar sind,

da ihre Lösung extrem viel Zeit erfordern würde.

Durch ein indeterministisches Programm kann man solche

Probleme (z.B. in der Kryptografie zur Primzahlzerlegung)

zufallsgesteuert durchaus lösen.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-20 (107)

3.1.2 Indeterministische endliche Automaten

Indeterministische endliche Automaten

Beispiel 3.3 (NFA)

Sprache aller Wörter, die nur aus den Bausteinen aaa und abb

aufgebaut sind

( s , a ) → q1

(q1 , a) → q2

( q2 , a ) → s

1

2

3

( s , a ) → q3

(q3 , b) → q4

(q4 , b) → s

4

5

6

Startzustand und (einziger) Finalzustand sind identisch (s).

Gelingt es, das Band komplett einzulesen und in s zu enden, so

wird die Zeichenkette akzeptiert (z.B. abbaaaabb).

Gelingt dies nicht, so vereinbaren wir, dass der String nicht

akzeptiert wird.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-21 (108)

3.1.2 Indeterministische endliche Automaten

Graphische Darstellung

a

q1

q2

a

a

s

b

a

q3

q4

b

Abb. 14: Graphische Darstellung NFA

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-22 (109)

3.1.2 Indeterministische endliche Automaten

Indeterministische endliche Automaten

Beispiel 3.4 (NFA)

(s, aaa) → s

(s, abb) → s

1

2

aaa

s

abb

Abb. 15: Kompakter NFA

NFA-aaa-abb

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-23 (110)

3.1.2 Indeterministische endliche Automaten

Indeterministische endliche Automaten

Folgender NFA akzeptiert Zeichenketten, die entweder nur aus a oder

nur aus b aufgebaut sind.

a

q1

e

s

e

q2

b

Abb. 16: NFA mit leeren Kanten

NFA-leer

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-24 (111)

3.1.2 Indeterministische endliche Automaten

Indeterministische endliche Automaten

Beispiel 3.5 (DFA-NFA)

ein deterministischer

Automat

(q , a) → p

(q , b ) → q

(p, a) → q

(p, b) → p

...

ein indeterministischer

Automat

(q , a) → p

(q , a) → q

(p, a) → q

(p , a ) → p

...

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-25 (112)

3.1.2 Indeterministische endliche Automaten

Indeterministischer endlicher Automat

Definition 3.4 (NFA)

Ein NFA ist ein Quintupel M = (K , Σ, ∆, s, F ), wobei

K . . . eine endliche Menge von Zuständen,

Σ . . . ein endliches Alphabet,

s ∈ K . . . der Startzustand des Automaten,

F ⊂ K . . . die Finalzustände

und

∆ . . . die Zustandsübergangsrelation ∆ ⊂ K × Σ∗ × K ist.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-26 (113)

3.1.2 Indeterministische endliche Automaten

Indeterministische endliche Automaten

Folgezustand muss nicht mehr eindeutig sein !

Was passiert bei Eingabe der Zeichenkette abb? Beim Einlesen des

ersten Zeichens a hat der Automat 2 Möglichkeiten.

a

q1

q2

a

s

a

Band: abb

s

b

a

q3

q4

b

q1 Band: bb

Abb. 17: Verzweigung beim NFA

q3

Band: bb

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-27 (114)

3.1.2 Indeterministische endliche Automaten

Konfiguration

Definition 3.5 (NFA – Konfiguration)

Konfiguration: Paar (q , w )

Zustand q ∈ K

Zeichenkette w ∈ Σ∗

Konfigurationsübergang: (q , w ) `M (q 0 , w 0 )

Automat M erreicht in einem Schritt aus dem Zustand q die

Nachfolgekonfiguration

w = uw 0 für ein u ∈ Σ∗ , so dass (q , u , q 0 ) ∈ ∆.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-28 (115)

3.1.2 Indeterministische endliche Automaten

Konfiguration

Konfiguration (wenn das Band komplett gelesen): (q , e)

`∗M : reflexive, transitive Hülle von `M (endlich viele Schritte des

Automaten)

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-29 (116)

3.1.2 Indeterministische endliche Automaten

Akzeptierte Sprache

Definition 3.6 (NFA – Akzeptierte Sprache)

Eine Zeichenkette w ∈ Σ∗ wird durch M akzeptiert, gdw. ein q ∈ F

existiert, so dass (s, w ) `∗M (q , e) gilt.

Von M akzeptierte Sprache:

L(M ) = {w |w wird durch M akzeptiert}.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-30 (117)

3.1.2 Indeterministische endliche Automaten

NFA

NFA, der alle Zeichenketten über {a, b} akzeptiert, wo mind. 1x bb

vorkommt.

a

s

b

a

bb

q1

b

Abb. 18: NFA – Mindestens zwei b

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-31 (118)

3.1.2 Indeterministische endliche Automaten

NFA

Drehen Aufgabenstellung um: NIE zwei b hintereinander.

a

s

b

a

bb

q1

b

Abb. 19: NFA – Keine zwei b ?

Falsch! Dieser NFA akzeptiert jede Zeichenkette über a/b.

Beim NFA Konzentration auf positive Fälle.

NFA braucht keinen Fehlerzustand.

Teile des NFA ohne Finalzustand (aus denen man nie wieder

„herauskommt“) kann man weglassen.

NFA-2b-falsch

3 Automatentheorie

3.1 Endliche Automaten

3.1.3 Gleichwertigkeit von DFA und NFA

Gleichwertigkeit von DFA und NFA

Wann sind ein DFA und ein NFA äquivalent?

Wenn sie die GLEICHE Sprache akzeptieren !

Theoretische Informatik

Folie 3-32 (119)

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-33 (120)

3.1.3 Gleichwertigkeit von DFA und NFA

Umwandlung NFA-DFA – Schritt 1

aba

q0

ab

Abb. 20: Gegebener NFA

Zunächst löst man die Zeichenketten an den Kanten auf.

q1

a

q0

b

a

q2

a

b

q3

Abb. 21: Umwandlung – Schritt 1

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-34 (121)

3.1.3 Gleichwertigkeit von DFA und NFA

Umwandlung NFA-DFA – Schritt 2

Konstruieren neuen DFA.

Wir sammeln jeweils alle Zustände auf, die durch exakt ein

Zeichen erreichbar sind.

Beginnen am Startzustand q0 = q{0} .

Von q0 aus erreicht man mit einem a die Zustände q1 und q3 ,

mit einem b überhaupt keinen Zustand.

q{1,3}

a

q{0}

b

a

q{}

Abb. 22: Umwandlung – Schritt 2

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-35 (122)

3.1.3 Gleichwertigkeit von DFA und NFA

Umwandlung NFA-DFA – Schritt 3

Dieses Verfahren setzt man für alle Zustände fort.

Insgesamt erhält man diesen Automaten:

(q{0} , a) → q{1,3}

(q{1,3} , b) → q{0,2}

(q{0,1,3} , a) → q{1,3}

(q{} , b) → q{}

(q{0} , b) → q{}

(q{0,2} , a) → q{0,1,3}

(q{0,1,3} , b) → q{0,2}

a

q{1,3}

a

q{0}

b

a

q{}

b

b

(q{1,3} , a) → q{}

(q{0,2} , b) → q{}

(q{} , a) → q{}

q{0,1,3}

b

a

q{0,2}

a b

Abb. 23: Kompletter DFA 1

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-36 (123)

3.1.3 Gleichwertigkeit von DFA und NFA

Umwandlung NFA-DFA – Schritt 4

Umbennen der Zustände (s = p0 ).

p2 ist der Fehlerzustand.

Welche Zustände sind final? p0 , p3 , p4 .

. . . da im ursprünglichen Automaten nur q0 final.

a

a

p0

p4

p1

b

b

a

p2

b

b

a

p3

a b

Abb. 24: Kompletter DFA 2

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-37 (124)

3.1.3 Gleichwertigkeit von DFA und NFA

Ergänzung

Wie wandeln wir den NFA in einen DFA um?

a

q0

q3

q1

e

b

e

q2

c

b

Abb. 25: NFA – Beispiel

Ganz analog.

Was machen wir mit den e-Kanten?

Startzustand ist nicht q{0} , sondern q{0,1,2} ,

denn q1 und q2 sind vom Startzustand q0 aus OHNE

Bandeingabe erreichbar.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-38 (125)

3.1.3 Gleichwertigkeit von DFA und NFA

Aufgaben

Aufgabe 3.3 (DFA-NFA)

Wandeln Sie folgenden NFA in einen DFA um:

( s , e ) → q1

(q1 , bb) → q1

Finalzustände: q1 und q2 .

Startzustand: s.

(q1 , a) → q1

(s, aa) → q2

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-39 (126)

3.1.3 Gleichwertigkeit von DFA und NFA

Umwandlung DFA in NFA

Bemerkung 3.7 (DFA und NFA)

Und wie wandelt man einen DFA in einen NFA um?

Man muss am DFA nichts verändern, da jeder DFA auch ein NFA

ist.

Man kann Fehlerzustände weglassen.

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-40 (127)

3.1.3 Gleichwertigkeit von DFA und NFA

DFA und NFA

Der DFA arbeitet deterministisch, der NFA indeterministisch.

Automat liefert keine Ausgabe. Man bezeichnet solche

Automaten als Akzeptor.

DFA: totale Zustandsübergangsfunktion

NFA: nicht total, indeterministisch, Zustandsübergangsrelation

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-41 (128)

3.1.3 Gleichwertigkeit von DFA und NFA

DFA und NFA

Man könnte die Automaten folglich abweichend konfigurieren durch:

Kriterium

Ausgabe

Arbeitsweise

verarbeitete

Zeichen

Definiertheit

Möglichkeiten

nein (Akzeptor) / ja

deterministisch / indeterministisch

nur 1 / beliebig viele (einschl. e)

Totalität / Partialität

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-42 (129)

3.1.3 Gleichwertigkeit von DFA und NFA

DFA/NFA – Unterschiede Vorlesung/JFLAP

DFA – Unterschiede Vorlesung/JFLAP

Definiertheit

verarbeitete

Zeichen

leerer String

Vorlesung

Totalität

nur 1

e

JFLAP

Partialität

beliebig viele (einschl. e)

λ oder ε

NFA – Unterschiede Vorlesung/JFLAP:

Darstellung des leeren Strings

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-43 (130)

3.1.3 Gleichwertigkeit von DFA und NFA

Automaten mit Ausgabe

Bemerkung 3.8 (Automaten mit Ausgabe)

Es gibt zwei Erweiterungen des endlichen Automaten, die Ausgaben

erzeugen können:

1

Mealy-Automat

2

Moore-Automat

Mealy-Automat gibt bei jedem Zustandsübergang ein Zeichen

aus.

Moore-Automat gibt in Abhängikeit des erreichten Zustands ein

Zeichen aus.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-44 (131)

3.1.4 Sprachen von DFA und NFA

Sprachen von DFA und NFA

Offene Fragen:

Welche Sprachen werden von endlichen Automaten akzeptiert?

Welche Eigenschaften haben sie?

Die von DFA/NFAs akzeptierten Sprachen sind die regulären

Sprachen.

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-45 (132)

3.1.4 Sprachen von DFA und NFA

Reguläre Sprachen und reguläre Ausdrücke

Satz 3.9 (Reguläre Sprachen)

Eine Sprache ist regulär genau dann, wenn sie durch einen regulären

Ausdruck beschrieben werden kann.

Bemerkung 3.10 (Reguläre Sprachen)

Beachten Sie, dass es zu jeder Sprache, die mit einem regulären

Ausdruck darstellbar ist, auch einen DFA/NFA gibt, der sie akzeptiert.

Umgekehrt gilt dies auch.

Reguläre Ausdrücke und DFA/NFA sind also bezüglich ihrer

Leistungskraft äquivalent.

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-46 (133)

3.1.4 Sprachen von DFA und NFA

Reguläre Sprachen und DFA/NFA

Wie wandelt man einen regulären Ausdruck in einen DFA/NFA um?

Betrachten die Sprache ((ab)∗ ∪ b(a)∗ )b.

Zunächst: Zeichenkette muss mit einem b enden.

b

s

....

q1

q2

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-47 (134)

3.1.4 Sprachen von DFA und NFA

Reguläre Sprachen und DFA/NFA

Davor: String, der entweder (ab)∗ oder b(a)∗ genügen muss.

q3

e

....

s

q1

b

q2

e

q4

Jetzt müssen wir nur noch die beiden Teilmuster (in q3 und q4)

darstellen.

ab

q3

e

e

s

q1

e

q4

b

e

q5

a

b

q2

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-48 (135)

3.1.4 Sprachen von DFA und NFA

Reguläre Sprachen und DFA/NFA

Was müssen wir ändern, wenn wir den regulären Ausdruck

modifizieren: ((ab)∗ ∪ b(a)∗ )+ b?

ab

q3

e

e

s

q1

e

q4

b

e

b

q2

e

q5

a

Zusatzaufgabe: Wandeln Sie diesen NFA in einen DFA um.

3 Automatentheorie

3.1 Endliche Automaten

3.1.4 Sprachen von DFA und NFA

Reguläre Ausdrücke

UNIX: Muster [A-Z][A-z]*[A-Z]

Theoretische Informatik

Folie 3-49 (136)

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

3.1.4 Sprachen von DFA und NFA

Eigenschaften

Satz 3.11 (Reguläre Sprachen – Abgeschlossenheit)

Die Klasse aller durch einen endlichen Automaten akzeptierten

Sprachen ist abgeschlossen bezüglich

Vereinigung

Durchschnitt

Konkatenation (Produkt)

Kleene star

Komplement

Folie 3-50 (137)

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-51 (138)

3.1.4 Sprachen von DFA und NFA

Beweis der Regularität

Beispiel 3.6 (Reguläre Sprache)

Die Menge der durch 6, also durch 3 und 2 teilbaren natürlichen

Zahlen ist eine reguläre Sprache.

Teil 1: Die geraden Zahlen sind regulär.

Σ = (0 ∪ 1 ∪ 2 ∪ 3 ∪ 4 ∪ 5 ∪ 6 ∪ 7 ∪ 8 ∪ 9) Menge aller Ziffern.

Menge aller natürlichen Zahlen:

L1 = 0 ∪ (1 ∪ 2 ∪ 3 ∪ 4 ∪ 5 ∪ 6 ∪ 7 ∪ 8 ∪ 9)Σ∗

Die Menge der geraden Zahlen wird dann definiert als:

L2 = L1 ∩ Σ∗ (0 ∪ 2 ∪ 4 ∪ 6 ∪ 8)

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

3.1.4 Sprachen von DFA und NFA

Beweis der Regularität

Beispiel 3.6 cont.

Teil 2: Durch 3 teilbare Zahlen sind regulär.

Konstruieren einen DFA über Quersumme.

3 Zustände: Bisherige Quersumme ist 0/1/2 mod 3.

Teil 3:

Reguläre Sprachen sind abgeschlossen bezüglich des

Durchschnitts.

Bilden Durchschnitt aus durch 2 bzw. 3 teilbaren Zahlen.

Beweis fertig.

Folie 3-52 (139)

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-53 (140)

3.1.4 Sprachen von DFA und NFA

DFA/NFA

Zusammenfassung 3.12 (DFA/NFA)

deterministisch

DFA

ja

überall eindeutig definiert

ja

NFA

nein

nein

Wann wird String

akzeptiert ?

Band gelesen und

Finalzustand

Band gelesen und

Finalzustand

DFA: alles eindeutig spezifiziert.

DFA/NFA akzeptiert eine Zeichenkette, wenn nach dem Einlesen

der Zeichenkette ein finaler Zustand erreicht ist.

Beim NFA können Zustandsübergänge fehlen.

3 Automatentheorie

3.1 Endliche Automaten

Theoretische Informatik

Folie 3-54 (141)

3.1.4 Sprachen von DFA und NFA

Aufgaben

Aufgabe 3.4 (DFA)

Ist die Sprache ⊂ {a, b}∗ , in der jedes Wort gleich viele a und b

enthält, durch einen endlichen Automaten darstellbar? Begründen Sie

Ihre Vermutung.

Aufgabe 3.5 (Regulärer Ausdruck)

Beschreiben Sie die Sprache (aufgebaut aus a und b), die nur

Zeichenkettenn enthält, wo beliebig viele a gefolgt von beliebig vielen

b sind, durch einen regulären Ausdruck!

3 Automatentheorie

Theoretische Informatik

3.1 Endliche Automaten

Folie 3-55 (142)

3.1.4 Sprachen von DFA und NFA

Aufgaben

Aufgabe 3.6 (Regulärer Ausdruck)

Beschreiben Sie die Sprache, die durch den regulären Ausdruck ab∗ a

definiert ist.

Aufgabe 3.7 (End- und Finalzustand)

Was ist der Unterschied zwischen End- und Finalzustand?

Aufgabe 3.8 (Zustand und Konfiguration)

Was ist der Unterschied zwischen Zustand und Konfiguration?

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-56 (143)

Kontextfreie Sprachen und Kellerautomaten

Die Lösung eines Problems besteht darin, jemanden zu

finden, der das Problem löst.

Van Herpens Gesetz

Arthur Bloch, Murphy’s Law, 1981

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-57 (144)

3.2.1 Kontextfreie Grammatik

Kontextfreie Grammatik

Beispiel 3.7 (Grammatik)

Satz

Nominal

Artikel

Adjektiv

Substantiv

Verb

→

→

→

→

→

→

Nominal Verb

Artikel Adjektiv Substantiv

das|die

kleine|große

Klavier|Katze

schläft

Damit ist beispielsweise der Satz „Die große Katze schläft“ darstellbar.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-58 (145)

3.2.1 Kontextfreie Grammatik

Grundprinzip der Grammatiken

Zeichenketten generieren

beginnend mit einem Startsymbol (hier Satz)

nicht deterministisch

Sind alle Platzhalter wie Satz ersetzt, so ist ein syntaktisch

korrekter Satz (String) generiert.

Menge aller dieser Zeichenketten: Sprache dieser Grammatik.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-59 (146)

3.2.1 Kontextfreie Grammatik

Grammatik

Beispiel 3.8 (Grammatik)

Welche Zeichenketten werden durch die folgende Grammatik erzeugt?

S → aBa

B→e

B → bbB

Zeichenketten müssen mit einem a beginnen und enden.

Dazwischen: gerade Anzahl von b (einschl. 0 b, also e).

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-60 (147)

3.2.1 Kontextfreie Grammatik

Wozu Grammatiken ?

Betrachten C-Programme (als eine Zeichenkette)

Schlüsselwörter (C hat 39): als 39-elementige Liste darstellbar

Menge der Bezeichner einer Programmiersprache: auch endlich.

Aber: Sie ist zu groß, um sie in Form einer Liste darzustellen.

Z.B. bei 31 relevanten Stellen und 26 Buchstaben (groß und

klein) sowie 10 Ziffern und dem Unterstrich: 53 ∗ 6330 Bezeichner

möglich !!

Dennoch muss ein Compiler diese erkennen bzw. Fehler in den

Bezeichnern erkennen können.

Notwendigkeit der kompakten Beschreibung der korrekten

Zeichenketten: Grammatiken.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-61 (148)

3.2.1 Kontextfreie Grammatik

Grammatik

Beispiel 3.9 (Reguläre Ausdrücke und Grammatiken)

Der reguläre Ausdruck a(a∗ ∪ b∗ )b in Regelform :

S → aM

M

A

A

→

→

→

A

b

aA

M

B

B

→

→

→

B

b

bB

Beachten Sie, dass wir durch die Regeln M → A und M → B

verhindern, dass a und b – zwischen dem linken a und dem rechten b

– gemischt auftreten können.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-62 (149)

3.2.1 Kontextfreie Grammatik

Grammatik

Beispiel 3.9 cont.

Durch folgende Ableitung kann man die Zeichenkette aaaab erzeugen:

S ; aM ; aA ; aaA ; aaaA ; aaaaA ; aaaab

Ausgehend vom Startsymbol (S) ersetzt man die Platzhalter, bis die

Zeichenkette nur noch Symbole aus unserem Sprachalphabet Σ

enthält.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-63 (150)

3.2.1 Kontextfreie Grammatik

Graphische Darstellung – Ableitungsbaum

S

a

M

A

a

A

a

A

a

A

b

Abb. 26: Ableitungsbaum

3 Automatentheorie

3.2 Kontextfreie Sprachen und Kellerautomaten

Theoretische Informatik

Folie 3-64 (151)

3.2.1 Kontextfreie Grammatik

Vorteil von Grammatiken

einfache Beschreibung einer Sprache

einfache Prüfung, ob eine gegebene Zeichenkette der Grammatik

entspricht, möglich (z.B. syntaktische Korrektheit eines JAVAoder C++-Programms)

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-65 (152)

3.2.1 Kontextfreie Grammatik

Grammatik – JAVA

Beispiel 3.10 (Java-Grammatik)

Die Syntax einer JAVA-Klasse kann ebenso durch Regeln beschrieben

werden:

S → R class N {B }

R → public

R → private

B → ...

N → ...

Vorteil: Aus Grammatik-Regeln kann man automatisch einen

Syntax-Prüfer generieren.

Sogar ein Compiler kann daraus erzeugt werden.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-66 (153)

3.2.1 Kontextfreie Grammatik

Aufgaben

Aufgabe 3.9 (Grammatik)

Suchen Sie im WWW nach einer Sprachdefinition von JAVA bzw.

C++ mittels Grammatik-Regeln.

Beschreiben Sie Teile von JAVA bzw. C++ durch reguläre

Ausdrücke.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-67 (154)

3.2.1 Kontextfreie Grammatik

Grammatik

Beispiel 3.11 (Grammatik)

Betrachten Sprache der Wörter (über a, b), die nur aus ab-Blöcken

bestehen.

Zum einen kann das Wort leer sein (0 ab-Blöcke):

S→e

Sonst muss das Wort mit einem ab-Block beginnen. Was darf

dahinter stehen? Ein beliebiges korrektes Wort. Dies symbolisieren wir

durch den Buchstaben S.

S → abS

Damit ist unsere Grammatik schon komplett.

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-68 (155)

3.2.1 Kontextfreie Grammatik

Kontextfreie Grammatiken

Definition 3.13 (Kontextfreie Grammatik)

Eine kontextfreie Grammatik G ist ein Quadrupel (V , Σ, R , S ), wobei

V ist ein Vokabular

Alphabet Σ (Terminalsymbole) ⊂ V

R (Regeln) ist eine endliche Teilmenge von (V \Σ) × V ∗

S (Startsymbol) ∈ (V \Σ)

Die Elemente der Menge N = V \Σ werden Nichtterminale genannt.

Das Vokabular enthält sowohl Σ (Terminale) als auch die

Nichtterminale.

3 Automatentheorie

3.2 Kontextfreie Sprachen und Kellerautomaten

Theoretische Informatik

Folie 3-69 (156)

3.2.1 Kontextfreie Grammatik

Kontextsensitive Grammatik

Definition 3.14 (Kontextsensitive Grammatik)

Eine kontextsensitive Grammatik G ist ein Quadrupel (V , Σ, R , S )

V ist ein Vokabular

Alphabet Σ (Terminalsymbole) ⊂ V

R (Regeln) ist eine endliche Teilmenge von V + × V ∗ mit

I w1 uw2 → w1 vw2 , wobei u ∈ (V \Σ) und w1 , w2 , v ∈ (V \{S })∗

mit v 6= e

oder

I S →e

S (Startsymbol) ∈ (V \Σ)

Jede kontextfreie Grammatik ist auch kontextsensitiv.

3 Automatentheorie

3.2 Kontextfreie Sprachen und Kellerautomaten

3.2.1 Kontextfreie Grammatik

Allgemeine Grammatik

Linke Regelseite: beliebige Kombinationen aus Nichtterminal- und Terminalsymbolen, außer e.

In der Definition muss nur der 3. Punkt

modifiziert werden:

R (Regeln) ist eine endliche

Teilmenge von V + × V ∗

Theoretische Informatik

Folie 3-70 (157)

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-71 (158)

3.2.1 Kontextfreie Grammatik

Kf-Grammatiken – Regelanwendung und erzeugte Sprache

Terminalsymbole (Alphabet): Σ

Nichtterminalsymbole: N = V \Σ

Relation →G (die Grammatik-Regeln)

X ⇒∗G Y : Man kommt durch Anwendung von Grammtikregeln

(endlich oft) von X zu Y .

Dabei ist auch die Anwendung auf Teilstrings erlaubt.

Durch G erzeugte Sprache: L(G) = {w ∈ Σ∗ : S ⇒∗G w }

Menge aller Zeichenketten, die sich durch Anwendung von

Regeln (beginnend mit dem Startsymbol) erzeugen lassen.

3 Automatentheorie

3.2 Kontextfreie Sprachen und Kellerautomaten

3.2.1 Kontextfreie Grammatik

Aufgaben

Aufgabe 3.10 (Grammatik)

Sei G = (V , Σ, R , S ) mit

V = {S , A, N , Verb, P } ∪ Σ,

Σ = {jim, big , green, cheese, ate},

S →G PVerbP A →G big

P →G N

P →G AP

R=

A →G green

N →G cheese

N →G jim

Verb →G ate

Welche Sätze werden durch diese Grammatik erzeugt?

Theoretische Informatik

Folie 3-72 (159)

3 Automatentheorie

Theoretische Informatik

3.2 Kontextfreie Sprachen und Kellerautomaten

Folie 3-73 (160)

3.2.1 Kontextfreie Grammatik

Syntax der Aussagenlogik – kontextfreie Grammatik

Beispiel 3.12 (Grammatik – Aussagenlogik)

Für die aussagenlogischen Variablen wird stellvertretend nur eine

Konstante var verwendet.