Systemanalyse - Prof. Thomas Müller

Werbung

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 1

Seminarüberblick Wirtschaftsinformatik

1.

Systemanalyse

2.

Datenbanksysteme

1.1

Systembegriff

2.1

Ziele und Strategien der Datenorganisation,

Datenbankbegriffe

1.2

Ansätze zur Systemanalyse

2.2

Das relationale Datenbankmodell (RDBMS)

1.2.1 Konventioneller Ansatz und Kritik am LifecycleKonzept

1.2.2 Prototyping

1.3

Erhebungs- und Darstellungstechniken

1.3.1 Beobachtung, Interview

2.3 Einsatzbeispiel RDBMS (Hoteldatenbank)

2.3.1 Relationenmodell und Normalisierung

2.3.2 Selektion, Projektion und Join

2.3.3 Weitere Anfragetypen

2.4

Semantische Datenmodelle (EntityRelationship-Diagramm)

1.3.3 Entscheidungstabellentechnik (mit

Übungsaufgabe)

2.5

Übungsaufgabe Datenbanken

1.4

3.

Individuelle Datenverarbeitung

3.1

Begriff und Abgrenzung

3.2

Ausgewählte IDV-Anwendungen

1.3.2 Structured (System) Analysis

Systemimplementierung

1.4.1 Hilfsmittel des Algorithmendesigns

1.4.2 Graphische Darstellung von Algorithmen

(Struktogramme)

1.4.3 Stepwise Refinement

1.5

Projektplanung mit Netzplantechnik

1.5.1 Vorgang, Ereignis, Knoten, Kanten

3.2.1 Textverarbeitung

3.2.2 Hypertext

3.2.3 Groupware

3.2.4 Tabellenkalkulation

1.5.2 Beispiel eines Netzplanes

1.5.3 Übungsaufgabe Netzplantechnik

AKAD

1

Die Privat-Hochschulen

AKAD

Die Privat-Hochschulen

Systemanalyse

AKAD

Diplomandenseminar Wirtschaftsinformatik

Prof. T. Müller/Prof. Dr. W. Riggert

AKAD

Die Privat-Hochschulen

2

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 2

Inhaltsverzeichnis

p

p

p

p

p

p

p

p

Phasenkonzept

Prototyping

Erhebungstechniken

Structured System Analysis

Entscheidungstabellentechnik

Systemimplementierung

Schrittweise Verfeinerung

Netzplantechnik

AKAD

3

Die Privat-Hochschulen

Systemanalyse

„Zielorientierte Bereitstellung und systematische

Verwendung von Prinzipien, Methoden und

Werkzeugen für die arbeitsteilige,

ingenieurmäßige Entwicklung und Anwendung

von umfangreichen Software-Systemen.

Zielorientiert bedeutet die Berücksichtigung von

Kosten, Zeit, Qualität.“

vgl. H. Balzert: Lehrbuch der Software-Technik, 2000

AKAD

Die Privat-Hochschulen

4

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 3

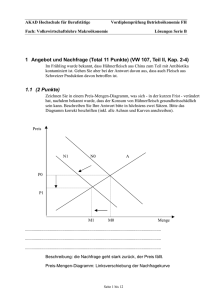

LifeLife-Cycle Konzept

p

p

Der Gesamtprozess der Entwicklung besteht aus

mehreren zeitlich aufeinander aufbauenden Stufen,

die die verschiedenen Stadien einer Softwareentstehung von

der Initiierung bis zum Ende der Verwendung beschreiben = Software Life Cycle. Die gedankliche

Umsetzung entspricht der Analogie eines

Wasserfalls

AKAD

5

Die Privat-Hochschulen

LifeLife-Cycle Konzept

Quelle : Stahlknecht

AKAD

Die Privat-Hochschulen

6

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 4

Phaseninhalte

Quelle : Stahlknecht

AKAD

7

Die Privat-Hochschulen

Wasserfallmodell

Projektbegründung

Analyse

g

lun

ick

tw

En

AKAD

Die Privat-Hochschulen

Systementwurf

Realisierung

Installation

&Abnahme

Pflege &

Wartung

8

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 5

Basiskonzepte

Geschäftsprozesse

SSAdiagramm

Entscheidungstabellen

Analysephase

EntityRelationship

Klassendiagramm

Entwurfsphase

Data Dictonary

Struktogramm

Programmablaufplan

Realisierungsphase

Pseudocode

AKAD

9

Die Privat-Hochschulen

Projektbegründung

p

p

p

Projektanstoß durch:

p Unternehmensleitung oder Fachabteilungen

p Softwareberater oder Hardwarehersteller

p Wirtschaftsverbänden

p Messebesuche und Präsentationen

Projektvorschläge entwickeln durch:

p Brainstorming

p Szenario-Technik

Projekterwartungen formulieren:

p Personaleinsparungen

p Straffung von Arbeitsabläufen

p Verkürzung von Bearbeitungszeiten

p Erhöhung der Datenaktualität

p Verbesserung der Auskunftsbereitschaft

AKAD

Die Privat-Hochschulen

10

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 6

Istanalyse

p

Ziel: Sammeln von Daten und Informationen eines abgegrenzten Organisations- und Aufgabenbereichs, d.h. Erfassung

des Status Quo, um

m

m

p

Schwachstellen der bestehenden Ablauforganisation herauszuarbeiten

Voraussetzungen für die Entwicklung und Einführung eines

neuen Anwendungssystems zu schaffen

Erhebungsgegenstand

m

m

m

m

Geschäftsprozesse mit ihrem zeitlichen Verlauf und den

beteiligten Organisationseinheiten

Entstehung, Verwendung und Mengengerüst aller relevanten

Daten

Schnittstellen zu internen und externen Stellen

Probleme und Engpässe

AKAD

11

Die Privat-Hochschulen

Istanalyse

W-Frage

Gegenstand

W-Frage

Gegenstand

Was ?

Objekt

Wann ?

Zeitpunkt

Wie ?

Verrichtung

Wie lange ?

Zeitdauer

Wer ?

Subjekt

Wie oft ?

Häufigkeit

Womit ?

Sachmittel

Wie teuer ?

Kosten

Wo ?

Ort

Warum ?

Ursache

Wie viele ?

Menge

Wozu ?

Zweck

AKAD

Die Privat-Hochschulen

12

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 7

Istanalyse

p

p

Erhebungstechniken

m Unterlagenstudium

m Interview

m Fragebogen

m Beobachtung

m Entscheidungstabellen

m Geschäftsprozessanalyse

Darstellungstechniken

m graphisch ( SSA-Diagramme, Datenflusspläne, Balkendiagramme)

m tabellarisch ( Entity-Relationship-Modelle, Entscheidungstabellen)

m textlich

AKAD

Die Privat-Hochschulen

13

Istanalyse - Schwachstellenanalyse

p

p

p

quantifizierbare Mängel

m Überstunden

m entgangene Aufträge

m Reklamationen

m Stillstandszeiten

qualitative Mängel

m unvollständige Datenbestände

m hohe Durchlaufzeiten

m Fehlende Führungsinformation

m ungenügende Kostenkontrolle

Ursachen der Mängel

m Aufbauorganisation des Unternehmens

m Ablauforganisation der Geschäftsprozesse

m Informationsbeschaffung und -bereitstellung

AKAD

Die Privat-Hochschulen

14

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 8

Sollkonzeption

p

Ziel

Erfassung der Benutzeranforderungen an das neue

Anwendungssystem ohne Aussagen über deren

programmtechnische Realisierung. Gleichzeitiger Vorschlag

ob und wie die Mängel der Istanalyse beseitigt werden

sollen.

Gliederung

m fachinhaltlicher Entwurf : Erhebung der Benutzeranforderungen bezüglich der Funktionen mit dem

Leistungsumfang und den Kommunikationsschnittstellen

m DV-technischer Entwurf : Erhebung der späteren DVInfrastruktur mit eingesetzter Hardware, dem

Entwicklungsaufwand, den Schulungskosten,den

Umstellungs- und laufenden Betriebskosten

m

p

AKAD

15

Die Privat-Hochschulen

Sollkonzept: Pflichtenheft

p

p

Die Erhebung, Formulierung und Analyse der Anforderungen

und Funktionen mündet in einen schriftlichen Katalog, dem

Pflichtenheft. Der Umfang kann durch die Bestimmung sog.

KO-Kriterien eingeschränkt werden, die Prioritäten der

Realisierung bezeichnen

Ein ideales Pflichtenheft enthält Angaben zu

m Grundfunktionen

m Benutzeroberfläche

m Berichtswesen

m Kommunikationsanforderungen

m Hard- und Softwarevoraussetzungen

m zeitliche Vorgaben

AKAD

Die Privat-Hochschulen

16

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 9

Systementwurf

Ziel

p

Ableitung eines detaillierten DV-technischen Systems mit

Datenstrukturen und Arbeitsabläufen

m Erstellung von Vorgaben für eine Programmspezifikation

Grundprinzipien

m top-down-Entwicklung – schrittweise Verfeinerung

m bottom-up-Entwicklung – Generalisierung oder

schrittweise Verallgemeinerung

m Beide Prinzipien basieren auf einem dritten Prinzip, dem

der Modularisierung. Ein Modul bildet dabei eine

geschlossenen Aufgabe in Form eines Einzelbausteins

oder einer Funktion und bildet die unterste Ebene der

Teilsysteme, mit der die Zerlegung endet.

m

p

AKAD

Die Privat-Hochschulen

17

Systementwurf: Ziele der Modularisierung

p

p

p

p

p

Modulare Verständlichkeit

m die Problemlösung verständlich und ihre Korrektheit

nachvollziehbar machen

Modulare Zerlegbarkeit

m Module können unabhängig voneinander entwickelt

werden

Modulare Kombinierbarkeit

m jedes Modul kann durch ein anderes gleicher

Funktionalität ersetzt werden

Modulare Beständigkeit

m Module beeinflussen sich nicht gegenseitig

Modulare Geschütztheit

m Module besitzen möglichst wenig Schnittstellen nach

außen

AKAD

Die Privat-Hochschulen

18

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 10

TopTop-Down vs. BottomBottom-UpUp-Entwicklung

p

TopTop-DownDown-Entwicklung

m Die Verbindung dieses Prinzips mit der Modularisierung führt zu

folgenden Eigenschaften

£

£

£

p

die Gesamtfunktionen des Anwendungssystems werden “von

oben nach unten” in Teilfunktionen zerlegt

jedes entstandene Modul kann in gleicher Weise weiter zerlegt

werden

das Verfahren endet, wenn keine weitere Zerlegung möglich oder

erforderlich ist - stepwise Refinement

m Das Ergebnis ist ein vertikal strukturierter Systembaum.

BottomBottom-UpUp-Entwicklung

m Dies ist das Gegenteil der Top-Down-Entwicklung, indem zunächst Teilsysteme gebildet werden, die anschließend zu einem

Gesamtsystem verbunden werden.

m Dazu werden einzelne Probleme abstrahiert, deren Gemeinsamkeiten heraus gearbeitet und auf höherer Ebene zu abstrakten

Einheiten zusammengefügt

AKAD

19

Die Privat-Hochschulen

Systementwurf

p

p

In der Praxis hat sich eine Kombination beider Entwicklungsprinzipien bewährt (Gegenstromverfahren)

m zunächst der Systementwurf Top-Down

m anschließend die schrittweise Realisierung Bottom-Up

Softwarequalitätsmerkmale für den Entwurf

m Benutzerfreundlichkeit durch Softwareergonomie

m Zuverlässigkeit in Form eines stabilen Laufzeitverhaltens

m Fehlerfreiheit der implementierten Funktionen

m Verständlichkeit der Benutzerführung und der verfügbaren

Hilfefunktionen

m Sicherheit durch einen ausgeprägten Zugriffsschutz auf

Programme und Daten

m Wartungsfreundlichkeit bei notwendigen Anpassungen

m Portabilität, d.h. leichte Übertragbarkeit auf andere

Systemplattformen

AKAD

Die Privat-Hochschulen

20

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 11

Implementierung

p

Ziel

Erstellung eines lauffähigen Programms, das in seinem

Ein-/Ausgabeverhalten der Spezifikation bzw. dem

Pflichtenheft entspricht

Gestaltungsprinzipien

m strukturierte Programmierung: Zerlegung der Funktionen

in programmiersprachlich unabhängige Blöcke, um die

Programmentwicklung zu systematisieren, insbesondere

im Hinblick auf die Wartbarkeit

m Verwendung weitverbreiteter Sprachelemente

m klare Schnittstellendefinitionen - vielfach existieren sog.

APIs

m Benutzung aussagekräftiger Bezeichner

m gute Programmdokumentation

m

p

AKAD

21

Die Privat-Hochschulen

Installation und Abnahme

p

p

p

p

Einbettung des neuen Anwendungssystems in die

Systemumgebung durch Anpassung an die speziellen Eigenschaften der Rechenanlage

Plattenkapazität und - verteilung, unterschiedliche

Softwareversionen, divergierende Client-/Serveraufteilung etc.

Anschließend erfolgt eine Überprüfung der Programme gegenüber dem im Pflichtenheft festgelegten

Leistungsumfang.

Nach der Systemabnahme ist die Wartungs- und

Pflegephase erreicht.

AKAD

Die Privat-Hochschulen

22

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 12

Bewertung des Phasenkonzeptes

p

p

p

Die Phaseneinteilung verringert die Komplexität durch eine Zerlegung in zeitlich

aufeinanderfolgende Stufen

Es besteht die Möglichkeit, innerhalb der

Phasen Fehler zu erkennen und zu be-seitigen

Im Rahmen des Projektmanagements kann die

Einhaltung der zeitlichen Vorga-ben und des

Entwicklungsaufwandes in Form des

Ressourcenverbrauchs über-wacht werden.

AKAD

23

Die Privat-Hochschulen

Kritik am Phasenmodell

p

p

p

p

p

p

mit jeder Phase des Entwicklungsprozesses darf erst

begonnen werden, wenn die vorangehende vollständig

abgeschlossen ist.

die endgültigen Systemanforderungen kristallisieren sich mit

wachsendem Erkenntnisstand erst im Verlauf des Entwicklungsprozesses heraus.

äußere Einflüsse - organisator. Maßnahmen, Umfeldbedingungen - erfordern schon während des Systementwicklung

wiederholt Änderungen des Ursprungskonzeptes.

vom Anwender wird erwartet, dass er mit Projektbeginn alle

Anforderungen artikulieren kann.

Benutzern steht erst relativ spät eine prüffähige Version des

Anwendungssystems zur Verfügung.

weder Anwender noch Management können sich ein Bild von

der Qualität des Systems machen, bevor es fertiggestellt ist.

AKAD

Die Privat-Hochschulen

24

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 13

Prototyping

p

p

Das Phasenkonzept ist streng linear und erlaubt

keine Rückkoppelungen und Iterationen einzelner

Phasen. Die Modellierung in der Praxis gestaltet

sich aber eher iterativ. Aus diesem Grunde wurde

das ursprüngliche Phasenkonzept vielfach

abgewandelt - Entstehung eines Spiralmodells der

Softwareentwicklung

Definition: Entwicklung eines ablauffähigen Musters

des Anwendungssystems mit eingegrenztem

Funktionsumfang für experimentelle Zwecke.

AKAD

25

Die Privat-Hochschulen

Prototyparten (1)

p

p

p

p

Wegwerfprototypen dienen lediglich zur Sammlung

von Erfahrungen, anhand derer das endgültige

System völlig neu erstellt wird

Wiederverwendbare Prototypen werden schrittweise

verbessert, indem schon entwickelte Teilsysteme

weiter ausgebaut werden.

exploratives Prototyping: basiert auf dem Fachentwurf, indem verschiedene Lösungsansätze die Anforderungen an das DV-System verifizieren sollen Konzentration auf die Funktionalität

experimentelles Prototyping: befasst sich mit Alternativen der informationstechnischen Realisierung Konzentration auf die Programmstruktur, Benutzeroberfläche und Schnittstellen

AKAD

Die Privat-Hochschulen

26

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 14

Bewertung Prototyping

p

p

p

p

p

Zum Erkennen objektiver Anforderungen ist das Prototyping

nur bedingt geeignet, weil leicht subjektive Wertungen der

Anwender eingehen.

Die mit der Analyse und dem Entwurf befassten Phasen

werden nicht sorgfältig ausgeführt und folglich zu schnell mit

der Realisierung begonnen.

Das Projektmanagement wird erschwert, weil die während des

iterativen Vorgehen auftauchenden Anforderungen, noch

unklar sind

Prototyping präjudiziert Lösungsansätze, die nicht die beste,

aber die schnellste Realisierungsmöglichkeit darstellen.

Es besteht schnell der Wunsch, Prototypen übergangsweise

einzusetzen.

AKAD

Die Privat-Hochschulen

27

Erhebungstechniken in der Systemanalyse

AKAD

Die Privat-Hochschulen

28

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 15

Interview

p

p

Ziel: Sammlung von Fakten eines Aufgabengebietes durch ein

Gespräch. Ist die vorherrschende und ergiebigste

Erhebungstechnik. Allerdings besteht die Gefahr, dass die

Befragten die Istsituation unter subjektiven Gesichtspunkten

darstellen.

Interviewarten:

m standardisiert: die Fragen basieren auf einem vollständig

vorgefertigten Gerüst

m teilstandardisiert: den Fragen liegt nur ein Leitfaden zugrunde, so dass auch offene Probleme und Antworten

berücksichtigt werden können.

m frei: es liegt lediglich der Untersuchungsgegenstand fest.

Welche Fragen gestellt werden, legt der Interviewer

situationsabhängig fest

AKAD

29

Die Privat-Hochschulen

Weitere Erhebungstechniken

p

p

p

Unterlagenstudium

m Findet zu Beginn der Istanalyse statt. Es hat den Vorteil eine

breite Informationsbasis zu liefern, gibt aber selten ausreichende

Auskünfte bzgl. des Projektes.

Fragebogen

m Entspricht dem Interview ohne persönliche Kontaktauf-nahme. Im

wesentlichen gelten die gleichen Merkmale wie beim Interview.

Bei mangelnder Akzeptanz der Frage-stellung kann es auch hier

zu subjektiver Beeinflussung kommen, indem ganze Gruppen

bewusst die Antworten ver-fälschen (z.B. bei erwarteter Gefahr für

den Arbeitsplatz)

Beobachtung

m Bezeichnet die optische Aufnahme und Interpretation von

Arbeitsabläufen durch eine unmittelbare Kenntnisnahme der

Fakten. Dabei handelt es sich um einen Schnappschuss des

Geschehens, der nicht repräsentativ sein muss

AKAD

Die Privat-Hochschulen

30

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 16

Fragetechnik

Regel

Bedeutung

Kurze Fragen stellen

Befragten nicht überfordern; kurze Frage

bedingt kurze Antwort

Gesprächstruktur bleibt besser erkennbar

Redundante Fragen

vermeiden

Offene Fragen stellen

Konkrete Fragen

formulieren

Kettenfragen vermeiden

Suggestivfragen

unterlassen

W-Fragen; keine Manipulationsmöglichkeit, da Antwort offen ist

Förderung des Verständnisses

Vermeidet Verwirrung; Fragen werden

vollständig beantwortet

Antwort entspricht der Meinung des

Befragten, nicht des Fragenden

AKAD

31

Die Privat-Hochschulen

Arten der Beobachtung

p

p

p

offen vs. verdeckt: Bei offener Beobachtung gibt sich der

Beobachter zu erkennen, erklärt Gegenstand und Grund der

Beobachtung. Bei verdeckter Beobachtung bleibt die Identität

des Beobachters unbekannt.

direkt vs. indirekt: die direkte Beobachtung entspricht einer

Echtzeitaufnahme des Geschehens. Die indirekte Beobachtung

ist eine zeitversetzte Analyse, da Ergebnisse von Dokumenten,

Protokollen oder Berichten ausgewertet werden.

strukturiert vs. unstrukturiert: bei strukturierter Beobachtung

werden nur vorgemerkte Merkmale und Kriterien und keine

weiteren Einflussfaktoren aufgenommen, bei unstrukturierter

Beobachtung werden alle Fakten, die dem Beobachter

bedeutsam erscheinen, notiert.

AKAD

Die Privat-Hochschulen

32

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 17

Geschäftsprozesse

p

p

p

p

p

p

der Geschäftsprozess beschreibt eine betriebliche Wertschöpfung - Definition

der Geschäftsprozess besteht aus einer Folge von Bearbeitungsschritten, die in einem logischen und zeitlichen Zusammenhang stehen - Ablaufmodell

ein interner oder externer Auslöser stößt den

Geschäftsprozess an, wobei der Ursprungsprozess selbst als

Initiator weiterer Prozesse fungieren kann - Ablaufmodell

der Geschäftsprozess ist von gewisser Dauer, kann aber

unterbrochen werden und ist beendet, falls ein definiertes

Ergebnis vorliegt - Informationsmodell

die Kommunikation der Prozessbeteiligten und ihre Zuordnung

zu Organisationseinheiten begleitet die Ausführung Aufbauorganisation

Geschäftsprozesse sind in die betriebliche und externe Umwelt

eingebettet - Aufbauorganisation

AKAD

Die Privat-Hochschulen

33

Structured System Analysis (SSA)

AKAD

Die Privat-Hochschulen

34

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 18

Structured System Analysis

p

p

p

p

p

Ziel: Entwicklung einer graphischen Darstellungstechnik zur

Visualisierung der Anforderungen an ein zu entwickelndes

(Datenverarbeitungs-)System.

Kern: Analyse der Datenflüsse hinsichtlich ihrer Entstehung,

Verwendung und Veränderung. Unberücksichtigt bleiben dabei

alle Implementierungsdetails sowie die Umsetzung von

Lösungen durch Algorithmen und Steuerflüsse, aber auch die

benötigten Daten(bank)strukturen.

Wert: Zurverfügungstellung einer einfachen, vom künftigen

Anwender leicht zu durchschauenden Definitions- und

Darstellungssprache mit wenigen Symbolen.

Vorgehen: Ereignisorientierte Zerlegung eines

Gesamtsystems

Entwickelt von DeMarco, 1979

AKAD

35

Die Privat-Hochschulen

Darstellungsmittel

p

p

p

Data Flow Diagramms

m DFDs, Datenflussdiagramme

Data Dictionary

m DDs, Datenwörterbuch

Minispecifications

m MSPs,

Transformationsbeschreibungen

AKAD

Die Privat-Hochschulen

36

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 19

Datenflussdiagramme

p

p

p

Datenflussdiagramme bestehen aus vier

Grundelementen :

m Datenflüsse (DF),

m Transformationen/Prozesse,

m Anfangs-/Endknoten,

m Datenspeicher (DS)

Datenflüsse sind "Kanäle", durch die Daten mit

bekanntem Aufbau fließen.

Grafisch werden sie als benannter Pfeil dargestellt

AKAD

37

Die Privat-Hochschulen

Datenflüsse

p

p

p

Pfeil zeigt Flussrichtung der Information an

Es existieren externe und interne Datenflüsse

Datenflüsse sind verfeinerbar

Gast

AKAD

Die Privat-Hochschulen

38

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 20

Prozesse/Transformationen

verändern eingehende Datenflüsse und erzeugen

ausgehende Datenflüsse

Darstellung als benannte Kreise (Knoten)

Beschreibung in der Minispezifikation

p

p

p

Gast

Rechnung

erstellen

Vermietung

Rechnung

AKAD

39

Die Privat-Hochschulen

AnfangsAnfangs-/Endknoten

Bilden Schnittstellen des Systems

Datenquellen und Datensenken

Grenze zur Umwelt bzw. zu anderen Anwendungssystemen

p

p

p

Rechnungskopie

Quelle

Anmeldeformular

AKAD

Die Privat-Hochschulen

Buchhaltung

Gast

Senke

40

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 21

Datenspeicher

p

p

p

Benötigt, wenn die Entstehung und Verwendung der

Daten zeitlich auseinander fällt

Dargestellt durch Doppelbalken

Schreibender und lesender Zugriff

Schreibender Zugriff

Lesender Zugriff

Zimmer

AKAD

41

Die Privat-Hochschulen

Datenwörterbuch

p

p

p

Nachweis für alle Datenflüsse und Datenspeicher

Erläuterung der Bezeichner im Datenflussdiagramm

Fest vorgegebene Syntax

AKAD

Die Privat-Hochschulen

42

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 22

Syntaktische Regeln DD

Einleitung Eintrag

Name des DF bzw. DS, gefolgt

von = oder STRUCT

Aufzählung von Datenelementen Trennung durch Zeichen +

Wiederholung

in {wiederholende Elemente}

Auswahlalternativen

durch | voneinander getrennt

Optionale Angaben

durch (Klammern) gekennzeichnet

Kommentare

durch @ eingeschlossen @

AKAD

43

Die Privat-Hochschulen

Beispiel DDDD-Eintrag

RECHNUNG STRUCT

+ Nummer

+ KKurz

+ KondA|KondB

+ ( Zusatz )

+ Adresse

+ { Rechnungspositionen }

+ Nettosumme

AKAD

Die Privat-Hochschulen

@

@

@

@

@

eindeutige Nummer @

Gastkurzbezeichnung @

Konditionen für den Gast @

Adelstitel, wenn vorhanden @

Verweis DD-Eintrag @

@ eine oder mehrere @

@ excl. MWSt @

44

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 23

Transformationsbeschreibungen

p

p

p

umgangssprachliche Beschreibung durch Texte

Beschrieben wird die Veränderung der Eingangs- zu

den Ausgangsdaten

Beispiel : MSP Rechnung erstellen

„Zweck ist die Erstellung einer steuerlich anerkannten Rechnung. Es ist zu wählen, welcher Gast mit

welchem Abrechnungszeitraum abzurechnen ist….“

u.s.w.

AKAD

45

Die Privat-Hochschulen

Diagrammhierarchie

p

p

p

p

p

Diagramme lassen sich in unterschiedlicher

Verfeinerung darstellen

Oberste Ebene: Kontextdiagramm oder Diagramm 0

Kontextdiagramm zeigt Gesamtsystem und dessen

Umwelt

Verfeinerung einzelner Datenflüsse und Prozesse

Prinzip der Erhaltung der äußeren Daten-flüsse

AKAD

Die Privat-Hochschulen

46

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 24

Beispiel Diagrammhierarchie

3. Lagerverwaltung

1. Planungsabteilung

2. Einkaufsabteilung

2.1

2.2

1.1

1.2

2.3

2.4

AKAD

47

Die Privat-Hochschulen

Vorteile der SSA

p

p

p

Formalisierung zwingt zur einheitlichen

und präzisen Darstellung

Basis zur Kommunikation mit dem

Anwender, da leicht überschaubar

(kein Experten-Chinesisch)

Konsistenzregeln (z.B. Erhaltung der

Datenflüsse) vermeiden Fehler

AKAD

Die Privat-Hochschulen

48

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 25

Beispiele (1)

DF1

Quelle

DF2

P1

P2

DF3

Senke

Speicher

Datenflussdiagramm mit allen Elementen

AKAD

49

Die Privat-Hochschulen

Beispiele (2)

Zu-/Absage

Teilnahme DS

Talon C

Student

Prüfung

Zulassung KL

Dozent

KPlan

FeinPlanung

KlAuff

KListe

AKAD

Die Privat-Hochschulen

StudienZentrum

50

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 26

Beispiele (3)

AKAD

Die Privat-Hochschulen

51

Entscheidungstabellentechnik

AKAD

Die Privat-Hochschulen

52

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 27

Grundlagen der ET

p

p

p

Entscheidungstabelle (ET) =

Sprachkonstrukt zur Darstellung

verschachtelter bedingter Anweisungen.

Ziel: übersichtliche, unmissverständliche, widerspruchsfreie und überprüfbare

Darstellung bzw. Dokumentation einfacher

und komplexer Entscheidungssituationen

und deren Folgen.

Erste Veröffentlichung 1961

AKAD

53

Die Privat-Hochschulen

Aufbau einer ET

p

ET sind prinzipiell als Vier-Felder-Tafel mit den

Feldern

m Bedingungen

Bedingungsanzeigern

m Aktionen

Aktionsanzeigern

aufgebaut.

Bedingung(Wenn) Bedingungsanzeiger (J|N)

Aktion(Dann)

AKAD

Die Privat-Hochschulen

Aktionsanzeiger(X)

54

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 28

Aufbau einer ET

p

p

p

Bedingungen und Aktionen stehen in einer

"wenn-dann"-Beziehung zueinander.

Verschiedene Bedingungen und Aktionen

sind durch ein logisches UND verknüpft.

Die einzelnen Entscheidungsregeln sind

untereinander durch ein exklusives ODER

verknüpft, so dass für jede Bedingungskonstellation nur eine Regel zutrifft.

AKAD

55

Die Privat-Hochschulen

Aufbau einer ET

p

p

Es ist möglich, ETs maschinell durch

spezielle ET-Programme zu erzeugen.

Durch den Einsatz dieser Programme

kann die Vollständigkeit und Korrektheit der Modellierung einer Entscheidungssituation getestet werden.

Widersprüche und Redundanzen

können so leichter eliminiert werden.

AKAD

Die Privat-Hochschulen

56

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 29

ET: Beispiel 1

p

Entscheidungen bei der Auftragsbearbeitung

Auftragsbearbeitung

Artikel lieferbar

Kundenbonität o.k.

per Rechnung liefern

per Nachnahme liefern

Artikel nachbestellen

telefonischer Zwischenbescheid

schriftlicher Zwischenbescheid

Regel 1 Regel 2 Regel 3 Regel 4

J

J

N

N

J

N

J

N

X

X

X

X

X

X

AKAD

Die Privat-Hochschulen

57

Interpretation der ET Beispiel 1

p

p

p

p

p

Ist Artikel lieferbar und Bonität o.k., wird per Rechnung geliefert

Ist Artikel lieferbar und Bonität nicht o.k., wird per

Nachnahme geliefert

Ist Artikel nicht lieferbar und Bonität o.k., erfolgt eine

Nachbestellung und der Kunde erhält einen telefonischen Zwischenbescheid

Ist Artikel nicht lieferbar und Bonität nicht o.k., erfolgt

eine Nachbestellung und der Kunde erhält einen

schriftlichen Zwischenbescheid

Bei n binären Bedingungen (Ja/Nein-Entscheidung)

gibt es theoretisch 2 hoch n Regeln; Praktisch sind

jedoch meistens Verdichtungen möglich.

AKAD

Die Privat-Hochschulen

58

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 30

ET: Beispiel 2

p

p

p

Erstellung einer Zahlungsvorschlagsliste

durch die Kreditorenbuchhaltung für die

Finanzabteilung, die die zur Finanzdisposition

erforderlichen Summen aufweist.

Es gelten die folgenden Bedingungen:

m Ist die Rechnung fällig?

m Ist der Rechnungssteller Stammlieferant?

m Ist der Rechnungsbetrag > 5.000,- €?

Theoretisch wären 23 = 8 Regeln zu erwarten

AKAD

59

Die Privat-Hochschulen

ET: Beispiel 2

Ausgleich von Rechnungen

Fälligkeit

Stammlieferant

Betrag > 5000

p

R1 R2 R3 R4 R5 R6 R7 R8

J

J

J

J

N

N

N

N

J

J

N

N

J

J

N

N

J

N

J

N

J

N

J

N

Folgende Aktionen sind vorstellbar:

m Bezahle mit Wechsel, d.h., summiere Betrag zur

Wechselsumme

m Bezahle mit Verrechnungsscheck, d.h., summiere Betrag

zur Verrechnungsschecksumme

m Bezahle durch Überweisung, d.h., summiere Betrag zur

Überweisungssumme

m Bezahle nicht, d.h., summiere Betrag zur Summe der

offenen Posten

m Bilde die Summe aller Zahlungen

AKAD

Die Privat-Hochschulen

60

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 31

ET: Beispiel 2

Ausgleich von Rechnungen

R1 R2

Fälligkeit

J J

Stammlieferant

J J

Betrag > 5000

J N

Addiere zur Wechselsumme

X X

Addiere zur Verrechnungsschecksumme

Addiere zur Überweisungssumme

Addiere zu offenen Beträgen

Bilde Zahlungssumme

X X

R3

J

N

J

R4

J

N

N

R5

N

J

J

R6

N

J

N

R7

N

N

J

R8

N

N

N

X

X

X

X

X

X

X

X

AKAD

61

Die Privat-Hochschulen

Verdichtung

p

p

p

Durch Regelzusammenfassung lässt sich eine ET

verdichten. Die verdichtete ET enthält dann weniger

Regeln als die vollständige ET.

Regeln lassen sich zusammenfassen, wenn sie die

gleiche(n) Aktion(en) auslösen und in allen

Bedingungen außer einer übereinstimmen.

Die neue stimmt mit der alten Regel in allen Zeilen

überein bis auf die Zeile mit den unterschiedlichen

Bedingungszeigern. Dort ist der Irrelevanzzeiger "-"

einzusetzen. Die alte Regel ist zu löschen.

AKAD

Die Privat-Hochschulen

62

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 32

Verdichtung

Ausgleich von Rechnungen

Fälligkeit

Stammlieferant

Betrag > 5000

Addiere zur Wechselsumme

Addiere zur Verrechnungsschecksumme

Addiere zur Überweisungssumme

Addiere zu offenen Beträgen

Bilde Zahlungssumme

p

R1 R2 R3 R4 R5 R6 R7

J J J J N N N

J J N N J J N

J N J N J N J

X X

X

X

X X X

X X X X

R8

N

N

N

X

Unabhängig von Rechnungshöhe > 5 T€ wird bei Stammlieferanteneigenschaft und Fälligkeit zu Wechselbeträgen und zur

Zahlungssumme addiert; d.h. Regel 1 und 2 können (zur neuen

Regel 1) zusammengefasst werden, die bezüglich der Betragshöhe einen Irrelevanzzeiger erhält. Regel 2 ist zu löschen.

AKAD

63

Die Privat-Hochschulen

Verdichtung

Ausgleich von Rechnungen

Fälligkeit

Stammlieferant

Betrag > 5000

Addiere zur Wechselsumme

Addiere zur Verrechnungsschecksumme

Addiere zur Überweisungssumme

Addiere zu offenen Beträgen

Bilde Zahlungssumme

p

R1 R3 R4 R5 R6 R7 R8

J

J J N N N N

J N N J J N N

J N J N J N

X

X

X

X X X X

X X X

Unabhängig von Rechnungshöhe > 5 T€ wird bei Stammliefe-ranteneigenschaft und Nicht-Fälligkeit zu offenen Posten

addiert; d.h. Regel 5 und 6 können (zur neuen Regel 5)

zusammengefasst werden, die Rechnungshöhe erhält einen

Irrelevanzzeiger. Regel 6 ist zu löschen.

AKAD

Die Privat-Hochschulen

64

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 33

Verdichtung

Ausgleich von Rechnungen

Fälligkeit

Stammlieferant

Betrag > 5000

Addiere zur Wechselsumme

Addiere zur Verrechnungsschecksumme

Addiere zur Überweisungssumme

Addiere zu offenen Beträgen

Bilde Zahlungssumme

R1 R3 R4 R5 R7 R8

J J J N N N

J N N J N N

J N J N

X

X

X

X X X

X X X

Unabhängig von der Höhe des Rechnungsbetrages wird bei

Nicht-Fälligkeit und Nicht-Stammlieferanteigenschaft zu offenen

Posten addiert; d.h. Regel 7 und 8 können (zur neuen Regel 7)

zusammengefasst werden. Die Betragshöhe erhält wiederum

einen Irrelevanzzeiger. Regel 8 ist zu löschen.

p

AKAD

65

Die Privat-Hochschulen

Verdichtung

Ausgleich von Rechnungen

Fälligkeit

Stammlieferant

Betrag > 5000

Addiere zur Wechselsumme

Addiere zur Verrechnungsschecksumme

Addiere zur Überweisungssumme

Addiere zu offenen Beträgen

Bilde Zahlungssumme

p

R1 R3 R4 R5 R7

J J J N N

J N N J N

J N X

X

X

X X

X X X

Unabhängig von der Stammlieferanteneigenschaft wird bei

Nicht-Fälligkeit des Betrages der Rechnungs-betrag zu den

offenen Posten addiert; d.h. Regel 5 und 7 können (zur neuen

Regel 5) zusammengefasst werden, Regel 7 ist zu löschen.

AKAD

Die Privat-Hochschulen

66

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 34

Verdichtung

Ausgleich von Rechnungen

Fälligkeit

Stammlieferant

Betrag > 5000

Addiere zur Wechselsumme

Addiere zur Verrechnungsschecksumme

Addiere zur Überweisungssumme

Addiere zu offenen Beträgen

Bilde Zahlungssumme

R1 R3 R4 R5

J J J N

J N N J N X

X

X

X

X X X

keine weiteren Verdichtungen mehr möglich

aus ursprünglich 8 sind nun 4 Regeln geworden

p

p

AKAD

67

Die Privat-Hochschulen

Übungsaufgabe

Bearbeiten Sie bitte die Übungsaufgabe zur Entscheidungstabellentechnik

Microsoft

Microsoft

Word-Dokument

Word-Dokument

AKAD

Die Privat-Hochschulen

68

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 35

Systemimplementierung:

Realisierung von

Anwendungssystemen

AKAD

69

Die Privat-Hochschulen

Hilfsmittel

p

p

p

Hilfsmittel zur Darstellung von Algorithmen

unabhängig von einer Programmiersprache

m Programmablaufplan

m Struktogramm

m Pseudocode

m Entscheidungstabellen

Ziel: Verbesserung des Dialogs mit dem Anwender

Probleme:

m Zwang auf Entwickler fehlt

m Oft nur nachträgliches Dokumentationsmittel

AKAD

Die Privat-Hochschulen

70

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 36

Sinnbilder Datenflusspläne

Eingabe

von Hand

Bearbeiten

Ein-/

Ausgabe

mm

a

r

iag

d

s

flus

n

Schriftstück

e

at

Datenträger

Platten- D

>

speicher

<

lan

p

s

flus

n

Anzeige

e

Datenfluß

t

Optisch/

Da

Akkustisch g

tun

h

Ac

Datenübertragung

Konnektor

AKAD

71

Die Privat-Hochschulen

Sinnbilder Programmablaufpläne

Grenzstelle

Start|Stop

Ein-/

Ausgabe

Anfang Zählschleife

Ende Zählschleife

Operation

Unterprogramm

Ja

Entscheidung

Zusammenführung

Nein

Ablauflinie

AKAD

Die Privat-Hochschulen

Konnektor

72

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 37

Sinnbilder Struktogramme

Solange wie

Einfacher Strukturblock

Name

Unterprogrammblock

Wiederholstrukturblock (abweisend)

Bedingung

Ja

Nein

Auswahlstrukturblock (einseitig, zweiseitig)

Fall

1

2

3

Sonst

Solange bis

Fallunterscheidung

Wiederholstrukturblock (nicht abweisend)

AKAD

73

Die Privat-Hochschulen

Struktogramm

p

Ein Strukturblock wird an

einen anderen gereiht, indem seine gesamte

Eingangskante mit der

gesamten Ausgangskante

des Vorgängers

deckungsgleich

zusammengelegt wird.

Ja

Bedingung

Nein

Solange wie

bis Bedingung wahr

U-Prog.

AKAD

Die Privat-Hochschulen

74

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 38

Kontrollstrukturen auf einen Blick

Struktogramm

A

Programmablaufplan

A

Führe A aus

Führe B aus

Führe C aus

B

Abweisende Schleife

A

B

C

N

./.

C

Solange wie

B

C

C

D

Einseitige Auswahl

A

J

B

Pseudocode

Sequenz

Führe A aus

WENN TRUE

DANN Führe B aus

Führe C aus

A

J

A

aus

WAHR

B aus und

C aus

aus

J

B

C

N

D

C

Nicht Abweisende

Schleife

A

A

A

B

J

?

J

B

N

C

D

falls

2

3

B1 B2 B3

D

Sonst

C

Führe A aus

FALLS Wert

1: Führe B1

2: Führe B2

3: Führe B3

SONST Führe C

Führe D aus

C

B

?

N

Solange bis

C

D

D

Mehrseitige Auswahl

A

1

Führe A aus

WENN TRUE

DANN Führe B aus

SONST Führe C aus

Führe D aus

N

True?

B

?

Zweiseitige Auswahl

A

Führe A

SOLANGE

Führe

Führe

Führe D

Führe A aus

WIEDERHOLE

Führe B aus

Führe C aus

BIS Falsch

Führe D aus

B

C

N

True?

J

D

A

falls

aus

aus

aus

aus

1

B1

2

3

B2

B3

C

D

AKAD

75

Die Privat-Hochschulen

Netzplantechnik

AKAD

Die Privat-Hochschulen

76

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 39

Ziele und Methoden

p

p

p

Unter Einsatz der Netzplantechnik können die Aspekte :

m Zeitabläufe von Projekten – Terminmanagement

m Ressourcenplanung

m Kostenüberwachung

verdeutlicht werden.

Die Berechnung des frühesten Endzeitpunktes so-wie die

Darstellung des kritischen Weges sind we-sentliche Merkmale.

Die wichtigsten Techniken sind

m Critical Path Method (CPM)

m Metrapotentialmethode (MPM)

m Program Evaluation and Review Technique (PERT)

AKAD

77

Die Privat-Hochschulen

Netzplantechniken (CPM)

p

p

CPM ist eine vorgangspfeilorientierte, MPM dagegen eine

vorgangsknotenorientierte Methode, PERT beschreibt

ereignisknotenorientierte Netze mit Bewertungen durch

Wahrscheinlichkeiten.

CPM stellt Tätigkeiten mit Pfeilen dar, Ereignisse werden durch

Knoten abgebildet.

Vorgang bei CPM

Ereignis bei CPM

p

CPM-Netzpläne lassen sich sowohl grafisch als auch tabellarisch

darstellen.

AKAD

Die Privat-Hochschulen

78

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 40

CPMCPM-Begriffe

Ereignisbezogene

Größen

FZi

frühest möglicher Zeitpunkt für den Eintritt des Ereignisses i

FZa = 0 (erstes Ereignis [Projektstart] zum Zeitpunkt 0)

SZi spätest möglicher Zeitpunkt für den Eintritt des

Ereignisses i

SZe spätester Eintrittszeitpunt des Endeereignisses =

frühester Eintrittszeitpunkt des letzten Ereignisses

(Projektende)

Vorgangsbezogene FAZij frühest möglicher Anfangszeitpunkt von Vorgang i,j

Größen

FEZi,j frühest möglicher Endezeitpunkt von Vorgang i,j

SAZij spätest möglicher Anfangszeitpunkt Vorgang i,j

SEZij spätest möglicher Endezeitpunkt Vorgang i,j

GPij gesamte Pufferzeit, max. Zeitspanne, um die der Anfang

von i,j bzw. die Dauer von i,j verschoben werden kann,

ohne daß sich der Projektendtermin verschiebt

AKAD

79

Die Privat-Hochschulen

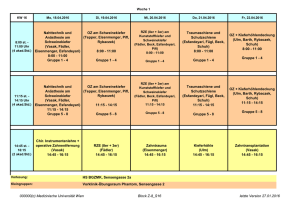

Beispiel Netzplantechnik nach CPM

Tätigkeit

A

B

C

D

E

F

G

H

I

AKAD

Die Privat-Hochschulen

Vorgänger Dauer

B, C

7

5

3

B, C

4

A, I

2

D, G, H

8

B

2

B

3

D, G

4

80

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 41

Lösungsplan

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

B, C

7

B

5

C

3

D

B, C

4

E

A, I

2

F

D, G, H

8

G

B

2

H

B

3

I

D, G

4

AKAD

81

Die Privat-Hochschulen

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

B, C

7

5

0

B

5

3

0

C

3

D

B, C

4

E

A, I

2

F

D, G, H

8

G

B

2

H

B

3

I

D, G

4

AKAD

Die Privat-Hochschulen

82

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 42

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

7

12

B, C

5

B

5

0

5

C

3

0

3

D

4

9

B, C

5

E

A, I

2

F

D, G, H

8

G

2

7

B

5

H

3

8

B

5

I

D, G

4

AKAD

83

Die Privat-Hochschulen

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

B, C

7

5

12

B

5

0

5

C

3

0

3

B, C

4

5

D

9

E

A, I

2

F

8

17

D, G, H

9

G

B

2

5

7

H

B

3

5

8

I

4

13

D, G

9

AKAD

Die Privat-Hochschulen

84

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 43

Lösung

Tätigkeit

A

B

C

D

E

F

G

H

I

Vorgänger Dauer FAZ

B, C

7

5

5

0

3

0

B, C

4

5

A, I

2

13

D, G, H

8

9

B

2

5

B

3

5

D, G

4

9

AKAD

FEZ SAZ

12

5

3

9

15

17

7

8

13

SEZ GP

85

Die Privat-Hochschulen

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

B, C

7

5

12

B

5

0

5

C

3

0

3

D

B, C

4

5

9

E

A, I

2

13

15

F

D, G, H

8

9

17

9

17

0

G

B

2

5

7

H

B

3

5

8

I

D, G

4

9

13

AKAD

Die Privat-Hochschulen

86

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 44

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

B, C

7

5

12

B

5

0

5

C

3

0

3

B, C

4

5

9

5

0

D

9

E

A, I

2

13

15

8

9

17

17

0

F

D, G, H

9

B

2

5

7

7

2

G

9

B

3

5

8

6

1

H

9

I

D, G

4

9

13

AKAD

87

Die Privat-Hochschulen

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

B, C

7

5

12

B

5

0

5

C

3

0

3

D

B, C

4

5

9

5

9

0

E

A, I

2

13

15

15

17

2

F

D, G, H

8

9

17

9

17

0

G

B

2

5

7

7

9

2

H

B

3

5

8

6

9

1

I

D, G

4

9

13

AKAD

Die Privat-Hochschulen

88

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 45

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

B, C

7

5

12

8

3

A

15

B

5

0

5

C

3

0

3

D

B, C

4

5

9

5

9

0

E

2

13

15

17

2

A, I

15

F

D, G, H

8

9

17

9

17

0

G

B

2

5

7

7

9

2

H

B

3

5

8

6

9

1

D, G

4

9

13

11

2

I

15

AKAD

89

Die Privat-Hochschulen

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

A

7

5

12

8

15

3

B, C

B

5

0

5

0

5

0

C

3

0

3

D

4

5

9

9

0

B, C

5

E

A, I

2

13

15

15

17

2

F

D, G, H

8

9

17

9

17

0

G

2

5

7

7

9

2

B

H

3

5

8

6

9

1

B

I

D, G

4

9

13

11

15

2

AKAD

Die Privat-Hochschulen

90

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 46

Lösung

Tätigkeit Vorgänger Dauer FAZ FEZ SAZ SEZ GP

7

5

12

8

15

3

A

B, C

B

5

0

5

0

5

0

3

0

3

2

5

2

C

D

B, C

4

5

9

9

0

5

E

A, I

2

13

15

15

17

2

F

D, G, H

8

9

17

9

17

0

G

B

2

5

7

7

9

2

H

B

3

5

8

6

9

1

I

D, G

4

9

13

11

15

2

AKAD

91

Die Privat-Hochschulen

Lösung Beispielnetzplan

H

2

B

D'

7

4

1

I

D

C

F

G'

G

B'

5

E

3

A

6

Vorgang

Scheinvorgang (zugleich Kritischer Weg)

kritischer Weg

AKAD

Die Privat-Hochschulen

92

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 47

AKAD

Die Privat-Hochschulen

Datenbanksysteme

AKAD

Diplomandenseminar Wirtschaftsinformatik

Prof. T. Müller/Prof. Dr. W. Riggert

AKAD

93

Die Privat-Hochschulen

Inhaltsverzeichnis

p

p

p

p

p

p

p

p

Ziele und Strategien der Datenorganisation

Logische Datenmodelle

Relationale Datenbanken

Normalisierung

Referentielle Integrität

Implementierung des Schemas

Structured Query Language (SQL)

ER-Diagramm Hotel

AKAD

Die Privat-Hochschulen

94

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 48

Datenorganisation

p

Unter Datenorganisation versteht man Verfahren, um

Daten

m

m

p

hinsichtlich ihrer logischen Zusammenhänge zu

analysieren, zu strukturieren und zu ordnen - logische

Datenorganisation

auf Medien abzulegen und für den Zugriff verfügbar zu

halten - physische Datenorganisation

Ziele

m

m

m

m

m

m

schneller Datenzugriff

leichte Aktualisierbarkeit

beliebige Auswertbarkeit

flexible Verknüpfung

wirtschaftliche Speicherausnutzung

Vermeidung von Redundanzen

AKAD

95

Die Privat-Hochschulen

Logische Datenorganisation

p

Hierarchischer Aufbau/ Gliederung

m

m

m

m

p

Datenelement

m

m

p

Datenelement

Datensatz

Datei

Datenbank

kleinste nicht weiter zerlegbare logische Einheit

entspricht einem Datenfeld einer Bildschirmmaske

Datensatz

m

m

m

Zusammenfassung von Datenelementen

entspricht einer Gruppe logisch zusammengehöriger

Datenfelder

wie z.B. einer Adressangabe oder einer Bankverbindung

AKAD

Die Privat-Hochschulen

96

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 49

Strategien der Datenorganisation

p

Programmabhängige Organisation

m

p

Die verwendeten Ein- und Ausgabedaten sind in Form

und Inhalt genau auf die beteiligten Programme

abgestimmt.

Probleme :

m

m

m

Änderungen der Datenstruktur verlangen Anpassungen in

jedem Programm, das die Daten verwendet

Mechanismen des Zugriffsschutzes lassen sich nur

schwer realisieren

Greifen mehrere Programme auf gemeinsame Daten zu,

entstehen Probleme der Datenabhängigkeit und der Integrität, besitzt jedes Programm hingegen seinen eigenen

Datenpool führt dies zwangsläufig zu Redundanzen und

häufig zu Dateninkonsistenzen.

AKAD

Die Privat-Hochschulen

99

Programmunabhängige Datenorganisation

p

p

Programme und Daten werden getrennt

betrachtet

Voraussetzungen

1. Benötigt werden dazu Datenbankverwaltungssysteme (DBMS),

die die Speicherung und Organisation der Daten in den Vordergrund stellen. Die datenverarbeitenden Programme sind

erst in zweiter Linie zu berücksichtigen

2. Den Zugriff auf den Datenbestand regelt dabei das DBMS,

über das die verschiedenen Anwendungsprogramme ihre

Daten erhalten

AKAD

Die Privat-Hochschulen

100

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 50

Vorteile programmunabhängiger Organ.

p

Benutzer und Programme verwenden die

gleiche Datenbasis

p

Aktualisierungen, Änderungen und Löschungen geschehen zentral an einer Stelle

Da nur ein Datenpool existiert, verringert sich

der Speicherbedarf

p

AKAD

101

Die Privat-Hochschulen

Vorteile von Datenbanken

p

Daten und Programme sind voneinander unabhängig, d.h., auf

eine Datenbank können beliebig viele Anwendungen aufgesetzt werden

p

Daten werden nur dann mehrfach gespeichert, wenn es aus

Effizienzgründen unerlässlich ist (geringe Redundanz)

p

Datenintegrität: Durch die zentrale Verwaltung können die

Daten leichter auf inhaltliche Korrektheit geprüft werden

p

Flexible Verknüpfung und Auswertung der Daten: Die SQLSprache erlaubt eine Datenausgabe nach den Bedürfnissen

des Benutzers

p

Datenunabhängigkeit: Der Benutzer einer Datenbank benötigt

keine Kenntnisse über die physische Datenablage

AKAD

Die Privat-Hochschulen

102

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 51

Vorteile von Datenbanken

p

Der Benutzer bekommt via Zugriffsberechtigung nur die von

ihm benötigten Daten zur Verfügung gestellt; dadurch keine

Gefahr des Information overload, Möglichkeit des information

hiding.

p

Konkurrierender Zugriff: Datenbanken regeln den Mehrfachzugriff auf ihre Daten von mehreren Rechnern aus.

p

Zugriffsschutz: Während Dateisysteme nur den Schutz ganzer

Dateien kennen, erlauben Datenbanken den Schutz bis auf

Feldebene, zusätzlich in Abhängigkeit der Operationen Einfügen, Ändern und Löschen (Datensicherheit)

p

Ausfallsicherheit: Datenbanken beinhalten geeignete Mechanismen zur Rekonstruktion zerstörter Daten oder zum Wiederanlauf in Fehlersituationen

AKAD

103

Die Privat-Hochschulen

Nachteile von Datenbanken

p

p

p

Die hohen Anforderungen bezüglich Sicherheit und

Zuverlässigkeit sind zeit- und kostenintensiv

Zugriffe können über mehrere Tabellen erfolgen,

was längere Laufzeiten verbunden mit vielen Einund Ausgaben und einer hohen Rechenleistung zur

Folge hat.

Datenbanken sind in den meisten Fällen nicht portabel, was Hardwareänderungen oder Softwareanpassungen - z.B. aufgrund unterschiedlicher SQLDialekte - erforderlich macht.

AKAD

Die Privat-Hochschulen

104

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 52

DateiDatei- vs. Datenbankorganisation

Dateisysteme

Datenbanksysteme

p

Keine Trennung von Programmen

und Daten

p

p

Zugriff nur über Programme,

interne Datenstruktur ist "geheim"

p

p

Viele identische, physikalisch voneinander getrennte Daten

p

Jeder Programminhaber ist

zugriffs-berechtigt auf alle Daten.

Programm 1

Datei 1

Programm 2

Datei 2

Programm 3

Datei 3

Trennung von Programmen und Daten

Zugriff nur über DBMS-Schnittstellen in Anwendungsprogrammen und

zusätzlich über DBMS-Anfragesprachen (wie z.B. SQL, QBE).

p

Redundanz- und Anomalieprobleme

durch Normalisierung behebbar

p

Verwaltung der Zugriffsrechte durch

DBMS, Zugriffsrechte teilbar.

Programm 1

Programm 2

Datenbank

Programm 3

AKAD

105

Die Privat-Hochschulen

Logische Datenmodelle

p

Für die semantische Datensicht, die die Daten und ihre Beziehungen zueinander beschreibt, haben sich im Laufe der Zeit drei

Modellvorstellungen herausgeprägt:

Hierarchisch

AKAD

Die Privat-Hochschulen

Netzwerk

Relational

106

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 53

Relationale Datenbanken

p

p

Daten und ihre Beziehungen werden in Tabellenform dargestellt, wobei jede Zeile der Tabelle einen eindeutigen Sachverhalt repräsentiert, auf den durch ein eindeutiges Attribut

oder eine Attributkombination zugegriffen werden kann.

Vorteile :

m

m

p

leichte Änderbarkeit des Datenbankaufbaus bei leicht

verständlicher Struktur

mathematisch fundiertes Konzept, mit dem alle Arten von

Beziehungen darstellbar sind

Nachteile :

m

m

Attribute, die logisch aus mehreren Komponenten bestehen,

können nicht abgebildet werden

Rekursionen sind nicht darstellbar, z.B. alle Einzelteile, die zu

einem Fahrrad gehören

AKAD

109

Die Privat-Hochschulen

Begriffe des Relationenmodells

Attribute

Entitytyp

Attributwerte

KdNr

Name

Wohnort

100

Müller

Hagen

101

Paessens

Husby

102

Meier

Flensburg

103

Schmidt

Entities

Kiel

Domänen

z.B.:

KdNr: 1000..9999

Name: Zeichenkette mit 40 Zeichen

AKAD

Die Privat-Hochschulen

112

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 54

Daten in unnormalisierter Form

Name

Müller

Müller

Paessens

Dr. Schmidt

Müller-Lüdenscheid

AKAD

FH Flensburg

Meier

Meier

Timm

p

p

Wohnort

Grundhof

Grundhof

Husby

Schleswig

Hagen

Pinneberg

Flensburg

Schleswig

Hagen

Kiel

Strasse

Aukjer Strasse 17

Aukjer Strasse 17

Am Polldamm 1A

Landberg 18

Am Waldesrand 3A

Am Bahnhof 10

Kanzleistrasse 91-92

Wikingturm 243

Vomestrasse 12

Ostufer 93

ZiNr

102

101

100

102

210

205

102

101

215

210

Art

EZ

EZ

EZ

EZ

DZ

DZ

EZ

EZ

DZ

DZ

Ausstg Miete Dauer

DBR

55

12

DBT

52

10

DBF

60

3

DBR

55

5

DBT

80

5

DBFT

100

10

DBR

55

2

DBT

52

5

DT

75

1

DBT

80

3

Alle Daten in einer Relation Vermietung

Löschung der Daten nach Bezahlung einer

Rechnung

AKAD

113

Die Privat-Hochschulen

Probleme von Daten in unnormalisierter Form

p

Redundanzprobleme

m

m

p

Mehrfachspeicherung identischer Sachverhalte

Verbrauch unnötigen Speicherplatzes

Anomalieprobleme

m

Inkonsistenz kann bei redundanter

Datenhaltung entstehen durch

£

£

£

p

Einfügungen

Änderungen

Löschungen

Nullwertprobleme

m

unbestimmte Werte, da Wert unbekannt ist

AKAD

Die Privat-Hochschulen

114

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 55

Granularität von DBDB-Operationen

p

Einfügungen

m

p

Löschungen

m

p

kleinste Menge: Tupel

kleinste Menge: Tupel

Änderungen

m

kleinste Menge: Attributwert

AKAD

115

Die Privat-Hochschulen

EinfügeEinfüge- und Änderungsanomalien

Name

Müller

Müller

Paessens

Dr. Schmidt

Müller-Lüdenscheid

AKAD

FH Flensburg

Meier

Meier

Timm

p

p

Wohnort

Grundhof

Grundhof

Husby

Schleswig

Hagen

Pinneberg

Flensburg

Schleswig

Hagen

Kiel

Strasse

Aukjer Strasse 17

Aukjerstrasse 17

Am Polldamm 1A

Landberg 18

Am Waldesrand 3A

Am Bahnhof 10

Kanzleistrasse 91-92

Wikingturm 243

Vomestrasse 12

Ostufer 93

ZiNr

102

101

100

102

210

205

102

101

215

210

Art

EZ

EZ

EZ

EZ

DZ

DZ

EZ

EZ

DZ

DZ

Ausstg Miete Dauer

DBR

55

12

DBT

52

10

DBF

60

3

DBR

55

5

DBT

80

5

DBFT

100

10

DBR

75

2

DBFT

52

5

DT

75

1

DBT

80

3

Beim Einfügen und Ändern können widersprüchliche Daten

entstehen

Keine eindeutigen Aussagen mehr zu realen Sachverhalten

m

m

m

m

Was kostet ein EZ mit DBR?

Wie ist Zimmer 101 ausgestattet?

Wo wohnt der Gast Müller?

etc.

AKAD

Die Privat-Hochschulen

116

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 56

Löschanomalien

Name

Müller

Müller

Paessens

Dr. Schmidt

Müller-Lüdenscheid

AKAD

FH Flensburg

Meier

Meier

Timm

p

p

Wohnort

Grundhof

Grundhof

Husby

Schleswig

Hagen

Pinneberg

Flensburg

Schleswig

Hagen

Kiel

Strasse

Aukjer Strasse 17

Aukjer Strasse 17

Am Polldamm 1A

Landberg 18

Am Waldesrand 3A

Am Bahnhof 10

Kanzleistrasse 91-92

Wikingturm 243

Vomestrasse 12

Ostufer 93

ZiNr

102

101

100

102

210

205

102

101

215

210

Art

EZ

EZ

EZ

EZ

DZ

DZ

EZ

EZ

DZ

DZ

Ausstg Miete Dauer

DBR

55

12

DBT

52

10

DBF

60

3

DBR

55

5

DBT

80

5

DBFT

100

10

DBR

55

2

DBT

52

5

DT

75

1

DBT

80

3

Beim Löschen gehen alle (!) Daten verloren, obwohl nur Vermietungen (off. Posten) gelöscht werden sollte

keine eindeutigen Aussagen mehr zu realen Sachverhalten

m

m

m

Welche Gäste waren da?

Welche Zimmer haben wir?

Was kostet ein DZ mit DBFT?

AKAD

117

Die Privat-Hochschulen

NullwertNullwert-Probleme

Name

IBM

Null

p

p

p

Wohnort

Stuttgart

Null

Strasse

Watsonstrasse 23

Null

ZiNr Art Ausstg Miete Dauer

Null Null Null

Null Null

101 EZ DBT

52 Null

Nullwerte sind unbestimmte Werte

Sie erlauben keine Aussage

Beispiele:

m

m

Gast ohne Zimmer (Entity 1)

Zimmer ohne Gast (Entity 2)

AKAD

Die Privat-Hochschulen

118

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 57

Normalisierung

Ziele

p

m

m

Verminderung der Redundanz und dadurch...

Verhinderung von Anomalie- und Nullwertproblemen

Vorgehen

p

m

m

schrittweise Aufspaltung der Relationen in neue

Relationen

Aufspaltung muss verlustfrei sein

£

Ursprungsrelation muss durch entsprechende

Abfrageformulierung in Form eines Joins jederzeit

wieder darstellbar sein

AKAD

119

Die Privat-Hochschulen

1. Aufspaltung: Ausgliederung Gastdaten

R.Vermietung

ZiNr

102

100

102

210

205

102

101

215

210

Art

EZ

EZ

EZ

DZ

DZ

EZ

EZ

DZ

DZ

Ausstattung

DBR

DBF

DBR

DBT

DBFT

DBR

DBT

DT

DBT

R.Gast

Miete Dauer

55

12

60

3

55

5

80

5

100

10

55

2

52

5

75

1

80

3

Name

Müller

Paessens

Dr. Schmidt

Müller-Lüdenscheid

AKAD

FH Flensburg

Meier

Meier

Timm

Wohnort

Grundhof

Husby

Schleswig

Hagen

Pinneberg

Flensburg

Schleswig

Hagen

Kiel

p

Problem: Zerlegung nicht verlustfrei

p

Aufnahme von Gastattributen in Vermietung nötig

m

m

m

m

Strasse

Aukjer Strasse 17

Am Polldamm 1A

Landberg 18

Am Waldesrand 3A

Am Bahnhof 10

Kanzleistrasse 91-92

Wikingturm 243

Vomestrasse 12

Ostufer 93

welcher Gast hatte welches Zimmer gemietet?

Eindeutigkeit des Attributwertes in Gast, da es Stellvertreterfunktion in Vermietung übernehmen muss

Name, Name+Wohnort, Name+Wohnort+Strasse nicht eindeutig

Künstliches, eindeutiges Attribut nötig: Kundennummer (KDNR)

AKAD

Die Privat-Hochschulen

120

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 58

1. Aufspaltung: Ausgliederung Gastdaten

R.Gast

R.Vermietung

KdNr

100

100

101

102

103

104

106

107

108

109

ZiNr

102

101

100

102

210

205

102

101

215

210

Art

EZ

EZ

EZ

EZ

DZ

DZ

EZ

EZ

DZ

DZ

Ausstattung Miete Dauer

DBR

55

12

DBT

52

10

DBF

60

3

DBR

55

5

DBT

80

5

DBFT

100

10

DBR

55

2

DBT

52

5

DT

75

1

DBT

80

3

KdNr

100

101

102

103

104

105

106

107

108

109

Name

Müller

Paessens

Dr. Schmidt

Müller-Lüdenscheid

AKAD

IBM

FH Flensburg

Meier

Meier

Timm

Wohnort

Grundhof

Husby

Schleswig

Hagen

Pinneberg

Stuttgart

Flensburg

Schleswig

Hagen

Kiel

Strasse

Aukjer Strasse 17

Am Polldamm 1A

Landberg 18

Am Waldesrand 3A

Am Bahnhof 10

Watsonstrasse 23

Kanzleistrasse 91-92

Wikingturm 243

Vomestrasse 12

Ostufer 93

KdNr in Gast muss nun eindeutig sein

p

m

Primärschlüsseleigenschaft sichert Eindeutigkeit

Eindeutigkeit der Entities in Vermietung nicht sichergestellt

p

m

m

m

KdNr nicht eindeutig (je Gast max. 1 Vermietung)

ZiNr nicht eindeutig (je Zimmer max. 1 Vermietung)

KdNr + ZiNr nicht eindeutig (max. 1 Vermietung an selben Gast im

selben Zimmer)

AKAD

121

Die Privat-Hochschulen

1. Aufspaltung: Ausgliederung Gastdaten

R.Gast

R.Vermietung

BuNr KdNr

1 100

2 100

3 101

4 102

5 103

6 104

7 106

8 107

9 108

10 109

p

Art

EZ

EZ

EZ

EZ

DZ

DZ

EZ

EZ

DZ

DZ

Ausstattung

DBR

DBT

DBF

DBR

DBT

DBFT

DBR

DBT

DT

DBT

Miete Dauer

55

12

52

10

60

3

55

5

80

5

100

10

55

2

52

5

75

1

80

3

KdNr

100

101

102

103

104

105

106

107

108

109

Name

Müller

Paessens

Dr. Schmidt

Müller-Lüdenscheid

AKAD

IBM

FH Flensburg

Meier

Meier

Timm

Wohnort

Grundhof

Husby

Schleswig

Hagen

Pinneberg

Stuttgart

Flensburg

Schleswig

Hagen

Kiel

Strasse

Aukjer Strasse 17

Am Polldamm 1A

Landberg 18

Am Waldesrand 3A

Am Bahnhof 10

Watsonstrasse 23

Kanzleistrasse 91-92

Wikingturm 243

Vomestrasse 12

Ostufer 93

Vermietung erhält eindeutigen Primärschlüssel

m

m

p

ZiNr

102

101

100

102

210

205

102

101

215

210

Buchungsnummer sichert Eindeutigkeit

laufende Nummerierung aller Vermietverhältnisse

Erreichter Vorteil

m

m

Jeder Gast wird mit seinen Nichtschlüsselattributen nur noch

einmalig gespeichert

Anomalieprobleme bei Gästen behoben

AKAD

Die Privat-Hochschulen

122

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 59

Offene Probleme

Zimmerdaten weiterhin redundant

p

m

m

bei jeder erneuten Vermietung müssen alle

Daten (ZiNr, Art, Ausstattung, Miete) erneut

gespeichert werden

Anomalieprobleme bei Zimmern bestehen

weiter

Ausgliederung der Zimmerdaten erforderlich

p

m

m

Art, Ausstattung und Miete müssen aus

Vermietung entfernt werden

Verbindung über Attribut ZiNr

AKAD

123

Die Privat-Hochschulen

2. Aufspaltung: Ausgliederung Zimmerdaten

R.Vermietung

BuNr KdNr ZiNr Dauer

1 100 102

12

2 100 101

10

3 101 100

3

4 102 102

5

5 103 210

5

6 104 205

10

7 106 102

2

8 107 101

5

9 108 215

1

p

ZiNr

100

101

102

205

210

215

Art

EZ

EZ

EZ

DZ

DZ

DZ

Ausstattung Miete

DBF

60

DBT

52

DBR

55

DBFT

100

DBT

80

DT

75

Zimmer erhält eindeutigen Primärschlüssel

m

p

R.Zimmer

Zimmernummer sichert Eindeutigkeit

Erreichter Vorteil

m

m

Jedes Zimmer wird mit seinen Nichtschlüsselattributen nur noch

einmalig gespeichert

Anomalieprobleme bei Zimmern behoben

AKAD

Die Privat-Hochschulen

124

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 60

Offene Probleme

p

Preisdaten weiterhin redundant

m

m

p

bei jedem Zimmer mit identischer Art und Ausstattung müssen Preisdaten erneut (redundant)

gespeichert werden

Anomalieprobleme bei Preisen bestehen weiter

Ausgliederung der Preisdaten erforderlich

m

m

m

Miete muss aus Zimmer entfernt werden

Abhängigkeit der Miete von Art und Ausstattung,

nicht aber von der ZiNr (transitive Abhängigkeit)

Beziehung zwischen Zimmer und Preis über Art

und Ausstattung

AKAD

125

Die Privat-Hochschulen

3. Aufspaltung: Ausgliederung Preisdaten

R.Zimmer

ZiNr

100

101

102

205

210

215

p

Art

EZ

EZ

EZ

DZ

DZ

DZ

Ausstattung

DBF

DBT

DBR

DBFT

DBT

DT

Art

EZ

EZ

EZ

DZ

DZ

DZ

Ausstattung Miete

DBF

60

DBT

52

DBR

55

DBFT

100

DBT

80

DT

75

Preis erhält eindeutigen Primärschlüssel

m

m

p

R.Preis

Kombination aus Art und Ausstattung sichert Eindeutigkeit

Nur Kenntnis beider Werte lässt Schluss auf Miete zu

Erreichter Vorteil

m

m

Jede Art-/Ausstattungskomination wird mit seiner Miete nur noch

einmalig gespeichert

Anomalieprobleme bei Preisen behoben

AKAD

Die Privat-Hochschulen

126

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 61

Ergebnis

p

p

p

p

p

Redundanz der Nichtschlüsselattribute

beseitigt

Redundanz der Schlüsselattribute ist allerdings gestiegen

Anomalieprobleme durch Normalisierung beseitigt

Zerlegung ist verlustfrei, da Stellvertreterattribute die Verbindung zwischen den Relationen sicherstellen

allerdings noch keine Überprüfung der Werte

der Stellvertreterattribute auf Gültigkeit

AKAD

127

Die Privat-Hochschulen

Referentielle Integrität

p

p

p

Relationenübergreifende Integrität

Sicherung, dass jederzeit ein gültiger Primärschlüsselwert für einen Stellvertreterwert

gefunden wird

Beispiele

m

m

p

Vermietung.ZiNr muss in Zimmer.ZiNr

vorhanden sein

Vermietung.KdNr muss in Gast.KdNr vorhanden

sein

bisher keine Sicherung der referentiellen Integrität

AKAD

Die Privat-Hochschulen

128

Prof. T. Müller/Prof. Dr. W. Riggert

Seminar Wirtschaftsinformatik

Seite 62

Beispiel referentielle Integrität

R.Vermietung

R.Gast

BuNr KdNr ZiNr Dauer

1 198 102

12

2 100 101

10

3 101 100

3

4 102 102

5

5 103 399