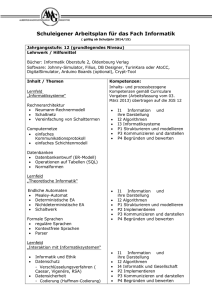

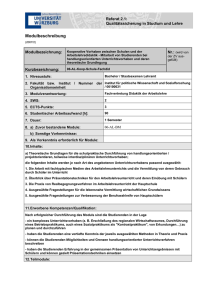

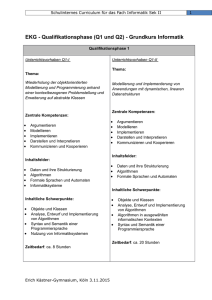

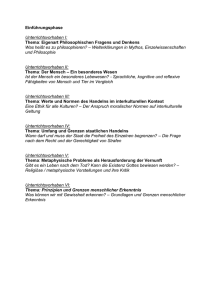

Didaktik der Informatik

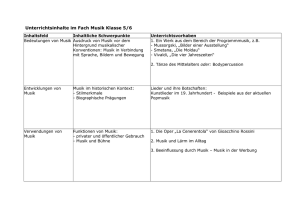

Werbung