Konzeption und Programmierung eines Internet

Werbung

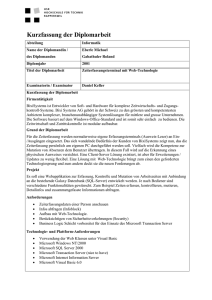

NeXt Generation Net

Höhere Technische Bundes-Lehr- und Versuchsanstalt

Wirtschaftsingenieurwesen – Betriebsinformatik

Konzeption und Programmierung

eines InternetZugangangskontrollsystems in

Kooperation mit dem Schüler- und

Lehrlingsheim Innsbruck

Projektteam

Lukas Winkler

Philipp Zangerle

Projektbetreuer

Dr. Reinhard Stix

Dipl. Ing. Christoph Schönherr

In Zusammenarbeit mit

Schüler und Lehrlingsheim Innsbruck

Kontaktperson: Mag. Anton Feurstein

25.Mai 2009

NeXt Generation Net

Eidesstattliche Erklärung

Ich erkläre an Eides statt, dass ich die vorliegende Diplomarbeit selbständig und ohne

fremde Hilfe verfasst, andere als die angegebenen Quellen und Hilfsmittel nicht benutzt und

die den benutzten Quellen wörtlich und inhaltlich entnommenen Stellen als solche

erkenntlich gemacht habe.

Innsbruck, am 25. Mai 2009

_________________________

Lukas WINKLER

_________________________

Philipp ZANGERLE

Diplomarbeit Winkler, Zangerle 2008/09

i

NeXt Generation Net

Kurzbeschreibung

Die Schnelllebigkeit der Computernetzwerk-Anforderungen macht die Neuentwicklung des

derzeitigen Internet-Zugangskontrollsystems im „Schüler- und Lehrlingsheim“ notwendig.

Die bisherigen Erfahrungen zeigen sowohl Zufriedenheit mit einigen Funktionen, als auch

Unzufriedenheit mit zu großem Administrationsaufwand. Zusätzlich kommen noch stark

gestiegene Sicherheitsanforderungen dazu. Administration direkt an der Server-Konsole wird

zugunsten einer Web-basierten Applikation weggelassen.

Das Internet-Zugangskontrollsystem führt jedoch ausdrücklich keine Content-Filterung oder

E-Mail Checks durch.

In der SQL-fähigen Account-Datenbank (MySQL) werden gezwungenermaßen auch

personenbezogene Angaben abgelegt:

Vor- und Zuname

Name des Erziehungsberechtigten

Wohnadresse

Klasse

Schulstufe

Benutzername

Passwort (chiffriert)

Limitierungen

Netzwerkverkehrs-Kennzahlen

Die Speicherung personenbezogener Daten ist datenschutzrechtlich relevant, z.B. mit

Anforderung einer DVR-Nummer und Absicherung gegen unbefugte Zugriffe.

Natürlich wird der gesamte NXGN-LAN-Traffic einer zeitgemäßen Chiffrierung unterzogen

(SSL/TLS) und die Passwörter SHA-512 hash einwegverschlüsselt abgelegt.

Diplomarbeit Winkler, Zangerle 2008/09

ii

NeXt Generation Net

English abstract

As all the inhabitants of the "Schüler- und Lehrlingsheim" frequently use internet-access on

their personal notebooks or computers, a homebrew access and traffic control software

system has been applied for several years now.

Traffic requirements, mechanism variety, but also system abuses are growing rapidly. Simple

to use "download-and-play" programs for network corruption evolve every day. The current

control system gets more and more outdated and needs upgrade or replacement. Positive

experiences have been observed with access limiting agents but not without a huge

administration effort. User management and access control configuration call for

simplification. Web-based user-interfaces are stand-of-the-art. Security and Encryption are a

"must-have". The limitation scheme should be of more granularities in some aspects.

Redesigning the system and doing all those tasks, some nice additional "knobs and buttons"

can easily be added, as for example, an export of personal information to the business

accounting system.

The new implementation is designed to be built around a SQL-compatible database

management system. The database itself contains the data fields

sur- and firstname

home address

username

password

limits

traffic characteristics

school class

age

education level

The solution is made up of 5 major components:

database

web based admin tools

iptables-filter rules (Linux)

server-resident rule configuration agent (Java)

log on client (Java)

The rule-, filter- and limiting functionality is in responsibility of Lukas Winkler, whereas

database and web interfaces are Philipp Zangerle's realm.

Major improvements against the old system are the encrypted communication between the

client and the server and additionally the redesigned web application, which allows much

easier configuration and administration.

Diplomarbeit Winkler, Zangerle 2008/09

iii

NeXt Generation Net

There could also be some further improvements, which could be easily added, like an

installation CD/DVD which runs an installer after the boot of a Linux live distribution which

automatically installs all necessary packages from a Linux distribution that are needed to run

NXGN. Furthermore there could be an installer who tries to detect some of the information

that is needed to run the server and a guided installation assistant which helps end-users,

who are lacking expert knowledge, to setup NXGN for their personal use.

We tried really hard to match all the requirements made by the host administration and

currently we are not aware of any shortcomings nor have we encountered any bugs which

harm the security or disturb administration.

Diplomarbeit Winkler, Zangerle 2008/09

iv

NeXt Generation Net

Inhaltsverzeichnis

Kurzbeschreibung ................................................................................................................... 2

English abstract ...................................................................................................................... 3

Kapitel 1 ...................................................................................................................................... 1

1

Projektmanagement........................................................................................................... 1

1.1

Aufgabenstellung ......................................................................................................... 2

1.1.1

Begriffsabgrenzung .............................................................................................. 2

1.1.2

Administrationsoberfläche ................................................................................... 5

1.1.3

Userseiten .......................................................................................................... 11

1.1.4

Abgeschwächter Admin ..................................................................................... 11

1.1.5

Konsolenbefehle ................................................................................................. 11

1.1.6

Login Client ......................................................................................................... 13

1.1.7

Server.................................................................................................................. 14

1.2

Offizieller Antrag ....................................................................................................... 15

1.3

Problemanalyse ......................................................................................................... 21

1.3.1

Risikoanalyse und –Bewertung mit Hilfe des Projektstrukturplans ................... 21

1.3.2

Nutzwertanalyse................................................................................................. 22

1.4

QS Planung (QA) ........................................................................................................ 24

1.4.1

Testpläne ............................................................................................................ 24

1.4.2

Meilensteintestprotokolle .................................................................................. 24

1.4.3

Abschluss der Detailplanung: Datenbank .......................................................... 24

1.4.4

Abschluss der Betaversion: Webinterface ......................................................... 25

1.4.5

Abnahme-Testprotokoll ..................................................................................... 26

1.5

Grobdesign................................................................................................................. 30

1.5.1

Aufbau ................................................................................................................ 30

1.5.2

Anmeldevorgang ................................................................................................ 31

1.5.3

Access Point Ansteuerung .................................................................................. 31

1.5.4

Webinterface ...................................................................................................... 33

1.6

Aufwandschätzung .................................................................................................... 34

1.6.1

Material, Werkzeuge, Infrastruktur ................................................................... 34

1.6.2

Functionpoint-Analyse ....................................................................................... 35

1.6.3

Kommunikationsplan ......................................................................................... 36

Diplomarbeit Winkler, Zangerle 2008/09

v

1.6.4

NeXt Generation Net

Funktionenmatrix ............................................................................................... 37

1.6.5

Verantwortungsmatrix ....................................................................................... 37

1.7

Zeitplan ...................................................................................................................... 38

1.7.1

Mögliche Arbeitszeit........................................................................................... 38

1.7.2

Meilensteinliste .................................................................................................. 38

1.7.3

Projektzeitplanung ............................................................................................. 39

1.8

Kostenkalkulation ...................................................................................................... 40

Kapitel 2 .................................................................................................................................... 41

2

Routing Software .............................................................................................................. 41

2.1

Übersicht.................................................................................................................... 42

2.2

Begriffserklärung ....................................................................................................... 42

2.3

Aufbau des Routingteils ............................................................................................. 43

2.3.1

Server.................................................................................................................. 44

2.3.2

Client................................................................................................................... 47

2.3.3

Module/Adapter................................................................................................. 50

2.3.4

Logging ............................................................................................................... 55

2.4

Ausarbeitung/Vorbereitung Usability Analyse .......................................................... 56

2.4.1

Übersicht ............................................................................................................ 56

2.5

Projektmanagement .................................................................................................. 57

2.6

Verwendete Software ................................................................................................ 57

Kapitel 3 .................................................................................................................................... 58

3

Das Webinterface und die MySQL Datenbank ................................................................. 58

3.1

Allgemein ................................................................................................................... 59

3.2

Nutzwertanalyse über die Administrationsinterface ................................................ 59

3.3

Die fachmännische Gestaltung von Benutzeroberflächen ........................................ 60

3.3.1

Aufgabenangemessenheit .................................................................................. 60

3.3.2

Selbstbeschreibungsfähigkeit............................................................................. 60

3.3.3

Steuerbarkeit ...................................................................................................... 60

3.3.4

Erwartungskonformität ...................................................................................... 60

3.3.5

Fehlertoleranz .................................................................................................... 61

3.3.6

Individualisierbarkeit .......................................................................................... 61

3.3.7

Lernförderlichkeit ............................................................................................... 61

Diplomarbeit Winkler, Zangerle 2008/09

vi

3.4

NeXt Generation Net

Die Software .............................................................................................................. 62

3.4.1

Apache ................................................................................................................ 62

3.4.2

Structured Query Language (SQL) ...................................................................... 62

3.4.3

PHP ..................................................................................................................... 64

3.5

Projektmanagement .................................................................................................. 65

3.5.1

3.6

Detailplanung (Webinterface) ................................................................................... 67

3.6.1

Die Startseite ...................................................................................................... 67

3.6.2

Die Userseite ...................................................................................................... 68

3.6.3

Die Administrationsseite .................................................................................... 69

3.6.4

Ablauf Benutzergruppenerstellung .................................................................... 73

3.6.5

Ablauf Benutzer Erstellung ................................................................................. 75

3.6.6

Abgeschwächter Administrator ......................................................................... 82

3.6.7

Die Datenbank .................................................................................................... 84

3.7

Auszüge aus dem Quellcode...................................................................................... 95

3.7.1

4

Verwendete Software ........................................................................................ 65

Mac erstellen ...................................................................................................... 95

Anhang.............................................................................................................................. 97

4.1

Probepräsentation ..................................................................................................... 97

4.2

Arbeitsprotokoll ......................................................................................................... 97

4.3

Abbildungsverzeichnis ............................................................................................... 99

4.4

Literatur- & Quellenverzeichnis............................................................................... 100

Diplomarbeit Winkler, Zangerle 2008/09

vii

NeXt Generation Net

Kapitel

1

1 Projektmanagement

Winkler Lukas und Zangerle Philipp

Diplomarbeit Winkler, Zangerle 2008/09

Seite 1

Kapitel 3: Webinterface & Datenbank

NeXt Generation Net

1.1 Aufgabenstellung

Das alte System (Argos) soll neu entwickelt werden, sodass die alten Funktionalitäten

erhalten bleiben und zusätzlich zahlreiche Modifikationswünsche integriert werden.

1.1.1 Begriffsabgrenzung

[Von Philipp Zangerle & Lukas Winkler]

1.1.1.1 ARGOS

„Das Netzwerkverwaltungsysstem ARGOS beschäftigt sich mit der Entwicklung eines

umfassenden Softwaresystems, welches die Internetverbindung im Schülerheim

Anichstrasse steuert und reglementiert. Das System besteht aus einem auf Linux

basierenden Server (in JAVA geschrieben), einem Client (aufrufbar über ein JAVA Applet) und

einer Administrations- bzw. Userseite (basierend auf PHP und JavaScript), über die man das

komplette System steuern kann. Ebenfalls enthalten ist die Automatisierung der

Konfiguration mehrerer Netzwerkkomponenten, wie DHCP und MAC - Adressfilter in

mehreren Access Points, welche die Kommunikation mittels Laptop bzw. PDA's unterstützen.

Ziel dieses Projekts ist eine zentrale Internetplattform, über welche alle Elemente des

Systems geregelt werden.“1

1.1.1.2 Server

„Ein Computer in einem Netzwerk, der anderen Computer Dienste offeriert.“ 2

1.1.1.3 Benutzer

Bezeichnet den Benutzernamen, der zusammen mit dem entsprechenden Passwort das

Einloggen in das System ermöglicht.

1.1.1.4 Gruppen

Jeder Benutzer ist einer Benutzergruppe zugeordnet, mit bestimmten Berechtigungszeiten

und Downloadbeschränkungen.

1.1.1.5 Datenbank

„Ein Datenbanksystem (DBS) ist ein System zur elektronischen Datenverwaltung. Die

wesentliche Aufgabe eines DBS ist es, große Datenmengen effizient, widerspruchsfrei und

dauerhaft zu speichern und benötigte Teilmengen in unterschiedlichen, bedarfsgerechten

Darstellungsformen für Benutzer und Anwendungsprogramme bereitzustellen.“3

1.1.1.6 Online

1

http://www.htl-innovativ.at/index.php?lang=ger&modul=detail&id=367 - am 25.05.09

2

http://de.wiktionary.org/wiki/Server - am 25.05.09

3

http://de.wikipedia.org/wiki/Datenbank - am 25.05.09

NeXt Generation Net

Sobald sich ein Benutzer, mithilfe des Clients, am System anmeldet, ist dieser Online.

1.1.1.7 Aktiv

Benutzer können Aktiviert und Deaktiviert werden. Ein Benutzer muss Aktiv sein, damit

dieser die vollen Rechte hat.

1.1.1.8

Onlinezeit / Berechtigungszeit

Die Berechtigungszeit ist die Zeit, zu der die User einen Zugriff, mithilfe des Clients, auf das

Internet haben.

1.1.1.9 Erziehergruppe / Abgeschwächter Admin

Die „Erziehergruppe“ hat zusätzlich zu den User-Rechten, Administrationsrechte.

1.1.1.10 User-Rechte

Das User-Recht ist das schwächste Recht und kann nichts Administratives ausführen.

1.1.1.11 AP

„Ein Wireless Access Point (WAP, deutsch „Funkzugangsknoten“) ist ein elektronisches

Gerät, das als Schnittstelle für kabellose Kommunikationsgeräte fungiert. Endgeräte stellen

per Wireless Adapter (Funkadapter) eine Funkverbindung zum Wireless Access Point her, der

wiederum über ein Kabel mit einem fest installierten Kommunikationsnetz verbunden sein

kann. Für gewöhnlich verbinden Wireless Access Points Notebooks und andere mobile

Endgeräte mit eingebautem Wireless Adapter über ein Wireless Local Area Network (WLAN,

Funknetz) mit einem Local Area Network (LAN) oder einem anderen kabelgebundenen

Datennetz (Telefonnetz, Kabelfernsehnetz ...).“4

1.1.1.12 Configuration

Configuration bezeichnet einen Konsolenbefehl des Argos Servers, der die Konfiguration

diverser Optionen ermöglicht.

1.1.1.13 Costs

Costs bezeichnet einen Konsolenbefehl des Argos Servers, der den Netzwerkverkehr seit

dem Start des Servers ausgibt.

1.1.1.14 DHCP

“Dynamic Host Configuration Protocol. TCP/IP-Protokoll, das einem Computer dynamisch

eine IP-Adresse zuweist.“5

1.1.1.15 IPTables

4

http://de.wikipedia.org/wiki/Access_Point - am 01.05.2009

5

http://www.tripod.lycos.de/support/glossary/D/ - am 25.05.09

Diplomarbeit Winkler, Zangerle 2008/09

Seite 3

NeXt Generation Net

„Netfilter ist eine freie Software innerhalb des Linux-Kernels, die es erlaubt, Netzwerkpakete

abzufangen und zu manipulieren. Es bildet damit das Herzstück einer Firewall auf Basis von

Linux. Xtables stellt die Tabellenstruktur zur Regelmanipulation bereit; mithilfe von weiteren

Modulen sind verschiedene Tests und Manipulationen möglich. Weitere Komponenten im

Rahmen von Netfilter sind Connection Tracking und Network Address Translation.“6

1.1.1.16 LOG

Ein Log ist eine Aufzeichnung einer Aktivität eines Programmes, welche typischerweise in

einer eigenen Datei mitgeschrieben wird.

1.1.1.17 MySQL

“Der MySQL Server ist ein Relationales Datenbankverwaltungssystem. Es ist als OpenSource-Software für verschiedene Betriebssysteme verfügbar und bildet die Grundlage für

viele dynamische Webauftritte.“7

1.1.1.18 System

Unter einem System versteht man das Zusammenspiel mehrerer Komponenten, in unserem

Fall der Datenbank, der Weboberfläche und des Servers der die Verbindungen der Clients

entgegennimmt.

6

http://de.wikipedia.org/wiki/Netfilter/iptables - am 25.05.09

7

http://de.wikipedia.org/wiki/MySQL - am 25.05.09

Diplomarbeit Winkler, Zangerle 2008/09

Seite 4

NeXt Generation Net

1.1.2 Administrationsoberfläche

[Von Philipp Zangerle (incl. Unterpunkte)]

Die wichtigste Voraussetzung für die Administration war, dass sämtliche Änderungen über

die webbasierte Administrationsoberfläche durchführbar sind. Aus diesem Grund muss die

Administrationsoberfläche komplett neu aufgebaut werden.

1.1.2.1 Startseite

Im aktuellen System (Argos) werden auf der Administrationsstartseite folgende Punkte

angezeigt:

Seit wann ist der Server eingeschaltet?

Wie viele Benutzer sind in der Datenbank gespeichert?

Wie viele Benutzer sind gerade online?

Wie viele Benutzergruppen sind momentan aktiv?

Eine Auflistung dieser Benutzergruppen.

Abbildung 1: Startseite

Modifikationswünsche:

Auflistung der Top10-Downloader des Tages/Woche/Monats

Verknüpfung der Top10-Downloader mit einer Statistikseite, wo sich weitere

Statistiken vom Benutzer befinden

Diplomarbeit Winkler, Zangerle 2008/09

Seite 5

NeXt Generation Net

1.1.2.2 Benutzergruppen erstellen

Abbildung 2: Benutzergruppe erstellen

Modifikationswünsche:

Keine

1.1.2.3 Benutzergruppe bearbeiten

Einstellungsmöglichkeiten nach Auswahl der Benutzergruppe bei der Schnellauswahl:

Gruppennamen ändern

Zugangszeiten setzen

Zeit- und Downloadlimits setzen

In der rechten Spalte sind alle Benutzer dieser Gruppe aufgelistet.

Abbildung 3: Benutzergruppe bearbeiten

Modifikationswünsche:

Mehrere Rechte bzw. Limits mit einer Checkbox auswählbar machen, damit diese schneller

auf einmal gelöscht werden können.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 6

NeXt Generation Net

1.1.2.4 Benutzer erstellen

Benutzer und Personen (1:Benutzer zu n:Personen) werden im alten Argos-System nicht

getrennt betrachtet.

Abbildung 4: Benutzer erstellen

Modifikationswünsche:

Vorläufiger Entwurf von „Benutzer erstellen“:

Abbildung 5: Benutzer erstellen (NXGN)

Personen erstellen:

Die Personendaten sollen automatisch über eine generierte CSV-Datei in die

Datenbank hinzugefügt oder

manuell angelegt werden können.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 7

NeXt Generation Net

1.1.2.5 Benutzer bearbeiten

Abbildung 6: Benutzer bearbeiten

Modifikationswünsche:

Forderungen:

Auflistung aller Benutzer

Auflistung aller benutzerspezifischen Daten eines Benutzers incl. zugewiesenen

Netzwerkkarten nach Auswahl des Benutzers

1.1.2.6 MAC-Adressen erstellen und bearbeiten

Darunter versteht man das Hinzufügen der Netzwerkkarte und Zuweisung der statischen IPAdresse für das DHCP.

Abbildung 7: Netzwerkkarte erstellen und bearbeiten

Bei MAC-Adressen bearbeiten, wird zusätzlich das Feld „Schnellauswahl“ dargestellt, der

Rest ist identisch zu „MAC-Adressen erstellen“.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 8

NeXt Generation Net

Modifikationswünsche:

Überprüfung, ob die MAC noch nicht vergeben ist (Unique)

Automatisches Bereitstellen von noch nicht verwendeten IP-Adressen

1.1.2.7 MAC-Adressen Übersicht und MAC-Adressen Verleihen

Abbildung 8: Netzwerkkarten Übersicht und Verleihen

MAC Adressen verleihen

Hier können die eingetragenen Netzwerkkarten den Benutzern zugeordnet werden.

Einem Benutzer können mehrere Netzwerkkarten zugeordnet werden.

MAC-Adressen Übersicht

Auflistung aller eingetragenen Netzwerkkarten

Modifikationswünsche:

Verschmelzung dieser zwei Seiten

Diplomarbeit Winkler, Zangerle 2008/09

Seite 9

NeXt Generation Net

1.1.2.8 Passwort ändern

Abbildung 9: Passwort ändern

Modifikationswünsche:

Keine

1.1.2.9 Systemkonfiguration

Abbildung 10: Systemkonfiguration

Die persönlichen Benutzerdaten (Anschrift, Erziehungsberechtigte, etc.) werden über eine

CSV-Datei in die Datenbank geladen.

Eine Änderung bei den Access Points und Änderungen beim DHCP (z.B. durch Hinzufügen

von Netzwerkarten) werden nicht sofort vom System erkannt. Für eine vollständige

Änderung, müssen die Access Points oder das DHCP aktualisiert werden (siehe Bild oben).

Diplomarbeit Winkler, Zangerle 2008/09

Seite 10

NeXt Generation Net

Modifikationswünsche:

Der Auftraggeber wünscht eine automatische Rücksicherung der Datenbank, was wir aber

sehr riskant finden.

1.1.3 Userseiten

[Von Philipp Zangerle]

Statistiken und Einstellungen:

Maximales Downloadvolumen

Verbrauchtes Downloadvolumen

Maximale Onlinezeit

Verbrauchte Onlinezeit

Berechtigungszeiten für den Internetzugang

Passwort kann geändert werden

Modifikationswünsche:

Keine

1.1.4 Abgeschwächter Admin

[Von Philipp Zangerle]

Im aktuellen System gibt es nur Administratoren und User. Der abgeschwächte

Administrator soll diese Gruppen im neuen System ergänzen. Diese „Erziehergruppe“ hat

zusätzlich zu den User-Rechten folgende Funktionen:

User-Onlinestatus anzeigen

Top 10 Downloader des Tages einsehen

Den verbrauchten Download der Benutzer zurücksetzen

1.1.5 Konsolenbefehle

[Von Philipp Zangerle (incl. Unterpunkte)]

Zusätzlich zu den Funktionen der Weboberfläche von Argos, konnten noch weitere in der

Konsole durchgeführt werden.

AP

Configuration

Costs

DHCP

IPTables

LOG

MySQL

System

Diplomarbeit Winkler, Zangerle 2008/09

Seite 11

NeXt Generation Net

Modifikationswünsche:

Sämtliche notwendigen Funktionen, die in der Konsole ausgeführt werden können,

sollen in die Weboberfläche integriert werden.

1.1.5.1 ARGOS_Server>MySQL>dir

addNIC

countUser

createGroup

createUser

deleteGroup

deleteNIC

deleteUser

editGroup

editUser

kickUser

listAP

listGroup

listMAC

listNIC

listOnlineUser

listUser

loadExtFile

mysqlTest

reloadUser

Eintragen einer Netzwerkkarte

Zählt geladene Benutzer

Erstellt eine neue Benutzer-Gruppe

Erstellt einen Benutzer

Löscht eine Benutzer-Gruppe

Löscht eine Netzwerkkarte

Löscht einen Benutzer

Editieren von Benutzergruppen

Editieren von Benutzerdaten

Setzt den entsprechenden User offline

Listet alle Access-Points auf

Listet alle Benutzergruppen auf

Listet alle MAC-Adressen eines Benutzers auf

Listet alle Netzwerkkarten auf

Listet die geladene Benutzer auf

Listet alle Benutzer auf

Lädt Schülerinfos aus externer Datenquelle

Methode zum Testen der Datenbank -Funktionen

Aktualisiert einen Benutzer durch die DB

1.1.5.2 ARGOS_Server>IPTables>dir

accept

delLimit

drop

info

limit

renew

Fügt eine neue freigeschaltene IP hinzu

Hebt eine Bandbreitenlimitierung auf

Löscht eine freigeschaltene IP

Auflisten von IPTables Einträgen

Limitiert die Bandbreite einer speziellen IP-Adresse

Schreibt die ganze IP-Tables Konfiguration neu

1.1.5.3 ARGOS_Server>AP>dir

addAPerstellen

deleteAP

editAP

freeAll

listAP

listAPDriver

Erstellen eines APs + Grundkonfiguration

Löscht einen Access Point aus dem System

Konfigurieren eines einzelnen APs

Deaktiviert alle MAC-Adressen-Filter

Listet alle Access Points auf

Listet alle vorhandenen Access Point Treiber auf

1.1.5.4 ARGOS_Server>Configuration>dir

reloadConfig

Lädt die externe Konfiguration (mainconfig) neu

Diplomarbeit Winkler, Zangerle 2008/09

Seite 12

NeXt Generation Net

1.1.5.5 ARGOS_Server>Costs>dir

Traffic

Netzwerkverkehrstatistik seit dem Start des Servers

1.1.6 Login Client

[Von Lukas Winkler]

Das Argos System verfügte über zwei unabhängig voneinander entwickelte Login Clients. Der

erste war ein Java Applet, dass im Zuge der Argos Diplomarbeit entwickelt wurde. Der zweite

Client wurde von Daniel Luttinger während der letzten Jahre in seiner Tätigkeit als

Heimerzieher entwickelt und stellt eine schnellere, ressourcenschonendere Möglichkeit dar,

das Argos System nutzen zu können.

1.1.6.1 Applet Client

plattformunabhängig

einstellbare Warnung kurz vor

Limitüberschreitung

Benachrichtigung bei Limitüberschreitung

Passwortänderung möglich

Abbildung 11: Argos Client

1.1.6.2 C++ Client

kompakt

ressourcensparend

Benachrichtigung bei Limitüberschreitung

1.1.6.3 Neuer Client

Der neue Client soll die Vorteile der beiden alten Clients in sich

vereinen und dadurch folgende Punkte erfüllen:

Abbildung 12: C++

Client

Plattformunabhängigkeit

Kompakt, ressourcenschonend -> Kein Browser notwendig (kein Applet)

Anzeige des verbrauchten Kontingents

Login transparent darstellen

Statusanzeige (für eventuelle Client Fehlermeldungen, Meldungen des Server ans den

Client,…)

Zusätzlich zu diesen Anforderungen soll der Datenaustausch über eine verschlüsselte SSLVerbindung ausgeführt werden, um das Abhören der Passwort Übertragung zu erschweren.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 13

NeXt Generation Net

1.1.7 Server

[Von Lukas Winkler]

Der Argos Server verwendet IP-Tables und einen TCP Proxy Server, um die Daten aus dem

Heimnetz in das Internet zu routen. Dies hat den Nachteil, dass es nicht möglich ist UDP –

Verbindungen aus dem Heim ins Internet aufzubauen, welche insbesondere für VoIP

(Teamspeak,…) benötigt werden. Ein weiterer Nachteil besteht darin, dass Bandbreiten für

die einzelnen User bzw. Gruppen nur statisch vergeben werden können.

Modifikationswünsche:

Verbindungen Server-Client über SSL-Verbindung

Dynamische Vergabe von Bandbreite (kann Kriterium)

UDP-Verbindungen routen

Diplomarbeit Winkler, Zangerle 2008/09

Seite 14

NeXt Generation Net

1.2 Offizieller Antrag

Diplomarbeit Winkler, Zangerle 2008/09

Seite 15

NeXt Generation Net

Diplomarbeit Winkler, Zangerle 2008/09

Seite 16

NeXt Generation Net

Diplomarbeit Winkler, Zangerle 2008/09

Seite 17

NeXt Generation Net

Diplomarbeit Winkler, Zangerle 2008/09

Seite 18

NeXt Generation Net

Diplomarbeit Winkler, Zangerle 2008/09

Seite 19

NeXt Generation Net

Diplomarbeit Winkler, Zangerle 2008/09

Seite 20

NeXt Generation Net

1.3 Problemanalyse

[Von Philipp Zangerle]

Im Netzwerkverwaltungssystem Argos ist es momentan möglich, den Traffic abzufangen und

zu analysieren. Das bedeutet, dass die Passwörter, die in Webformulare etc. eingegeben

werden, nur analysiert bzw. ausgewertet werden müssen, um diese im Klartext, also

unverschlüsselt, zu erhalten.

1.3.1 Risikoanalyse und –Bewertung mit Hilfe des Projektstrukturplans

Programmierung

des Webinterface

Programmierung

des Clients

Hardwareproblem

PHP kann

nicht

rechtzeitig

erlernt

werden

MySQL

Fähigkeiten

sind nicht

ausreichend

JAVA

Kenntnisse

reichen nicht

aus

Server wird

nicht

rechtzeitig

geliefert

tech. term. finz. EintrittsKosten

Risiko

wahrschein- der Aus- (1.000€)

lichkeit

wirkung

x

x

0,3

80

24 Demotivation

x

x

0,2

70

14 Demotivation

x

x

0,1

90

9 Demotivation

x

x

0,1

120

12 Demotivation

Diplomarbeit Winkler, Zangerle 2008/09

Seite 21

NeXt Generation Net

1.3.2 Nutzwertanalyse

[Von Lukas Winkler]

Administrationsaufwand

15%

Benutzerfreundlichkeit

Intuitives Clientapplet

30%

10%

Aktuelles Design

5%

Sichere Datenabfrage

15%

Sichere Weboberfläche

15%

Sicherheit

Optimales System

40%

100%

Datenaustausch zwischen

Login-Server und

Weboberfläche

5%

Sichere

Schlüsselgenerierung

5%

Stabilität

Ausfallsicherheit

20%

20%

Logindauer

5%

Geschwindigkeit

10%

Schnelles Reagieren auf

Einstellungsänderungen

5%

Diplomarbeit Winkler, Zangerle 2008/09

Seite 22

NeXt Generation Net

Gewichtung

in %

15

10

5

30

Argos

Wert

hoch

ja

ja

NXGN

Rang GxR Wert

2

30 niedrig

1

10 ja

1

5

ja

2

45

Rang

1

1

1

1

GxR

15

10

5

30

15

15

nein

nein

2

2

30

30

ja

ja

1

1

15

15

Sicherer Datenaustausch

zwischen Server und

Oberfläche

5

ja

1

5

ja

1

5

Sichere

Schlüsselgenerierung

Gesamt

Ausfallsicherheit

Verhalten bei Fehler

Gesamt

Logindauer

5

40

15

5

20

5

ja

1

2

nein

2

schlecht

2

2

sehr schnell 1

5

70

30

10

40

5

ja

1

1

ja

1

gut

1

1

schnell 2

5

40

15

5

20

10

Reaktionsdauer auf

Einstellungsänderungen

Gesamt

5

10

langsam

10

15

schnell 1

1

5

15

Benutzerfreundlichkeit

Sicherheit

Stabilität

Geschwindigkeit

Gewichtung

in %

30

40

20

10

Argos

Rang

2

2

2

1

BenutzerAdministrationsaufwand

freundlichkeit Intuitiver Clientapplet

Aktuelles Design

Gesamt

Sichere

Sicherheit

Datenübertragung

Sichere Weboberfläche

Stabilität

Geschwindigkeit

2

1

NXGN

GxR Rang

45 1

70 1

40 1

15 1

GxR

30

40

20

15

Summe

190

100

Rang

2

1

Diplomarbeit Winkler, Zangerle 2008/09

Seite 23

NeXt Generation Net

1.4 QS Planung (QA)

[Von Philipp Zangerle]

Die Qualitätssicherung setzt sich aus Planung und Prüfung (Test) zusammen. Wofür die

Qualitätssicherung benötigt wird, zeigt folgende Geschichte:

Drei Unternehmen bieten Ihnen an, ein Haus zu bauen. Ein „AuslandsBilligPfuschUnternehmen“ bietet den Hausbau nur um die Hälfte des Preises, im Vergleich zu den

inländischen Unternehmen, an. Um sich nun abzusichern, dass das „AuslandsBilligPfuschUnternehmen“ den Hausbau nicht mit minderwertigen Materialien und schlechten

Mitarbeitern realisiert, wird ein Begutachter, ein sogenannter Auditor, eingestellt. Dieser

begutachtet in einem regelmäßigen Zeitabschnitt die Baustelle und kontrolliert die

Testprotokolle auf Übereinstimmung.

1.4.1 Testpläne

[Von Philipp Zangerle]

Die Testpläne wurden nicht in der Diplomschrift aufgelistet, weil diese ident (bis auf das

ausgefüllte OK-Feld) zu den Meilensteintestprotokollen sind. Die Testpläne befinden sich

jedoch im digitalen Format auf der CD.

1.4.2 Meilensteintestprotokolle

[Von Philipp Zangerle]

Nach jedem Meilenstein wurde ein Testplan durchgeführt.

1.4.3 Abschluss der Detailplanung: Datenbank

[Von Philipp Zangerle]

Erfolgreich durchgeführt am 07.01.2009

Situation

Bedienungs-Handgriff

SystemReaktion

OK Fehler

Datenbankverbindung

herstellen

Im Browser die Adresse:

„192.168.1.12/phpmyadmin“ eingeben

und verbinden

Aus dem Drop-Down Menü im

phpmyadmin die Datenbank „NXGN“

auswählen

Erfolgreich

verbunden

Ok

Erfolgreiche

Anzeige der

erstellen

Tabellen

Ok

[1]Erfolgreich

angelegt

Ok

Datenbank auswählen

Tabellen füllen und abfrage (Insert Into [1], Select [2])

Ap-Tabelle

INSERT INTO `ap` ( `ID` , `AP_Bez` ,

`Treiber_ID` , `AP_IP` , `AP_Port` ,

`AP_User` , `AP_Pass` )VALUES ('1',

Diplomarbeit Winkler, Zangerle 2008/09

Seite 24

NeXt Generation Net

'Ap9', '9', '192.168.0.99', '1000', 'root',

'chiffrierte hash');

SELECT *FROM `ap`;

extdb_person-Tabelle

flags-Tabelle

INSERT INTO `extdb_person` ( `Kuerzel` ,

`Name1` , `Stat` , `Name2` , `Str` ,

`Nation` , `Plz` , `Ort` , `Klasse` ,

`Zimmer` , `Schulstufe` , `ID` ) VALUES

('ZANPH', 'Philipp Zangerle', 'K', 'Inge

und Bruno Zangerle', 'Steinig 184a', 'A',

'6574', 'Pettneu am Arlberg', '5bHW',

'323', '13', NULL );

SELECT * FROM `extdb_person`;

INSERT INTO `flags` ( `ID` ,

`description` , `value` ) VALUES

('18', 'Flagtabelle testen', '99999');

SELECT * FROM `flags`;

[2]Erfolgreiche

Anzeige der

Eingabe

[1]Erfolgreich

angelegt

[2]Erfolgreiche

Anzeige der

Eingabe

[1]Erfolgreich

angelegt

[2]Erfolgreiche

Anzeige der

Eingabe

Ok

Ok

Da das Füllen der weiteren Tabellen immer gleich ablief und ein kompletter Auszug des

Testberichtes nicht sinnvoll ist, wird hier nur ein Teil aufgelistet.

Unterschrift:

1.4.4 Abschluss der Betaversion: Webinterface

[Von Philipp Zangerle]

Das „Abschluss der Betaversion: Webinterface“-Testprotokoll ist identisch mit dem

Abnahmetestplan und wurde deswegen aus Papierspargründen nicht angeführt. Dieser

befindet sich jedoch auf der CD.

Erfolgreich durchgeführt am 07.01.2009

Unterschrift:

Diplomarbeit Winkler, Zangerle 2008/09

Seite 25

NeXt Generation Net

1.4.5 Abnahme-Testprotokoll

1.4.5.1 Testprotokoll Weboberfläche

[von Philipp Zangerle]

Situation

Anmelden

Bedienungs-Handgriff

"https://192.168.1.12" in einem Browser (IE 7 oder

höher oder Firefox 3 oder höher) eingeben. Nach dem

Laden, den Administratorbenutzernamen "Admin" und

das Passwort "hallo" einfüllen und mit Enter

bestätigen.

Benutzergruppe

erstellen

"Benutzergruppe

Unter dem Reiter "Benutzergruppe" auf „Erstellen“

wurde erfolgreich

klicken und dort den Gruppennamen "Testgruppe" mit hinzugefügt!"

der Bandbreite "80" eingeben.

erscheint

Benutzergruppe

bearbeiten

Unter dem Reiter "Benutzergruppe" auf „Bearbeiten“

klicken und die gerade erstellte Benutzergruppe bei

der Schnellauswahl auswählen.

Folgende Einträge eingeben und anschließend auf

„Recht hinzufügen“ klicken.

Recht

hinzufügen

Unter der Limits-Auflistung befindet sich dessen

Eingabemaske (siehe Bild). Dort folgende Daten

eingeben:

Zeitlimit (in Std.): 5.2 Tag

Zeitlimit (in Std.): 20 Woche

Zeitlimit (in Std.): 90.3 Monat

Downloadlimit (in MByte): 100 Tag

Downloadlimit (in MByte): 800 Woche

Downloadlimit (in MByte): 2000 Monat

Limit

hinzufügen

Nach der Auswahl aller Limits, auf „Limits

ändern/löschen“ klicken, um alle Zeitlimits zu

löschen.

Limit löschen

Diplomarbeit Winkler, Zangerle 2008/09

System-Reaktion

OK Fehler

Automatische

Weiterleitung auf die

Administrationsoberfläche

OK

OK

Die Seite wird neu

aufgebaut und der

Benutzergruppenname

sowie die Bandbreite

werden eingetragen.

OK

Die Seite wird neu

aufgebaut und das

hinzugefügte Recht

wird in der Liste über

der Eingabe angezeigt. OK

Die Limits werden

getrennt nach Zeitlimit

und Downloadlimit in

der Liste über der

Eingabe dargestellt.

OK

Die Seite wird neu

aufgebaut und es wird

anstatt der Limits „Es

sind keine Einträge

vorhanden!“

angezeigt.

OK

Seite 26

NeXt Generation Net

Recht löschen

Benutzer

erstellen

Benutzer

bearbeiten

Gruppe

ändern

Funktioniert fast gleich wie „Limits löschen“, nur muss diesmal auf

„Rechte (de)aktivieren/löschen“ geklickt werden.

Unter dem Reiter „Benutzer“ auf „Erstellen“ klicken und dort

folgende Benutzer eingeben:

Benutzername – Gruppe – MAC-Personendaten – Kommentar –

Proxy – Aktiv - Passwort

Test_1 – Testgruppe – später.. – später..

Philippzangerle – Testgruppe –später.. – später.. - - aktiviert –

aktiviert – „hallo“

Lukaswinkler – Testgruppe – später .. – später.. - - deaktiviert –

deaktiviert – „test“

Christoph Schönherr – Testgruppe – später.. – später.. - - deaktiviert

– aktiviert – „öha“

Im Reiter „Benutzer“ befindet sich „Bearbeiten“. Diesem Hyperlink

folgen und „Christoph Schönherr“ bei der Schnellauswahl

auswählen.

Bei der Dropdown Auswahl neben Gruppe, die Gruppe „Admin“

auswählen und auf „Benutzer ändern“ klicken.

Statische

Bandbreite Die statische Bandbreite vom Benutzer „Christoph Schönherr“ auf

ändern

„80“ ändern und mit „Benutzer ändern“ bestätigen.

Benutzer

aktivieren

Aktivieren des Benutzers „Christoph Schönherr“ durch Abhaken der

Checkbox neben“ Aktiv“ und durch anschließendes Klicken auf

„Benutzer ändern“.

Passwort

ändern

Das Passwort auf „test“ ändern und durch anschließendes Klicken

auf „Benutzer ändern“ bestätigen.

Diplomarbeit Winkler, Zangerle 2008/09

Die Seite wird

neu aufgebaut

und es wird

anstatt der

Rechte „Es sind

keine Einträge

vorhanden!“

angezeigt.

OK

Es erscheint bei

jedem Benutzer

„Benutzer

wurde

erfolgreich

hinzugefügt!“

Die vorher

erstellen

Benutzerdaten

werden in die

Felder geladen.

„Benutzer

wurde

erfolgreich

geändert.

Bitte den

Benutzer neu

auswählen.„

erscheint

„Benutzer

wurde

erfolgreich

geändert.

Bitte den

Benutzer neu

auswählen.„

erscheint

„Benutzer

wurde

erfolgreich

geändert.

Bitte den

Benutzer neu

auswählen.„

erscheint

„Benutzer

wurde

erfolgreich

Seite 27

OK

OK

OK

OK

OK

OK

NeXt Generation Net

geändert.

Bitte den

Benutzer neu

auswählen.„

erscheint

Unter dem Reiter "MAC" auf „Erstellen“ klicken und folgende Daten

eingeben:

„MAC wurde

erfolgreich

hinzugefügt

Neue MAC

erstellen„

erscheint

MAC erstellen

OK

Unter dem Reiter „MAC“ befindet sich „Bearbeiten“. Dort die

IP, wie auf dem Bild abgebildet, ändern.

MAC

bearbeiten

MAC dem

Benutzer

zuordnen

Die erstellte MAC soll nun dem Benutzer „Christoph Schönherr“

zugeordnet werden. Dafür auf den Punkt „Verleihen“ im Reiter

„MAC“ klicken und die Netzwerkkarte „TestMac2“ bzw. Person

„Christoph Schönherr“ aus der Liste auswählen. Nach der Auswahl

von der Netzwerkkarte und Person, auf „Netzwerkadapter

vergeben“ klicken.

Datenbank

sichern

….

Unter dem Reiter „System“ den Punkt „Systemkonfiguration“

auswählen. Danach auf den Button „Start“ neben „Datenbank

sichern“ klicken.

…..

Diplomarbeit Winkler, Zangerle 2008/09

Es erscheint:

„MAC wurde

erfolgreich

geändert“ und

die Seite wird 1

Sekunde

danach neu

aufgebaut.

Es erscheint,

„Netzwerkkarte

wird

zugeordnet“

und die Seite

wird nach einer

Sekunde neu

aufgebaut.

Ein Pop-upFenster

erscheint und

man wird

aufgefordert,

ob die Datei

geöffnet oder

gespeichert

werden soll

(unter dem

Betriebssystem

Microsoft

Vista).

…

Seite 28

OK

OK

OK

OK

NeXt Generation Net

Das vollständige Testprotokoll befindet sich auf der CD, da es aus Gründen der Umwelt nicht

sinnvoll ist, den kompletten Testplan incl. Testprotokoll auszudrucken.

1.4.5.2 Testprotokoll Client

[von Lukas Winkler]

Situation

Bedienungs-Handgriff

System-Reaktion

OK Fehler

Öffnen des Clients

jar Archiv ausführen (Windows:

Doppelklick)

Öffnen und Anzeigen des

Clients

OK

Anmelden mit

falschem

Usernamen

Nicht existierenden Usernamen und

beliebiges Passwort auf beliebiger

Workstation eingeben. Login Button

betätigen.

Existierenden Usernamen und

beliebiges Passwort auf beliebiger

Workstation eingeben. Login Button

betätigen.

Existierenden Usernamen und

dazugehöriges Passwort auf falscher

Workstation eingeben. Login Button

betätigen.

Status Meldung springt

auf: "Unknown User"

OK

Status Meldung springt

auf: "Wrong User"

OK

Status Meldung springt

auf: "User not allowed on

this Workstation"

OK

Anmelden mit

falschem Passwort

Anmelden auf

falscher

Workstation

Anmelden mit

richtigen Daten

Abmelden

Verbindungsaufbau während

Server offline

Existierenden Usernamen und

Status Meldung springt

dazugehöriges Passwort auf richtiger auf: "Logged in"

Workstation eingeben. Login Button

betätigen.

Logout Button betätigen.

Status Meldung springt

auf: "Logout"

OK

Beliebige Daten einfüllen. Login

Button betätigen.

OK

Status Meldung springt

auf: "Server

unreachable..."

OK

Erfolgreich durchgeführt am 12.05.2009

_____________________________

Christoph Schönherr

Diplomarbeit Winkler, Zangerle 2008/09

_____________________________

Reinhard Stix

Seite 29

NeXt Generation Net

1.5 Grobdesign

1.5.1 Aufbau

[von Lukas Winkler]

Abbildung 13: Aufbau des Systems im Heim

Diplomarbeit Winkler, Zangerle 2008/09

Seite 30

NeXt Generation Net

1.5.2 Anmeldevorgang

[von Lukas Winkler]

Der gesamte Anmeldevorgang wird über eine SSL-Verbindung abgewickelt. Der

Datenaustausch wird im folgenden Workflow erklärt:

Abbildung 14: Anmeldevorgang

1.5.3 Access Point Ansteuerung

[von Lukas Winkler]

Um die unterschiedlichen Access Points anzusteuern (neustarten, Access Control Lists

schreiben,...) wird ein von uns entwickeltes Treibersystem (siehe Kapitel 2) eingesetzt.

Dieses verwendet die MySQL Datenbank, um die einzelnen Befehle, die der Server benötigt,

in die passende Form umzuwandelnAP beinhaltet alle Access Points und stellt die Daten, die zum Verbindungsaufbau gebraucht

werden. Da die Routermenüs unterschiedlich aufgebaut sind, aber auch mehrere Router

desselben Typs verwendet werden können, macht es Sinn, diese in einer eigenen Tabelle

abzulegen.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 31

NeXt Generation Net

Da auch Parameter benötigt werden, werden wir diese, wie man sie schon aus Shell Scripts

kennt, umsetzen.

Die folgende Grafik soll den Aufbau und den Zusammenhang zwischen den beiden Tabellen

für die Access Point Ansteuerung noch einmal verdeutlichen.

Abbildung 15: Access Point Ansteuerung

Sollten z.B. Änderungen an den Access Control Lists von Nöten sein, dann wird über die

Daten in der Tabelle AP eine Verbindung zu allen betroffenen Access Points aufgebaut. Der

zu verwendende Treiber wird zusätzlich zu den anderen Daten in der AP Tabelle abgelegt.

Über diese ID können dann die Strings, die die eigentlichen Steuerbefehle für die Access

Points beinhalten, ausgelesen und anschließend abgearbeitet werden.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 32

NeXt Generation Net

1.5.4 Webinterface

[Von Philipp Zangerle]

Abbildung 16: Grobdesign (Webinterface)

Diplomarbeit Winkler, Zangerle 2008/09

Seite 33

NeXt Generation Net

Layout des Webinterfaces:

Abbildung 17: Layout des Webinterfaces

Die Verschlüsselung sämtlicher Verbindungen erfolgt über eine gesicherte HTTPS

Verbindung (SSL). Zusätzlich werden die Passwörter SHA-512 Hash verschlüsselt abgelegt.

1.6 Aufwandschätzung

[Von Philipp Zangerle]

1.6.1 Material, Werkzeuge, Infrastruktur

Server:

o Betriebssystem: Debian

o Festplattenspeicher: mind. 500 MB frei

o Arbeitsspeicher: mind. 512 MB

Raum für den Server

Büro

Heizung

Wasser

Strom

Speichermedien

Papier, Stifte

Zugtickets

Diplomarbeit Winkler, Zangerle 2008/09

Seite 34

NeXt Generation Net

1.6.2 Functionpoint-Analyse8

[Von Philipp Zangerle]

Funktionstyp

einfach

Eingabedaten mittel

komplex

einfach

Ausgaben

mittel

komplex

einfach

Datenbestände mittel

komplex

einfach

Referenzdaten mittel

komplex

einfach

Abfragen

mittel

komplex

Anzahl Gewicht Summen

0

3

0

1

4

4

2

6

12

1

4

4

1

5

5

2

7

14

0

7

0

1

10

10

2

15

30

0

5

0

1

7

7

0

10

0

1

3

3

2

4

8

1

6

6

E1:

103

Die Einflussfaktoren ändern den Function-Point Wert um ± 30%.

1.

2.

3.

4.1.

4.2.

4.3.

4.4.

5.

6.

7.

Einflußfaktoren

Verflechtung mit anderen DV-Systemen

Dezentrale Verwaltung der Daten

Spez. Anforderungen an Antwortzeitverh.

Komplexität d. Rechenoperationen

Komplexität d. Kontrollverfahren

Komplexität d. Ausnahmeregelungen

Komplexität d. Logik

Wiederverwertbarkeit

Konvertierung von Datenbeständen

Anforderung an Benutzerbedienung

Bewertete Function-Points:

Bereich Summen

0-5

1

0-5

0

0-5

2

0-10

4

0-5

2

0-10

1

0-5

2

0-5

3

0-5

3

0-5

3

E2:

21

E3:

Aufwand in Personenmonaten:

93,73

5

5 Personenmonate/2 = 2.5 Monate Aufwand pro Person

8

EDV-Projekteentwicklung – Projektmanagement, Projektpräsentation, Software-Engineering – Stand 2006

Diplomarbeit Winkler, Zangerle 2008/09

Seite 35

NeXt Generation Net

1.6.3 Kommunikationsplan

[Von Philipp Zangerle]

Meetings:

Die Meetings zwischen dem Auftraggeber (Anton Feurstein) werden bei Bedarf

angesetzt. Treffen zwischen den Projektteammitgliedern findet regelmäßig

(jede Woche) statt.

Handy:

wichtige Handynummern:

Christoph Schönherr

Reinhard Stix

Anton Feurstein

Lukas Winkler

Philipp Zangerle

0699/10724470

0650/7300846

0650/8832008

0676/6272551

0664/1652271

Instant Messenger: Während den Ferien und Wochenenden werden Nachrichten über

Chatprogramme, wie MSN, ausgetauscht.

E-Mail:

Der Austausch der Diplomschrift zwischen

Diplomarbeitsbetreuer und Projektmitglieder

erfolgt größtenteils per E-Mail.

wichtige E-Mail Adressen:

Christoph Schönherr

Reinhard Stix

Anton Feurstein

Lukas Winkler

Philipp Zangerle

Webblog:

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

Im Webblog werden immer die aktuellen Änderungen niedergeschrieben.

Durch Anlegen eines neuen Topic werden auch alle involvierten Personen auf

den aktuellen Stand gehalten (automatischer E-Mail Versand).

Blog-Adresse:

nxgn-server.blogspot.com

Diplomarbeit Winkler, Zangerle 2008/09

Seite 36

NeXt Generation Net

1.6.4 Funktionenmatrix

Aufgaben

[Von Philipp Zangerle]

Gesamtplanung

Serverprogrammierung

Cliententwicklung

Webinterface

Datenbank

Dokumentation

Betatests

Stellen

Lukas Winkler

x

x

x

x

x

Philipp Zangerle

x

x

x

x

x

1.6.5 Verantwortungsmatrix

Aufgaben

[Von Philipp Zangerle]

Teilprojekt "Gesamtplanung"

Entwicklung des Grundkonzepts

Aufteilung der Arbeit

Protokollierung der Stunden

Festlegung der Termine

Diplomarbeit Winkler, Zangerle 2008/09

Stellen

Lukas

Winkler

V

V

M

M

Philipp Zangerle

M

M

V

V

Seite 37

NeXt Generation Net

1.7 Zeitplan

1.7.1 Mögliche Arbeitszeit

[Von Philipp Zangerle]

Projektbeginn:

Projektende:

01.06.2008

31.05.2009

Projektdauer:

12 Monate

tägliche mögliche Arbeitsstunden während der Schulzeit:

tägliche mögliche Arbeitsstunden in den Ferien:

1 Stunde

4 Stunden

Tage Schule im Schuljahr 2008/09

Arbeitstage in den Ferien/Feiertagen und autonomen Tagen (berechnet mit 5 Tagewoche):

mögliche Gesamtarbeitszeit (pro Person):

193 Tage

71 Tage

477 Stunden

1.7.2 Meilensteinliste

[Von Philipp Zangerle]

Meilenstein

1

2

3

4

5

7

8

9

Ereignis

Abschluss der Projektplanung

Abschluss der Betaversion: Datenbank

Abschluss der Betaversion: Webinterface

Inbetriebnahme des Servers im Heim

Abschluss der Betaversion: Server

Inbetriebnahme des Systems auf dem

Server

Abschluss der Testphase

Übergabe des fertigen Systems

Diplomarbeit Winkler, Zangerle 2008/09

Soll-Termin

Ist-Termin

01.09.2008

02.11.2008

01.12.2008

07.01.2009

08.12.2008

07.01.2009

07.01.2009

28.01.2009

22.01.2009

28.01.2009

04.02.2009

16.02.2009

04.03.2009

01.05.2009

12.05.2009

29.05.2009

Seite 38

NeXt Generation Net

1.7.3 Projektzeitplanung

[Von Lukas Winkler]

Legende:

Zangerle

Winkler

Diplomarbeit Winkler, Zangerle 2008/09

Seite 39

NeXt Generation Net

1.8 Kostenkalkulation

[Von Philipp Zangerle]

Arbeitszeit:

Stundensatz

Projektmitarbeiter Lukas Winkler (Autor: Lukas

Winkler):

Informieren, Einarbeiten

Detailplanung

Programmierung, Implementierung

Testphase und Verbesserung

Dokumentation

Zwischensumme

Projektmitarbeiter Philipp Zangerle (Autor: Philipp

Zangerle):

Informieren, Einarbeiten

Detailplanung

Programmierung, Implementierung

Testphase und Verbesserung

Dokumentation

Zwischensumme

Gesamtkosten der Arbeitszeit

€ 70,00

20

20

100

60

30

230

Stunden

Stunden

Stunden

Stunden

Stunden

Stunden

€ 1.400,00

€ 1.400,00

€ 7.000,00

€ 4.200,00

€ 2.100,00

€ 16.100,00

25

35

80

35

55

230

Stunden

Stunden

Stunden

Stunden

Stunden

Stunden

€ 1.750,00

€ 2.450,00

€ 5.600,00

€ 2.450,00

€ 3.850,00

€ 16.100,00

€ 32.200,00

Materialkosten:

Arbeitsplatz*

Programme**

Server***

Datenträger (USB)

Essen und Getränke bei Meetings

Telefonkosten

Fahrtkosten (Auto, Zug)

Papier/Druckfarbe und Stifte

Internetkosten

Gesamtkosten der Betriebsmittel

€ 0,00

€ 0,00

€ 0,00

€ 10,00

€ 30,00

€ 20,00

€ 40,00

€ 20,00

€ 20,00

€ 140,00

Gesamtkosten (exkl. Mwst.):

+20% MwSt

€ 32.340,00

€ 6.468,00

Gesamtkosten (inkl. Mwst.):

€ 38.808,00

* Es entstanden keine Arbeitsplatzkosten, da die Programmierung zu Hause oder in der Schule

erfolgte.

** Sämtliche Programme waren Schülerversionen, die kostenlos verwendet wurden.

*** Der Server wurde uns vom Schüler- und Lehrlingsheim bereitgestellt

Diplomarbeit Winkler, Zangerle 2008/09

Seite 40

NeXt Generation Net

Kapitel

2

2 Routing Software

Winkler Lukas

Diplomarbeit Winkler, Zangerle 2008/09

Seite 41

NeXt Generation Net

2.1 Übersicht

Dieser Teil der Diplomschrift befasst sich mit der Programmierung des Servers, des Clients

der zur Herstellung einer Verbindung zum Server benötigt wird, sowie mit dem eigentlichen

Routing (Weiterleiten des Netzwerkverkehrs ins Internet und zurück), Traffic Shaping

(Regulierung der Down- und Uploadgeschwindigkeit) und der Access Point Ansteuerung.

2.2 Begriffserklärung

AP(=Access Point)

„Ein Wireless Access Point (WAP, deutsch „Funkzugangsknoten“) ist ein

elektronisches Gerät, das als Schnittstelle für kabellose Kommunikationsgeräte

fungiert. Endgeräte stellen per Wireless Adapter (Funkadapter) eine Funkverbindung

zum Wireless Access Point her, der wiederum über ein Kabel mit einem fest

installierten Kommunikationsnetz verbunden sein kann. Für gewöhnlich verbinden

Wireless Access Points Notebooks und andere mobile Endgeräte mit eingebautem

Wireless Adapter über ein Wireless Local Area Network (WLAN, Funknetz) mit einem

Local Area Network (LAN) oder einem anderen kabelgebundenen Datennetz

(Telefonnetz, Kabelfernsehnetz ...).“9

Da im Altbau kein LAN zur Verfügung steht, erfolgt die Anbindung der Geräte in

diesen Zimmern per WLAN.

IP-Tables

„Netfilter ist eine freie Software innerhalb des Linux-Kernels, die es erlaubt,

Netzwerkpakete abzufangen und zu manipulieren. Es bildet damit das Herzstück

einer Firewall auf Basis von Linux. Xtables stellt die Tabellenstruktur zur

Regelmanipulation bereit; mithilfe von weiteren Modulen sind verschiedene Tests

und Manipulationen möglich. Weitere Komponenten im Rahmen von Netfilter sind

Connection Tracking und Network Address Translation.“10

Der nXgn-Server verwendet IP-Tables als Firewall und als Routingsoftware.

Traffic Shaping

„Mit Traffic-Shaping kann der Netzwerkverkehr in verschiedene Bereiche eingeteilt

werden. Diese Einteilungen sind beispielsweise Applikationen und Protokolle,

Übertragungsrichtungen zwischen Client und Host, Zeit und Art der Verbindung.“11

Über diese Einteilung können den einzelnen Verbindungen diverse Eigenschaften

zugeteilt werden. Ein Beispiel hierfür wäre, dass Zuweisen einer Übertragungsrate zu

einer Verbindung zwischen Router und Internet, wie es auch in der Diplomarbeit von

Nöten ist und deswegen auch eingesetzt wird.

9

Quelle: http://de.wikipedia.org/wiki/Access_Point

01.05.2009

11:48

10

Quelle: http://de.wikipedia.org/wiki/Netfilter/iptables

25.04.2009

13:53

11

Quelle: http://de.wikipedia.org/wiki/Traffic-Shaping

25.04.2009

13:30

Diplomarbeit Winkler, Zangerle 2008/09

Seite 42

NeXt Generation Net

Sockets

Eine elementare Schnittstelle zur Programmierung von Netzwerkanwendungen

bieten die so genannten Sockets. Als API stellen die Sockets Funktionen zum Aufbau

von Verbindungen sowie zur Kommunikation zwischen Applikationen bereit. 12

2.3 Aufbau des Routingteils

Wie schon im Grobdesign beschrieben verbinden sich die Enduser über einen Client mit dem

Server, um sich einzuloggen. Diese Verbindung ist aus Sicherheitsgründen verschlüsselt. Der

Server nimmt diese Verbindung entgegen und steuert anschließend Module(Routing, Traffic

Shaping, ...) , die sich je nach Betriebssystem/Vorlieben des Administrators unterscheiden

können, an. Diese Programme verrichten dann die eigentliche „Arbeit“, z.B. die IP-Tables

Ansteuerung für das Routing Modul.

12

Quelle:

http://www.tecchannel.de/webtechnik/entwicklung/402427/netzwerkprogrammierung_mit_sockets/

28.04.2009

15:41

Diplomarbeit Winkler, Zangerle 2008/09

Seite 43

NeXt Generation Net

Abbildung 18: Aufbau des Routingteils

Die dunkelblauen Teile wurden nicht modifiziert und werden nur vom Server angesteuert.

Sie sind austauschbar, da sie vom Betriebssystem abhängig sind, um die

Plattformunabhängigkeit zu bewahren.

2.3.1 Server

Der Server stellt das Herzstück des Routingteils dar. Er verwaltet eingehende Verbindungen,

steuert Module an und kommuniziert über die MySQL Datenbank mit dem Webinterface.

2.3.1.1 Nutzwertanalyse Programmiersprachen Server

Zur Auswahl der geeignetsten Programmiersprache wurde eine Nutzwertanalyse zwischen

den beiden Programmiersprachen Java und C++ durchgeführt.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 44

NeXt Generation Net

Java

Gewicht

C++

R GxR R GxR

Erfahrung

20 1

20 2

40

Lesbarkeit

10 2

20 1

10

Performance

15 2

30 1

15

Entwicklungsumgebungen

15 1

15 2

30

Libraries

20 1

20 2

40

Sicherheit

10 1

10 2

20

Plattformunabhängigkeit

10 1

10 2

20

125

175

1

2

Aufgrund des Ergebnisses wurde Java zur Programmierung des Servers verwendet, da es in

den für den nXgn-Server erforderlichen Bereichen signifikante Vorteile für die

Programmierung erbringt.

2.3.1.2 Kommunikation mit dem Client

Die Kommunikation mit dem Client erfolgt über eine SSL-Verbindung. Um diese zu erstellen

verwendet der nXgn-Server die SSL Server Factory aus dem javax.net.ssl.* Package. Dieses

erweitert den Datenaustausch über Sockets mit der geforderten SSL Verschlüsselung.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 45

NeXt Generation Net

Abbildung 19: Aufbau Kommunikation

Damit nicht ein Client die ganze Kommunikation blockiert, wird, sobald eine Verbindung

aufgebaut wird, ein Thread erstellt, der die Kommunikation dieser Verbindung überwacht.

Zusätzlich wird dieser Thread noch in einen Container gesteckt, um die Funktionalität zu

erhalten, Nachrichten an alle derzeit verbundenen Clients zu verschicken. Dies ist vor allem

in der Betaphase hilfreich, da User z.B.: über Serverneustarts oder etwaige Downtimes

informiert werden können.

2.3.1.3 Kommunikation mit der Datenbank

Um mit der MySQL Datenbank kommunizieren zu können, wird ein sogenannter Connector

von Sun benötigt. Dieser beinhaltet Funktionen zur Ansteuerung der Datenbank und ist in

allen gängigen Programmiersprachen verfügbar. Die Java Version dieses Connectors

konvertiert JDBC(Java Database Connectivity) Aufrufe in das von MySQL benötigte

Netzwerkprotokoll.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 46

NeXt Generation Net

Abbildung 20: Aufbau JDBC

2.3.1.4

Überwachung der User

Die letzte wichtige Aufgabe des Servers ist die stetige Überwachung aller zurzeit

eingeloggten User. Dies umfasst die Überwachung des Netzwerkverkehrs, der vom Client an

den Server gesendet wird, die ständige Beobachtung des Daten- und Zeitkontingents sowie

der Tageszei,t um das Ablaufen einer Zeitberechtigung des Users zu erfassen. All dies wird in

einem eigenen Thread, der für jeden eingeloggten User gestartet wird, überwacht.

while((me == t) && checkvolumen(sessiondownload) && checktime(usedtime) && checkclock()){

try{

sessiondownload += lt.getRouting().getDownloadedVolumeInKiloByte(user);

usedtime = (System.currentTimeMillis()-timer)/(1000);

for(int i = 0;i<tmpvec.size();i++){

lt.getlogging().log("Reshape " + tmpvec.get(i) + "for user:" + user + " with " +

lt.getdbwg().getdown(this) + "/" + lt.getdbwg().getup(this));

lt.getshaper().reshapeip(tmpvec.get(i), lt.getdbwg().getdown(this),

lt.getdbwg().getup(this));

}

sql.writerealbw(user, lt.getdbwg().getdown(this));

Thread.sleep(1000);

//Idle Time

}catch(InterruptedException ie){

ie.printStackTrace();

}

}

2.3.2 Client

Der Client dient dem Enduser dazu, sich am Server anzumelden. Über Rückmeldungen des

Servers wird der Enduser darüber informiert, ob

sein Download/Zeit Guthaben aufgebraucht ist.

seine Zeitberechtigung ausgelaufen ist.

er versucht, sich mit einem falschen Passwort anzumelden.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 47

NeXt Generation Net

ihm die Berechtigung, sich zu dieser Tageszeit einzuloggen, fehlt.

ihm der Loginvorgang aufgrund der Workstation, auf der er sich befindet, verweigert

wird.

Zusätzlich erhält er noch Informationen über sein verbrauchtes Download Guthaben und

sein Zeitkontingent.

2.3.2.1 Nutzwertanalyse Programmiersprachen Client

Java

Gewicht

C++

Au3

R GxR R GxR R GxR

Erfahrung

20 2

40 3

60 1

20

Lesbarkeit

10 2

20 1

10 3

30

Performance

15 3

45 1

15 2

30

Entwicklungsumgebungen

15 1

15 2

30 3

45

freie Oberflächendesigner

25 2

50 3

75 1

25

Wiederverwendbarkeit von verwendetem Servercode

30 1

30 2

60 2

60

Libraries

20 1

20 2

40 3

60

Sicherheit

10 1

10 2

20 3

30

Plattformunabhängigkeit

10 1

10 2

20 3

30

240

330

330

1

2

3

Um die Anwendung des Clients für Enduser zu vereinfachen und aufgrund des Ergebnisses

der Nutzwertanalyse entschieden wir uns für ein ausführbares Java JAR-Archiv. Dieses kann

nach Installation des Java Runtime Environment(JRE) durch einen einfachen Doppelklick

gestartet werden.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 48

NeXt Generation Net

2.3.2.2 Design und Funktionsumfang

Das Oberflächendesign lehnt sich am Argos Client Applet und an einem in C++ gehaltenem

Client von Daniel Luttinger an. Ziel war es das Beste aus dem Design und dem

Funktionsumfang der beiden Clients herauszuholen.

Abbildung 21: Client vergleich

Diplomarbeit Winkler, Zangerle 2008/09

Seite 49

NeXt Generation Net

2.3.2.3 Kommunikation mit dem Server

Um doppelten Code zu vermeiden, läuft die ganze Kommunikation wie am Server wieder

über die sendpackage Klasse(siehe 2.2.1) ab. Dies erspart sehr viel Zeit bei der

Programmierung und vermeidet durch Weglassen von doppeltem Code Fehler.

2.3.3 Module/Adapter

Um die Steuerbefehle des Servers umzusetzen, sind Adapter zu den Endprogrammen von

Nöten. Zusätzlich zu diesen Adaptern wurden auch diverse Module z.B. zur AP Ansteuerung

benötigt.

2.3.3.1 Consolehandler.java

Der Console Handler wird unteranderem von der iptables Klasse benötigt. Er besitzt die

Fähigkeit, ein zum Betriebssystem passendes Shell Programm auszuführen und dessen

Output sowie möglicher Fehlerausgaben zurückzugeben.

Abbildung 22: consolehandler Aufruf

2.3.3.2 Routing

Da ein großer Vorteil der Java Programmiersprache die Plattformunabhängigkeit ist, wollten

wir Code, der ein bestimmtes Betriebssystem bzw. eine bestimmte Umgebung erfordert,

vermeiden.

Abbildung 23: Aufbau Routing

Diplomarbeit Winkler, Zangerle 2008/09

Seite 50

NeXt Generation Net

Der Routingchooser (routingchooser.java) hat die Aufgabe, je nach

Betriebssystem/Umgebung, ein Routingmittel zur Verfügung zu stellen. Von uns wurde, da

mehr den Rahmen der Diplomarbeit sprengen würde, nur die Möglichkeit des Routings via

IP-Tables implementiert.

Abbildung 24 Aufruf des Routingchoosers in der nxgn_server Klasse

2.3.3.2.1 IP-Tables

2.3.3.2.1.1 Verwendung

IP-Tables stellt, wie schon weiter oben erklärt, die Verbindung zwischen nXgn Server und

dem Routing des Linux Kernels dar. Durch Manipulation dieser Tabellen können einzelne IP’s

weiter geroutet werden, während andere verworfen werden. Kombiniert mit iproute2, das

dazu verwendet werden kann, diesen Routen ein Bandbreitenlimit aufzuerlegen, erhält man

ein vollwertiges Routingsystem, dass zusätzlich noch dazu in der Lage ist, Verbindungen auf

Grund ihrer Herkunft und ihres Ziels zu kategorisieren. Dies ist insbesondere dann nützlich,

wen man IP-Tables als Firewall verwenden möchte.

2.3.3.2.1.2 Firewall

Der Aufbau einer Firewall über IP-Tables gestaltet sich sehr einfach. Der Server führt bei der

Initialisierung des Routingmodules die notwendigen Befehle aus.

public void setdefaultroutes() {

new consolehandler().run("modprobe ip_tables"); //Ladet das IP-Tables Modul in den Kernel

new consolehandler().run("modprobe ipt_MASQUERADE");

new consolehandler().run("modprobe iptable_nat");

new consolehandler().run("echo '1' > /proc/sys/net/ipv4/ip_forward"); //Aktiviert Forwarding

iptable("-F");

//Löscht alle Routen

iptable("-t nat -F");

//Löscht alle Routen in der nat table

iptable("-t mangle -F");

//Löscht alle Routen in der mangle table

iptable("-P INPUT DROP");

//Setzt die Policy für eingehende Pakete auf DROP

iptable("-P OUTPUT ACCEPT");

//Setzt die Policy für ausgehende Pakete auf ACCEPT

iptable("-P FORWARD DROP");

//Setzt die Policy für Pakete, die geroutet werden auf DROP

iptable("-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT");

/*Lässt alle eingehenden Verbindungen die zu einer anderen Verbindung gehören zu*/

iptable("-A INPUT --protocol tcp --dport 22 -i "+ icard +" -j ACCEPT");

//ssh

iptable("-A INPUT --protocol tcp --dport 80 -i "+ icard +" -j ACCEPT");

//http

iptable("-A INPUT --protocol tcp --dport " + serverport + " -i "+ icard +" -j ACCEPT"); //nxgn

iptable("-A INPUT --protocol tcp --dport 443 -i "+ icard +" -j ACCEPT");

//ssl

iptable("-A INPUT --protocol tcp --dport 3306 -i "+ icard +" -j ACCEPT");

//MySQL

iptable("-A INPUT --protocol icmp --icmp-type 8 -i "+ icard +" -j ACCEPT");

//ping

iptable("-A INPUT -s 127.0.0.1 -j ACCEPT");

//lokale Verbindungen akzeptieren

iptable("-t nat -A POSTROUTING -o " + ocard + " -j MASQUERADE");

//NAT

iptable("-t nat -A PREROUTING -i " + icard + " -p tcp --dport 80 -j REDIRECT --to-ports 80");

// wenn nich eingeloggt dann forwarden auf loginseite!

}

Die Abarbeitung dieser Befehlskette erstellt eine Firewall, die die Parameter der

Konfigurationsdatei beachtet.

Diplomarbeit Winkler, Zangerle 2008/09

Seite 51

NeXt Generation Net

2.3.3.2.1.3 Routing der User

Da logischerweise nur eingeloggte User weiter geroutet werden sollen, wurde die Policy der

FORWARD table auf drop13 gesetzt(siehe oben). Nun muss nur mehr überprüft, werden ob

der User, der durch Eingabe seines Usernamens und seines Passwortes den Loginvorgang

und damit auch das Routing ausgelöst hat, einen alternativen Proxy verwendet und schon

kann die entsprechende Route in den IP-Tables gesetzt werden.

public void routeip(String user, String ip, String proxy,stasi st) {

System.out.println(proxy);

if(proxy == null){

iptable("-N " + user);

iptable("-A " + user + " -j ACCEPT");

iptable("-A FORWARD -i " + icard + " -s " + ip + " -j " + user);

iptable("-A FORWARD -d " + ip + " -j " + user);

}else{

iptable("-t nat -A POSTROUTING -s " + ip + " -p tcp -j DNAT --to-destination " +

proxy);

}

return;

}

Schon steht dem Surf-Vergnügen des Users nichts mehr im Wege.

2.3.3.3 Traffic Shaping(iproute2)

Da ohne Regulierung des Traffics ein einzelner Benutzer die ganze zur Verfügung stehende

Bandbreite für sich beanspruchen könnte (z.B.: Streaming von Videos,…), muss diese

reguliert werden. Dies geschieht durch Einsatz von iproute2, welches eine Kollektion von

Tools zur Kontrolle von TCP/ UDP-Verbindungen und der Überwachung und Kontrolle von

Bandbreite beinhaltet.

2.3.3.3.1 Dynamische Bandbreitenregulierung

Da vor allem am Vormittag und in der Nacht nur sehr wenige User online sind, wird oftmals

nicht die ganze zur Verfügung stehende Bandbreite ausgenutzt. Um dem entgegen zu

wirken, wird die Bandbreite vom nXgn-Server dynamisch aufgeteilt. Das heißt, jedem User

wird über seine Benutzergruppe eine Bandbreite zugeteilt. Diese Bandbreite wird mit denen

der eingeloggten User verglichen und so abgeändert, dass immer 100% der zur Verfügung

stehenden Leistung ausgenutzt wird.

𝑡𝑎𝑡𝑠ä𝑐ℎ𝑙𝑖𝑐ℎ𝑒 𝐵𝑎𝑛𝑑𝑏𝑟𝑒𝑖𝑡𝑒 =

𝑎𝑏𝑠𝑜𝑙𝑢𝑡𝑒 𝐵𝑎𝑛𝑑𝑏𝑟𝑒𝑖𝑡𝑒

∗ 𝑠𝑡𝑎𝑡𝑖𝑠𝑐ℎ𝑒 𝐵𝑎𝑛𝑑𝑏𝑟𝑒𝑖𝑡𝑒

𝑏𝑒𝑙𝑒𝑔𝑡𝑒 𝐵𝑎𝑛𝑑𝑏𝑟𝑒𝑖𝑡𝑒

Da bei diesem Algorithmus auch „VIP‘s“ unter Umständen auf Teile ihrer Bandbreite

verzichten müssten, wird zusätzlich noch abgefragt, ob der Benutzer über ein sogenanntes

„fixedminimal“ Flag verfügt. Falls ja, wird ihm - vorausgesetzt der Wert „tatsächliche

Bandbreite“ liegt unter seiner statischen Bandbreite - seine statische Bandbreite zugeteilt.

Andernfalls erhält er wie ein normaler User die „tatsächliche Bandbreite“.

13

Drop: verwerfen der Pakete ohne Rückmeldung an den Sender(d.h. Sender erhält wahrscheinlich Timeout)

Diplomarbeit Winkler, Zangerle 2008/09

Seite 52

NeXt Generation Net

Zur besseren Administration und Übersicht wird diese „tatsächliche Bandbreite“ für jeden

eingeloggten User in der Datenbank abgespeichert.

2.3.3.3.2 Shaping

Das Shaping selbst wird über den Konsolenbefehl tc umgesetzt. Stark vereinfacht: Mit tc