23. DFN-Konferenz „Sicherheit in vernetzten Systemen“ - DFN-CERT

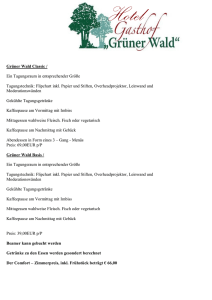

Werbung

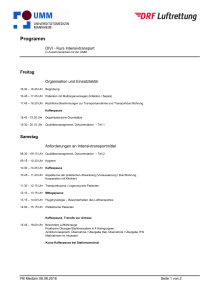

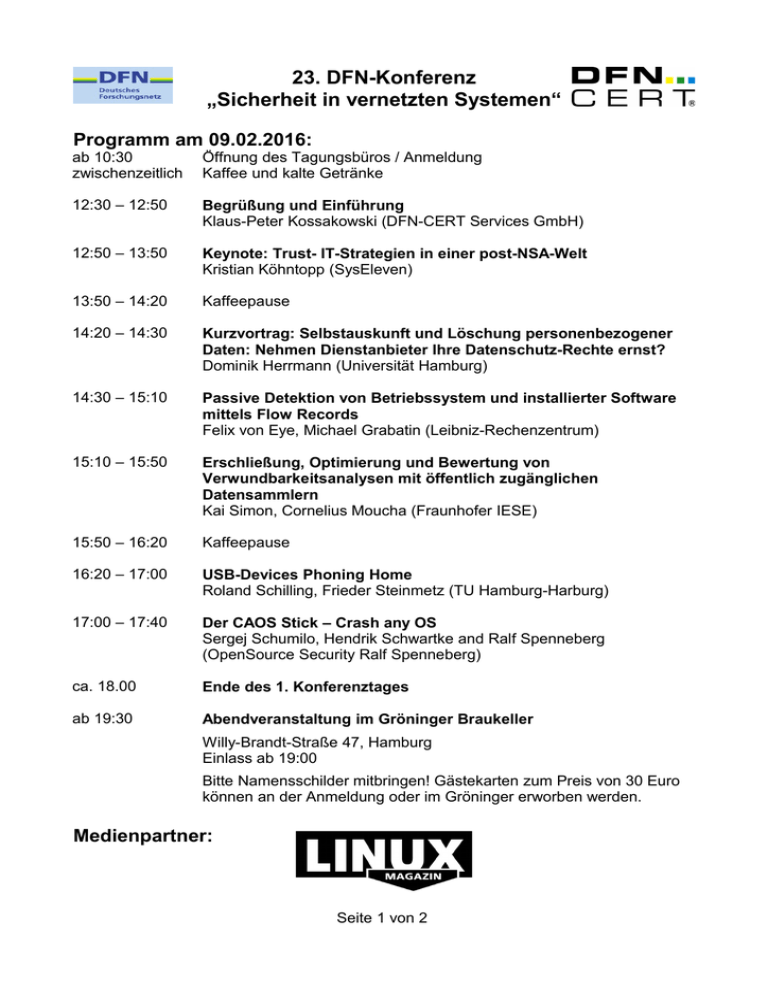

23. DFN-Konferenz „Sicherheit in vernetzten Systemen“ Programm am 09.02.2016: ab 10:30 zwischenzeitlich Öffnung des Tagungsbüros / Anmeldung Kaffee und kalte Getränke 12:30 – 12:50 Begrüßung und Einführung Klaus-Peter Kossakowski (DFN-CERT Services GmbH) 12:50 – 13:50 Keynote: Trust- IT-Strategien in einer post-NSA-Welt Kristian Köhntopp (SysEleven) 13:50 – 14:20 Kaffeepause 14:20 – 14:30 Kurzvortrag: Selbstauskunft und Löschung personenbezogener Daten: Nehmen Dienstanbieter Ihre Datenschutz-Rechte ernst? Dominik Herrmann (Universität Hamburg) 14:30 – 15:10 Passive Detektion von Betriebssystem und installierter Software mittels Flow Records Felix von Eye, Michael Grabatin (Leibniz-Rechenzentrum) 15:10 – 15:50 Erschließung, Optimierung und Bewertung von Verwundbarkeitsanalysen mit öffentlich zugänglichen Datensammlern Kai Simon, Cornelius Moucha (Fraunhofer IESE) 15:50 – 16:20 Kaffeepause 16:20 – 17:00 USB-Devices Phoning Home Roland Schilling, Frieder Steinmetz (TU Hamburg-Harburg) 17:00 – 17:40 Der CAOS Stick – Crash any OS Sergej Schumilo, Hendrik Schwartke and Ralf Spenneberg (OpenSource Security Ralf Spenneberg) ca. 18.00 Ende des 1. Konferenztages ab 19:30 Abendveranstaltung im Gröninger Braukeller Willy-Brandt-Straße 47, Hamburg Einlass ab 19:00 Bitte Namensschilder mitbringen! Gästekarten zum Preis von 30 Euro können an der Anmeldung oder im Gröninger erworben werden. Medienpartner: Seite 1 von 2 23. DFN-Konferenz „Sicherheit in vernetzten Systemen“ Programm am 10.02.2016: ab 09:00 zwischenzeitlich Öffnung des Tagungsbüros/Anmeldung Kaffee und kalte Getränke 09:30 – 10:10 Durchführung eines integrierten Anti-Phishing-Trainings Stephan Escher, Stefan Köpsell (TU Dresden) 10:10 – 10:50 Sicherheit von kritischen Infrastrukturen in Deutschland – sind wir mit dem IT-Sicherheitsgesetz auf dem richtigen Weg? Hanna Lurz, Wilhelm Dolle (KPMG) 10:50 – 11:00 Kurzvortrag: Aktuelle Umsetzung von TLS over SMTP – Ein Realitätscheck Thomas Maier (HAW München), Thomas Schreck (FIRST.org), HansJoachim Hof (Munich IT Security Research Group) 11:00 – 11:30 Kaffeepause 11:30 – 12:10 Angriffsverfahren auf 125kHz Transponder für Zutrittskontrollsysteme Oguzhan Cicek, Hendrik Schwartke and Ralf Spenneberg (OpenSource Security Ralf Spenneberg) 12:10 – 12:50 Wieso, weshalb, warum...ein Schlüsselmanagement? Ein Praxisbeispiel für den sicheren Einsatz einer RFID-basierten Chipkarte im Studierendenumfeld Christoph Wegener, Dario Carluccio (Ruhr-Universität Bochum) ca. 13:00 Verabschiedung und Ende der Konferenz 14:00 – 17:30 Tutorium „Praktische Sicherheit und Schwachstellenscans“ Für die Teilnahme an dieser Veranstaltung ist eine gesonderte Anmeldung erforderlich Medienpartner: Seite 2 von 2