Zugriffskontrolle und Schutz für sensible Daten - SafeNet

Werbung

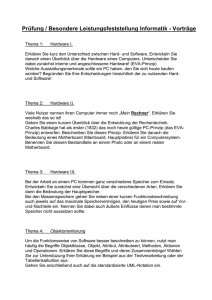

Wichtiges verschlüsseln!

Zugriffskontrolle und Schutz für sensible Daten

unabhängig vom Speicherort

1

Herausforderung

Datensicherheit

Unternehmen aller Größen und Branchen erstellen rund um den

Globus mehr Daten als je zuvor. Gleichzeitig müssen immer mehr

Mitarbeiter immer häufiger auf diese Daten zugreifen.

2

{

{ MEHR SENSIBLE DATEN

?

Erstellt, verarbeitet

und abgelegt an

immer mehr Orten

Öfter geteilt

Business-Intelligence- und MarketingTeams, Partner und externe Zulieferer

benötigen Zugriff auf Daten, um Kosten

zu senken, die Effizienz zu steigern, neue

Produkte zu entwickeln, Angebote zu

optimieren und intelligente, datenbasierte

Geschäftsentscheidungen treffen zu können.

Um diese Anforderungen zu erfüllen,

müssen Daten an mehr Standorten erstellt,

gespeichert, verarbeitet und schließlich auch

an mehr Standorte weitergeleitet und mit

diesen ausgetauscht werden.

Verteilt auf immer

mehr Orte außerhalb

Ihrer Kontrolle

Das ist für Sie als IT-Experte sicherlich

nichts Neues. Das ist Ihr Alltag – und

ein Albtraum in Sachen Datenschutz.

Viele Unternehmen haben zunehmend

Bedenken, wenn es darum geht, sensible

Unternehmensdaten außerhalb der

Firewall (und somit außerhalb der eigenen

Kontrolle) zu teilen. Wie also lässt sich ein

Ausgleich schaffen, der sowohl wichtige

Geschäftsanforderungen berücksichtigt und

gleichzeitig Daten vor Bedrohungen schützt?

Wir zeigen Ihnen, wie Sie die Herausforderung Datensicherheit meistern.

3

Unshare your Data

Wir teilen heutzutage gerne, manchmal sogar mehr als wir sollten. Natürlich reden

wir hier nicht von Posts in sozialen Netzwerken, sondern auch davon, was mit Ihren

Unternehmensdaten passiert.

Sensible Unternehmensdaten werden heutzutage so intensiv wie nie zuvor gespeichert,

bearbeitet und ausgetauscht und müssen daher zuverlässig geschützt werden. Das gilt

insbesondere für Cloud- und mandantenfähige Umgebungen. Berechtigte Benutzer

und Prozesse müssen die zur Verfügung stehenden Daten nutzen können. Dabei muss

aber sichergestellt sein, dass wertvolle sensible Daten wie z. B. geistiges Eigentum,

personenbezogene Informationen und Finanzdaten des Unternehmens unabhängig von

deren Speicherort unter Verschluss bleiben.

Wir nennen das: Unshare your Data.

4

Der Schutz sensibler Daten ist aus folgenden

Gründen wichtig:

erlagern von Daten in die Cloud, um die damit

V

verbundene Effizienz und Skalierbarkeit nutzen zu

können, und gleichzeitig vollständige Eigentümerschaft

und Kontrolle über Ihre Daten und VerschlüsselungsKeys in einer gemeinsam genutzten Umgebung.

Durchführen von Big-Data-Analysen, ohne sensible

Informationen internen oder externen Bedrohungen

auszusetzen, die zu Datenverlusten führen könnten.

Zugriff auf verfügbare Daten ermöglichen,

ohne dabei den Schutz geistigen Eigentums oder

personenbezogener Informationen zu gefährden. Durch

Authentifizierung von Benutzern und Diensten wird

unberechtigter Zugriff verhindert.

5

So schützen Sie Ihre Daten.

6

Der Plan

Um Zugriffsrechte für sensible Daten zu widerrufen, brauchen Sie einen Plan.

Besser gesagt zwei.

PLAN A

Zunächst wäre da Plan A. Noch vor

ein paar Jahren wäre dies ihr einziger

Plan gewesen – Perimeterschutz. Das

reicht heutzutage nicht mehr aus. Zwar

eignen sich Sicherheitstechnologien für

Netzwerke nach wie vor als zusätzliche

Sicherheitsebene, aber als Basis einer

Datensicherheitsstrategie sind sie nicht

mehr leistungsstark genug. Datenlecks

werden zwangsläufig auftreten, und Sie

müssen damit leben. Der herkömmliche

Umgebungsschutz ist unzulänglich, und

Ihre Daten selbst sind der neue Perimeter.

PLAN B

Und deshalb brauchen Sie einen Plan B.

Betrüger haben es auf Ihre sensiblen Daten

abgesehen. Nehmen Sie sich die Zeit,

mögliche interne und externe Bedrohungen

für Ihr Unternehmen zu identifizieren.

Schützen Sie dann die Daten selbst, um

sicherzustellen, dass diese auch dann

zuverlässig geschützt sind wenn der

Perimeterschutz überwunden wurde.

Klingt nach einem guten Plan, oder?

Sie brauchen Folgendes, um Plan B

umzusetzen und Ihre Daten zu schützen.

7

Wichtiges verschlüsseln

Behalten Sie die Kontrolle über Ihre

sensiblen Daten

Stellen Sie zunächst fest, wo in Ihrem

Rechenzentrum vor Ort äußerst sensible

Daten vorgehalten werden, sowohl vor

Ort als auch in der Cloud und in virtuellen

Umgebungen. Durchsuchen Sie Storage- und

Dateiserver, Anwendungen, Datenbanken

und virtuelle Rechner. Vergessen Sie nicht

den Traffic im Netzwerk und zwischen

Rechenzentren. Sobald Daten Ihr

Unternehmen verlassen, haben Sie keine

Kontrolle mehr über sie.

8

Verschlüsseln Sie die Daten. Sicher kennen

Sie sich mit der Datenverschlüsselung

aus. Die technologischen Möglichkeiten

zur umfangreichen und zentralen

Verschlüsselung ohne Beeinträchtigung des

Geschäftsbetriebs sind heutzutage in den

meisten Unternehmenslösungen zu finden.

Und dann wären da noch die Schlüssel.

Durch die zentrale Speicherung und

Verwaltung der Schlüssel – getrennt von den

Daten – behalten Sie die Eigentümerschaft

und volle Kontrolle und optimieren Ihre

Verschlüsselungsinfrastruktur gleichzeitig

für Audits und Prüfungen.

RECHENZENTREN

Coud und virtuelle Umgebungen

01

WO SIND

IHRE

SENSIBLEN

DATEN?

02

VERSCHLÜSSELN SIE

SENSIBLE

DATEN!

03

ACHTEN SIE

AUF IHRE

CRYPTOKEYS

ZWISCHEN

RECHENZENTREN

Point-to-Point oder Multi-Point

Servers

Medien

Wo sind Ihre

sensiblen Daten?

(Dateien, Datenbanken

und VMs)

(Laufwerke oder Bänder)

(Data-in-motion)

> Datei-Verschlüsselung

> Applikations> Verschlüsselung

> Datenbank> Verschlüsselung

> "Full-Disk"> Verschlüsselung (VMs)

> Laufwerk> Verschlüsselung

> Netzwerk> Verschlüsselung

> Kryptografische Verarbeitung und Beschleunigung

> Schlüsselspeicherung

> Lifecycle-Management für Schlüssel

> Ressourcenverwaltung für die Verschlüsselung

9

Verschlüsselung sensibler

Daten unabhängig vom

Speicherort

Ihre Verschlüsselungsstrategie und -lösung sollte zwei zentrale

Anforderungen erfüllen:

>Z

ugriffskontrolle

Bestimmen Sie, wer auf Ihre Daten zugreifen darf.

>D

irekter Datenschutz

Schützen und kontrollieren Sie Daten direkt.

Neben einer leistungsstarken, zentralen

Schlüsselverwaltung sollten Sie dafür sorgen, dass

Ihre Datenschutzlösung sensible Daten unabhängig

vom Speicherort und während der Übertragung

schützen kann:

10

Verschlüsselung auf Anwendungsebene

Bei der Verschlüsselung auf Anwendungsebene können verschiedene Daten verschlüsselt

werden, z. B. unstrukturierte Daten wie Excel- und PDF-Dateien oder strukturierte Daten wie

Kreditkartennummern, Sozialversicherungsnummern, Passnummern und Passwörter. Werden diese

Daten verschlüsselt, sobald sie erstellt oder zum ersten Mal von einem Web- oder Anwendungsserver

verarbeitet werden, bleiben sie über ihren gesamten Lebenszyklus hinweg geschützt. Dabei spielt

es keine Rolle, wie oft sie übertragen, gesichert, kopiert oder von einer Umgebung in eine andere

übertragen werden.

Datenbankverschlüsselung auf Spaltenebene

Kreditkartendaten, Patientendaten und Sozialversicherungsnummern oder auch E-Mail-Adressen von

Kunden und andere wertvolle Informationsressourcen werden sehr wahrscheinlich in Datenbanken

gespeichert. Eine Verschlüsselung auf Spaltenebene ermöglicht das schnelle Verschieben unzähliger

sensibler, strukturierter Daten in und aus diesen Datenspeichern durch eine effiziente Ver- und

Entschlüsselung der Felder, die sensible Daten enthalten. Durch diese Art der Verschlüsselung

von Daten, die vor Ort, in der Cloud oder in virtuellen Umgebungen vorgehalten werden, können

Datenlecks im Falle eines Angriffs vermieden werden. Gleichzeitig wird sichergestellt, dass Ihr

Unternehmen verschiedene Richtlinien und Vorschriften einhält.

Verschlüsselung von Dateien und Ordnern

Aufgrund ihres Volumens und ihrer Wichtigkeit sind vertrauliche Daten auf Netzlaufwerken und

Dateiservern – ganz gleich ob vor Ort, virtuell oder in der Cloud – beliebte und einfache Ziele für

Angreifer. Dazu zählen beispielsweise sensible Daten wie Kreditkartennummern, persönliche

Daten, Protokolle, Passwörter, Konfigurationsdaten usw. in zahlreichen Dateiformaten, darunter

Textverarbeitungsdokumente, Tabellenkalkulationen, Bilder, Designs, Datenbankdateien, Export-,

Archiv- und Sicherungsdateien. Die Verschlüsselung auf Dateiebene ermöglicht die automatische und

transparente Verschlüsselung sensibler Daten in lokalen und zugeordneten Netzwerkordnern und

-dateien auf der Basis von zuvor festgelegten Richtlinien. Im Falle eines Angriffs, Datenmissbrauchs

oder Hacks privilegierter Benutzerkonten, eines Serverdiebstahls und anderer Bedrohungen werden

sensible Daten unbrauchbar gemacht.

11

Festplattenverschlüsselung für virtuelle Rechner

Die Migration von Geschäftsanwendungen und die Speicherung sensibler Daten in der

Cloud birgt ohne eine für Cloud-Umgebungen geeignete Verschlüsselung erhebliche

Risiken. Werden Daten in Cloud-Umgebungen unabhängiger Anbieter gespeichert, muss

eine hochverfügbare Lösung eingesetzt werden, die eine Festplattenverschlüsselung des

kompletten virtuellen Rechners samt den angebundenen Laufwerken ermöglicht. Durch

die Verschlüsselung des gesamten virtuellen Rechners wird sichergestellt, dass Sie die

volle Kontrolle über Ihre sensiblen Daten in der Cloud behalten. Gleichzeitig werden

verschiedene Branchensicherheitsstandards und gesetzliche Vorgaben wie z. B. PCI DSS

oder HIPAA HITECH eingehalten.

Tokenisierung

Das Volumen personenbezogener, sensibler Daten in Unternehmen steigt

unaufhörlich. In der Folge wird auch das Risiko von Datenverlusten größer. Durch die

Tokenisierung von Daten werden sensible Daten wie Primary Account Numbers (PANs),

Sozialversicherungsnummern, Telefonnummern, Passwörter, E-Mail-Adressen usw.

geschützt, indem sie durch ein eindeutiges Token ersetzt werden, das statt der Klartextdaten

gespeichert, verarbeitet oder übermittelt wird. Die formaterhaltende Tokenisierung

(Format Preserving Tokenization, FPT) erhält sowohl Länge als auch Format der

sensiblen Daten, ohne dass Änderungen an Datenbanken und Anwendungen

vorgenommen werden müssen. So wird die Lösung besonders für mehrere

Rechenzentren vor Ort, in der Cloud und in virtuellen Umgebungen

äußerst skalierbar.

12

High-Speed-Verschlüsselung

Natürlich sollen nicht nur gespeicherte Daten, sondern auch Daten geschützt werden, die

innerhalb Ihres Netzwerks bzw. zwischen Rechenzentren ausgetauscht werden. Netzwerke

werden laufend angegriffen – ein dauerhaftes Risiko für sensible Daten. Daher müssen

im Netzwerk übertragene Daten noch stärker als je zuvor durch eine leistungsstarke

Verschlüsselung geschützt werden, um Bedrohungen abzuwehren. Eine Layer-2-HighSpeed-Verschlüsselung unterstützt Unternehmen dabei, dass der Netzwerkverkehr und

somit sensible Daten, Videos, Audiodateien und sogar Metadaten geschützt werden.

Gleichzeitig bietet die Lösung Funktionen zur Optimierung der Netzwerkleistung und

Effizienzsteigerung, ohne dabei die Sicherheit zu beeinträchtigen. Auch ein hoher Durchsatz

und eine minimale Latenz sind gewährleistet.

13

IHRE DATEN

14

ALLE ANDEREN

Wir sind für Sie da!

Es gibt fast täglich neue Schlagzeilen zum Thema Datensicherheit.

Das weiß sicher auch Ihre Geschäftsleitung und wendet sich an Sie,

um sämtliche Bedenken auszuräumen. Keine Sorge! Wir sind für Sie

da und geben Ihnen genau die Lösungen an die Hand, mit denen Sie

gespeicherte sensible Daten und Data-in-Motion sogar im Angriffsfall

noch zuverlässig schützen können.

Mit Gemalto werden Daten wo, wie und wann Sie es

brauchen geschützt. Wir berücksichtigen dabei die

individuellen Anforderungen Ihres Unternehmens.

Server

(Dateien, Datenbanken

und VMs)

SafeNet VerschlüsselungsPortfolio von Gemalto

SafeNet Key-ManagementPortfolio von Gemalto

Netzwerke

On-premise/Cloud/Virtuell

> ProtectFile

> ProtectApp

> ProtectDB

> ProtectV

> Tokenization

(Data-in-Motion)

High Speed Encryption

(HSE)

SafeNet KeySecure

Virtual KeySecure

15

Verschlüsselungslösungen für

gespeicherte Daten

Sie kennen Ihre Daten und Infrastruktur so gut wie niemand sonst.

Die Gemalto-Lösungen für die Verschlüsselung gespeicherter Daten

liefern einen erstklassigen Schutz für Datenbanken, Anwendungen,

Dateiserver und Storage sowohl vor Ort als auch in Cloud- und

virtuellen Umgebungen. Sie sind nahtlos in SafeNet KeySecure

integriert, die mit FIPS 140-2, Level 3 zertifizierte Gemalto-Lösung zur

zentralen Verwaltung von Schlüsseln und Richtlinien in Unternehmen.

Durch diesen ganzheitlichen Ansatz können

Sie Ihre Anforderungen an den Datenschutz

unmittelbar umsetzen. Gleichzeitig

profitieren Sie von leistungsstarker

Sicherheit, einem wachsenden Ökosystem

und der Skalierbarkeit, die Sie brauchen, um

ein vertrauenswürdiges und zukunftsfähiges

Framework aufzubauen.

16

IBM DB2

Oracle Database

Microsoft

SQL Server

IBM

SAP Software

Solutions

IBM

BEA Systems

Sun Microsystems

The Apache

Software

Foundation

Oracle

Java

JBoss

(by Red Hat)

Linux

BEA Systems

The Apache

Samba

Windows Server

Software

Novell

Apache Hadoop

Foundation

Sun Microsystems

IBM DB2

Oracle Database

Microsoft

SQL Server

SafeNet

ProtectDB

Cassandra

Oracle

Java

mongoDB

Microsoft SharePoint

JBoss

Amazon EC2 & S3

Chef

(by Red Hat)

Docker

SafeNet

Tokenization

SafeNet

ProtectFile

Amazon Web

Services

VMware

IBM SoftLayer

Microsoft Azure

SafeNet

ProtectV

Verschiedene Programmiersprachen

SOAP und REST Interfaces

OPEN XML Interface

KMIP Interface

Tape Libraries

Storage

Cloud Gateways

Datenbanken

Anwendungen

SafeNet

ProtectApp

Ecosystem

Datenbanken

Web- und

Anwendungsserver

Anwendungsserver

Dateiserver

und Freigaben

Data at Rest

Virtuelle Maschinen

Apps | GW | Tape

Disk | KMIP | TDE

Data in Motion

Key- und Cryptoengine

Authentifizierung und Autorisierung

Key- Lifecycle-Management

SNMP, NTP, SYSLOG

SafeNet

KeySecure

Platform

KeySecure

Platform

Distributed

Key Management

Verteiltes

Schlüsselmanagement

Netzwerk-Verschlüsselung

SafeNet High Speed Encryptoren

Ethernet Verschlüsselung auf Layer2

17

Verschlüsselung von

Data-in-Motion

Neben Lösungen für gespeicherte Daten bietet Gemalto weltweit führende, zertifizierte

High-Speed-Verschlüsselungsgeräte an, um Daten während der Übertragung zu schützen.

Gemalto bietet einen zuverlässigen Schutz für Data-in-Motion, maximale Leistung,

äußerst geringen Verwaltungsaufwand und sehr geringe Gesamtbetriebskosten (TCO) für

Geschwindigkeiten von bis zu 10 Gb/Sek. Unsere Lösungen eignen sich optimal für die

Layer-2-Verschlüsselung und haben sich beim Schutz übertragener Daten für Regierungen,

Verteidigungsministerien, internationale Finanztransaktionsnetzwerke und weltweit

führende Cloud-Service-Anbieter bewährt. High-Speed-Verschlüsselungslösungen von

Gemalto schützen Data-in-Motion einschließlich zeitkritischer Audio- und Video-Daten sowie

Metadaten für Unternehmen und Regierungsorganisationen.

18

SafeNetVerschlüsselungslösungen von

Gemalto in Aktion

Wie nutzen Unternehmen unsere Lösungen,

um gespeicherte Daten und Data-in-Motion zu

schützen?

> sicheres Cloud-Bursting

> Einhaltung von Richtlinien und Vorschriften

> Schutz geistigen Eigentums

> Schutz von Daten, Audio- und

Video-Streams bei der Übertragung

> Verschlüsselung als IT-Service

19

Kundenbeispiel: sicheres

Cloud-Bursting

Globaler Finanzdienstleister schützt Daten in der Cloud

20

Die Anforderung

Die Gemalto-Lösung

Ein international führender

Finanzdienstleister war auf der Suche nach

einer zentralen Datensicherheitslösung

eines Anbieters, die Funktionen für

Verschlüsselung und Schlüssel-Management

zum Schutz sensibler Finanzdaten des

eigenen Unternehmens und der Kunden

aufweisen sollte. Diese Lösung musste

mit Amazon Web Services kompatibel

und flexibel genug für künftige CloudService-Provider sein. Außerdem wollte

der Kunde flexibler im Hinblick auf die

Ressourcen sein und sicheres CloudBursting testen. Ein weiterer Wunsch

war die Möglichkeit, öffentliche Clouds

zu nutzen, wenn Rechenzentren vor Ort

zusätzliche Rechenleistung benötigen, um

Leistungsspitzen auszugleichen. Man suchte

nach einer zentralen Lösung, die bei Bedarf

auch künftige Cloud-Service-Provider und

zusätzliche Benutzer unterstützen sollte.

Die Gemalto-Lösungen SafeNet ProtectV

und SafeNet Virtual Key wurden eingesetzt,

um eine leistungsstarke Verschlüsselung

und Schlüsselverwaltung und sicheres

Cloud-Bursting zu ermöglichen. Das

sicherheitsbewusste Unternehmen wollte

sich nicht auf die Schlüsselverwaltung

und Verschlüsselungslösungen von

Amazon verlassen. Daher entschied man

sich für Gemalto, da die Lösungen vom

Cloud-Service-Provider unabhängig sind

und die Möglichkeit bieten, jederzeit die

volle Eigentümerschaft und Kontrolle

über Daten und Verschlüsselungs-Keys

zu behalten. SafeNet ProtectV entsprach

den Anforderungen des Unternehmens

sowohl an die Verschlüsselung der ganzen

virtuellen Rechnerinstanz einschließlich

angebundener Speicherlaufwerke als auch

an die Benutzerauthentifizierung vor dem

Start eines virtuellen Rechners.

Kundenbeispiel: Einhaltung von

Richtlinien und Vorschriften

PCI DSS-Compliance bei einem führendem Versicherungsunternehmen

Die Anforderung

Ein führendes Versicherungsunternehmen

suchte nach einer leistungsstarken

Datenschutzstrategie, um die Anforderungen

von PCI DSS einhalten und Kundendaten wie

Kreditkartennummern, Telefonnummern

und andere strukturierte, in Datenbanken

gespeicherte Informationen zuverlässig

schützen zu können.

Die Gemalto-Lösung

Aufgabentrennung sicher, da DatenbankAdministratoren (DBAs) daran gehindert

werden, sich als Benutzer auszugeben, die

Zugriff auf sensible Daten haben.

Darüber hinaus bietet SafeNet KeySecure

eine einheitliche Datenschutzplattform, die

sich auf Anwendungen, Dateien, Ordner und

Mainframe-Umgebungen erweitern lässt.

So kann das Unternehmen alle aktuellen

Anforderungen an die Datensicherheit

erfüllen und schafft gleichzeitig die Basis

für künftige Herausforderungen in Sachen

Risiko und Compliance.

Um die Anforderungen von PCI DSS erfüllen

zu können, setzte das Unternehmen auf

SafeNet ProtectDB und SafeNet KeySecure,

die branchenführende Gemalto-Lösung für

die zentrale Verwaltung von Schlüsseln und

Richtlinien. SafeNet ProtectDB ermöglicht

die Verschlüsselung auf Spaltenebene der

sensiblen Unternehmensdaten und stellt die

21

Kundenbeispiel: Schutz

geistigen Eigentums

Hersteller von Unterhaltungselektronik schützt geistiges Eigentum

22

Die Anforderung

Die Gemalto-Lösung

Ein bekannter Hersteller von

Unterhaltungselektronik benötigte eine

Lösung, um Designs und anderes geistiges

Eigentum zu schützen. Die Lösung

sollte in der Lage sein, unstrukturierte

Daten wie Textverarbeitungsdokumente,

Tabellenkalkulationen, Bilder, Designs usw.

zu schützen und gleichzeitig Richtlinien

durchsetzen, damit nur berechtigte Benutzer

auf diese wichtigen Daten zugreifen dürfen.

Das Unternehmen nutzt die Gemalto-Lösung

SafeNet ProtectFile zur Verschlüsselung

des wertvollen geistigen Eigentums und

außerdem SafeNet KeySecure zur zentralen

Verwaltung von Schlüsseln und Richtlinien.

Mit SafeNet ProtectFile wird sichergestellt,

dass Teams, die an vertraulichen Projekten

arbeiten, produktiv zusammenarbeiten

und dabei sichergehen können, dass

Dateien zuverlässig geschützt werden.

Wenn Designer oder Produktarchitekten

Dokumente erstellen, werden diese

unmittelbar mit SafeNet ProtectFile

verschlüsselt und gespeichert. Nur

entsprechend berechtigte Benutzer und

Anwendungen können auf der Basis zuvor

von Administratoren festgelegter Richtlinien

auf die Dateien zugreifen.

Kundenbeispiel: Schutz von

Daten, Audio- und VideoStreams bei der Übertragung

Internationaler

Telekommunikationsanbieter

schützt Data-in-Motion

Die Anforderung

Ein international tätiger Telekommunikationskonzern

bietet Telekommunikations- und IT-Services für

kommerzielle und staatliche Unternehmenskunden

rund um den Globus an. Die Kunden schreiben vor,

dass Daten bei der Übertragung geschützt werden.

Dazu zählen auch Echtzeit-Video-Streams mit hoher

Bandbreite. Solche Anwendungsfälle sind z. B.

Rechtsstreitigkeiten per Videokonferenz, vertrauliche

interne Meetings und Remote-Überwachung in Echtzeit

von Grenzkontrollen. Bei der Beziehung zwischen

Kunden und Serviceanbietern spielt die Qualität der

Netzwerkdaten eine zentrale Rolle. Die Sicherheit muss

nahtlos sein und darf die Benutzerfreundlichkeit in

keinster Weise beeinträchtigen. Insbesondere Videos

stellen hohe Anforderungen an Netzwerke. Kunden

sind nicht bereit, in Sachen Latenz, Bildinstabilität oder

Paketverluste Kompromisse hinsichtlich der Qualität

einzugehen.

Die Gemalto-Lösung

Die SafeNet High-Speed-Verschlüsselungsgeräte

(HSE) von Gemalto erfüllen die Anforderungen des

Telekommunikationsanbieters, z. B. Zertifizierungen und

attraktive Preise für umfangreiche Bereitstellungen. Die

SafeNet-HSEs bieten eine High-Speed-Verschlüsselung

auf Layer 2 und erfüllen selbst die hohen Anforderungen

an die sichere Netzwerkleistung für Daten, Audio und

Video in großen Umgebungen. Die Lösung eignet sich

optimal für Echtzeitanwendungen, da sie eine sehr

niedrige Latenz bietet und die Betriebskosten äußerst

gering sind. SafeNet HSEs sind einfach bereitzustellen

und bieten einen besseren ROI als andere Lösungen,

die das Unternehmen in Erwägung gezogen hatte,

darunter eine, die zwar eine Verschlüsselung auf Layer 3

bot, aber hohe Betriebskosten aufwies, und MACsec,

das sich aber nur für LAN-basierte „Hop-by-Hop“Netzwerkanbindungen eignete. Keine der Lösungen

ließ sich so skalieren, dass die heutigen oder künftigen

Anforderungen des Telekommunikationsanbieters erfüllt

werden konnten. Mit der Layer-2-Verschlüsselung von

Gemalto erhalten die Kunden die Netzwerkleistung,

für die sie zahlen. Das Unternehmen kann die

Mehrwertdienste liefern, die für eine höhere

Kundenzufriedenheit und Kundentreue sorgen.

23

Kundenbeispiel:

Verschlüsselung als IT-Service

Finanzriese nutzt Verschlüsselung als IT-Service mit Gemalto-Lösungen

24

Die Anforderung

Die Gemalto-Lösung

Ein führender Anbieter von

Finanzmanagement-Lösungen für

Unternehmens- und Privatkunden hielt

sensible Daten vor Ort und in öffentlichen

Clouds vor. Diese mussten geschützt werden,

um mögliche Angriffe zu verhindern und die

Anforderungen von PCI DSS einzuhalten.

Das Unternehmen wollte dieses Thema

nicht projektweise für jede Abteilung

angehen, sondern seinen Datenschutz mit

Lösungen eines Anbieters zentralisieren

und vereinheitlichen. Ausgewählte ITMitarbeiter sollten für die Sicherheit

und Entscheidungen verantwortlich

sein, um die Kosten zu senken und die

Datensicherheitslösungen an zentraler Stelle

kontrollieren zu können.

Das Unternehmen nutzt nun das SafeNetPortfolio von Gemalto zum Datenschutz, z. B.

SafeNet KeySecure zur zentralen Verwaltung

von Schlüsseln und Richtlinien, SafeNet

ProtectApp, SafeNet ProtectDB, SafeNet

ProtectFile, SafeNet ProtectV und SafeNet

Tokenization für die Verschlüsselung und

den Schutz vertraulicher Daten vor Ort und

in der Cloud für Daten auf allen Ebenen. So

konnte das Unternehmen unmittelbar alle

notwendigen Anforderungen an Compliance

und Datenschutz erfüllen und verfügt nun

außerdem über ein flexibles, skalierbares

und zukunftsfähiges Framework. Da die

Verschlüsselung als IT-Servicemodell

genutzt wird, lässt sich der Datenschutz

jetzt zentral bereitstellen und verwalten. So

steigen Sicherheit, administrative Effizienz

und die geschäftliche Flexibilität.

Sie möchten die volle

Kontrolle über Ihre wertvollen

Daten zurück?

Wie Sie mit Lösungen von Gemalto die Kontrolle über Ihre Daten behalten.

© GEMALTO 2015

Bedrohungen für sensible Daten nehmen zu und

werden immer ausgereifter. Schützen Sie diese

Daten jetzt!

Kontakt: Eine Übersicht unserer Niederlassungen

und die entsprechenden Kontaktdaten finden Sie

unter www.safenet-inc.com.

Folgen Sie uns: data-protection.safenet-inc.com

25

Durch die Übernahme von SafeNet ist Gemalto in der Lage, Unternehmen eines der

umfassendsten Portfolios für den Schutz kritischer Daten anzubieten. Die Kunden profitieren

vom Schutz ihrer digitalen Identitäten, sicheren Transaktionen, Zahlungsvorgängen

und Daten. Gemaltos erweitertes Angebot von SafeNet-Lösungen für Identitäts- und

Datenschutz ermöglicht Behörden und Unternehmen die Umsetzung eines datenzentrischen

Security-Ansatzes. Mit innovativen Verschlüsselungsmethoden, branchenführender KryptoManagement-Technologie, Authentifizierungs- und Identitätsmanagementlösungen können

sie sensible Daten schützen – unabhängig davon, wo sich diese befinden. Gemalto hilft damit

auch Institutionen mit strengsten Datenschutzregeln die Compliance-Anforderungen zu

erfüllen. Sensible Informationen, Kundendaten und digitale Transaktionen sind so sicher vor

Diebstahl und Manipulation – für mehr Vertrauen in einer zunehmend digitalen Welt.

GEMALTO.COM

26