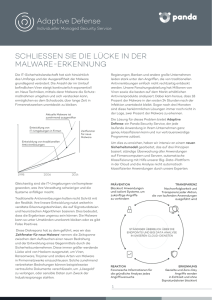

Sophos Kostenloses Schreckxikon

Werbung